Навигация

Новые технологии против традиционных решений

1.4 Новые технологии против традиционных решений

Естественно, у производителей антивирусных программ периодически возникает желание придумать какую-нибудь совершенно новую технологию, которая разом решит все перечисленные выше проблемы — разработать этакую супертаблетку, которая будет защищать от всех компьютерных болезней раз и навсегда. Защищать проактивно, т.е. быть в состоянии определить вирус и удалить его еще до момента его создания и появления в сети — и так со всеми вновь появляющимися вредоносными программами. Увы — не получится. Универсальные средства годятся против тех напастей, которые действуют по каким-либо устоявшимся законам. Компьютерные вирусы же никаким законам не подчиняются, поскольку являются творением не природы, а изощренного хакерского ума. Т.е. законы, которым подчиняются вирусы, постоянно меняются в зависимости от целей и желаний компьютерного андеграунда. Для примера рассмотрим поведенческий блокиратор как конкурент традиционным антивирусным решениям, основанным на вирусных сигнатурах. Это два разных, не исключающих друг друга подхода к проверке на вирусы. Сигнатура — это небольшой кусок вирусного кода, который прикладывается к файлам, и антивирус смотрит, подходит он или нет. Поведенческий блокиратор же следит за действиями программ при их запуске и прекращает работу программы в случае ее подозрительных или явно вредоносных действий (для этого у них есть специальный набор правил). У обоих методов есть и достоинства, и недостатки. Достоинства сигнатурных сканеров — гарантированный отлов тех «зверей», которых они «знают в лицо». Недостаток — пропуск тех, которые им пока неизвестны. Также к минусам можно отнести большой объем антивирусных баз и ресурсоемкость. Достоинство поведенческого блокиратора — детектирование даже неизвестных вредоносных программ. Недостаток — возможны ложные срабатывания, ведь поведение современных вирусов и троянских программ настолько разнообразно, что покрыть их всех единым набором правил просто нереально. Т.е. поведенческий блокиратор будет гарантированно пропускать что-то вредное и периодически блокировать работу чего-то весьма полезного. Есть у поведенческого блокиратора и другой (врожденный) недостаток, а именно — неспособность бороться с принципиально новыми «зловредами». Представим себе, что некая компания X разработала поведенческий антивирус AVX, который ловит 100% современной компьютерной фауны. Что сделают хакеры? Правильно — придумают принципиально новые методы «зловредства». И антивирусу AVX срочно потребуются обновления поведенческих правил — апдейты. Потом снова апдейты, поскольку хакеры и вирусописатели не спят. Потом — еще и еще апдейты. И в результате мы придем к тому же сигнатурному сканеру, только сигнатуры будут «поведенческими», а не «кусками кода». Это справедливо также и в отношении другого проактивного метода защиты — эвристического анализатора. Как только подобные антивирусные технологии начинают мешать хакерам атаковать свои жертвы, так сразу появляются новые вирусные технологии, позволяющие «обходить» проактивные методы защиты. Как только продукт с «продвинутыми» эвристиками и/или поведенческим блокиратором становится достаточно популярным — тут же эти «продвинутые» технологии перестают работать. Таким образом, вновь изобретенные проактивные технологии работают довольно короткое время. Если хакерам-«пионерам» потребуется несколько недель или месяцев для преодоления проактивной обороны, то для хакеров-профессионалов это работа на один-два дня или даже всего на несколько часов, а может, даже и минут. Таким образом, поведенческий блокиратор или эвристический анализатор, каким бы эффективным он ни был, требует постоянных доработок и, соответственно, обновлений. При этом следует учесть, что добавление новой записи в базы сигнатурного антивируса — дело нескольких минут, а доводка и тестирование проактивных методов защиты занимает гораздо более длительное время. В результате оказывается, что во многих случаях скорость появления апдейта от сигнатурных антивирусов многократно превышает адекватные решения от проактивных технологий. Доказано практикой — эпидемиями новых почтовых и сетевых червей, принципиально новых шпионских «агентов» и прочего компьютерного зловредства. Это, конечно же, не означает, что проактивные методы защиты бесполезны, — нет. Они прекрасно справляются со своей частью работы и могут остановить некоторое количество компьютерной заразы, разработанной не шибко умелыми хакерами-программистами. И по этой причине они могут являться достойными дополнениями к традиционным сигнатурным сканерам — однако полагаться на них целиком и полностью нельзя.

1.5 Отсутствие полноценных тестов и проблема выбора антивирусного решения

В этой части научной работы давайте поговорим о проблемах пользователя, стоящего перед выбором подходящего ему антивирусного решения, если он желает себе поставить не «абы что», а продукт, обеспечивающий хороший уровень защиты от компьютерных вредоносных программ. Как принять решение?

Естественно, что логичнее всего было бы обратиться к различным тестам, желательно как можно более профессиональным. Есть ли такие? Да — есть. Много? — Увы, крайне мало. Различные компьютерные издания проводят тесты антивирусных программ достаточно часто, тестируют продукты достаточно тщательно, проверяют и сравнивают все — от цены продукта до качества службы поддержки пользователей. Однако полноценными эти тесты с точки зрения тестирования именно антивирусного функционала назвать нельзя. Это и понятно, ведь для того чтобы тщательно протестировать антивирусную составляющую продукта, необходимо иметь значительную коллекцию вирусов и троянских программ, располагать соответствующими стендами и процедурами автоматизации тестирования (ведь разных антивирусов — десятки) и т.п. То есть необходимо формировать специальную группу сотрудников для тестирования антивирусов и выделять им соответствующие средства. Естественно, что все (или почти все) компьютерные журналы данными возможностями не располагают. По этой причине истинно антивирусная составляющая подобных тестов либо оставляет желать лучшего, либо СМИ обращаются к экспертам, постоянно тестирующим антивирусные продукты.

Наиболее известными экспертами-тестерами антивирусных продуктов на сегодняшний день являются Андреас Маркс (Германия) — www.av-test.org и Андреас Клементи (Австрия) — www.av-comparatives.org. Их тесты достаточно подробно описывают качество детектирования различных типов вредоносных программ и скорость реакции различных антивирусных компаний на вновь возникающие эпидемии. Тесты тщательные и подробные и могут использоваться для сравнения именно данных характеристик различных антивирусных решений. Однако, к сожалению, тестируются только перечисленные выше две характеристики и не тестируется все остальные, а именно — поведение антивирусов в «реальной жизни» при возникновении различных ситуаций, например, лечение зараженной системы, реакция антивируса на зараженный веб-сайт, ресурсоемкость и тщательность проверки архивов и инсталляторов.

Увы, примеры полноценного тестирования антивирусного функционала на наиболее типичные ситуации в жизни компьютеров в сети либо отсутствуют, либо спрятаны достаточно глубоко. Обнаружено лишь одно исключение, а именно — тестовая лаборатория Московского государственного университета (test-lab.cmc.msu.ru), проводящая тесты на достаточно объемном наборе ситуаций (подробнее см. test-lab.cmc.msu.ru/Downloads/default.aspx). Однако методика данных тестов еще далека от завершения, а сама университетская тестовая лаборатория пока неизвестна широкой публике.

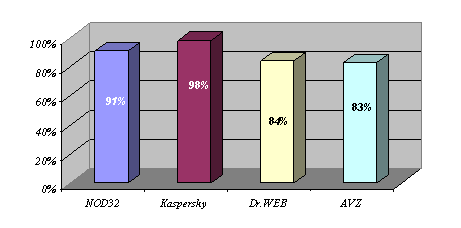

Отдельно хотелось бы поговорить по поводу тестов авторитетного специализированного журнала VirusBulletin, предчувствуя возможный вопрос — а где же информация про тесты VirusBulletin и награду «VB100%», которая в них присуждается? Увы, и эти тесты далеки от совершенства. Стандарт тестирования VirusBulletin был разработан где-то в середине 90-х годов прошлого века и с тех пор практически не изменялся. Антивирусные продукты тестируются на неком наборе зараженных файлов (так называемый ITW-набор, ITW = «In The Wild», т.е. вирусы, обнаруженные в «дикой природе»), по результатам прогонов затем делается вывод: заслуживает продукт 100% сертификата безопасности или нет. Количество файлов же в этом ITW-наборе мизерное — около двух или трех тысяч, т.е. меньше, чем появляется новых ITW-вирусов и троянцев всего за один месяц! Таким образом, увы, результат VB100% никак не говорит о том, что данный продукт действительно защищает от вирусных угроз. Данная награда свидетельствует только о том, что данный продукт прекрасно справляется с ITW-коллекцией VirusBulletin — и ничего более. Усредненный по всем тестам рейтинг антивирусов придставлен на рис.1. (см. Приложения рис.1.).

Глава 2. Использование антивирусных программ

Похожие работы

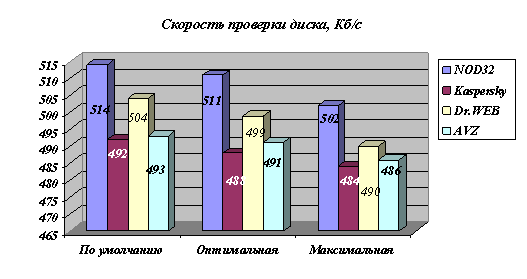

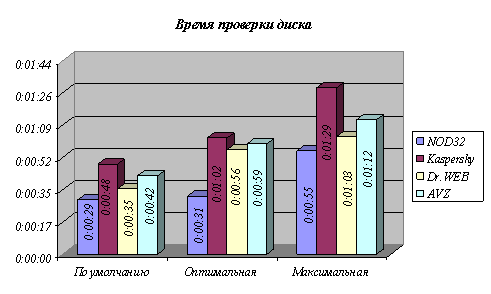

... на диске и компьютере; использовать для восстановления зараженных файлов и системных областей диска только самые последние версии антивирусов. 2.1.4 Сравнительный анализ антивирусных средств. Существует много различных антивирусных программ как отечественного, так и неотечественного происхождения. И для того, чтобы понять какая из антивирусных программ лучше, проведем их сравнительный анализ ...

... а также осуществляют эвристический анализ файлов и системных областей дисков компьютера. Эвристический анализ позволяет с высокой степенью вероятности обнаруживать новые, ранее неизвестные, компьютерные вирусы. В 1999 году появилось новое поколение 32-битных антивирусных программ (DrWeb32). Оно включает в себя набор программ для Windows 95-XP, DOS/386, OS/2 и Novell NetWare, к которым несколько ...

... годами «сидеть» в дистрибутивной копии какого-либо программного продукта и неожиданно проявиться при установке программ на новом компьютере. Никто не гарантирует полного уничтожения всех копий компьютерного вируса, так как файловый вирус может поразить не только выполняемые файлы, но и оверлейные модули с расширениями имени, отличающимися от COM или EXE. Загрузочный вирус может остаться на какой- ...

... «вредные программы»; Резидентные вирусы; Сетевые вирусы; Стелс-вирусы; Файловые вирусы; IRC-черви. 5. Методы борьбы с вирусами. 5.1. Методы обнаружения и удаления компьютерных вирусов Способы противодействия компьютерным вирусам можно разделить на несколько групп: профилактика вирусного заражения и уменьшение предполагаемого ущерба от такого заражения; методика использования антивирусных ...

0 комментариев