Навигация

Доступ к художественным ценностям и т.п

6. Доступ к художественным ценностям и т.п.

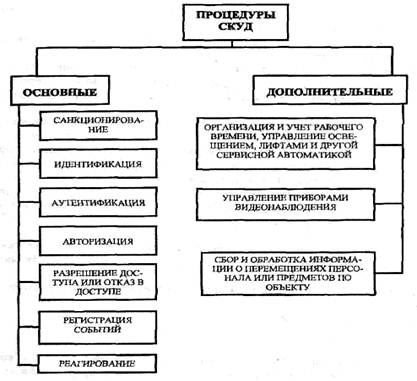

Процедуры, выполняемые СКУД

Процедуры, выполняемые СКУД, делятся на основные и дополнительные.

К основным процедурам относятся:

Санкционирование - присвоение каждому пользователю идентификатора, регистрация его в системе и задание для него временных интервалов доступа и уровней доступа.

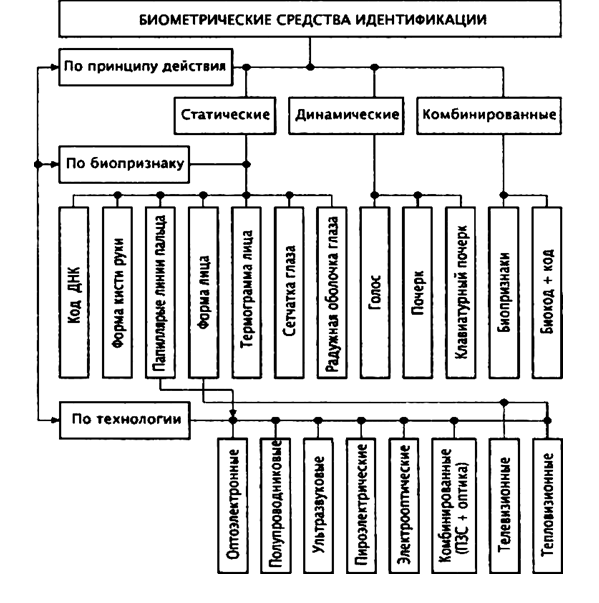

Решение проблемы идентификации может осуществляться двумя раз личными путями:

· с использованием специализированных элементов-ключей;

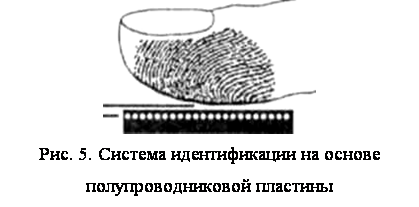

· опознаванием конкретного лица по его неотъемлемым характеристикам.

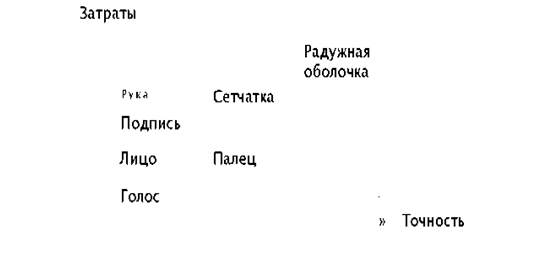

В особенно ответственных случаях оба эти подхода могут быть использованы одновременно, хотя использование второго пути существенно ограничивается очень высокой стоимостью аппаратуры опознавания (по отпечаткам пальцев, голосу, рисунку сетчатки глаза и т.д.). Поэтому чаще всего используется первый подход.

Ключи, используемые в системах контроля доступа, могут быть основаны на разных принципах работы:

· механических,

· логических,

· магнитных,

· электромагнитных,

· электронных.

Электромагнитные и электронные ключи в настоящее время считаются наиболее эффективными. При использовании любого типа ключа важно одно - этот ключ должен иметь возможность однозначно ассоциироваться с конкретным лицом - владельцем ключа. Кроме того, его подделка должна быть максимально затруднена, что опять же на сегодняшний день дает явное преимущество электронным ключам, основанным на новейших технологиях.

При категорировании объектов доступа необходимо различать:

· доступ на некоторую интегрированную территорию - огороженную забором территорию предприятия;

· доступ в отдельно стоящее здание или отдельный этаж здания и т.д.;

· доступ в конкретное помещение, расположенное на этой территории.

В первом случае говорят о доступе в зону контроля, а во втором - о доступе в помещение.

Как правило, в автоматизированных системах контроля доступа сочетаются контроль обоих видов. При этом может происходить детализация понятия зоны контроля, при которой вся контролируемая территория может разбиваться на несколько непересекающихся зон контроля со своими особенностями доступа. Каждой зоне контроля и каждому помещению с контролируемым входом присущи свои ограничения на вход.

Общий принцип должен быть следующим: чем более ответственный уровень администрации дает права доступа к конкретному объекту (зоне, помещению) и чем меньше лиц имеют такие права, тем более ограниченным должен быть режим доступа и более строгими требования к идентификации.

Режим доступа для помещений должен быть, как правило, более жесткий, чем для зон контроля. Необходимо различать ситуации, когда вход и выход осуществляются по разным правилам.

Все режимы доступа, используемые при автоматизированном контроле, можно разбить на три группы:

· без ограничения доступа;

· доступ по праву доступа;

· запрет доступа.

Режимы свободного прохода применяются для помещений, доступ в которые должен быть постоянно или временно открыт для всего персонала или при аварийных ситуациях. Свободный проход может быть:

· абсолютным и бесконтрольным (фактически соответствует отключению системы контроля);

· абсолютным и контролируемым (проход не запрещается никому, но все проходящие регистрируются);

· условным (например, любой владелец ключа, используемого в системе типа, или любое лицо, знающее правила прохода), как контролируемым, так и неконтролируемым.

Режимы запрета доступа могут применяться в том случае, если необходимо предотвратить доступ ко всем или некоторым помещениям (зонам) на временной или постоянной основе всем, кроме ограниченного числа специально уполномоченных лиц.

Запрет доступа может быть плановым или экстренным, при возникновении особых ситуаций. Режимы доступа в соответствии с присвоенными правами являются основными в системах контроля доступа.

Способ предоставления конкретному лицу прав доступа существенным образом влияет на надежность контроля доступа в целом. Поэтому наиболее целесообразно предоставить такую возможность только одному сотруднику - Администратору Системы Контроля Доступа, который действует на основе принятых в организации административных процедур.

Должна быть исключена возможность изменения предоставленных прав другими лицами, в том числе и их владельцами. Применительно к автоматизированным системам это требует ограничения доступа к используемым техническим средствам.

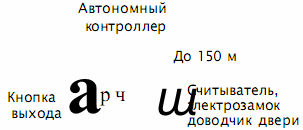

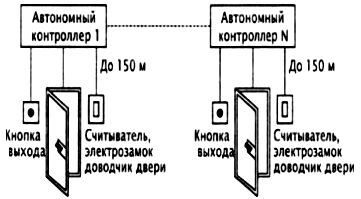

Наряду с категорией доступа существенную роль играет понятие интервал времени ступа, который описывает часть (части) суток, в течение которых данному контроллеру вешается открывать данный электронный замок. Текущие версии многих автономных СКУД использует два типа интервалов доступа:

· индивидуальные;

· групповые.

И те, и другие назначаются независимо для каждого дня недели. Для каждого дня моет быть назначен более чем один интервал доступа. В таком случае определяемые интервалы не должны пересекаться.

Индивидуальные интервалы доступа используются при работе с сетевыми электронными замками. Они назначаются независимо для каждого контроллера относительно каждого конкретного электронного замка для каждого дня недели.

Групповые интервалы назначаются независимо для каждого электронного замка во всей группе контроллеров, имеющих к нему доступ. Возможности регулирования доступа с помощью групповых интервалов доступа менее гибки, чем при использовании индивидуальных интервалов доступа. При их назначении должны быть соблюдены определенные требования.

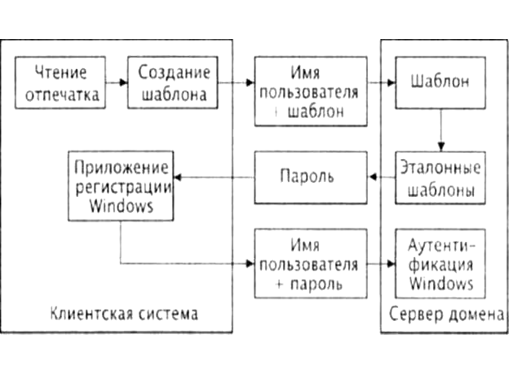

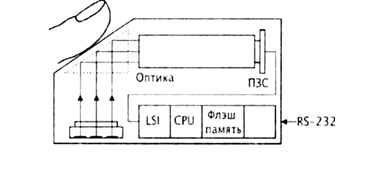

Идентификация - опознавание пользователя по предъявленному идентификатору или биометрическому признаку;

Аутентификация - установление подлинности пользователя по предъявленному идентификатору;

Авторизация - проверка полномочий, которая заключается в проверке соответствия времени и уровня доступа установленным в процессе функционирования значениям.

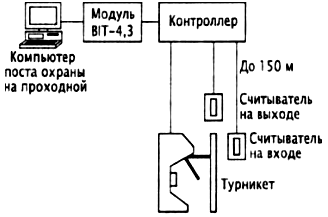

Контроль соблюдения режима доступа является важнейшей частью мероприятий по обеспечению безопасности. Он может быть:

· оперативным;

· периодическим.

При оперативном контроле о любых попытках нарушения установленного режима доступа немедленно сообщается специальному лицу - дежурному системы контроля доступа.

При периодическом контроле такие попытки фиксируются и уполномоченное лицо (Дежурный или Администратор), в произвольный момент времени, может ознакомиться с соответствующими записями. В первом случае обеспечивается более высокая степень защищенности контролируемых объектов. И в первом и во втором случае желательно обеспечивать также фиксацию лиц, имеющих право на санкционированный доступ в контролируемые помещения (зоны).

Разрешение доступа или отказ в доступе - выполняется на основании результатов анализа предыдущих процедур;

Регистрация - протоколирование всех действий в системе;

Реагирование - реакция системы на несанкционированные действия (подача предупреждения, тревожных сигналов, отказ в доступе).

К дополнительным процедурам относятся:

· сбор и обработка информации о перемещениях персонала или предметов по объекту;

· организация и учет рабочего времени;

· управление освещением, лифтами, вентиляцией и другой сервисной автоматикой;

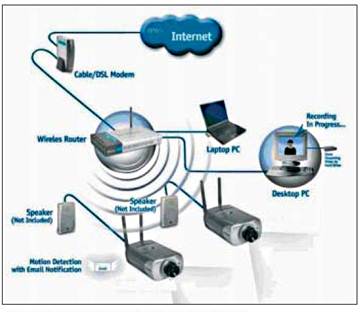

· управление приборами телевизионного наблюдения.

ЛИТЕРАТУРА

1. Барсуков, В.С. Безопасность: технологии, средства, услуги / В.С. Барсуков. – М., 2001 – 496 с.

2. Ярочкин, В.И. Информационная безопасность. Учебник для студентов вузов / 3-е изд. – М.: Академический проект: Трикста, 2005. – 544 с.

3. Барсуков, В.С. Современные технологии безопасности / В.С. Барсуков, В.В. Водолазский. – М.: Нолидж, 2000. – 496 с., ил.

4. Зегжда, Д.П. Основы безопасности информационных систем / Д.П. Зегжда, А.М. Ивашко. - М.: Горячая линия –Телеком, 2000. - 452 с., ил

5. Компьютерная преступность и информационная безопасность / А.П. Леонов [и др.]; под общ. Ред.А.П. Леонова. – Минск: АРИЛ, 2000. – 552 с.

Похожие работы

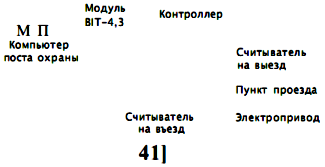

... переговорные (аудио) видеоустройства. Системы серии PERCoMS400 могут использоваться в сочетании с более сложными системами контроля и управления доступом. При этом одни и те же карточки могут служить пропусками на все разрешенные к доступу объекты. Максимальное число пользователей для систем PERCoMS400 составляет примерно 500 человек. В настоящее время серия PERCoMS400 имеет несколько моделей. ...

... сетчатки относительно слепого пятна глаза и другие признаки. Капиллярный рисунок сетчатки глаз различается даже у близнецов и может быть с большим успехом использован для идентификации личности. Всего насчитывают около 250 признаков. Такие биометрические терминалы обеспечивают высокую достоверность идентификации, сопоставимую с дактилоскопией, но требуют от проверяемого лица фиксации взгляда на ...

... быть крупная надпись «Огнеопасно! С огнем не входить! Курение в помещении запрещается». 2. Особенности обнаружения угроз на открытых площадках и периметрах объектов. Тактика применения радиоволновых извещателей. Состав технических средств охраны для блокировки периметров территорий охраняемых объектов выбирают в зависимости от ожидаемого характера нарушения, рельефа местности, протяженности и ...

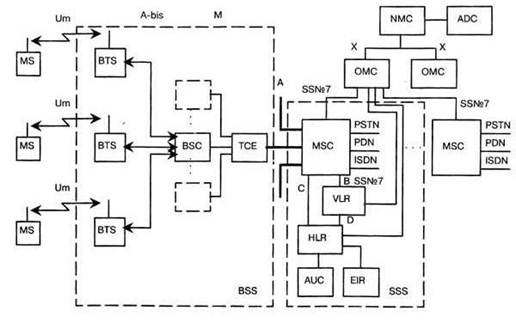

... этому адресу. Вызываемое устройство, организовав GPRS-сеанс и получив динамический IP-адрес, устанавливает TCP/IP-соединение с вызывающим устройством. 3. Анализ функционирования систем безопасности, использующих gsm каналы 3.1 Анализ помехоустойчивости и помехозащищённости gsm канала Помехи в радиоканале создаются как за счет искажений сигнала при его распространении, так и в результате ...

0 комментариев