Навигация

Конфиденциальность и приватность

3 Конфиденциальность и приватность

Атаки, мелкие и крупные пакости в ваш адрес — все это раздражает и портит настроение. Но порой куда чаше выводит из себя... обычное наблюдение за твоими действиями. Неустанное и неусыпное. Не прерывающееся ни на секунду...

Ученые говорят, что отсутствие хоть толики уединения, приватности способно свести человека с ума в самые короткие сроки. Вспомним страдания героя Джима Керри в фильме «Шоу Трумена» — а ведь с парнем-то и не делали ничего страшного, не пытали и «Маски-шоу» на дому не устраивали. Просто —наблюдали...

Не будем сгущать краски. С ума никто нас, конечно, сводить не собирается... Но время от времени возникает в сознании навязчивый вопрос: «А не контролируют ли мои путешествия по Сети?» Неважно кто — начальство, коллеги по работе или любимые всеми фибрами тела домашние. Неважно, по какой причине — начальству или службе безопасности на работе это по должности положено, и в большинстве западных компаний такая слежка в порядке вещей. Неважно и то, что ничего противозаконного вы можете и не делать — по неприличным сайтам не шатаетесь, наркотиками в Сети не торгуете...

Словом, несмотря ни на что любой человек хочет обеспечить себе «зону интимности» — и это его законное право. Тем более, что сделать это не так уж и трудно.

3.1 Как «замести следы» при работе в сети

Известно, что ваши путешествия по веб-страничкам могут фиксироваться как самим браузером, так и внешними программами — например, «гейтом» или «файрволлом», через который подключена к Интернету локальная сеть вашего дома или фирмы. В первом случае ваш «маршрут» фиксируется:

В Журнале. Эта папка Internet Explorer не раз выручала нас в те моменты, когда мы не могли вспомнить адрес случайно найденной накануне веб- странички, услужливо предлагая нам список сайтов, посещенных аж в течение месяца. Но подобная услужливость может стать и помехой — если свой маршрут можете отследить вы, так же легко это смогут сделать и ваши близкие. И просто любопытствующие.

В кэше браузера на жестком диске, где остаются лежать открытые вами странички. Правда, содержимое кэша активно меняется — при превышении заранее заданного размера сохраненные странички удаляются, освобождая место для следующей порции «отвалов». Однако нередко из кэша можно извлечь информацию о сайте, который вы посещали месяца полтора назад.

В папке Cookies (C:\Windows\Cookies). Файлы cookies («пирожки») сохраняют на вашем диске многие интернет-страницы. Сохраняют, в общем-то, с благими целями: благодаря «пирожкам» страничка может «узнать» вас при следующем визите и будет каждый раз вежливо приветствовать вас, называя по имени, а заодно и предлагая вам именно те услуги, которые вы затребовали в прошлый раз. «Пирожками» активно пользуются интернет-магазины, сайты новостей, сайт вашего провайдера. Они сохраняются на диске в тот момент, когда вы заполняете какую-либо форму или бланк... Словом, сложнее было бы перечислить тех, кто ни разу не прибегал бы к их помощи.

В папке Избранное. Здесь мы сами оставляем «заметки на память», фиксируя самые интересные для нас адреса страничек.

Получается, что для обеспечения полной приватности вам необходимо периодически очищать все эти четыре папки! Что некоторые параноики и делают едва ли не после каждого сеанса работы. Хотя, конечно, папку Избранное можно и не трогать — проще не заносить туда ничего лишнего. С остальными же уликами можно справиться с помощью меню Internet Explorer Сервис/Свойства обозревателя/Общие. Здесь вы можете очистить содержимое кэша (Сохраненные файлы) и журнала, а заодно — и ограничить их память. Так, журнал можно настроить на хранение ссылок только в течение дня-двух — по истечении этого периода они будут удалены автоматически. Точно так же, ограничив объем кэша до 5-7 Мб, вы добьетесь быстрого исчезновения компрометирующих «следов» (хотя полной приватности в этом случае все же достичь не удастся).

С «cookies» история будет несколько сложнее. Полностью запретить браузеру сохранять их, конечно, можно, через пункт Файлы Cookie меню Сервис/Свойства обозревателя/Безопасность/Другой, но в результате этого многие страницы Сети не будут корректно отображаться на вашем компьютере, а некоторые сайты отсутствие «пирожков» будет в буквальном смысле слова сводить с ума. Поэтому специалисты по безопасности рекомендуют «отсекать» нежелательные «пирожки», если уж возникла такая необходимость, при помощи дополнительных утилит типа Anonymous Cookie (http://www.luckman.com) или другой программы этого типа.

Выселить уже угнездившиеся на вашем компьютере Cookies можно, очистив содержимое папки с «печеньями» с помошью любого файлового менеджера. Впрочем, это грубо и не слишком изящно. Куда удобнее прибегнуть к помощи утилит очистки системы — Norton CleanSweep. System Mechanic. Эти программы, да и не только они, смогут за несколько секунд вычистить не только «пирожки», но и содержимое кэша и журнала.

3.2 Прокси-серверы

У проблемы конфиденциальности во Всемирной Паутине существует и еще одна сторона. Допустим, вам совершенно безразлично, следят или нет за вашими перемещениями домашние, но в то же время вам страшно не хочется, чтобы вас «посчитал» какой-либо из посещенных вами серверов. Мало ли что... Известно ведь, что любой зашедший на страничку пользователь неизбежно оставляет «следы»: IP-адрес его компьютера фиксируется в журнале—логе» сервера.

А ведь IP-адрес может привести любого желающего прямехонько к вашему реальному, домашнему адресу или телефону...

И дело не только в этом. Честному пользователю бояться этого нет резона — фиксируйте на здоровье! Однако существуют сайты, маскировочным способностям которых позавидуют и хамелеоны: каждому своему гостю они представляют совершенно различную информацию, в зависимости от того, из каких краев тот пожаловал. Частенько этот сервис удобен, но иногда серьезно раздражает. Другие сайты и вовсе не настроены раскрывать свою душу перед посторонними — американцев, к примеру, ждут с распростертыми объятиями, а перед жителями других стран опускают виртуальный шлагбаум. В лучшем случае — интеллигентно выталкивают в шею на свое региональное отделение.

Для преодоления этой напасти можно прибегнуть к услугам «веб-маскировщиков» (anonymizer) или столь же анонимных прокси-серверов.

С прокси-серверами мы уже свели беглое знакомство в разделе, посвященном настройке Интернета. И помним, что так именуется компьютер (или — специальная программа), через который и происходит наше с вами общение с Сетью — именно через него отправляются все наши запросы на получение информации со страничек или файлов. Прокси не просто служит «воротами» в Интернет и «копилкой» для проходящей через него информации он может защищать ваш компьютер от вредоносных программ или не слишком желательной (с точки зрения провайдера) информации.

Полный адрес прокси-сервера состоит из его имени и порта доступа, например:

Имя proxy.provider.net

Порт 8028

Кроме того, стоит выяснить, какие именно протоколы может обслуживать ваш прокси — одни специализируются только на WWW-запросах, другие поддерживают еще и FTP.

Все реквизиты прокси-сервера вводятся, как мы помним, в меню Сервис/Свойства обозревателя/Подключение/Настройка Internet Explorer.

Как правило, адрес прокси-сервера из собственных запасов предоставляет вам провайдер. Однако в некоторых случаях бывает полезно заменить ваш стандартный прокси-сервер на другой — анонимный. И главное — общедоступный.

Дело в том, что стандартные прокси-серверы обладают, к великому сожалению пользователей, некоторыми задатками порядочности — обращаясь по просьбе пользователя к удаленному компьютеру, они сообщают последнему не только свой собственный сетевой адрес, но и IP-адрес пользователя-«заказчика». Разумеется, последнего в итоге не слишком трудно вычислить... Не надо думать, что теперь хозяин любого посещенного вами сервера может узнать ваше имя, домашний адрес, а заодно и номер счета в банке — такие детали интересуют не слишком многих. Однако и информацию более общего плана (из какой страны «пришел» пользователь, через какого провайдера подключился) в некоторых случаях уместно скрыть, если уж вы так озабочены проблемами анонимности. В этом вам и помогут «анонимные» прокси которые свой адрес сообщают с удовольствием, а ваш пользовательский — нет.

Для поиска таких серверов разумно воспользоваться поисковой службой — например, отправив на Google (hltp://wwu.google.com) запрос типа: Free proxy server

Или же, с использованием русских служб поиска (например, Яndех): Анонимный proxy

Обновленные списки бесплатных прокси-серверов вы всегда можете найти на одной из следующих страничек:

http://free-proxy.da.ru

http://www.proxychecker.ru

http://tools.rosinstrument.com/proxy/

http://www.atomintersoft.com/products/alive-proxy/proxy-list/

http://www.geocities.com/SiliconValley/Network/l120/proxy

html http://lightning.prohosting.com/~proxy7/index.html

Особенно рекомендую вам первый сайт в этом списке — здесь, помимо собственно списка бесплатных прокси вы найдете все необходимые программы для работы с ними и массу интересных статей по вопросам компьютерной безопасности. А нажав кнопку О вас внизу странички, вы сможете лично убедиться, какое громадное количество информации о вашей системе можно извлечь при заходе на сайт. Здесь же вы можете проверить выбранный вами прокси-сервер на анонимность.

Кстати, этот полезный сервис представляет и массу других сайтов. Вот еще несколько адресов:

http://shadowsecuritv.net.ua/r/checking2.shtml

http://www.samair.ru/proxv/proxychecker/

Самые ретивые сторонники анонимного серфинга порой не ограничиваются одним-единственным прокси, а задействуют целую цепочку серверов! Вот тут уж не подкопаешься — если работа через один-единственный «анонимный прокси» по-настоящему анонимной не является (ваш IP-адрес остается в «логах» сервера, откуда его при желании очень легко добыть), то цепочка из двух-трех серверов поставит надежную преграду на пути желающих сунуть свой любопытный нос в ваши дела...

Правда, стандартные программы для путешествия по Сети такую цепочку организовать по позволяют — ну да не беда, у нас под рукой всегда имеется множество отдельных утилит. Например, Anonymity 4 Proxy (http://www.inetprivacy.com/a4proxy/index.htm), Multiproxy (http//www.multiproxy.org) или SockChain (http://www.ufasoft.com/socks/).

Кстати, разработчик первой утилиты, компания iNetPrivacy, предлагает еще одну очень полезную программу AntiFirewall — она позволяет вам использовать стандартные сервисы Сети (ICQ, электронная почта, IRC, FTP) даже в том случае, если доступ к ним блокирован брандмауэром.

Похожие работы

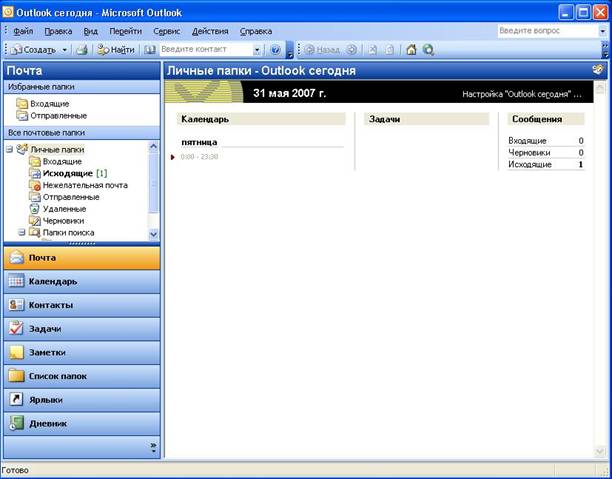

... представлении можно отсортировать заметки, щелкнув кнопкой мыши строку заголовка (Тема, Создано, Категории и т.д.) и выбрать способ сортировки. 3 ВОЗМОЖНОСТИ MS OUTLOOK ПРИ РАБОТЕ С ЭЛЕКТРОННОЙ ПОЧТОЙ 3.1 Работа с поступающей почтой Чтение почты: папка Входящие. Для открытия сообщения нужно щелкнуть на нем дважды. Чтобы прочитать следующее или предыдущее сообщение нужно щелкнуть кнопки на ...

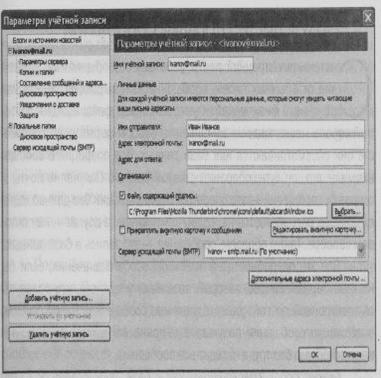

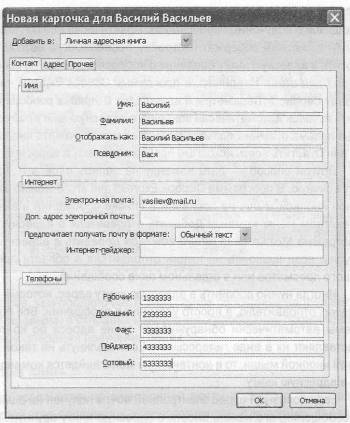

... , они распространяются бесплатно или почти бесплатно, и любой человек может подобрать для себя что-нибудь по своему вкусу. Все почтовые клиенты имеют примерно одинаковый интерфейс. Эта схожесть также позволяет нам наглядно представить принцип работы электронной почты независимо от того, какой конкретно программой вы пользуетесь. Вы можете отправлять и получать в письмах не только текст, но и ...

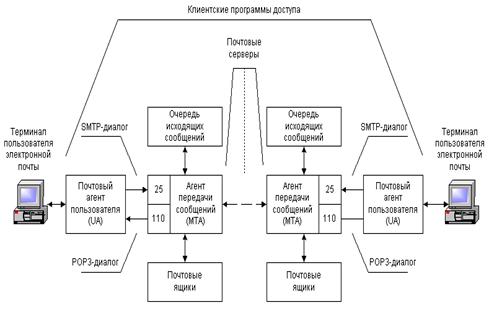

... отнеситесь к пересылке вложений. Потенциально любое вложение может оказаться вредоносной программой, и беспечность совершенно неуместна. 2. Технология функционирования электронной почты 2.1 Получение и отправка сообщений Системы электронной почты работают с сообщениями. В отличие от обычных писем, сообщение нельзя рассматривать как отдельный физический объект, например, файл ...

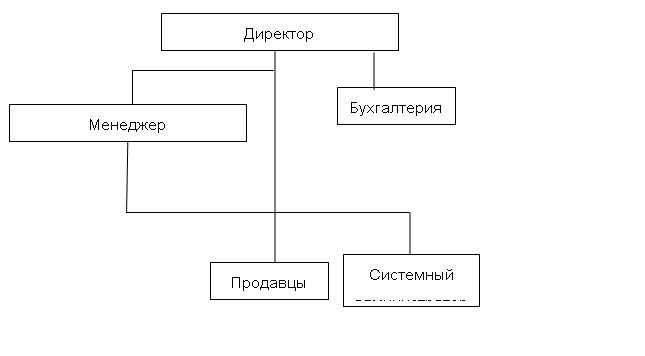

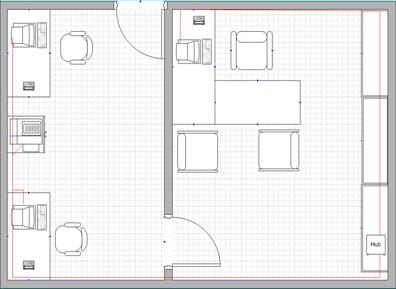

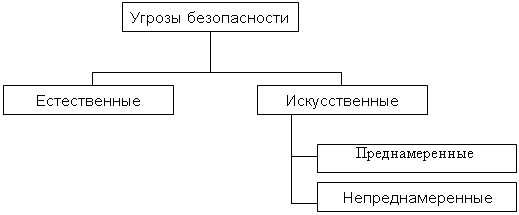

... , но даже в случае реализации данной угрозы конкуренты не будут нанимать высококвалифицированного специалиста, т.к. преодолеть физическую защиту будет намного дешевле. 3. Проектирование системы информационной безопасности отдела бухгалтерии ООО магазин «Стиль» 3.1 Рекомендации по разработке концепции информационной безопасности ООО магазин «Стиль» Концепция информационной безопасности ...

0 комментариев