Навигация

Квалификация угроз актуальных для информационной системы

3. Квалификация угроз актуальных для информационной системы

Точный прогноз актуальных угроз позволяет снизить риск нарушения ИБ при минимизации затрат ресурсов организации. В процессе анализа возможных и выявления актуальных для активов организации угроз должен оцениваться риск, возникающий вследствие потенциального воздействия определенной угрозы. После оценивания риска должно быть принято решение, является ли он допустимым. Если риск является недопустимым, уровень риска подлежит снижению до допустимого путем принятия защитных мер.

Необходимо оценивать все угрозы, уязвимости и риски для обеспечения уверенности в том, что процесс оценки рисков в организации является полным. В таблице 0 приведены основные компоненты процесса оценки рисков по данной методике.

Таблица 4 - Типичные компоненты процесса оценки рисков

| Если кто-либо захочет проследить угрозы | Через зоны уязвимостей | То они приведут в результате к какому-нибудь из следующих рисков |

| Неавторизованное использование ПО и среды хранения Вредоносное ПО, ошибка операционного персонала, электромагнитное излучение, колебание мощности Подделка идентификатора пользователя, кража, перехват, проникновение в коммуникации, преднамеренное повреждение Пожар, авария источника мощности, авария ПО | Работники отделения Оборудование и аппаратура Приложения Коммуникации Программное обеспечение Операционные системы Среда хранения | Денежная потеря Потеря производительности Затруднения Потеря конфиденциальности, доступности и целостности информации |

В таблице 5 описывает действие каждой из четырех высоко-уровневых угроз.

Таблица 5 – Описание угроз

| Угрозы | Описание |

| Неавторизованное использование ПО и среды хранения | Эти угрозы являются случайным или преднамеренным использование информации, места локализации, что ведет к изменениям или разрушениям информации людьми, с осуществлением или без осуществления доступа к рабочему процессу во время выполнения их обычных обязанностей |

| Вредоносное ПО, ошибка пользователя, электромагнитное излучение, колебание мощности | Эти угрозы являются неосторожной, из-за небрежности, или случайной потерей, дополнением, изменением или уничтожением информации. Эта угроза может проистекать вследствие действий или бездействия людей; неправильного функционирования аппаратных средств, программного обеспечения или коммуникаций; и природных бедствий, возможна временная приостановка работы |

| Пожар, авария источника мощности, авария ПО | Эти угрозы являются случайными, незапланированными, ведущие к потери информации, оборудования, снижению производительности, затруднению в деятельности; могут быть вызваны стихией |

| Подделка идентификатора пользователя, кража, перехват, проникновение в коммуникации, преднаме-ренное повреждение | Такие угрозы являются умышленными, способ получения информации несанкционированным доступом, что влечет потерю конфиденциальности, доступности и целостности сведений, их потерю. |

Описание зон локализации уязвимостей приведено в таблице 6.

Таблица 6 – Описание зон локализации уязвимостей

| Зона локализации уязвимостей | Описание |

| Персонал | Уязвимости этой зоны связаны с работниками отделения. Они касаются обученности и осведомленности сотрудников |

| Оборудование и аппаратура (все уровни, особенно физический и сетевой), | Уязвимости этой зоны связаны с физической безопасностью рабочих зон и аппаратуры, а также доступа к ним |

| Приложения (уровни сетевых и функциональных приложений) | Уязвимости этой зоны связаны с методом, с помощью которого информация обрабатывается для функционирования. Приложение включает обработку ввода для получения вывода |

| Коммуникации (физический и сетевой уровни) | Уязвимости этой зоны связаны с электронным движением информации |

| Программное обеспечение, относящееся к среде и операционные системы (в особенности уровни ОС и СУБД) | Уязвимости этой зоны связаны с программным обеспечением операционных систем и подсистем, в рамках которых приложения разрабатываются и исполняются |

При проведении оценки рисков должны рассматриваться три основные категории возможных потерь, описанные в таблице 7 .

Таблица 7 – Категории возможных потерь

| Категории возможных потерь | Описание |

| Денежная потеря | Денежная потеря определяется как потеря ценностей или увеличение стоимости или расходов. В сомнительных случаях необходимо классифицировать более высокий риск денежной потери или более высокое возможное значение потери, более высокий риск функционирования бизнеса. |

| Потеря производительности | Потеря производительности происходит тогда, когда персонал не способен продолжать выполнение своих обязанностей или когда необходимо повторять служебные обязанности. Прерывания работы или дублирование усилия могут приводить к недоступности бизнес-функций или к некорректности результатов |

| Затруднения для организаций | Эта категория касается ситуаций, оказывающих влияние на установление общественного доверия. Следует учитывать также конфиденциальность, точность и согласованность |

Составим матрицу оценки рисков. Уровни риска подразделяются на: высокий (В) - значительный, средний (С) - нормальный, низкий (Н) минимальная возможность потери.

Таблица 8 - Матрица оценки рисков

| ЗОНА УЯЗВИМОСТИ: Физический уровень. Идентифицировать уровень риска, проистекающего из реализации угрозы: | Риск денежной потери | Риск потери производительности | Риск затруднения | ||||||

| Пожар | В | В | В | ||||||

| Преднамеренное повреждение | С | С | С | ||||||

| Авария источника мощности | С | С | С | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | С | В | В | ||||||

| Колебание мощности | Н | Н | С | ||||||

| Экстремальные значения температуры и влажности | Н | Н | Н | ||||||

| Пыль | Н | С | С | ||||||

| Электромагнитное излучение | Н | С | С | ||||||

| Кража | С | С | С | ||||||

| Неавторизованное использование среды хранения | Н | Н | Н | ||||||

| Износ среды хранения | С | С | Н | ||||||

| Операционная ошибка персонала | Н | Н | Н | ||||||

| Ошибка технического обслуживания | С | Н | С | ||||||

| Авария программного обеспечения | Н | Н | Н | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | Н | Н | ||||||

| Использование программного обеспечения неавторизованным способом | Н | Н | Н | ||||||

| Подделка идентификатора пользователя | Н | Н | Н | ||||||

| Нелегальное использование программного обеспечения | Н | Н | Н | ||||||

| Вредоносное программное обеспечение | Н | Н | Н | ||||||

| Нелегальный импорт/экспорт программного обеспечения | Н | Н | Н | ||||||

| Доступ к сети неавторизованных пользователей | Н | Н | Н | ||||||

| Ошибка операционного персонала | Н | Н | Н | ||||||

| Ошибка технического обслуживания | С | В | В | ||||||

| Техническая неисправность компонентов сети | С | С | С | ||||||

| Ошибки при передаче | Н | Н | Н | ||||||

| Повреждения в линиях связи | С | В | В | ||||||

| Перегрузка трафика | Н | Н | Н | ||||||

| Перехват | Н | Н | Н | ||||||

| Проникновение в коммуникации | Н | Н | С | ||||||

| Ошибочная маршрутизация сообщений | Н | Н | Н | ||||||

| Повторная маршрутизация сообщений | Н | Н | Н | ||||||

| Отрицание | Н | Н | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | Н | С | Н | ||||||

| Ошибки пользователя | Н | Н | Н | ||||||

| Неправильное использование ресурсов | Н | Н | Н | ||||||

| Дефицит персонала | Н | Н | Н | ||||||

| Пожар | С | В | В | ||||||

| Преднамеренное повреждение | С | В | В | ||||||

| Авария источника мощности | Н | В | В | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | С | С | В | ||||||

| Колебание мощности | Н | С | С | ||||||

| Экстремальные значения температуры и влажности | Н | С | С | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | Н | В | С | ||||||

| Кража | Н | С | С | ||||||

| Неавторизованное использование среды хранения | Н | Н | Н | ||||||

| Износ среды хранения | Н | Н | Н | ||||||

| Операционная ошибка персонала | Н | Н | С | ||||||

| Ошибка технического обслуживания | С | С | В | ||||||

| Авария программного обеспечения | Н | Н | С | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | С | С | ||||||

| Использование программного обеспечения неавторизованным способом | Н | С | С | ||||||

| Подделка идентификатора пользователя | Н | Н | Н | ||||||

| Нелегальное использование программного обеспечения | Н | С | С | ||||||

| Вредоносное программное обеспечение | Н | Н | Н | ||||||

| Нелегальный импорт/экспорт программного обеспечения | Н | Н | Н | ||||||

| Доступ к сети неавторизованных пользователей | Н | С | С | ||||||

| Ошибка операционного персонала | Н | С | Н | ||||||

| Ошибка технического обслуживания | С | С | С | ||||||

| Техническая неисправность компонентов сети | С | В | С | ||||||

| Ошибки при передаче | С | С | С | ||||||

| Повреждения в линиях связи | С | С | С | ||||||

| Перегрузка трафика | Н | Н | Н | ||||||

| Перехват | Н | Н | Н | ||||||

| Проникновение в коммуникации | Н | Н | Н | ||||||

| Ошибочная маршрутизация сообщений | Н | С | С | ||||||

| Повторная маршрутизация сообщений | Н | С | С | ||||||

| Отрицание | Н | Н | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | Н | С | С | ||||||

| Ошибки пользователя | Н | Н | Н | ||||||

| Неправильное использование ресурсов | Н | Н | Н | ||||||

| Дефицит персонала | Н | Н | Н | ||||||

| Пожар | С | С | Н | ||||||

| Преднамеренное повреждение | С | С | Н | ||||||

| Авария источника мощности | Н | Н | Н | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | Н | Н | Н | ||||||

| Колебание мощности | С | С | С | ||||||

| Экстремальные значения температуры и влажности | С | С | С | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | Н | Н | Н | ||||||

| Кража | С | Н | Н | ||||||

| Неавторизованное использование среды хранения | Н | Н | Н | ||||||

| Износ среды хранения | Н | Н | Н | ||||||

| Операционная ошибка персонала | Н | С | С | ||||||

| Ошибка технического обслуживания | С | С | Н | ||||||

| Авария программного обеспечения | С | В | В | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | С | С | ||||||

| Использование программного обеспечения неавторизованным способом | Н | С | С | ||||||

| Подделка идентификатора пользователя | Н | С | С | ||||||

| Нелегальное использование программного обеспечения | Н | Н | С | ||||||

| Вредоносное программное обеспечение | С | В | В | ||||||

| Нелегальный импорт/экспорт программного обеспечения | С | С | С | ||||||

| Доступ к сети неавторизованных пользователей | Н | Н | С | ||||||

| Ошибка операционного персонала | Н | С | С | ||||||

| Ошибка технического обслуживания | Н | С | Н | ||||||

| Техническая неисправность компонентов сети | Н | С | Н | ||||||

| Ошибки при передаче | С | С | С | ||||||

| Повреждения в линиях связи | Н | С | Н | ||||||

| Перегрузка трафика | Н | С | С | ||||||

| Перехват | С | С | Н | ||||||

| Проникновение в коммуникации | Н | Н | Н | ||||||

| Ошибочная маршрутизация сообщений | С | В | В | ||||||

| Повторная маршрутизация сообщений | С | С | С | ||||||

| Отрицание | Н | Н | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | С | С | Н | ||||||

| Ошибки пользователя | С | С | С | ||||||

| Неправильное использование ресурсов | Н | В | С | ||||||

| Дефицит персонала | Н | Н | Н | ||||||

| Пожар | В | В | В | ||||||

| Преднамеренное повреждение | С | С | С | ||||||

| Авария источника мощности | С | С | С | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | С | В | В | ||||||

| Колебание мощности | Н | С | С | ||||||

| Экстремальные значения температуры и влажности | Н | Н | Н | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | С | С | С | ||||||

| Кража | Н | Н | Н | ||||||

| Неавторизованное использование среды хранения | Н | Н | Н | ||||||

| Износ среды хранения | Н | Н | Н | ||||||

| Операционная ошибка персонала | Н | Н | С | ||||||

| Ошибка технического обслуживания | Н | Н | Н | ||||||

| Авария программного обеспечения | С | В | В | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | Н | С | ||||||

| Использование программного обеспечения неавторизованным способом | С | Н | С | ||||||

| Подделка идентификатора пользователя | Н | С | С | ||||||

| Нелегальное использование программного обеспечения | Н | Н | Н | ||||||

| Вредоносное программное обеспечение | В | В | В | ||||||

| Нелегальный импорт/экспорт программного обеспечения | С | Н | Н | ||||||

| Доступ к сети неавторизованных пользователей | Н | С | С | ||||||

| Ошибка операционного персонала | С | С | В | ||||||

| Ошибка технического обслуживания | Н | С | С | ||||||

| Техническая неисправность компонентов сети | Н | С | С | ||||||

| Ошибки при передаче | Н | Н | С | ||||||

| Повреждения в линиях связи | Н | С | С | ||||||

| Перегрузка трафика | Н | Н | С | ||||||

| Перехват | Н | С | С | ||||||

| Проникновение в коммуникации | Н | Н | Н | ||||||

| Ошибочная маршрутизация сообщений | Н | Н | С | ||||||

| Повторная маршрутизация сообщений | Н | Н | С | ||||||

| Отрицание | Н | Н | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | Н | Н | Н | ||||||

| Ошибки пользователя | Н | С | С | ||||||

| Неправильное использование ресурсов | Н | В | В | ||||||

| Дефицит персонала | Н | Н | Н | ||||||

| Пожар | В | В | В | ||||||

| Преднамеренное повреждение | В | В | В | ||||||

| Авария источника мощности | С | С | С | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | В | В | В | ||||||

| Колебание мощности | С | С | С | ||||||

| Экстремальные значения температуры и влажности | Н | Н | Н | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | С | С | С | ||||||

| Кража | В | С | С | ||||||

| Неавторизованное использование среды хранения | В | С | С | ||||||

| Износ среды хранения | В | В | В | ||||||

| Операционная ошибка персонала | В | С | С | ||||||

| Ошибка технического обслуживания | Н | Н | Н | ||||||

| Авария программного обеспечения | В | В | В | ||||||

| Использование программного обеспечения неавторизованными пользователями | В | С | С | ||||||

| Использование программного обеспечения неавторизованным способом | С | В | С | ||||||

| Подделка идентификатора пользователя | С | В | В | ||||||

| Нелегальное использование программного обеспечения | В | С | С | ||||||

| Вредоносное программное обеспечение | В | В | В | ||||||

| Нелегальный импорт/экспорт программного обеспечения | В | В | В | ||||||

| Доступ к сети неавторизованных пользователей | В | В | С | ||||||

| Ошибка операционного персонала | В | В | С | ||||||

| Ошибка технического обслуживания | С | С | В | ||||||

| Техническая неисправность компонентов сети | В | В | В | ||||||

| Ошибки при передаче | С | В | В | ||||||

| Повреждения в линиях связи | В | С | В | ||||||

| Перегрузка трафика | Н | В | С | ||||||

| Перехват | В | В | Н | ||||||

| Проникновение в коммуникации | Н | Н | Н | ||||||

| Ошибочная маршрутизация сообщений | С | В | В | ||||||

| Повторная маршрутизация сообщений | С | В | В | ||||||

| Отрицание | Н | Н | С | ||||||

| Неисправность услуг связи (то есть, услуг сети) | Н | С | С | ||||||

| Ошибки пользователя | С | С | С | ||||||

| Неправильное использование ресурсов | Н | В | В | ||||||

| Дефицит персонала | С | С | С | ||||||

| Пожар | В | В | В | ||||||

| Преднамеренное повреждение | С | С | С | ||||||

| Авария источника мощности | С | С | С | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | С | С | С | ||||||

| Колебание мощности | С | С | С | ||||||

| Экстремальные значения температуры и влажности | Н | Н | Н | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | Н | Н | Н | ||||||

| Кража | Н | Н | С | ||||||

| Неавторизованное использование среды хранения | Н | Н | С | ||||||

| Износ среды хранения | Н | Н | С | ||||||

| Операционная ошибка персонала | Н | С | С | ||||||

| Ошибка технического обслуживания | Н | Н | Н | ||||||

| Авария программного обеспечения | С | С | С | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | Н | Н | ||||||

| Использование программного обеспечения неавторизованным способом | Н | Н | Н | ||||||

| Подделка идентификатора пользователя | Н | С | С | ||||||

| Нелегальное использование программного обеспечения | Н | Н | Н | ||||||

| Вредоносное программное обеспечение | С | С | С | ||||||

| Нелегальный импорт/экспорт программного обеспечения | С | С | В | ||||||

| Доступ к сети неавторизованных пользователей | Н | Н | Н | ||||||

| Ошибка операционного персонала | Н | С | С | ||||||

| Ошибка технического обслуживания | Н | Н | Н | ||||||

| Техническая неисправность компонентов сети | Н | С | Н | ||||||

| Ошибки при передаче | Н | С | С | ||||||

| Повреждения в линиях связи | Н | Н | С | ||||||

| Перегрузка трафика | Н | Н | Н | ||||||

| Перехват | Н | Н | Н | ||||||

| Проникновение в коммуникации | Н | С | С | ||||||

| Ошибочная маршрутизация сообщений | Н | С | С | ||||||

| Повторная маршрутизация сообщений | Н | С | С | ||||||

| Отрицание | Н | Н | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | Н | С | Н | ||||||

| Ошибки пользователя | Н | С | С | ||||||

| Неправильное использование ресурсов | Н | С | В | ||||||

| Дефицит персонала | Н | Н | Н | ||||||

| Пожар | Н | В | В | ||||||

| Преднамеренное повреждение | С | В | В | ||||||

| Авария источника мощности | С | В | В | ||||||

| Авария в подаче воды | Н | Н | Н | ||||||

| Авария воздушного кондиционирования | Н | Н | Н | ||||||

| Неисправности аппаратных средств | Н | В | В | ||||||

| Колебание мощности | С | В | С | ||||||

| Экстремальные значения температуры и влажности | Н | Н | С | ||||||

| Пыль | Н | Н | Н | ||||||

| Электромагнитное излучение | Н | Н | С | ||||||

| Кража | В | В | В | ||||||

| Неавторизованное использование среды хранения | Н | С | С | ||||||

| Износ среды хранения | С | Н | С | ||||||

| Операционная ошибка персонала | Н | Н | С | ||||||

| Ошибка технического обслуживания | Н | С | С | ||||||

| Авария программного обеспечения | Н | С | В | ||||||

| Использование программного обеспечения неавторизованными пользователями | Н | С | С | ||||||

| Использование программного обеспечения неавторизованным способом | Н | Н | С | ||||||

| Подделка идентификатора пользователя | С | Н | С | ||||||

| Нелегальное использование программного обеспечения | Н | Н | Н | ||||||

| Вредоносное программное обеспечение | В | С | В | ||||||

| Нелегальный импорт/экспорт программного обеспечения | С | С | Н | ||||||

| Доступ к сети неавторизованных пользователей | С | Н | Н | ||||||

| Ошибка операционного персонала | С | С | С | ||||||

| Ошибка технического обслуживания | С | С | С | ||||||

| Техническая неисправность компонентов сети | Н | С | С | ||||||

| Ошибки при передаче | С | С | С | ||||||

| Повреждения в линиях связи | С | В | В | ||||||

| Перегрузка трафика | Н | С | С | ||||||

| Перехват | С | С | Н | ||||||

| Проникновение в коммуникации | С | С | С | ||||||

| Ошибочная маршрутизация сообщений | С | В | В | ||||||

| Повторная маршрутизация сообщений | Н | В | В | ||||||

| Отрицание | С | В | Н | ||||||

| Неисправность услуг связи (то есть, услуг сети) | С | С | В | ||||||

| Ошибки пользователя | С | В | С | ||||||

| Неправильное использование ресурсов | Н | Н | В | ||||||

| Дефицит персонала | Н | В | В | ||||||

Таблица 9 – Таблица оценки риска

| Категория потерь | ||||

| Зона уязвимости | Денежная потеря | Потеря производительности | Затруднения | Общий риск |

| Физический уровень | Н | Н | Н | Н |

| Сетевой уровень | Н | С | С | С |

| Уровень сетевых приложений | Н | С | Н | Н |

| Уровень операционных систем | Н | Н | С | Н |

| Уровень СУБД | В | В | С | В |

| Уровень функциональных приложений | Н | С | С | С |

| Уровень бизнес-процессов | Н | С | С | С |

Самой уязвимой зоной, в которой риск потери будет высокий, - это уровень системы управления базами данных. Важной значение для отделения Пенсионного Фонда имеет потеря информации. Актуальными будут те угрозы, которые на уровне СУБД носят высокую степень риска. Отделение Пенсионного Фонда РФ не составляет особого интереса окружающим (возможно, потому что не занимается денежными операциями, а только назначением на пенсию), поэтому общий риск потерь не является особо высоким на рассматриваемых уровнях, и самой актуальными угрозами будут неисправность программного обеспечения и аппаратных средств, ошибки пользователей.

4. Разработка политики безопасности

Разработка и выполнение политики ИБ организации является наиболее эффективным способом минимизации рисков нарушения ИБ для собственника. Политика безопасности представляет собой свод принципов и правил безопасности для наиболее важных областей деятельности и зон ответственности персонала. Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности.

Отделение Пенсионного Фонда РФ, помимо основных бизнес – функций, должно обеспечивать защиту информационных, вычислительных, коммуникационных и аппаратных ресурсов, следить за функционированием систем, создавать защитные меры для эффективной работоспособности и качественной производительности.

Исходя из полученной таблицы оценки риска, можно сделать вывод, что защищать необходимо информационный ресурс на уровне СУБД, так как уровень риска является самым высоким. Защищать зоны уязвимости, где уровень риска низкий, просто не имеет смысла.

Вся информация, находящаяся в госучреждении, должна быть конфиденциальной, целостной, надежной, качественной, защищенной. Ей управляет администратор, защищает – администратор ИБ. В отделении должны обеспечиваться:

- функционирование системы парольной защиты электронных вычислительных машин и локальных вычислительных сетей. Должна быть организована служба централизованной парольной защиты для генерации, смены, удаления паролей, разработки необходимых инструкций, контроля за действиями персонала по работе с паролями;

- формирование уникальных идентификаторов сообщений и идентификаторов пользователей;

- осуществление проверки запросов данных по паролям, идентификаторам;

- функционирования системы ограниченного доступа к серверу и использованию ресурсов Интернет;

- хранение БД и копий БД в определенных защищаемых местах;

- применение шифрования информации криптографическими и стеганографическими методами и средствами;

- обеспечение эффективной защиты каналам и средствам связи (провода, телефоны и др.)

- взаимодействия нескольких АРМ друг с другом, выполняющие одинаковые полномочия;

- создание благоприятных условий и место труда сотрудникам отделения;

- отсутствие возможного появления вредоносного ПО или применение борьбы с ним.

Для того, чтобы избежать потерю информации необходимо обеспечивать защиту и выполнять общие требования.

Таблица 10 - Разработка защитных мер на уровне СУБД

| Зона уязвимости: уровень СУБД | Виды защитных мер |

| Пожар | Оборудовать пожарную сигнализацию; установить необходимое количество огнетушителей; назначить ответственного за пожарную безопасность; провести инструктаж по пожарной безопасности с работниками отделения; выполнять плановые и внеплановые проверки исправности проводки. |

| Преднамеренное повреждение | Создать затруднительный доступ к проводами др. каналам связи, обеспечить отделение камерами наблюдения и дополнительной сигнализацией, предупредить о наказаниях в случае умышленной поломки. |

| Неисправности аппаратных средств | Своевременная замена и ремонт оборудования; изолировать от посторонних лиц важные аппаратные средства, чтобы исключить умышленное и случайное повреждение; проводить периодические проверки исправности аппаратных средств. |

| Износ среды хранения | Осуществление обновления БД и аппаратной части; хранение копий БД на отдельном компьютере. |

| Авария ПО | Создавать резервные копии; постоянно обновлять ПО; ограничить пользование нелицензионными копиями ПО. |

| Подделка идентификатора пользователя | Обеспечить каждый ПК уникальным паролем. Пароли должны соответствовать следующим требованиям: 1. длина пароля должна быть не менее 8 символов; 2.в числе символов пароля обязательно должны присутствовать буквы, цифры и специальные символы; 3. пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии, и т.д.); 4. при смене пароля новое значение должно отличаться от предыдущего не менее, чем в 4 позициях; 5. смена паролей должна проводиться регулярно не реже одного раза в месяц; 6. одинаковых паролей не должно быть. |

| Вредоносное программное обеспечение | Защита ПО с помощью антивирусных программ; никогда не котировать на свой винчестер /дискету программы, не проверенные на наличие вируса; не копировать программы с ненадежных источников; вести внимательное наблюдение за новой программой (желательно эксплуатировать ее на специальном компьютере); иметь копии всех ценных программ и хранить их на защищенных дисках; установить по возможности системным файлам атрибут «только для чтения»; иметь системный диск с антивирусными программами. |

| Нелегальный импорт/экспорт программного обеспечения | Запретить копирование ПО с сервера и др. ПК; отслеживать трафик. |

| Доступ к сети неавторизованных пользователей | Контролировать действия неавторизованного пользователя; возложить ответственность за какие – либо неисправности; сообщать администратору о известных входах в сеть неавторизованным способом. |

| Ошибка операционного персонала | Ограничить уровень допуска в соответствии с необходимостью; набор только квалифицированного персонала; проведение семинаров по обучению работы с новым ПО. |

| Техническая неисправность компонентов сети | Постоянно следить за компонентами сети; своевременный ремонт и замена оборудования; запретить доступ к компонентам сети, кроме технического обслуживания. |

| Ошибки при передаче | Использование различных алгоритмов разделения файлов при передачи; проверка контрольных сумм. |

| Повреждения в линиях связи | Обеспечить затруднительный доступ к линиям связи; расположить провода ближе к потолку и убрать их в коробки. |

| Перехват | Сделать невозможным прямой доступ к сети; кодировать всю информацию при передачи; анализировать трафик. |

| Ошибочная маршрутизация сообщений | Исключить ошибочную передачу сведений из локальной сети по сети Интернет; вести таблицу маршрутизации и постоянно ее обновлять, отсылая запросы. |

| Повторная маршрутизация сообщений | Исключить ошибочную передачу сведений из локальной сети по сети Интернет; вести таблицу маршрутизации и постоянно ее обновлять, отсылая запросы. |

| Неправильное использование ресурсов | Установить приоритет на запросы; ограничить доступ к ним для всех на определенной время; использовать многоканальный доступ. |

В госоргане обязательно необходимо следить и обеспечивать безопасность информации по составленным правилам и требованиям. В этом случае повысится вероятность избежание нежелательных последствий и уменьшатся риски потерь.

Заключение

Информатизация является неизбежным этапом цивилизации, поскольку производственные процессы становятся все более информационно емкими. Проблема создания, накопления, обработки, хранения, обмена (распространения) и защиты информации занимает важное место в информационной жизнедеятельности. В курсовой работе были рассмотрены и проанализированы возможные угрозы нападения на информационные ресурсы отделения Пенсионного Фонда РФ, разработана политика безопасности, построена информационная система и показаны ее структурная и инфологическая модели. В процессе работы были выявлены какая информация является чувствительной, опасные для нее угрозы, проведены оценки рисков нападения, описаны категории возможных потерь, разработаны правила и защитные меры при самых критических ситуациях. Можно подвести итог, что политика ИБ должна существовать во всех организациях и госучреждениях где имеются компьютеры для необходимой защиты, применение которой должно быть целесообразно.

Литература

1.Савицкий Н.И. Экономическая информатика: Учебное пособие. – М.: Экономистъ, 2004. – 429с.

Приложение А

Информационно – логическая модель ИС

Внешняя среда

Получение сведений

|

![]()

![]() ИР1

ИР1

| |||

| |||

![]()

![]()

![]()

Получение Обмен ИР2

сведений Передача копий ИР1,

![]()

![]()

![]()

![]()

![]()

|

![]()

|

|

|

|

Шлюз

|

Похожие работы

... и финансирования целевых программ (по сравнению с предыдущим годом увеличились в 1,4 и 2,5 раза соответственно).[13.]Глава 3. Характеристика проблем функционирования внебюджетных фондов РФ и перспективы их решения. 3.1. Пенсионный фонд Российской Федерации. Одной из самых серьезных проблем в деятельности ПФ РФ остается проблема инвестирования пенсионных денег. Члены совета по пенсионной ...

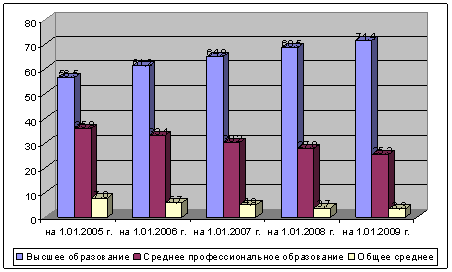

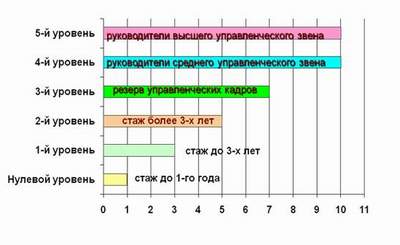

... внимательности к работе ведь от качества работы каждого отдела зависит качество работы всего Пенсионного Фонда. Глава 3. Анализ состояния и пути совершенствования кадровой политики Управления ПФР по Колпинскому району 3.1 Кадровая политика – важное направление в деятельности ПФР Пенсионный фонд Российской Федерации - один из наиболее значимых социальных институтов государства, ...

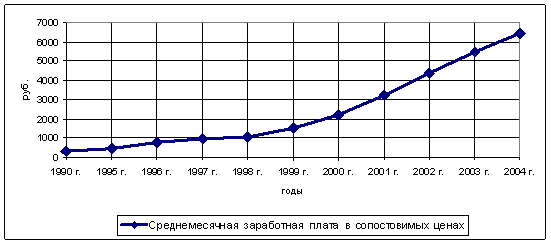

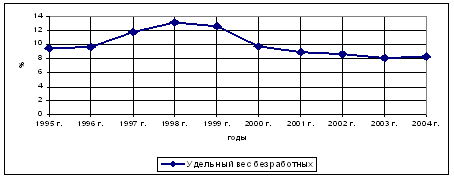

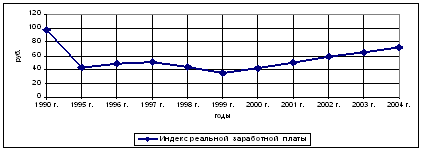

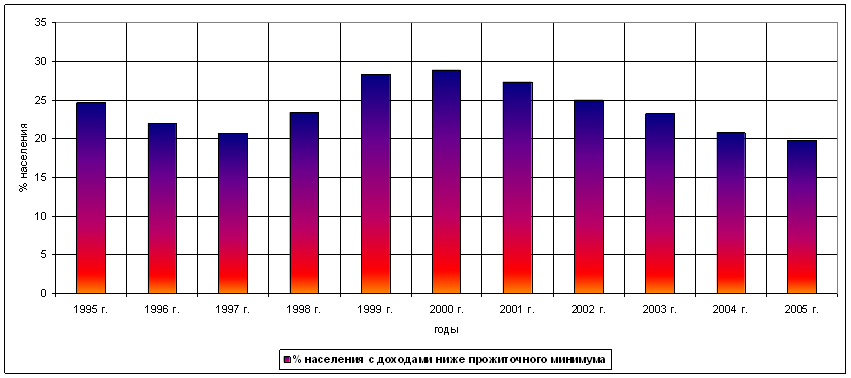

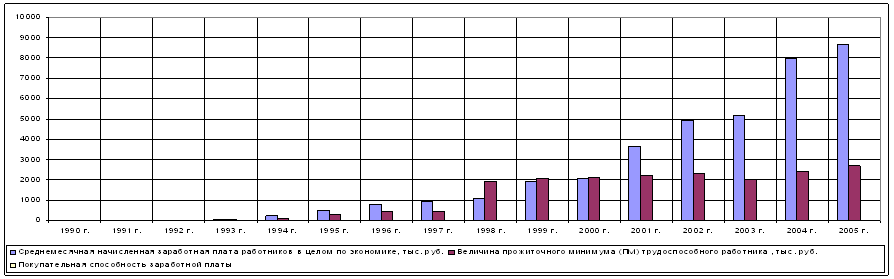

... социальная политика области на этапе стабилизации и перехода к экономическому росту существенно будет зависеть от политики, проводимой Правительством Российской Федерации в соответствии с общим ходом экономических реформ. 3.2 Проблемы и перспективы повышения уровня и качества жизни населения России Анализ показывает, что главные проблемы социально сферы России в настоящее время связаны с ...

... животные на выращивании и откорме. ПРОИЗВОДСТВО – процесс создания разных видов экономического продукта. ПРОТОКОЛ – стандартизованное соглашение по порядку обмена информацией и данными в информационных системах. ПРОЦЕСС – загруженная в память выполняемая прикладная программа, ее адресное пространство и ресурсы. ПРОЦЕССОР – специализированная электронная схема, которая выполняет все вычисления ...

0 комментариев