Навигация

Основные достоинства групповых систем работы с документацией

2.3. Основные достоинства групповых систем работы с документацией

Система групповой работы с документами подразумевает под собой совокупность технических и программных компонентов, обеспечивающих возможность синхронной или асинхронной работы группы пользователей с одни источником информации.

К преимуществам систем групповой работы можно отнести, во-первых, то что, что данные системы позволяет в режиме реального времени наблюдать за всеми происходящими в системе электронного документооборота предприятия событиями - подготовкой документов, согласованием, утверждением документов, обсуждением хода работ и т.п. Любая новая информация по документу – факт визирования или утверждения документа, поступление платежа, замечание или вопрос по документу, загрузка новой версии документа и т.п. - сразу появляется на экранах пользователей, имеющих право просмотра данного документа. С помощью этой системы можно организовывать дискуссионные группы между различными группами пользователей, в режиме реального времени обсуждать ход проектов или бизнес-процессов, и эти обсуждения будут сохранены вместе с карточкой документа и доступны только пользователям, имеющих право просмотра данного документа.

Также можно обмениваться персональными сообщениями между пользователями и прямо в карточке документа или проекта создавать напоминания о будущих событиях, например, о предстоящих совещаниях и встречах.

Данные система позволяют экономить время, человеческие и материальные ресурсы. В результате, появляется возможность для выполнения работы более качественно, с меньшими денежными затратами и в более короткие сроки.

2.4. Обеспечение безопасности при групповой работе с документами

Одной из основных проблем, связанных с системами групповой работы, является необходимость обеспечения защиты информации. Существует несколько основных пунктов в обеспечении безопасности групповой работы.

Обеспечение безопасности при пересылке информации по электронной почте включает в себя:

1. Защита от фальшивых адресов. От этого можно защититься с помощью использования шифрования для присоединения к письмам электронных подписей. Одним популярным методом является использование шифрования с открытыми ключами. Однонаправленная хэш – функция письма шифруется, используя секретный ключ отправителя. Получатель использует открытый ключ отправителя для расшифровки хэш – функции и сравнивает его с хэш – функцией, рассчитанной по полученному сообщению. Это гарантирует, что сообщение на самом деле написано отправителем, и не было изменено в пути. Правительство США требует использования алгоритма Secure Hash Algorithm (SHA) и Digital Signature Standard там, где это возможно. А самые популярные коммерческие программы используют алгоритмы RC2, RC4, или RC5 фирмы RSA.

2. Защита от перехвата. От него можно защищаться с помощью шифрования содержимого сообщения или канала, по которому оно передается. Если канал связи зашифрован, то системные администраторы на обоих его концах все – таки могут читать или изменять сообщения. Было предложено много различных схем шифрования электронной почты, но ни одна из них не стала массовой. Одним из самых популярных приложений является PGP. В прошлом использование PGP было проблематичным, так как в ней использовалось шифрование, попадавшее под запрет на экспорт из США. Коммерческая версия PGP включает в себя встраиваемые средства для нескольких популярных почтовых программ, что делает ее особенно удобной для включения в письмо электронной подписи и шифрования письма клиентом. Последние версии PGP используют лицензированную версию алгоритма шифрования с открытыми ключами RSA.

Другим важным фактором информационной безопасности является защита электронного обмена данными (EDI).

Решением задач защиты EDI занимается, например, фирма Premenos Corp. Она выпустила семейство программных продуктов, названное Templar, реализующее защищенную передачу данных.

Безопасность достигается не отдельными решениями, а системой хорошо продуманных мер. Угрозы безопасности очень многообразны, например:

· разрыв или сбой (дисфункция сети);

· модификация информации;

· маскировка с целью выдать себя за автоматизированного отправителя или получателя;

· многократное повторение сообщения;

· разглашение информации;

· анализ рабочей нагрузки линии связи;

· нарушение защиты передачи, при котором ухудшаются различные параметры системы безопасности сетей;

· незаконный доступ к аудиторским журналам, позволяющий скрыть следы возможных растрат;

· проникновение в центральную систему через сеть с целью изменения программ, уничтожение некоторой информации или незаконного перечисления денежных средств.

Перечисленные угрозы в разной степени подвергают опасности доступность, секретность и целостность информации. Чтобы обеспечить выполнение этих трех основополагающих условий и обеспечить защиту электронного обмена данными, необходимо принять некоторые меры безопасности.

1. Аутентификация информационных объектов, с которыми осуществляется связь. Механизмы аутентификации могут быть различными. Наиболее широко применяются такие криптографические алгоритмы, как RSA.

2. Контроль доступа, дополняющий аутентификацию. Логический контроль доступа позволяет определять для каждого файла и для каждой прикладной программы правомочных пользователей и их права (при переводах денежных средств – это чаще всего право подписывать и передавать данные переводы.)

3. Конфиденциальность. Обычно достигается криптографическими методами: информация кодируется так, чтобы оставаться непонятной для неправомочных лиц, а также лиц, не владеющих ключами к шифру.

4. Сохранение целостности информации – метод защиты от искажения или уничтожения чего – либо в данном сообщении. Использует сжатие информации и криптографию.

5. Метод восстановления, обеспечивающий работоспособность системы после устранения возникших проблем с безопасностью.

6. Метод защиты, который сохраняет информацию и дает возможность перезапустить систему при сбоях в сети и других угрозах безопасности.

7. Наблюдение за сетью. С помощью этого метода можно выявить отклонение от нормы технических параметров систем передачи информации (например, сбои в электропитании), а в некоторых случаях и попытки проникновения.

8. Ведение учетных журналов. Позволяет воспроизвести последовательность выполнения операций со стороны центральной системы или со стороны терминала.

9. Хронология. Дает возможность избежать повтора последовательности операций. Этот метод является необходимой защитой в области перевода денежных средств. Он использует, прежде всего, проставление даты и времени и составление журнала порядка переводов с порядковыми номерами, определенными для каждого адресата (получателя).

10. Система безопасности отдельного информационного комплекса. Позволяет удостовериться, что совокупность систем делает только то, что должны делать. Чтобы добиться этого, прибегают к сертификационной оценке программного и аппаратного обеспечения.

Быстрым восстановлением данных в случае потери занимаются системы резервного копирования и восстановления данных. Сетевая система резервного копирования (СРК) должна обеспечивать сохранение данных со всех узлов сети. В целом к сетевой СРК выдвигаются следующие сетевые требования.

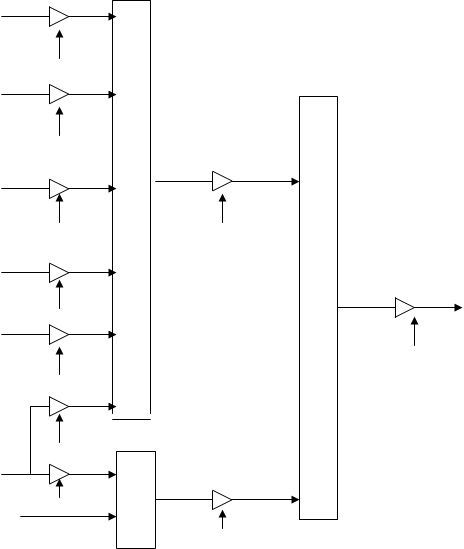

Построение системы по принципу клиент/сервер. В применении к резервному копированию это означает следующее: компонент СРК, обеспечивающий управление всеми процессами и устройствами называется сервером, а компонент, отвечающий за сохранение или восстановление конкретных данных, - клиентом. В частности, такая система должна обеспечивать:

· управление резервным копированием во всей сети с выделенных компьютеров;

· удаленное резервное копирование данных, содержащихся на серверах и рабочих станциях;

· централизованное использование устройств резервного копирования.

Многоплатформенность. СРК должна полноценно функционировать в современной гетерогенной сети, т.е. предполагается, что ее серверная часть будет работать в различных ОС, и поддерживать клиентов на самых разных аппаратно – программных платформах.

Автоматизация типовых процессов. Процесс резервного копирования неизбежно содержит много циклов различных операций. СРК должна выполнять циклические работы в автоматическом режиме и минимизировать число ручных операций. В частности, она должна поддерживать:

· выполнение резервного копирования по расписанию;

· ротацию носителей (последовательная замена носителей резервных копий);

· обслуживание устройств резервного копирования по расписанию.

Поддержка различных режимов резервного копирования. СРК должна поддерживать возможность сохранения только той информации, которая была изменена с момента создания предыдущей копии.

Быстрое восстановление серверов сети после аварии. Сервер сети может выйти из строя по различным причинам, например из – за аварии жесткого системного диска или вследствие ошибок программного обеспечения, приведших к разрушению системной информации. В этом случае его восстановление требует переустановки ОС, конфигурирования устройств, инсталляции приложений, восстановления файловой системы и учетных записей пользователей. Все эти операции очень трудоемки, и на любом из этапов данного процесса возможно возникновение ошибок. Для восстановления сервера необходимо иметь резервную копию всей хранящейся на нем информации, включая системные данные, чтобы, как можно быстрее, привести его в рабочее состояние.

Резервное копирование данных в интерактивном (on - line) режиме. Зачастую информационная система включает в себя различные приложения клиент/сервер, которые должны функционировать круглосуточно. Примером тому являются почтовые системы, системы коллективной работы и SQL – серверы. Осуществить резервное копирование баз данных таких систем обычными средствами невозможно, поскольку они все время открыты. Поэтому в них часто встроены собственные средства резервного копирования, но их использование, как правило, не вписывается в общую технологию, принятую в организации. Исходя из этого СРК должна обеспечивать сохранение баз данных приложений клиент/сервер в интерактивном режиме.

Для управления процессами резервного копирования и отслеживания их состояния СРК должна иметь графические средства мониторинга, управления и широкий набор средств оповещения о событиях.

Существует еще одна возможность защиты EDI – создание системы зеркальных серверов, дублирующих информацию главных серверов.

Выводы

1. Электронный документооборот, в целом, и системы групповой работы с документацией, в частности, пользуются сегодня заслуженной популярностью, поскольку позволяют заметно сократить материальные и временные затраты при работе с документами.

2. В основе работы групповых систем лежат локальные и глобальные компьютерные сети.

3. Групповое программное обеспечение развивается, исходя из двух базовых моделей: модели share (общая) и модели send (пересылка). Основным программным обеспечением, существующем на сегодняшний день в этой области являются: Lotus Notes, Microsoft Exchange Server и Novell GroupWise. Существуют и другие разработки.

4. Одной из основных проблем, связанных с системами групповой работы, является необходимость обеспечения защиты информации.

Список литературы

1. Баласанян В. Концепция системы автоматизации отечественного документооборота // журнал «Открытые системы», №1, 1997г

2. Гавердовский А Концепция построения систем автоматизации документооборота // журнал "Открытые системы",№1,1997г.

3. Документальные компьютерные технологии: Учеб. пособие/ Моск. гос. техн. ун-т им. Н. Э. Баумана. – М.:1997

4. Завозкин С.Ю. Прототип системы движения документов в системе электронного документооборота КемГУ // доклад. Сборник трудов молодых учёных Кемеровского государственного университета, посвящённый 60 летию Кемеровской области/ Кемеровский госуниверситет. – Кемерово; Полиграф, 2003

5. Красилов Н., Косякин И., Черных Д. Об одной модели документооборота // журнал «Открытые системы», №1, 1997г

6. Куперштейн В.И. Современные информационные технологии в делопроизводстве и управлении. – СПб. и др.: БХВ, 1999

7. Милославская Н. Г., Толстой А. И. Интрасети: доступ в Internet, защита: Учеб. пособие для вузов. – М.: ЮНИТИ – ДАНА, 2000

8. Островская Н., Булавин П. Системы для организации групповой работы технологии GroupWare. – М. 2000

9. Пахчанян А. Технологии электронного документооборота // журнал «Открытые системы», №10, 2002г

10. Электронные документы в корпоративных сетях / Клименко С.В., И. В. Крохин, В.М. Кущ, Ю. Л. Гагутин .- М. : Анкей : Экотрендз, 1999

Похожие работы

... организации в целом. Большинство специалистов справедливо полагают, что аттестация — один из наиболее эффективных инструментов управления персоналом. Предлагаемые в данной работе мероприятия по совершенствованию системы оценки работы персонала ООО «ВАРНИТОЛ» отражают именно такой подход. Естественно, что создание системы аттестации на первых порах, как и любое нововведение, вызывает если уж не ...

... . Цель использования этих техник состоит в коррекции отдельных невротических проявлений и профилактике психических отклонений. Предлагаемая методика консультирования пригодна для практического использования в системе социальной работы с населением. Таким образом, в результате проделанной работы обоснованы организация и методика индивидуального психологического консультирования клиентов, ...

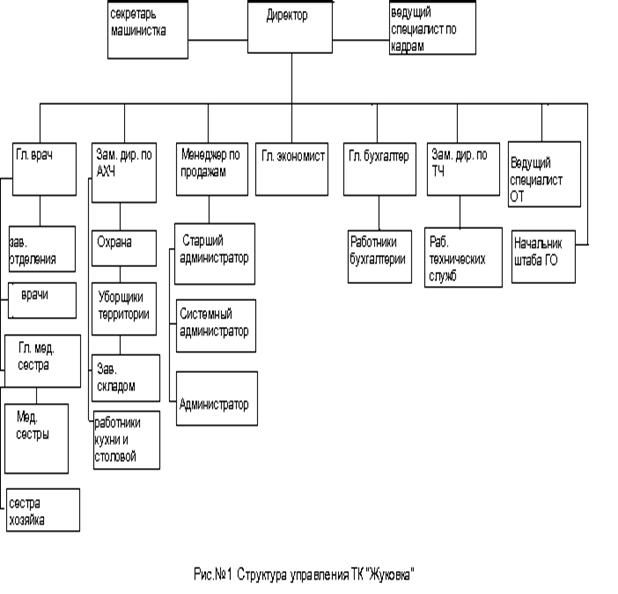

... я хотела бы посвятить именно приемному отделению ТК «Жуковка». Я считаю, что будет вполне целесообразно разработать и внедрить на данном предприятии автоматизированную информационную систему планирования сбыта, что в свою очередь ускорит и существенно облегчит работу приемного отделения ТК «Жуковка». План-схема приемного отделения и структура работы службы приема и размещения ТК «Жуковка» ...

... в России – A-Project Technologies (в настоящее время – Департамент управления проектами холдинга «Ланит» www.projectmanagement.ru ) Этот продукт позиционируется как профессиональная система управления проектами масштаба предприятия. Выпускается в трех версиях: Enterprise, Professional и Desktop. По сведениям специалистов из A-Project Technologies версия Enterprise в России еще не поставлялась. ...

0 комментариев