Навигация

Протокол Spanning-Tree и сети VLAN

2. Протокол Spanning-Tree и сети VLAN

Протокол Spanning-Tree позволяет иметь избыточные физические связи в мостовых сетях, но иметь только одно физическое соединение, пересылающее фреймы. Этот протокол переводит избыточные физические соединения с сегментом назначения в режим блокирования. Когда происходят события, изменяющие топологию сети, STP протокол производит ре-калькуляцию, какие соединения будут переправлять фреймы, а остальные останутся в заблокированном состоянии. Имеется два главных метода мостового соединения - прозрачное (transparent) и маршрутизируемое источником (source-route). STP протокол используется в прозрачном мостовом соединении для избежания циклов в сетевых сегментах, обеспечивая также избыточность на случай неисправностей.

Прозрачное мостовое соединение в основном используется в окружении Ethernet. Этот метод возлагает ответственность за определение пути от источника к приемнику на мост. Ethernet фреймы не содержат поле RIF информации о маршруте (Routing Information Field) как, например, фреймы Token Ring, поэтому устройства просто посылают фреймы и подразумевают, что они достигнут пункта назначения. Процесс, используемый мостами для переправки фреймов, подобен тому, как работают коммутаторы Уровня 2. Прозрачное объединение проверяет входящие фреймы и запоминает MAC адрес получателя. Мост ищет этот адрес в таблице; Если он нашел его, он переправляет фрейм в соответствующий порт. Если MAC адрес не был найден, он копирует и переправляет фрейм во все порты, кроме того, из которого фрейм пришел.

Соединение, маршрутизируемое источником, используется в окружении Token Ring. Этот метод возлагает ответственность поиска устройства назначения на передающую станцию. Устройство Token Ring посылает тестовый фрейм для определения, располагается ли устройство назначения в локальном кольце. Если не было получено ответа, устройство посылает поисковый фрейм как широковещательный пакет. Широковещательный пакет пересекает сеть через другие мосты и каждый мост добавляет номер кольца и номер моста, в котором это кольцо существует пока фрейм не достигнет получателя. Комбинация номера кольца и номера моста содержится в поле RIF. Устройство-получатель отвечает на поисковый фрейм и, в конечном счете, устройство-источник получает фрейм-ответ. Теперь связи начинается с того, что каждая станция добавляет поле RIF в каждый фрейм. Соединение, маршрутизируемое источником, переправляет фреймы, основываясь на информации поля RIF, и не строит таблицу MAC адресов и портов, так как конечные устройства обеспечивают информацию о пути от источника к приемнику в поле RIF.

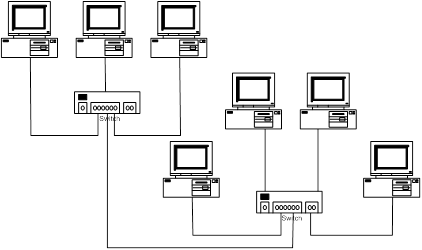

Для обсуждения мы рассмотрим проблему, связанную с циклами и прозрачным объединением сетей, так как это наиболее распространено сегодня. Представьте себе два сетевых сегмента, сегмент A и сегмент B с одной рабочей станцией в каждом: станция A и станция B соответственно. Два прозрачных моста присоединены к обоим сегментам A и B, создавая цикл в сети. Станция A посылает широковещательный фрейм для станции B, и оба моста считывают фрейм с их сегмента A и переправляют его в сегмент B. Оба моста связывают адрес станции A с их сегментом A в таблице адресов. Ethernet фрейм имеет адресом источника станцию A и адресом получателя широковещательный адрес. После того, как мосты переправили фрейм в сегмент B, он имеет тот же адрес отправителя и получателя, так как мосты работают на Уровне 2 и не изменяют адресов, когда переправляют фреймы. Фрейм, полученный обоими мостами в сегменте B, аккуратно переправляется назад в сегмент A, так как моты переправляют фреймы на все остальные порты. В дополнение, мосты обновляют их таблицы, связывая адрес станции A с их интерфейсом сегмента B. Мосты будут продолжать переправлять эти фреймы снова и снова. Очевидно, что это приведет к снижению производительности сети, так как каждое устройство в сети будет обрабатывать эти фреймы снова и снова, теряя процессорное время на каждом устройстве и уменьшая пропускную способность сети. Этот пример проиллюстрирован ниже.

Избыточная топология с циклами

Главной причиной разработки протокола Spanning-Tree Protocol было устранение циклов в сети. Протокол Spanning-Tree гарантирует отсутствие циклов, блокируя один из портов моста ("blocking mode"), предотвращая передачу пакетов. Обратите внимание, что блокировка может быть снята, если текущий активный порт переходит в нерабочее состояние. Когда происходит изменение топологии сети, мост производит ре-калькуляцию состояния, рассылая пакеты BPDU (Bridge Protocol Data Units). При помощи BPDU, мосты обмениваются информацией, определяя, какие порты нужно блокировать.

Сейчас, когда мы понимаем основы Spanning Tree, как это относится к коммутаторам. Коммутаторы функционируют подобно мостам, поэтому каждый коммутатор принимает участие в процессе spanning-tree, если это не отключено в конфигурации. Вы должны иметь достаточно оснований для того, чтобы запретить обработку spanning tree на вашем коммутатору, так как это может вызвать серьезные проблемы. Коммутаторы гарантируют отсутствие циклов в топологии, используя алгоритм spanning-tree (STA). Алгоритм spanning-tree осуществляет топологию без циклов для каждой сети VLAN, настроенной в вашем коммутаторе. Поэтому присоединение любых сетевых устройств (кроме серверов или рабочих станций) может вызвать цикл в вашей сети, если запрещена обработка протокола spanning-tree. Главная проблема, создаваемая циклами в сети, это широковещательный шторм (broadcast storm). Это состояние сети, когда коммутаторы или мосты продолжают переправлять широковещательные пакеты во все подключенные порты; другие коммутаторы и мосты, присоединенные в ту же сеть, создавая цикл, продолжают переправлять те же фреймы назад в посылающий коммутатор или мост. Эта проблема сильно уменьшает производительность сети, так как сетевые устройства постоянно заняты копированием широковещательных пакетов во все порты.

3. Настройка VLAN по умолчанию

Коммутаторы Catalyst имеют несколько VLAN, объявленных по умолчанию. Сеть VLAN 1 объявлена всегда, и все активные порты сгруппированы в нее по умолчанию. Если вам требуется добавить больше виртуальных сетей, вам нужно создать их, используя команду SET VLAN. VLAN 1 будет показываться, используя имя DEFAULT в любой команде SHOW VLAN. Дополнительно объявлены сети VLAN 1002 – 1005 для FDDI и Token Ring. Вам не нужно волноваться об удалении этих сетей, так как они являются частью конфигурации по умолчанию. В примере ниже показана такая конфигурация.

| Cat5500> (enable) show vlan VLAN Name Status Mod/Ports, Vlans ----- ------------------------- ---------- ----------------- -----1 default active 1/1-2 3/1-24 4/1-24 1002 fddi-default active 1003 token-ring-default active 1004 fddinet-default active 1005 trnet-default active VLAN Type SAID MTU Parent RingNo BrdgNo Stp BrdgMode Trans1 Trans2 ---- ----- ------ ---- ------- ------- ------- ------ -------- ------ -----1 enet 100001 1500 - - - - - 0 0 1002 fddi 101002 1500 - 0x0 - - - 0 0 1003 trcrf 101003 1500 0 0x0 - - - 0 0 1004 fdnet 101004 1500 - - 0x0 - 0 0 1005 trbrf 101005 1500 - - 0x0 - 0 0 VLAN AREHops STEHops Backup CRF ---- ------- ------- ---------1003 7 7 off Cat5500> (enable) |

Просмотр сетей VLAN в Catalyst 5500

4. Настройка сетей VLAN через домены

Разработка любой сетевой конфигурации должна включать в себя сбор информации о потребностях пользователей для наиболее эффективного, простого и логичного использования сетевых ресурсов. Перед тем, как создавать VLAN в ваших коммутаторах, вы должны затратить время для создания логической схемы вашей сети. Полезные вопросы, на которые стоит ответить:

Сколько пользователей будет в каждой VLAN?

Разделены ли VLAN физически?

Сколько требуется усилий для создания новой VLAN?

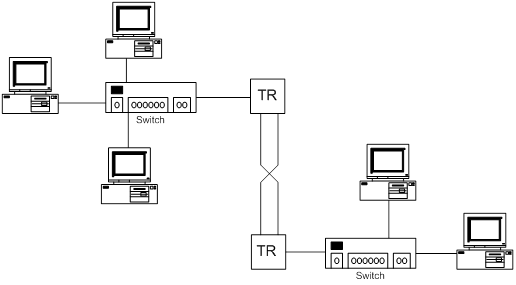

Для обмена информацией о VLAN между коммутаторами вы должны создать транковые порты. Транковый порт это порт или группа портов, используемые для передачи информации о VLAN в другие сетевые устройства, присоединенные к этому порту и использующие транковый протокол. Транковый протокол это "язык", который коммутаторы используют для обмена информацией о VLAN. Примеры транковых протоколов - ISL и IEEE 802.1Q. Обратите внимание, что обычные порты не рекламируют информацию о VLAN, но любой порт может быть настроен для приема/передачи информации о VLAN. Вы должны активизировать транковый протокол на нужных портах, так как он выключен по умолчанию. Транковый порт это порт, предназначенный исключительно для пересылки VLAN информации используя транковый протокол. Cisco коммутаторы в основном используют протокол Inter-Switch Link (ISL) для обеспечения совместимости информации.

Для автоматического обмена информацией о VLAN через транковые порты, вам нужно настроить Cisco VLAN Trunk Protocol (VTP), который позволяет коммутаторам посылать информацию о VLAN в форме "рекламы" соседним устройствам. Передаваемая информация включает домен, номер версии, активные VLAN и другую информацию. Вы настроите сервер и, по выбору, клиентов. Преимуществом использования VTP является то, что вы можете контролировать добавление, удаление или изменение сетей VLAN в дизайне вашего коммутатора. Недостатком является ненужный трафик, создаваемый на транковых портах для устройств, которым возможно не нужна эта информация. Коммутаторы Cisco возможность ограничения VLAN информации, пересылаемой через транковый порт, используя возможность "отсечения" (pruning option). Используя VTP, вы можете гарантировать, что ваш VLAN дизайн будет распространен во все коммутаторы, использующие протокол VTP в том же домене. VTP посылает VLAN информацию через транковые порты на групповой адрес (multicast address), но не пересылает ее на обычные (не транковые) порты коммутатора.

Другая возможность - настройка коммутатора для режима прозрачной передачи и настройка каждой VLAN в каждом коммутаторе вручную. Это очень важное решение в разработке вашей сети. Если ваша сеть будет содержать много коммутаторов, содержащих много виртуальных сетей, расположенных в разных коммутаторах, возможно, имеет смысл использовать VTP. Если ваша сеть останется достаточно статической, VLAN не будут добавляться или изменяться по отношению к начальной конфигурации, прозрачное соединение может работать лучше. VTP требует использования программы сетевого управления Cisco VLAN Director для управления вашими коммутаторами. Если вы беспокоитесь об административном управлении, VTP может обеспечить решение проблемы. Вы имеете возможность установить пароль на VTP домен для контроля изменения VLAN информации вашей сети. Дополнительно, оставив активными опции по умолчанию в ваших основных коммутаторах, вы можете контролировать процесс обновления информации. После настройки ваших коммутаторов как VTP серверов, остальные коммутаторы вашей сети могут быть настроены как клиенты, которые только получают VLAN информацию.

Настройка VTP

Загрузитесь в коммутатор, используя консольный порт. Если у коммутатора настроен IP адрес и маршрут по умолчанию (default route),вы можете использовать Telnet.

Перейдите в привилегированный режим (enable mode).

Объявите VTP домен, набрав команду set vtp domain name.

Вы можете разрешить режим отсечения (pruning), набрав set vtp pruning enable.

Вы можете установить пароль, набрав set vtp password password.

Создайте VLAN, набрав set vlan 2.

Проверьте, что вы настроили VTP, используя команду SHOW VTP STATISTICS, как показано ниже.

| Cat5500> (enable) show vtp statistics VTP statistics: summary advts received 0 subset advts received 0 request advts received 0 summary advts transmitted 3457 subset advts transmitted 13 request advts transmitted 0 No of config revision errors 0 No of config digest errors 0 VTP pruning statistics: Trunk Join Trasmitted Join Received Summary advts received from non-pruning-capable device -------- --------------- ------------- --------------------------1/1-2 0 0 0 Cat5500> (enable) |

Отображение VTP статистики в коммутаторе Catalyst 5500

Результат выполнения команды SHOW VTP DOMAIN показан ниже. Имя домена задается, когда вы используете команду SET VTP DOMAIN. Локальный режим определяет режим сервера, клиента или прозрачный режим. Серверы могут обновлять VLAN информацию в VTP домене; клиенты только получают VLAN информацию. Поле Vlan-Count показывает число сетей VLAN, настроенных в коммутаторе.

| Cat5500> (enable) show vtp domain Domain Name Domain Index VTP Version Local Mode Password ------------------------------ ------------ ----------- ----------- -------Cisco 1 2 server Vlan-count Max-vlan-storage Config Revision Notifications ---------- ---------------- --------------- ------------6 1023 4 disabled Last Updated V2 Mode Pruning PruneEligible on Vlans --------------- -------- -------- ------------------------172.16.21.252 disabled disabled 2-1000 Cat5500> (enable) |

Отображение VTP конфигурации в коммутаторе Catalyst 5500

Другой возможностью при настройке VLAN является использование дружественных имен при добавлении сетей VLAN в вашу сеть. На практике, проще использовать номера и документировать то, что вы настроили в ваших коммутаторах. Это может быть проще для пользователей, ссылаться на VLAN 1 как на Marketing VLAN, или ссылаться на VLAN 2 как на Sales VLAN. Если ваша организация решила вложить деньги в Cisco Route Switch Module (RSM), вы, возможно, захотите заняться цифровой схемой вашей VLAN. RSM это полнофункциональный Cisco маршрутизатор, устанавливаемый в коммутатора серии Catalyst 5x00. RSM не имеет внешних интерфейсных портов, потому что он имеет интерфейс на соединительной плате коммутатора Catalyst. Интерфейсы настраиваются как сети VLAN в карте RSM, и согласуется с виртуальными сетями, объявленными в вашем коммутаторе Catalyst. Для административных целей проще ссылаться на цифры, поэтому если пользователи находятся в VLAN 2, вам проще запомнить, какой интерфейс маршрутизатора нужно проверить для решения проблем. Однако если вы решили использовать дружественные имена, коммутатор Catalyst будет поддерживать и их.

Настройка сетей VLAN, используя имена

Загрузитесь в коммутатор, используя консольный порт. Если у коммутатора настроен IP адрес и маршрут по умолчанию (default route),вы можете использовать Telnet.

Перейдите в привилегированный режим (enable mode).

Разрешите протокол VTP версии 2, набрав set vtp v2 enable.

Объявите VTP домен, набрав set vtp domain name.

Переведите коммутатор в режим сервера, набрав set vtp mode server.

Вы можете разрешить режим отсечения (pruning), набрав set vtp pruning enable.

Вы можете установить пароль, набрав set vtp password password.

Создайте виртуальную сеть VLAN, набрав set vlan 2 name vlan_name state active.

Если вы хотите задать имя вашей VLAN, убедитесь, что вы использовали параметр NAME и имя сети VLAN на 8 шагу.

Группирование портов коммутатора в сети VLAN

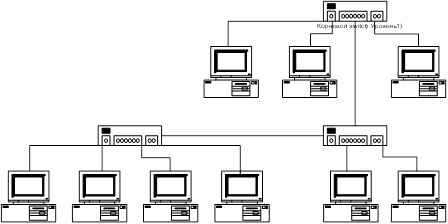

Следующим шагом является назначение портов в вашу VLAN. Эта опция обеспечивает гибкость при эффективном назначении портов коммутатора в требуемую VLAN без потери портов. Предположим, вы имеете Catalyst 5500 с десятью 24-портовыми картами, всего 240 портов. Теперь предположим, что вы имеете 60 пользователей в VLAN 1 и ожидаете, что их число возрастет до 150. Также вы имеете 40 пользователей в VLAN 2 и ожидаете их рост до 8080. Вы могли бы определить точно 60 портов в VLAN 1 и 40 портов в VLAN 2, или вы можете назначить дополнительные порты в сети VLAN, учитывая их предстоящий рост.

На практике бывает легче объявить дополнительные порты в каждой VLAN и сгруппировать их по физическим картам для уменьшения бремени администрирования. Например, назначить в вашу VLAN 1 порты последовательно, начиная с порта 1 до порта 24 карты номер 3. Повторив это назначение VLAN 1 для карт 4, 5, 6, 7 и 8 вы подключите 144 точки в VLAN 1. Теперь назначьте порты с 1 по 24 карты номер 9 и повторите это для карт 10, 11 и 12 и вы будете иметь 96 портов в VLAN 2. Рисунок ниже иллюстрирует эти две VLAN и связанные с ними порты.

Назначение портов в VLAN

Последовательное назначение портов будет поддерживать ваши ежедневные затраты на администрирование минимальными. Что проще понять - две VLAN, назначенные последовательно в коммутаторе или разбросанные по разным картам. Например, это будет выглядеть странно, если VLAN 1 была назначена для карт 3 – 6 и VLAN 2 для карт 7 – 8. Затем VLAN 1 добавляет 24 пользователя в карту 9. Теперь очень важно, чтобы ваша документация выросла. Что, если вы заболели, и человек без соответствующего опыта добавил пользователей в VLAN 2, но подключил их в карту, назначенную в VLAN 1. Помните: делайте все простым.

Важно обращать внимание на разные опции группирования портов коммутатора в зависимости от типа линейной карты. Catalyst 5000 24 Port 10/100 Dedicated Switch Module позволяет вам назначать каждый порт в отдельную VLAN, если необходимо. Модуль коммутатора Catalyst 5000 «24 Port 100 Mb Group Switching Module» содержит три переключаемых порта для 24 пользовательских портов. Порты 1 – 8 связаны с коммутируемым портом #1, порты 9 – 16 связаны с портом #2 и порты 17 – 24 связаны с портом #3. Поэтому вы можете объявить максимум три различных VLAN в модуле групповой коммутации. Потратьте время для изучения руководства по настройке для понимания того, какие возможности группирования портов в VLAN поддерживается картой.

Для примера, мы настроим 24-портовый 10/100 Dedicated Switch Module. Допустим, вы имеете десять карт в слотах 3 – 12, и VLAN 1 и 2 уже объявлены. Помните, что вы свободны в назначении портов для улучшений в организации - назначаем их последовательно для облегчения администрирования.

Объединение портов коммутатора в VLAN

Загрузитесь в коммутатор, используя консольный порт. Если в коммутаторе настроен IP адрес и маршрут по умолчанию, вы можете использовать Telnet.

Перейдите в привилегированный режим.

Назначьте порты в VLAN 1, набрав set vlan 1 3/1-24, 4/1-24, 5/1-24

Назначьте порты в VLAN 2, набрав set vlan 2 6/1-24, 7/1-24

Проверьте, что вы правильно настроили порты вашего коммутатора, используя команды:

| Cat5500> (enable) show port status Port Name Status Vlan Level Duplex Speed Type ----- ------------ ---------- ---------- ------ ------ ----- -----------1/1 SUP II PRIM connected trunk normal full 100 100BaseFX 1/2 SUP II PRIM connected trunk normal full 100 100BaseFX 3/1 connected 1 normal a-half a-100 10/100BaseTX 3/2 connected 1 normal a-full a-100 10/100BaseTX 3/3 connected 1 normal a-full a-100 10/100BaseTX 3/4 connected 1 norm ,eltnal a-full a-100 10/100BaseTX 3/5 notconnect 1 normal auto auto 10/100BaseTX 3/6 notconnect 1 normal auto auto 10/100BaseTX 3/7 notconnect 1 normal auto auto 10/100BaseTX 3/8 notconnect 1 normal auto auto 10/100BaseTX 3/9 notconnect 1 normal auto auto 10/100BaseTX 3/10 notconnect 1 normal auto auto 10/100BaseTX Cat5500> (enable) |

Показ состояния портов Catalyst 5500

| Cat5500> (enable) show vlan VLAN Name Status Mod/Ports, Vlans ---- -------------------------------- --------- -------------------------1 default active 1/1-2 3/1-24 4/1-24 5/1-24 2 VLAN0002 active 6/1-14 7/1-24 1002 fddi-default active 1003 token-ring-default active 1004 fddinet-default active 1005 trnet-default active VLAN Type SAID MTU Parent RingNo BrdgNo Stp BrdgMode Trans1 Trans ---- ----- ---------- ----- ------ ------ ------ ---- -------- ------ ----1 enet 100001 1500 - - - - - 0 0 2 enet 100002 1500 - - - - - 0 0 Cat5500> (enable) |

Просмотр назначений VLAN в Catalyst 5500

ВНИМАНИЕ: VLAN 1 назван"default" VLAN в коммутаторах Cisco

После настройки портов вашего коммутатора в VLAN, вы должны рассмотреть возможность включения опции portfast в ваших портах для уменьшения шанса появления ежедневных проблем со связью. Помните, что коммутатор принимает участие в spanning-tree процессе; каждый порт коммутатора должен гарантировать, что он не создает цикла в сети. Например, представьте, что пользователь случайно подключил кросс-кабель в порт коммутатора, назначенный в VLAN 1 и соединил другой конец в другой порт коммутатора, также назначенный в VLAN 1. Итак, был создан цикл в сети, который теперь должен быть устранен. STA будет заботиться об этом, и на протяжении этого процесса состояние обоих портов будут изменяться при ре-калькуляции. Существует пять главных состояний, в которых может находиться порт:

Blocking. Состояние всех портов по умолчанию, фреймы не переправляются портами в этом состоянии. После того, как коммутатор включен, все порты находятся в этом состоянии.

Listening. Состояние, следующее за состоянием blocking. Порт коммутатора так же не пересылает фреймы, но принимает участие в процессе spanning-tree для определения, нужно ли продолжать для пересылки фреймов.

Learning. Это состояние следует за состоянием listening. Порт коммутатора не пересылает фреймы, но готовится к переходу в состояние forwarding. Порт коммутатора анализирует фреймы для обучения MAC адресам.

Forwarding. Это состояние следует за состоянием learning. Теперь порт коммутатора пересылает фреймы и продолжает принимать участие в процессе spanning-tree. Это состояние требуется устройствам для нормального функционирования.

Disabled. Это состояние следует за состоянием listening. Порт коммутатора не пересылает фреймы.

Когда устройство первый раз присоединяется к порту, порт переходит из состояния blocking в состояние listening и затем в состояние learning перед тем, как начать переправлять фреймы, подразумевая, что процесс spanning-tree не нашел избыточных путей.

К счастью, Cisco обеспечивает возможность обойти этот процесс, когда устройство присоединяется к коммутатору. Опция portfast переведет порт в состояние forwarding, пропустив режимы listening и learning. По умолчанию, режим portfast отключен на всех портах. Рабочая станция или сервер, подключенные к порту с выключенным режимом portfast может сначала выглядеть как отключенный от сети. После того, как порт перейдет в состояние forwarding (после некоторого промежутка времени), устройство будет функционировать нормально. С выключенной функцией portfast, рабочая станция или сервер могут быть неспособны использовать программу ping, получить своевременно DHCP адрес или загрузиться в Novell Directory Services или сервер NetWare. Это происходит потому, что порт коммутатора не переправляет эти фреймы для запроса ping, DHCP, или загрузки в NDS. Вы можете избежать этих проблем, разрешив функцию portfast на всех портах, где подключены рабочие станции или серверы. Но будьте внимательны, так как эта команда может вызвать циклы в вашей сети.

Похожие работы

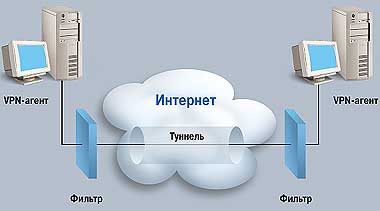

... протоколом VPN является протокол двухточечной туннельной связи (Point-to-Point Tunnelling Protocol – PPTP). Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет. PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. На практике РРР так и остается ...

... вся сетевая деятельность, кроме предусмотренных правилами исключений, которые определяются самим пользователем. 2.4 Выводы по проектной части По итогам проведенных этапов по реорганизации схемы управления и оптимизации сети были достигнуты следующие результаты: снижена загрузка процессорной мощности оборудования рисунок 2.6, 2.7 Рисунок 2.6 –загрузка процессора до ...

... -4-5 EN61000-4-5 · Radio Радио o FCC Part 27 FCC Часть 27 o FCC part 90 for 3.65GHz FCC часть 90 для 3.65GHz o ETSI EN302 326 ETSI EN302 326 WiN5200 является членом семьи RuggedMAX ™, линейку мобильных WiMAX систем широкополосного беспроводного доступа на базе 802.16e стандарт мобильного WiMAX. WiN5200 is a high-performance outdoor unit that provides complete 802.16e mobile WiMAX

... отключение. Iкз=>k*Iном 301,6 А =>3*40=120 А Вывод: Защита обеспечена. Глава 5. Технико-экономическое обоснование. Целью настоящего дипломного Проекта является проектирование локально-вычислительной сети с использованием технологии Fast Ethernet. Оценка экономической эффективности разрабатываемого проекта производится путем выбора коммутации в локально-вычислительной сети. В связи с ...

0 комментариев