Навигация

Показатели защищенности средств вычислительной техники от НСД

1.1.3. Показатели защищенности средств вычислительной техники от НСД

В ч.2 руководящих документов ГТК устанавливается классификация СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Показатели защищенности содержат требования защищенности СВТ от НСД к информации и применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры компьютера). Конкретные перечни показателей определяют классы защищенности СВТ и описываются совокупностью требований. Совокупность всех средств защиты составляет комплекс средств защиты (КСЗ).

По аналогии с критерием TCSEC, который будет рассмотрен далее. установлено семь классов защищенности СВТ от НСД к информации. Самый низкий класс - седьмой, самый высокий - первый. Показатели защищенности и требования к классам приведены в табл.1.

Таблица 1

| Показатель защищенности | Класс защищенности | |||||

| 6 | 5 | 4 | 3 | 2 | 1 | |

| Дискреционный принцип контроля доступа | + | + | + | = | + | = |

| Мандатный принцип контроля доступа | - | - | + | = | = | = |

| Очистка памяти | - | + | + | + | = | = |

| Изоляция модулей | - | - | + | = | + | = |

| Маркировка документов | - | - | + | = | = | = |

| Защита ввода и вывода на отчужденный физический носитель информации | - | - | + | = | = | = |

| Сопоставление пользователя с устройством | - | - | + | = | = | = |

| Идентификация и аутентификация | + | = | + | = | = | = |

| Гарантии проектирования | - | + | + | + | + | + |

| Регистрация | - | + | + | + | = | = |

| Взаимодействие пользователя с КСЗ | - | - | - | + | = | = |

| Надежное восстановление | - | - | - | + | = | = |

| Целостность КСЗ | - | + | + | + | = | = |

| Контроль модификации | - | - | - | - | + | = |

| Контроль дистрибуции | - | - | - | - | + | = |

| Гарантии архитектуры | - | - | - | - | - | + |

| Тестирование | + | + | + | + | + | = |

| Руководство пользователя | + | = | = | = | = | = |

| Руководство по КСЗ | + | + | = | + | + | = |

| Текстовая документация | + | + | + | + | + | = |

| Конструкторская (проектная) документация | + | + | + | + | + | + |

| Примечания. "-" – нет требований к данному классу; "+" – новые или дополнительные требования; "=" – требования совпадают с требованиями к СВТ предыдущего класса. | ||||||

Важно отметить, что требования являются классическим примером применения необходимых условий оценки качества защиты, т.е. если какой-либо механизм присутствует, то это является основанием для отнесения СВТ к некоторому классу.

Интересно, что защищенные СВТ содержат разделение только по двум классам политик безопасности: дискреционной и мандатной.

Невлияние субъектов друг на друга описывается требованием "изоляция модулей" (требуется с 4-го класса). Гарантии выполнения политики безопасности коррелированны с требованием "целостность КСЗ" (требуется с 5-го класса) и "гарантии проектирования" (требуется также с 5-го класса).

1.1.4. Классы защищенности АС

В ч.З руководящих документов ГТК дается классификация АС и требований по защите информации в АС различных классов. При этом определяются:

1. Основные этапы классификации АС:

разработка и анализ исходных данных;

выявление основных признаков АС, необходимых для классификации;

сравнение выявленных признаков АС с классифицируемыми;

присвоение АС соответствующего класса защиты информации от НСД.

2. Необходимые исходные данные для классификации конкретной АС:

перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности;

перечень лиц, имеющих доступ к штатным средствам АС с указанием их уровня полномочий;

матрица доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС;

режим обработки данных в АС.

3. Признаки, по которым производится группировка АС в различные классы:

наличие в АС информации различного уровня конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации,

режим обработки данных в АС: коллективный или индивидуальный.

Документы ГТК устанавливают девять классов защищенности АС от НСД, распределенных по трем группам. Каждый класс характеризуется определенной совокупностью требований к средствам защиты. В пределах каждой группы соблюдается иерархия классов защищенности АС. Класс, соответствующий высшей степени защищенности для данной группы, обозначается индексом NА, где N - номер группы (от 1 до 3). Следующий класс обозначается NB и т.д.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - ЗБ и ЗА.

Вторая группа включает АС, в которых пользователи имеют одинаковые полномочия доступа ко всей информации, обрабатываемой и хранимой в АС на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и хранится информация разных уровней конфиденциальности. Не все пользователи имеют равные права доступа. Группа содержит пять классов – 1Д, 1Г, 1В, 1Б и 1А.

В табл. 2 приведены требования к подсистемам защиты для каждого класса защищенности.

Таблица 2

| Подсистемы защиты и требования к ним | Классы защищенности |

| ||||||||||||||||||

| ЗБ | ЗА | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А |

| |||||||||||

| 1. Подсистема управления доступом |

| |||||||||||||||||||

| 1.1. Идентификация. Проверка подлинности и контроль доступа субъектов: |

| |||||||||||||||||||

| в систему | + | + | + | + | + | + | + | + | + |

| ||||||||||

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | ++ | ++ | ++ | ++ | ++ |

| ||||||||||||||

| к программам | + | + | + | + | + |

| ||||||||||||||

| к томам, каталогам, файлам, записям, полям записей | ++ | ++ | ++ | ++ | ++ |

| ||||||||||||||

| 1.2. Управление потоками информации | + | + | + | + |

| |||||||||||||||

| 2. Подсистема регистрации и учета |

| |||||||||||||||||||

| 2.1. Регистрация и учет: |

| |||||||||||||||||||

| входа/выхода субъектов доступа в/из системы (узла сети) | + | + | + | + | + | + | + | + | + |

| ||||||||||

| ||||||||||||||||||||

| Подсистемы защиты и требования к ним | Классы защищенности |

| ||||||||||||||||||

| ЗБ | ЗА | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А |

| |||||||||||

| выдачи печатных (графических) выходных документов | + | + | + | + | + | + |

| |||||||||||||

| запуска/завершения программ и процессов (заданий, задач) | + | + | + | + | + |

| ||||||||||||||

| доступа программ субъектов к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи | ++ | ++ | ++ | ++ | ++ |

| ||||||||||||||

| доступа программ субъектов, доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, каталогам, файлам, записям, полям записей | + | + | + | + | + |

| ||||||||||||||

| изменения полномочий субъектов доступа | + | + | + |

| ||||||||||||||||

| создаваемых защищаемых объектов доступа | + | + | + | + |

| |||||||||||||||

| 2.2. Учет носителей информации | + | + | + | + | + | + | + | + | + |

| ||||||||||

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей, оперативной памяти ЭВМ и внешних накопителей | + | + | + | + | + | + |

| |||||||||||||

| 2.4. Сигнализация попыток нарушения защиты | + | + | + |

| ||||||||||||||||

| 3. Криптографическая подсистема | |||||||||||||||||||

| 3.1. Шифрование конфиденциальной информации | + | + | + | ||||||||||||||||

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | + | ||||||||||||||||||

| 3.3. Использование аттестованных (сертифицированных) криптографических средств | + | + | + | ||||||||||||||||

| 4. Подсистема обеспечения целостности | |||||||||||||||||||

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + | ||||||||||

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + | ||||||||||

| 4.3. Наличие администратора (службы) защиты информации в АС | + | + | + | + | |||||||||||||||

| 4.4. Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + | ||||||||||

| 4.5. Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + | ||||||||||

| 4.6. Использование сертифицированных средств защиты | + | + | + | + | + | ||||||||||||||

| Примечания: "+" – требование к данному классу присутствует, в остальных случаях данное требование необязательно. | |||||||||||||||||||

Рассмотренные выше документы ГТК необходимо воспринимать как первую стадию формирования отечественных стандартов в области информационной безопасности. На разработку этих документов наибольшее влияние оказал критерий TCSEC ("Оранжевая книга"), который будет рассмотрен ниже, однако это влияние в основном отражается в ориентированности этих документов на защищенные системы силовых структур и в использовании единой универсальной шкалы оценки степени защищенности.

К недостаткам руководящих документов ГТК относятся: ориентация на противодействие НСД и отсутствие требований к адекватности реализации политики безопасности. Понятие "политика безопасности" трактуется исключительно как поддержание режима секретности и отсутствие НСД. Из-за этого средства защиты ориентируются только на противодействие внешним угрозам, а к структуре самой системы и ее функционированию не предъявляется четких требований. Ранжирование требований по классам защищенности по сравнению с остальными стандартами информационной безопасности максимально упрощено и сведено до определения наличия или отсутствия заданного набора механизмов защиты, что существенно снижает гибкость требований и возможность их практического применения.

Похожие работы

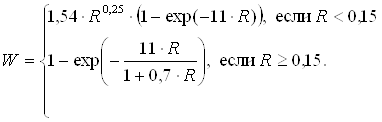

... в основу методики и выведена формула для получения количественной оценки уровня защищенности, обеспечиваемого СЗИ. 4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС 4.1 Описание защищаемой корпоративной системы Разработанная нами методика позволяет оценить уровень защищенности КИС при определенном наборе средств СЗИ и, соответственно ...

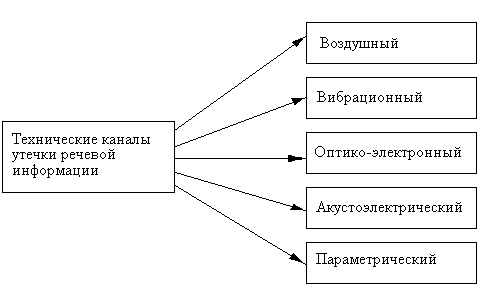

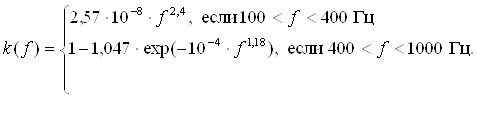

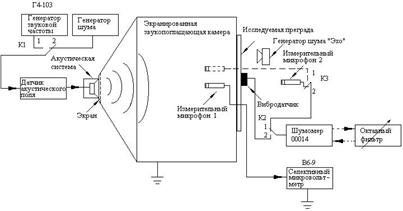

... в качестве устройства регистрирующего уровень наведенного сигнала служит селективный микровольтметр или анализатор спектра. 2. РАЗРАБОТКА ЛАБОРАТОРНОЙ УСТАНОВКИ 2.1 Цель лабораторных исследований акустических каналов утечки речевой информации Целью лабораторных исследований является исследование частотных свойств элементов возможных каналов утечки речевой информации (стены, двери, ...

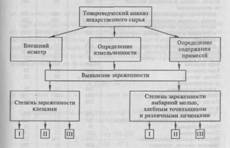

... и, конечно же, за многими другими, которые будут получены, — будущее. В этом направлении и работают многие НИИ и исследователи. Аспекты поиска новых лекарств, изыскание новых лекарственных веществ состоит из трех основных этапов: химический синтез, установление фармакологической активности и безвредности (токсичности). Такая стратегия поиска с большой затратой времени, реактивов, животных, труда ...

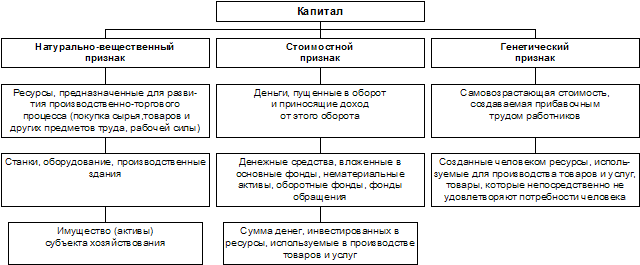

... акционерным капиталом на современном этапе можно назвать максимизацию прибыли. Общеэкономическое значение имеет тезис об историческом характере цели акционерного общества, критерия эффективности управления акционерном капиталом и (далее) оптимизации структуры акционерного капитала, выдвинутый как гипотеза автором, который убежден в том, что без решения этого общеэкономического вопроса ...

0 комментариев