Навигация

6. Обслуживание системы.

Обслуживание системы — это совокупность методов и средств, регламентирующих взаимодействие работников с техническими средствами, программным обеспечением и между собой в процессе создания и функционирования АСОЭИ.

АСОЭИ — человеко-машинная система и потому ее функционирование невозможно без наличия обученных ее эксплуатации людей.

Обслуживающий персонал — сотрудники, выполняющие функции обеспечения функционирования АСОЭИ: поддержку нормальной работоспособности технических средств, программного обеспечения, сохранности и целостности информационной базы – работники бухгалтерии и менеджеры.

АСОЭИ УП «Норд» обслуживается программистом на основании трудового договора.

Деятельность программиста осуществляется в двух направлениях:

· построение и развитие информационной системы;

· сопровождение технического и программного обеспечения.

В процессе осуществления первого направления разрабатывается проект АСОЭИ; систематизируются информационные потоки; разрабатывается технология обработки информации с использованием компьютеров; устанавливаются компьютеры и программное обеспечение; проектируется и монтируется вычислительная сеть; обеспечивается процесс внедрения сопровождения аппаратно-программного комплекса АСОЭИ; осуществляется обучение и подготовка пользователей; разрабатываются регламенты эксплуатации системы сотрудниками, а также правовое обеспечение.

Второе направление деятельности выражается в распределении ресурсов сети, определении прав пользователей на доступ к данным и функциям их обработки и контроле их соблюдения. Программист обеспечивает безопасность, конфиденциальность и целостность данных (борьба с вирусами, сбоями, несанкционированным доступом), администрирование баз данных, разработку графиков ввода данных и контроль за их выполнением, составление планов-графиков текущего ремонта и профилактики оборудования и т.д.

Аппаратное обслуживание осуществляется на основании графика профилактики, разработанного программистом. Оно включает следующие мероприятия:

· Регулярная протирка контактов спиртом;

· Замена и заправка картриджа принтера;

· Смазка движущихся частей;

· Регулярная очистка процессоров от пыли и посторонних предметов;

· Отслеживание общего технически исправного состояния.

Обслуживание технического обеспечения включает в себя:

· Необходимая замена износившихся либо устаревших плат и механизмов;

· Инсталляция драйверов, необходимых для работы ТО;

· При возникновении необходимости - обновление технического обеспечения;

· Отслеживание потенциально необходимых и востребованных новинок ТО, появляющихся на рынке.

Обслуживание системного программного, прикладного и сетевого обеспечения состоит в следующем:

· Инсталляция ПО, ППО и СО;

· Отслеживание возможных сбоев и повреждений и их устранение;

· Настройка параметров работы в сети Internet;

· Работа в конфигураторе программы «1С:Предприятие 7.7» для ее адаптации к учетной политике предприятия;

· Своевременное обновление уже существующих в «1С» форм отчетности в связи с изменяющимися требованиями контролирующих органов;

· Регулярная проверка ПО, ППО и СО на наличие возможных вирусов, «лечение» либо устранение пораженных файлов, уничтожение вирусов;

· Регулярное сохранение баз данных в резервных копиях. При необходимости – восстановление баз данных с таких копий.

7. Защита информации.

Безопасность информационной системы — свойство, заключающееся в способности системы обеспечить конфиденциальность и целостность информации, то есть защиту информации от несанкционированного доступа с целью ее раскрытия, изменения или разрушения.

Средства обеспечения информационной безопасности в зависимости от способов реализации можно разделить на следующие классы методов:

· организационные методы подразумевают рациональное конфигурирование, организацию и администрирование системы. В первую очередь это касается сетевых информационных систем, их операционных систем, полномочий сетевого администратора, набора обязательных инструкций, определяющих порядок доступа и работы в сети пользователей;

· технологические методы, включающие в себя технологии выполнения сетевого администрирования, мониторинга и аудита безопасности информационных ресурсов, ведения электронных журналов регистрации пользователей, фильтрации и антивирусной обработки поступающей информации;

· аппаратные методы, реализующие физическую защиту системы от несанкционированного доступа, аппаратные функции идентификации периферийных терминалов системы и пользователей, режимы подключения сетевых компонентов и т. д.;

· программные методы — это самые распространенные методы защиты информации (например, программы идентификации пользователей, парольной защиты и проверки полномочий, брандмауэры, криптопротоколы и т. д.).

Без использования программной составляющей практически невыполнимы никакие, в том числе и первые три группы методов (то есть в чистом виде организационные, технологические и аппаратные методы защиты, как правило, реализованы быть не могут — все они содержат программный компонент). При этом следует иметь в виду, вопреки распространенному иному мнению, что стоимость реализации многих программных системных решений по защите информации существенно превосходит по затратам аппаратные, технологические и тем более организационные решения (конечно, если использовать лицензионные, а не «пиратские» программы).

Программистом УП «Норд» применяются следующие направления защиты информации и соответствующие им программно-технические средства:

1. Защита от несанкционированного доступа информационных ресурсов автономно работающих и сетевых компьютеров. Наиболее остро эта проблема стоит для сервера и пользователей сети Интернет. Эта функция реализуется многочисленными программными, программно-аппаратными и аппаратными средствами.

2. Защита секретной, конфиденциальной и личной информации от чтения посторонними лицами и целенаправленного ее искажения. Эта функция обеспечивается как средствами защиты от несанкционированного доступа, так и с помощью криптографических средств, - при отправке платежных поручений в банк используется проверка электронной подписи главного бухгалтера и директора предприятия. Криптографическая защита используется в программе «Клиент-банк». Применяется парольный доступ при загрузке компьютеров.

3. Защита информационных систем от многочисленных компьютерных вирусов, способных не только разрушить информацию, но иногда и повредить технические компоненты системы: Flash BIOS, винчестеры и т. д. – антивирусные программные продукты, типа DWeb и Антивирус Касперского.

4. Защита от несанкционированного доступа – каждому пользователю присвоены уникальные имена и коды (идентификаторы); при обращении к информационной системе выполняется проверка подлинности того, что лицо или устройство, сообщившее идентификатор, в действительности ему соответствует (выполняется путем проверки паролей); проверка полномочий, то есть проверка права пользователя на доступ к системе или запрашиваемым данным (на выполнение над ними определенных операций — чтение, обновление), с целью разграничения прав доступа к сетевым и компьютерным ресурсам; автоматическая регистрация в специальном журнале всех, как удовлетворенных, так и отвергнутых запросов к информационным ресурсам с указанием идентификатора пользователя, времени и сущности запроса;

5.Резервирование ресурсов и компонентов АСОЭИ – производится регулярное резервное копирование баз данных на съемный диск (флэш-диск), который храниться у главного бухгалтера в сейфе; установка и периодическая проверка резервных устройств обработки данных, подготовка специалистов, способных заменить программиста, регистрация систем и хранение носителей информации в строго определенных местах, выдача их уполномоченным лицам с необходимыми отметками в регистрационных документах.

Необходимо внедрить средства защиты от утечки информации по цепям питания, каналам электромагнитного излучения компьютера или монитора (экранирование помещений, использование генераторов шумовых излучений, специальный подбор мониторов и комплектующих компьютера, обладающих наименьшим излучением);

средства защиты от электронных «жучков», устанавливаемых непосредственно в комплектующие компьютера.

Необходимо управление потоками конфиденциальной информации с целью предотвращения записи на магнитные носители.

Защита технических средств АСОЭИ осуществляется с помощью:

n ограничения доступа посторонних лиц внутрь корпуса оборудования за счет установки механических запретных устройств (пломбировка);

n сервер данных находится в помещении под постоянным наблюдением сотрудников;

n используются источники бесперебойного питания;

n на окнах помещений находятся решетки, препятствующие проникновению в помещения с целью хищений;

n в ночное время помещения сдаются под охрану.

Необходимо установить пожарную и охранную сигнализацию, выведенную на пульт диспетчера в охранном отделении милиции

8. Оценка эффективности АСОЭИ.

Внедрение АСОЭИ на УП «Норд» позволило:

1. повысить эффективность управления экономическими объектами;

2. улучшить оперативность принятия решений;

3. минимизировать ручной труд;

4. улучшить качество обслуживания клиентов;

5. совместно использовать сетевые ресурсы;

Найдем прямую экономическую эффективность АСОЭИ.

Т1 - затраченное время на способ ручной обработки документа (например накладной) = 20 минут = 0.33 ч

Т2 - затраченное время на автоматизированную обработку = 10 минут = 0.16 ч

С1 - денежные затраты на ручную обработку:

С1= 250000руб/24рабочих дня/8часов*0.33ч(Т1)=430 рублей.

С2 - денежные затраты на автоматизированную обработку:

С2=250000руб/24рабочих дня/8часов*0.16часов(Т2)=208 рублей.

Прямая экономическая эффективность второго способа перед первым:

Т2п=0.33-0.16=0.16 часов;

С2п = 430 – 208 = 222 рубля.

Относительная экономическая эффективность второго способа перед первым:

То=Т2п/Т1*100%=0.16/0.33*100%=48.48%

Со=С2п/С1*100%=222/430*100%=51.63%

Темп роста производительности труда

J1=Т1/T2*100%=0.33/0,16*100%=206.25%

Заключение.

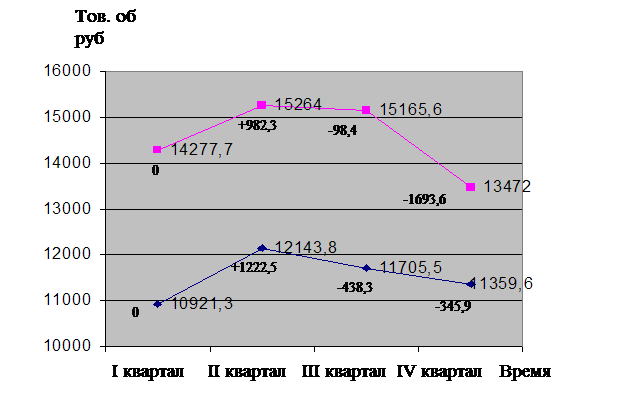

По истечении 6 месяцев после внедрения АСОЭИ на предприятии увеличились объемы продаж примерно на 30%, увеличилось число обслуживаемых за рабочий день клиентов и качество обслуживания; упростилась работа по проверке документов в бухгалтерии, контролю за продажами и закупками, ускорилась процедура составления заявок для закупа оборудования, пользующегося повышенным спросом, появилась возможность быстро и надежно определить оборудование, пользующееся таким спросом и, следовательно, наиболее быстро и полно удовлетворить спрос – реальный и потенциальный.

При сопоставлении затрат на внедрение АСОЭИ и содержание программиста и дополнительной прибыли, получаемой от возрастающих объемов продаж подтверждается высокая экономическая эффективность АСОЭИ. В течение максимум двух лет эти затраты будут полностью окуплены.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ:

1) Ветров С.И. Компьютерное «железо». – М.:СОЛОН-Р, 2001. – 560с.

2) Вычислительные системы, сети и телекоммуникации / В.Л. Бройдо – СПб.: Питер, 2002. – 688с.:ил.

3) Головкова Е.А. Автоматизация учета, анализа и аудита: Учебное пособие / Головкова Е.А., Прохорова Т.В., Шиманский К.А. – Мн.: ООО «Мисанта», 2001. – 220с.

4) Информатика для юристов и экономистов / Симонович С.В. и др. – СПб: Питер, 2001. – 668с.

5) Шуремов Е.А., Умнова Э.А., Воропаева Т.В. Автоматизированные информационные системы бухгалтерского учета, анализа, аудита: учебное пособие для вузов. –М.: Перспектива, 2001. – 363с.

Приложение 1.

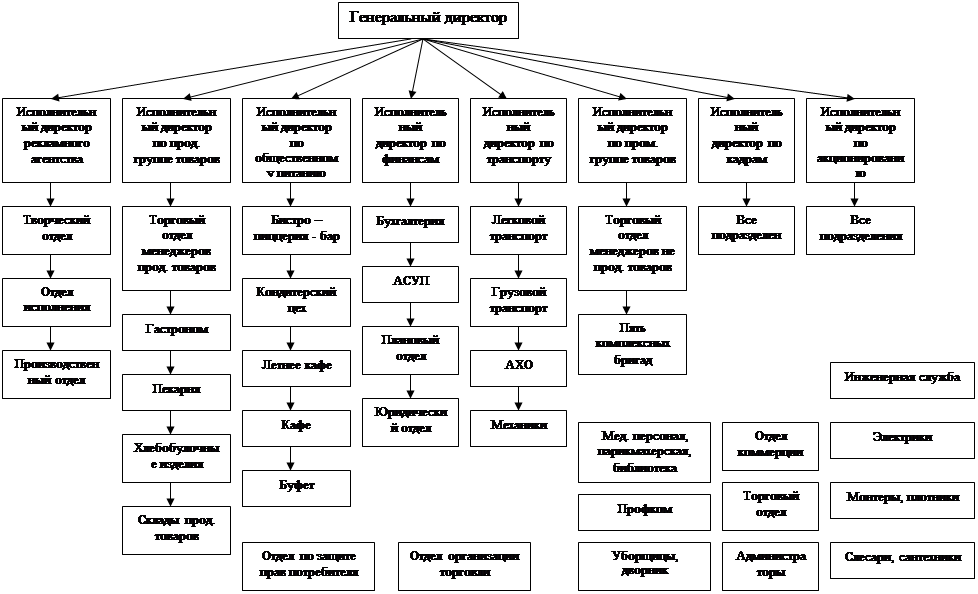

Рис.1. Общая структура объекта автоматизации.

Рис.2. Структура отдела бухгалтерии УП «Норд».

|

|

Приложение 2.

Рис. 3. Топология ЛВС бухгалтерии.

Приложение 3.

Рис. 4. Информационная модель

объекта автоматизации.

|

Приложение 4. Технология начисления заработной платы

Рис. 5.

Рис. 6.

Продолжение приложения 4.

Рис. 7.

Рис.8.

Продолжение приложения 4.

Рис. 9.

Рис.10

Окончание приложения 4.

Рис. 11.

Рис.7

Похожие работы

... . 2. Анализ конкурентов. Анализ конкурентов сводится к заполнению карточек потенциальных конкурентов, которые представлены в таблице: Характеристика I конкурент II конкурент Наименование предприятия Фирма «Стиль» Фирма «Лаура» Юридический адрес г. Донецк, ул. Артёма 58 г. Донецк, пр-т им. Ватутина 49 Количество сотрудников 48 42 Форма собственности Коллективная Частная ...

... согласование условий договоров, контрактов, является основой успешной хозяйственной и коммерческой предприятий участвующих в торговле. 2.4 ОРГАНИЗАЦИЯ ДОСТАВКИ ТОВАРОВ В МАГАЗИН Организация хозяйственных связей торгового предприятия с поставщиками товаров должна обеспечивать полноту и устойчивость ассортимента, удовлетворения спроса населения, атак же хорошие финансово-экономические показатели ...

... СТРУКТУР Формирование условий для наиболее полного удовлетворения потребностей населения в товарах и услугах Обеспечение постоянного возрастания рыночной стоимости торговых предприятий муниципальных структур Обеспечение высокого уровня торгового обслуживания покупателей Обеспечение достаточной экономичности осуществления торгово-технологического и торгово-хозяйственного процессов в торговой ...

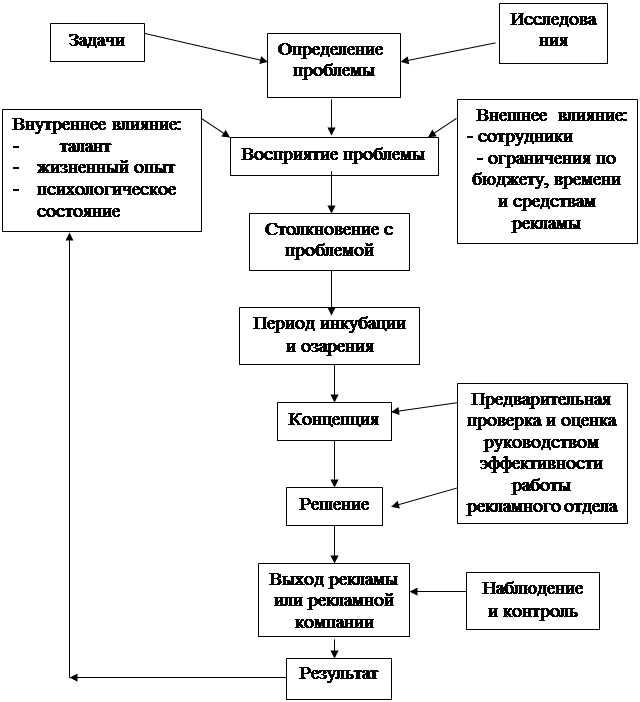

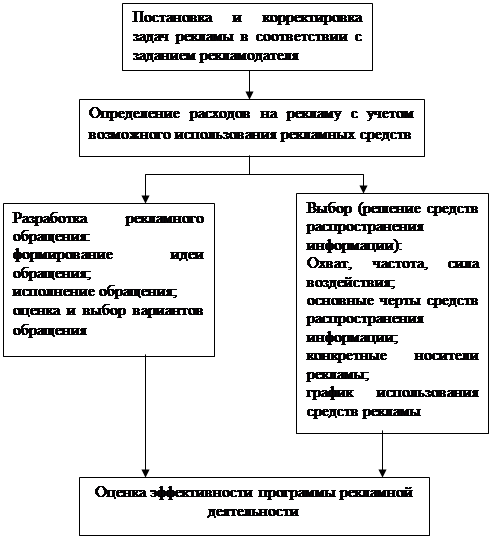

... довольно полную, но не исчерпывающую картину существующего в настоящее время арсенала средств рекламного воздействия и отражает разнообразие видов рекламных материалов и мероприятий, использующихся в практике рекламной работы розничного торгового предприятия. 1.3. Организация рекламной деятельности. Основой организации рекламной деятельности в розничном торговом предприятии является рекламная ...

0 комментариев