Навигация

1. Атака на клиента

2. Атака на сервер

В своём развитии браузеры ушли очень далеко от первоначальных версий, предназначенных лишь для просмотра гипертекста. Функциональность браузеров постоянно увеличивается, сейчас это уже полноценный компонент ОС. Параллельно с этим возникают и многочисленные проблемы с безопасностью используемых технологий, таких как подключаемые модули (plug-ins), элементы ActiveX, приложения Java, средства подготовки сценариев JavaScript, VBScript, PerlScript, Dynamic HTML.

Благодаря поддержке этих технологий не только браузерами, но и почтовыми клиентами и наличию ошибок в них в последние год-два появилось большое количество почтовых вирусов, а также вирусов, заражающих html-файлы (реализованные на VBScript с использованием ActiveX-объектов). Сильно распространены троянцы. Событием года стал выпуск хакерской группой Cult of the Dead Cow программы BackOrifice 2000, которая в отличие от предыдущей версии работает под WindowsNT да ещё и распространяется в исходных текстах, что даёт возможность всем желающим создать клон этой программы под свои конкретные нужды, к тому же, наверняка, не улавливаемый антивирусными программами.

Безопасность серверного ПО в основном определяется отсутствием следующих типов ошибок:

· Ошибки в серверах: ошибки, приводящие к утрате конфиденциальности; ошибки, приводящие к атакам типа “отказ в обслуживании” и ошибки, приводящие к выполнению на сервере неавторизованного кода.

· Ошибки во вспомогательных программах

· Ошибки администрирования

Проблема 2000 года применительно к сети InternetНесмотря на то, что наступление 2000 года никак не повлияет на работу протоколов семейства TCP/IP, существуют программно-аппаратные средства, потенциально уязвимые по отношению к проблеме Y2K – это средства, обрабатывающие данные, связанные с системной датой.

Кратко рассмотрим возможные проблемы:

o Проблемы с системами шифрования и цифровой подписи – возможна некорректная обработка даты создания обрабатываемых сообщений.

o Ошибки в работе систем электронной коммерции, систем электронных торгов и резервирования заказов – неправильная обработка даты.

o Проблемы с модулями автоматизированного контроля безопасности системы и протоколирования событий – неправильное ведение журнала и его анализ.

o Проблемы с модулями реализации авторизованного доступа к ресурсам системы – невозможность доступа к системе в определённые даты.

o Проблемы с запуском в определённое время модулей автоматического анализа безопасности системы и поиска вирусов.

o Проблемы с системами защиты от нелегального копирования, основанными на временных лицензиях.

o Проблемы с работой операционных систем.

o Неправильная обработка даты аппаратными средствами защиты.

Для устранения возможных проблем при наступлении 2000 года необходимо всесторонне протестировать существующие системы и исправить обнаруженные ошибки. Обязательно нужно ознакомиться с информацией по данной системе от фирмы-производителя и обновить программное обеспечение, если доступны исправленные версии.

Методы защиты от удалённых атак в сети Internet

Наиболее простыми и дешёвыми являются административные методы защиты, как то использование в сети стойкой криптографии, статических ARP-таблиц, hosts файлов вместо выделенных DNS-серверов, использование или неиспользование определённых операционных систем и другие методы.

Следующая группа методов защиты от удалённых атак – программно-аппаратные. К ним относятся:

· программно-аппаратные шифраторы сетевого трафика;

методика Firewall; защищённые сетевые криптопротоколы;· программные средства обнаружения атак (IDS – Intrusion Detection Systems или ICE – Intrusion Countermeasures Electronics);

· программные средства анализа защищённости (SATAN – Security Analysis Network Tool for Administrator, SAINT, SAFEsuite, RealSecure и др.);

защищённые сетевые ОС.В общем случае методика Firewall реализует следующие основные функции:

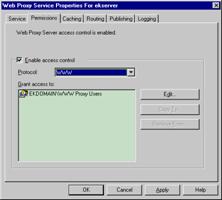

Многоуровневая фильтрация сетевого трафика;2. Proxy-схема с дополнительной идентификацией и аутентификацией пользователей на Firewall-хосте. Смысл proxy-схемы заключается в создании соединения с конечным адресатом через промежуточный proxy-сервер на хосте Firewall;

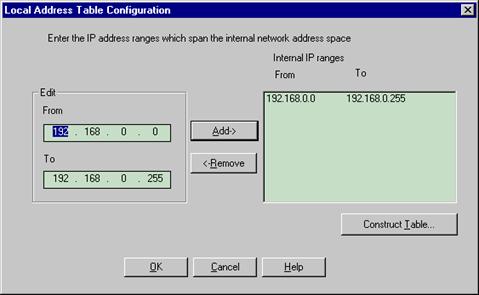

3. Создание приватных сетей с “виртуальными” IP-адресами. Используется для скрытия истинной топологии внутренней IP-сети.

Здесь можно выделить подгруппу методов защиты – программные методы. К ним относятся прежде всего защищённые криптопротоколы, используя которые можно повысить надёжность защиты соединения.

Список использованных информационных ресурсов:

И.Д.Медведовский, П.В.Семьянов, Д.Г.Леонов Атака на Internet 2-е изд., перераб. и доп. –М.: ДМК, 1999. Э.Немет, Г.Снайдер, С.Сибасс, Т.Р.Хейн UNIX: руководство системного администратора: Пер. с англ. –К.: BHV, 1996 В.Жельников Криптография от папируса до компьютера. –M.: ABF, 1996 Материалы журнала “Компьютерра” (http://www.computerra.ru) Server/Workstation Expert, August 1999, Vol. 10, No. 8. Глобальные сети и телекоммуникации, №№ 01/1998, 06/1998 Материалы конференций сети FidoNet: RU.NETHACK, RU.INTERNET.SECURITY Список рассылки BugTraq (BUGTRAQ@SECURITYFOCUS.COM) HackZone – территория взлома (http://www.hackzone.ru) Библиотека Сетевой Безопасности (http://security.tsu.ru) Сайт компании Internet Security Systems (http://www.iss.net) У.Гибсон Нейромант –М.: ТКО АСТ; 1997Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

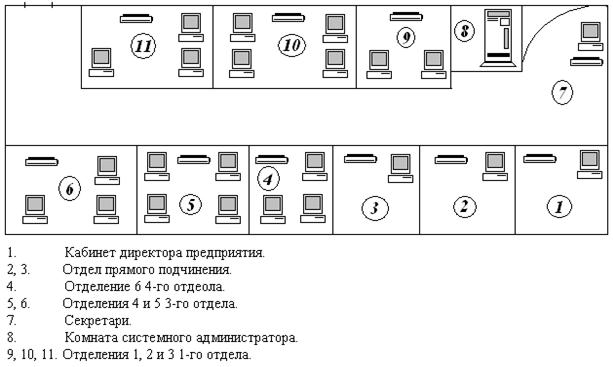

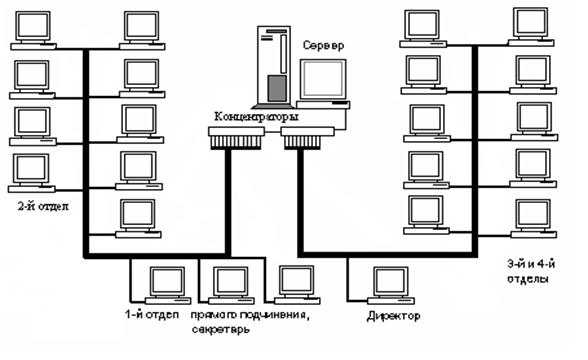

... . Змаш = 16 * 30 = 480 (руб.) Итак, общие затраты на создание программного продукта составляют: Зобщ = 3087.12 + 480 = 3567.12 (руб.) 7.3. Расчет затрат на организацию и обслуживание локальной компьютерной сети Предприятие понесет затраты на приобретение недостающего для организации локальной информационной сети оборудования и программного обеспечения, в таблицах 6.1 и 6.2 ...

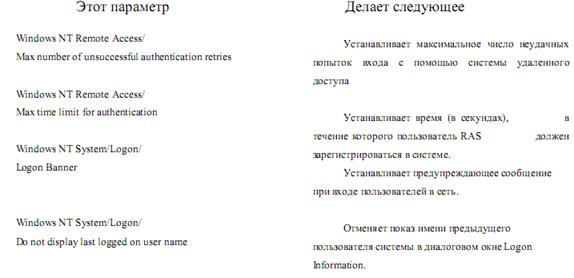

... организации некоторые пользователи могут быть ограничены в правах. Безопасность сервера IIS Интернет-сервер (Internet Information Server, US) обеспечивает доступ по сети к файловым и вычислительным ресурсам компьютера с операционной системой Windows NT по протоколам HTTP, FTP, Gopher. При подключении к Интернету информационные ресурсы становятся доступны огромному неконтролируемому ...

0 комментариев