Навигация

Засоби виявлення несанкціонованого підключення до телефонної

5. Засоби виявлення несанкціонованого підключення до телефонної

лінії

Щодня говорячи по телефону, Ви навіть не замислюються про те, що Вас можуть підслуховувати. В результаті зміст найбільш важливих розмов (ділова, стратегічно цінна, компрометуюча інформація) стає відомим саме тим людям, які не мають нічого про них знати. Як тільки Ваші телефонні переговори зацікавлять будь-кого, перебуває просте рішення-підслухати їх.

Кожного разу, коли Ви піднімаєте трубку телефону у седять вдома або в офісі, на телефонній лінії включаються спеціальні радіопередавачі або диктофони.

Існують різні системи для запобігання несанкціонованого прослуховування телефонних переговорів, факсів та модемного зв'язку. принцип дії таких систем полягає в тому, що вони пригнічують нормальну роботу телефонних закладок всіх типів. (Послідовних і паралельних) і диктофонів, встановлених на вашій телефонній лінії.

Результатом роботи пристроїв є "розмивання спектру" випромінювання телефонної закладки, що робить неможливим отримувати від неї, а також забивання системи АРУ звуку диктофонів.

Система безпеки "Теле-2."

Розроблено спеціально для того, щоб виключити будь-яку можливість прослуховування Ваших телефонних переговорів.

"Теле-2" включається між телефонним апаратом і лінією і автоматично забезпечує максимальний захист від підслуховуючих та записуючих пристроїв. Крім того, за допомогою спеціальної системи індикації Вам стане відразу ж відомо про спроби підключення будь-кого і чого-небудь до вашої телефонної лінії.

Система "Теле-2" забезпечує:

1. Придушення підслуховуючих пристроїв несанкціоновано підключених до телефонної лінії, незалежно від їх типів.

2. Придушення автоматичних звукозаписних пристроїв, підключених до телефонної лінії і керуючі підняттям трубки.

3. Блокування запуску диктофонів.

4. Захист телефонного апарату (в режимі опущеною трубки) від сьема інформації методами "ВЧ нав'язування", мікрофонного ефекту.

5. Аудіовізуальну інформацію несанкціонованого підключення пристроїв сьема інформації змінюють параметри телефонної лінії.

6. Захисту акустичної інформації

Для захисту акустичної інформації, наприклад мови, використовують генератори шуму. У широкому сенсі під шумом розуміють перешкоди, які є сумішшю випадкових і короткочасних періодичних сигналів.

У вузькому значенні під шумом розуміють так званий білий шум, що характеризується тим, що його амплітудний спектр розподілений за нормальним законом, а спектральна щільність потужності постійна для всіх частот.

Для захисту переговорів від прослуховування використовують генератори акустичної шумовий перешкоди-білого шума.Вони дозволяють замаскувати корисну інформацію на тлі шуму.

Перешкоди типу білого шуму практично не піддаються повної фільтрації і тому є найбільш ефективними для закриття корисної інформаціі.br> Крім того, акустичні генератори білого шуму ефективні ще й тим, що впливають безпосередньо на вхідні низькочастотні тракти підслуховуючих пристроїв незалежно від їх особливостей схемотехніки і принципів передачі інформації.

Генератор шуму "GS-200"

Технічні характеристики

1. Живлення приладу здійснюється від мережі 220 вольт.

На замовлення комплектується акумулятором, що дозволяє використовувати прилад в непристосованих приміщеннях, в машині, на природі.

2. Діапазон акустичного шуму Гц. 250-10000.

3. Струм споживання не більше 1 ампери.

4. Час роботи від мережі необмежено. Від акумулятора до 4 годин без підзарядки.

5. Відстань перекривається захисним шумом до двох метрів.

7. Білий шум

Білий шум - стаціонарний шум, спектральні складові якого рівномірно розподілені по всьому діапазону задіяних частот. Прикладами білого шуму є шум водоспаду [1] або шум Шотткі на клемах великого опору. Назву отримав від білого світу, що містить електромагнітні хвилі частот всього видимого діапазону електромагнітного випромінювання.

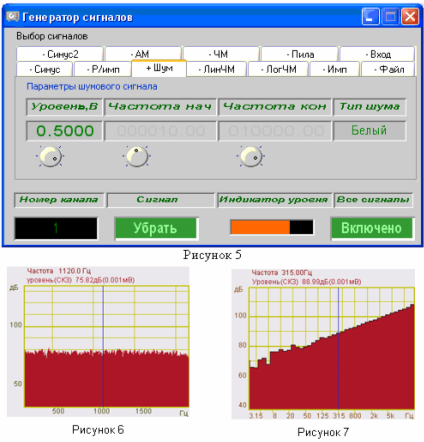

Програма Генератор сигналів призначена для генерації сигналів спеціальної або довільної форми на виходах модулів ЦАП.

Увага! Програма Генератор сигналів поставляється тільки з пристроями, до складу яких входить Цифроаналоговий перетворювач (ЦАП), наприклад, тензостанція ZET A17-T8 або модуль АЦП-ЦАП ZET 210.

Шумовий сигнал.Для генерування шумового сигналу (випадкові коливання) із заданими параметрами необхідно в програмі Генератор сигналів перейти на вкладку-Шум, після чого у вікні програми Генератор сигналів відобразяться елементи завдання параметрів шумового сигналу.

Програма Генератор сигналів може генерувати такі шумові сигнали:

білий;

смуговий;

рожевий;

детермінований шум.

На малюнках 1, 2, 3, і 4 покази спектри білий, смугового, рожевого і детермінованого шуму

Білий шум

Білий шум - стаціонарний шум, спектральні складові якого рівномірно розподілені по всьому діапазону задіяних частот. Для вибору білого шуму і встановити рівень для генерування сигналу необхідно у вкладці-Шум натиснути правою кнопкою "миші" по полю вибору типу шуму, розташованому під написом Тип шуму, і в розкрився списку вибрати Білий.

Поле введення і установки, розташоване під написом Рівень, В, призначене для завдання середньоквадратичне значення (СКЗ) рівня, з яким будуть генеруватися білий шум. Рівень задається в вольтах (В).

Після установки необхідних параметрів і початку генерування (початок генерування відбувається після послідовного натискання кнопки Додати сигнал і кнопки Включити всі сигнали) вікно програми прийме вигляд як показано на малюнку 5. На малюнках 6 і 7 показані вузькосмуговий і 1/3-октавний спектри білого шуму.

Білий шум - стаціонарний шум, спектральні складові якого рівномірно розподілені по всьому діапазону задіяних частот.

електронний інформація стетоскоп перехоплення

Висновок

В умовах запеклої конкурентної боротьби на міжнародному та внутрішньому ринках різко зросли масштаби промислового шпигунства, при якому використовуються як легальні, так і нелегальні методи і засоби.

Так з викокористанням різних пристроїв можна як незаконно зняти інформацію так и захиститися від цього.

Похожие работы

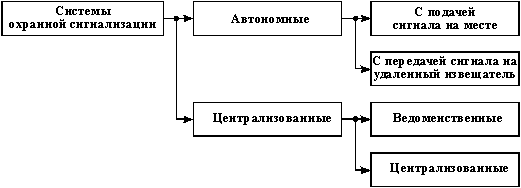

... 7. Розробка організаційно-технічних заходів щодо захисту інформації і їхня реалізація. 8. Організація й проведення контролю стану захисту інформації. РОЗДІЛ ІІ. Суб'єкти системи захисту інформації у Російській федерації Російська Федерація має розгалужену централізовану систему суб’єктів захисту інформації, одні з яких безпосередньо здійснюють захист інформації, інші – контролюють їх ...

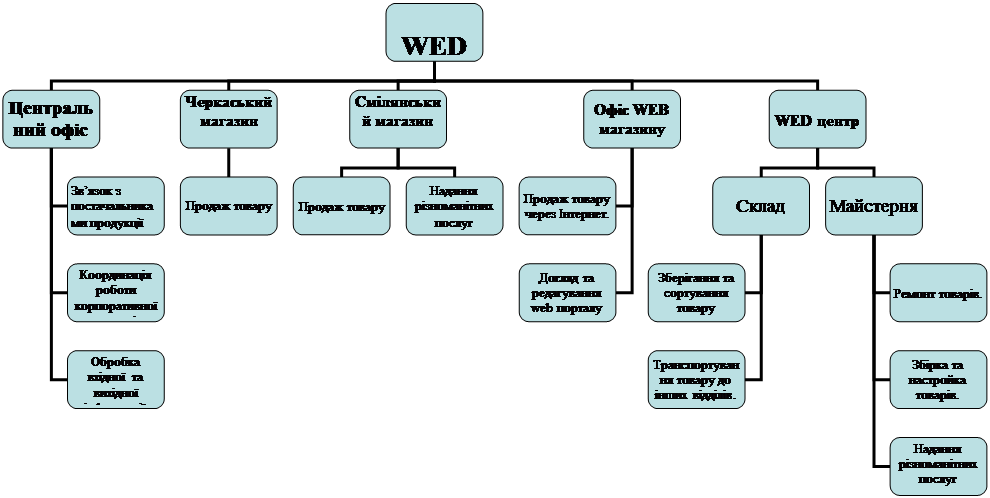

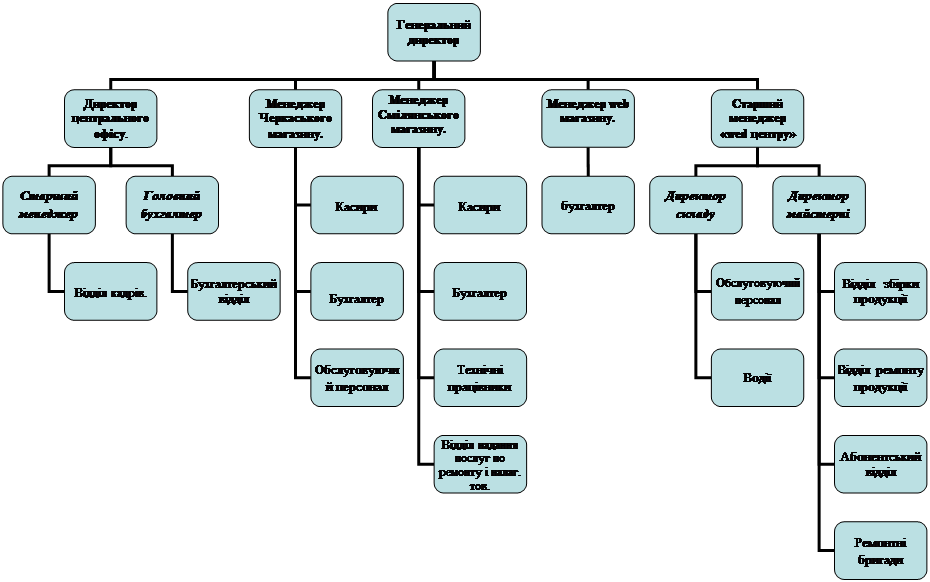

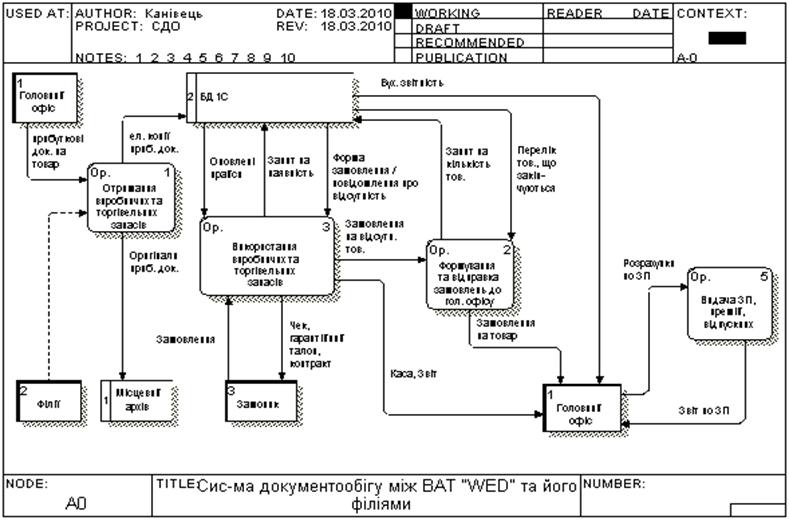

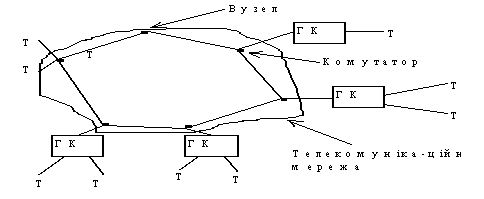

... паперовий wed- центр База даних філії Облік зп Звіт по зп Електронний паперовий філії База даних, місцеві архіви wed-центр Облік зп II. Впровадження захисту інформації в комп’ютерній мережі і інформаційній системі підприємства “WED” Захист інформації на підприємстві грає велику роль для забезпечення стабільної роботи всього корпоративного підприємства та філій зокрема. Тож ...

... для його роботи можуть служити контакти із слабим притиском, для яких характерний наявність проміжного окисного шару. Активні технічні засоби захисту акустичного і віброаккустичного каналу Для активного захисту мовної інформації від незнайдених заставних пристроїв і знімання по інших каналах використовується апаратура активного захисту: · Технічні засоби просторового зашумлення; · ...

... по захисту інформації (маючих відповідний сертифікат); перевірки відповідності засобів обчислювальної техніки, програмного забезпечення, засобів зв'язку й АС в цілому установленим вимогам по захисту інформації (сертифікація засобів обчислювальної техніки, засобів зв'язку й АС); здійснення контролю по захисту інформації. Стаття 11. Встановлення вимог і правил по захисту інформації Вимоги і ...

0 комментариев