Навигация

4. Практическое задание

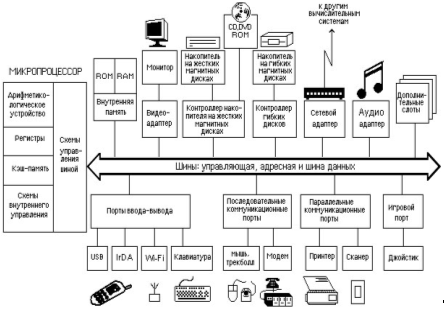

| № | Устройство | Тип | Функции |

| 1 | Арифметико-логическое устройство | Внутренние | Арифметико-логическое устройство (АЛУ, ALU) выполняет арифметические и логические операции между регистрами или между константой и регистром. Операции АЛУ разделяются на три основные категории: арифметические, логические и битовые функции. После выполнения арифметической или логической операции обновляется содержимое регистра статуса, тем самым, сигнализируя о результате операции. |

| 2 | Видеокарта | внутренние | Видеокарта предназначена для формирования из информационного файла, имеющего двоичную структуру, сигнала формирующего изображение в виде многоточечной (пиксельной) структуры на экране монитора. Беря на себя эти функции, видеокарта существенно разгружает процессор компьютера и тем самым косвенно влияет на производительность компьютера. |

| 3 | Модем | Внешнее, внутренние | Доступ в Интернет Отправка и прием факсов Дополнительные функции модемов Факс. Современные модемы имеют примерно одинаковое качество реализации функций приема-передачи факсов. Стандартами являются системы команд EIA Class 1 и Class 2 АОН. Некоторые модемы, реализованные аппаратно, могут определять номер звонящего абонента, реализованные аппаратно. В настоящее время количество моделей таких модемов невелико Голосовые возможности. Большинство из представленных на рынке модемов имеют поддержку голосовых возможностей (Voice) и могут применяться в качестве автоответчика при установленном соответствующем программном обеспечении. |

| 4 | Клавиатура | Внешнее | Служит для ввода алфавитно-цифровых (знаковых) данных, а также команд управления. |

5. Задачи

1. Переведите в десятичную систему счисления двоичное число:

11001002

11001002=(1*26)+(1*25)+(0*24)+(0*23)+(1*22)+(0*21)+(0*20)=64+32+4= 10010

Ответ: 11001002=10010

2. Переведите в двоичную систему счисления десятичные числа:

65; 36,2.

| а)65 | 2 | |||||

| 64 | 32 | 2 | ||||

| 1 | 32 | 16 | 2 | |||

| 0 | 16 | 8 | 2 | |||

| 0 | 8 | 4 | 2 | |||

| 0 | 4 | 2 | 2 | |||

| 0 | 2 | 1 | ||||

| 0 |

Ответ: 6510=1000012

| б)36 | 2 | ||||

| 36 | 18 | 2 | |||

| 0 | 18 | 9 | 2 | ||

| 0 | 8 | 4 | 2 | ||

| 1 | 4 | 2 | 2 | ||

| 0 | 2 | 1 | |||

| 0 |

3610=1001002

0,210=2 -1 =012

Ответ: 36,210=100100,012

Использованная литература

1. http://www.klyaksa.net/htm/kopilka/uroki1/06.htm

2. http://www.gaw.ru/html.cgi/txt/doc/micros/avr/arh_xmega_a/3_4.htm

3. http://uvsr.stu.ru/foto/Ucheba/videokarta.htm

4. http://www.price.od.ua/articles.phtml?id=61

5. http://eruditus.name/teorija/vnes_ustroistvo.html

Похожие работы

... емкостью 320 Кбайт. Начиная с 1984 года выпускались гибкие диски 5,25 дюйма высокой плотности (1,2Мбайт). В наши дни диски размером 5,25 дюйма не используются, и соответствующие дисководы в базовой конфигурации персональных компьютеров после 1994 года не поставляются. Гибкие диски размером 3,5 дюйма выпускают с 1980 года. Односторонний диск обычной плотности имел емкость 180 Кбайт, двусторонний ...

... работающих с мультимедиа и сопроцессором, эффективность процессора Pentium MMX меньше, чем у процессора Pentium с той же тактовой частотой [10]. Выпуск процессоров Pentium MMX возвестил о победе мультимедиа на персональных компьютерах. Кстати, MMX является сокращением от MultiMedia eXtensions (расширения для мультимедиа). В мае 1997 г. фирма Intel объявила о начале выпуска процессоров Pentium II. ...

... Web. Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий. Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

0 комментариев