Навигация

Модель пятимерного пространства безопасности Хардстона

2.6.2 Модель пятимерного пространства безопасности Хардстона

Модель использует пятимерное пространство безопасности для моделирования процессов установления полномочий и организации доступа на их основании.

Модель имеет 5 наборов:

A- набор установленных полномочий; U - набор установленных пользователей; Е - набор установленных операций; R - набор установленных ресурсов; S - набор установленных состояний.

Доступ рассматривается как ряд запросов, осуществляющих пользование и для осуществления операций Е над ресурсами R , в то время когда система находится в состоянии R.

Запрос на доступ - это кортеж: q = {u, e, R, s}.

Величины U и S задаются системой, таким образом запрос на доступ есть подпространство четырехмерной проекции пространства безопасности. Запросы получают право на доступ в том случае когда они полностью заключены в соответствующее под пространство. Процесс организации доступа можно описать следующим алгоритмом.

Для запроса q = {U, R, A} - набора U' вполне определенных групп пользователей, набора R' вполне определенных ресурсов и набора А' - правильно установленных полномочий процесс организации доступа состоит из следующих процедур:

1. Вызвать все вспомогательные программы, необходимые для предварительного принятия решений.

2. Определить из U те группы пользователей, которые принадлежат группе U. Затем выбрать из Р спецификации полномочий, которые соответствует выделенной группе пользователей. Этот набор полномочий F(U) определяет полномочия пользователя U.

3. Определить из Р набор F(Е) полномочий, которые устанавливают Е как основную операцию. Этот набор называется привилегией операции Е.

4. Определить из Р набор F(R) (привилегия единичного ресурса R) полномочий, которые определяют поднабор ресурсов из R', имеющего общие элементы с запрашиваемой единицей ресурса R. Полномочия, которые являются общими для 3-х привилегий в шагах 2, 3, 4 образуют D(q) – домен полномочий для запроса q:

D(q) = F(U)^F(E)*F(R).

5. Удостовериться, что запрашиваемый ресурс R полностью включается в D(q), т.е. любой элемент из R должен содержаться в некоторой единице ресурса, которая определена в домене полномочий D(q).

6. Осуществить разбиение набора D(q) на эквивалентные классы так, чтобы 2 полномочия попадали в эквивалентный класс тогда и только тогда, когда они специфицируют одну единицу ресурса. Для любого такого класса логическая операция ИЛИ или И выполняется с условием доступа элементов любого класса. Новый набор полномочий:

А. Один на единицу ресурса, указанную в D(q) есть F(u, q)

Б. Фактическая привилегия пользователя и по отношению к запросу q.

7.Вычислить ЕАС, условие фактического доступа соответствующую запросу q, осуществляя логическое И (ИЛИ) над условиями доступа членов F(u, q). Операция И (ИЛИ) выполнение над которой перекрывает единицу запрашиваемого ресурса.

8. Оценить ЕАС и принять решение о доступе: А. Разрешить доступ к R, если R перекрывается. Б. Отказать в доступе в противном случае.

9. Произвести запись необходимых событий.

10.Вызвать все программы необходимые для организации доступа после принятия решений.

11.Выполнить все программы, вытекающие для любого случая из условия 8.

12. Если решение о доступе было положительным, завершить физическую обработку. Достоинства модели: простота реализации. Пример - матрица доступа.

Недостаток модели: ее статичность, т.е. модель не учитывает динамику изменений состояний ВС, не накладывает ограничений.

2.6.3 Модель Белла-Лападула

В предыдущих моделях существовала проблема «Троянских коней».

Троянская программа - любая программа, от которой ожидают выполнение желаемых действий, а она выполняет и нежелательные действия. В модели Белла-Лападула такой проблемы не существует.

Классическая модель Белла-Лападула (БЛ) построена для анализа систем защиты, реализующих мандатное (полномочное) разграничение доступа. Возможность ее использования в качестве формальной модели таких систем непосредственно отмечена в критерии TCSEC «Оранжевая книга». Модель БЛ была предложена в 1975 г.

Пусть определены конечные множества: S - множество субъектов системы (например, пользователи системы и программы); О - множество объектов системы (например, все системные файлы); R={read, write, append, execute} - множество видов доступа субъектов из S к объектам из О, где read - доступ на чтение, write — на запись, append— на запись в конец объекта, execute — на выполнение.

Обозначим:

В ={ b⊆ S Ч O Ч R} - множество текущих доступов в системе;

М - матрица разрешенных доступов, где M SO ∈R- разрешенный доступ субъекта s к объекту о; L - множество уровней секретности, например

L = {U, C, S, TS},

где U<C<S<TS; (fs, fo , fc ) ∈F = LSЧLO Ч LS – тройка функций (fs ,fo,fc), определяющих:

fs = S →> L - уровень допуска объекта; fO =O →> L - уровень секретности объекта;

fs = S —→ L - текущий уровень допуска субъекта, при этом Vs ∈ SfC (s) ≤ fS (s); H — текущий уровень иерархии объектов (далее не рассматривается);

V= BЧMЧFЧH - множество состояний системы; Q — множество запросов системе;

D — множество решений системы D = {yes, no, error} ;

W ⊆QЧDЧVЧV - множество действий системы, где четверка (q, d,v1,v2)∈W означает, что система по запросу q с ответом d перешла из состояния v1 в состояние v2 ;

N0 — множество значений времени N0 = (0,1, 2, ...) ;

X — множество функций хx: N 0 → Q, задающих все возможные последовательности запросов к системе;

Y- множество функций y : N 0 → D , задающих все возможные последовательности ответов системы по запросам;

Z - множество функций z : N 0 → V, задающих все возможные последовательности состояний системы.

Далее в модели БЛ дается ряд свойств, определений и теорем, позволяющих проверить систему -разрабатываемую или существующую - на предмет безопасности. Классическая модель БЛ предлагает общий подход к построению систем, реализующих мандатную (полномочную) политику безопасности. В модели БЛ определяется, какими свойствами должны обладать состояние и действия системы, чтобы она была безопасной согласно данному в модели определению. В то же время в модели не указывается конкретно, что должна делать система по запросам на доступ субъектов к объектам при переходе из состояния в состояние, как конкретно должны при этом изменяться значения элементов модели.

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

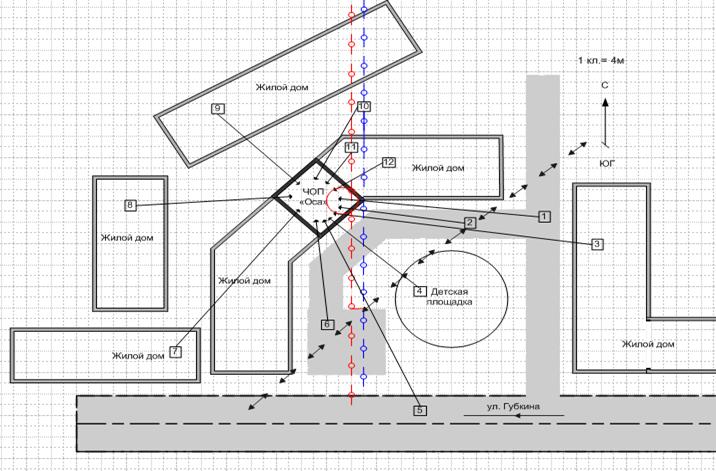

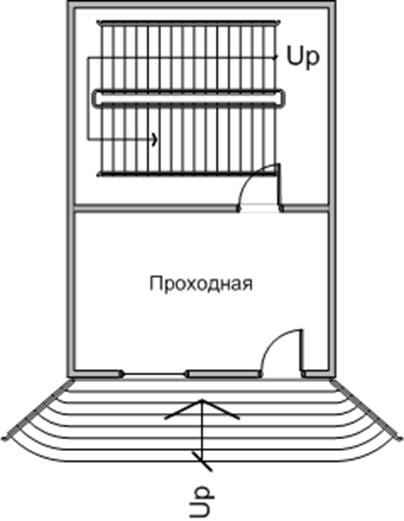

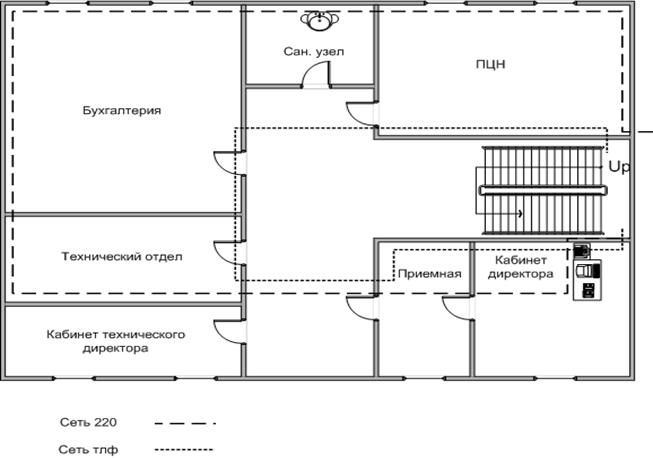

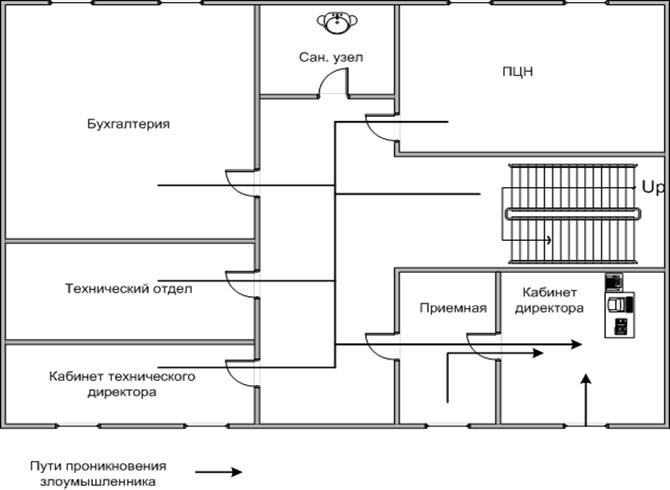

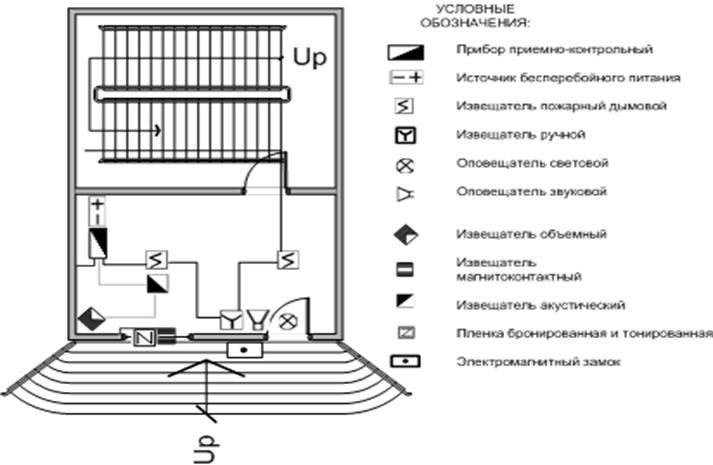

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев