Навигация

Оценка алгоритма обеспечения конфиденциальности передаваемых сообщений

1.7 Оценка алгоритма обеспечения конфиденциальности передаваемых сообщений

В беспроводной локальной сети вопрос прослушивания имеет особую важность. Для обеспечения современного уровня безопасности стандарт IEEE 802.11 включает схему WEP. Для обеспечения конфиденциальности (а также целостности данных) используется алгоритм, основанный на шифровании и дешифровании RC4.

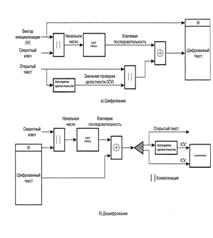

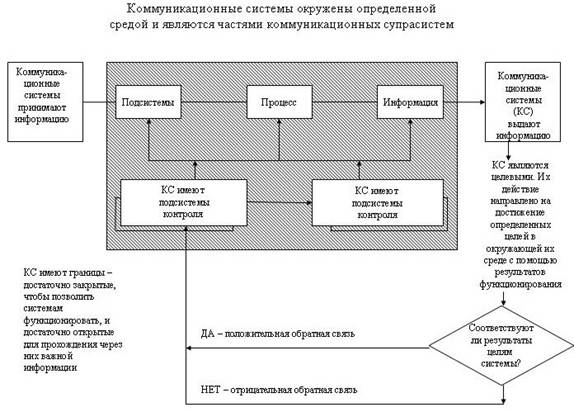

На рис.1.2. представлена структурная схема, поясняющая процесс шифрования и дешифрования передаваемой информации.

Из рис.1.2. следует, что алгоритм обеспечения целостности – это простая 32-битовая последовательность циклической проверки четности с избыточностью (CRC), присоединяемая к концу кадра MAC.

Для процесса шифрования 40-битовый секретный ключ делится между двумя сообщающимися сторонами. К секретному ключу присоединяется вектор инициализации (IV). Получившийся блок – это начальное число генератора псевдослучайной последовательности (PRNG), определенного в RC4. Генератор создает последовательность битов, длина которой равна длине кадра MAC плюс CRC.

Рис.1.2. Структурная схема, поясняющая алгоритм шифрования

Побитовое применение операции исключающего ИЛИ к кадру MAC и псевдослучайной последовательности дает шифрованный текст. К данному тексту присоединяется вектор инициализации, и результат шифрования передается. Вектор инициализации периодически меняется (при каждой новой передаче), следовательно, меняется и псевдослучайная последовательность, что усложняет задачу расшифровки перехваченного текста.

После получения шифрованного сообщения (рис.1.2, б) приемник извлекает вектор инициализации и присоединяет его к совместно используемому секретному ключу, после чего генерирует ту же псевдослучайную последовательность, что и источник на передающей стороне. К полученному таким образом ключу и поступившим данным побитово применяется операция исключающего ИЛИ, результатом которой является исходный передаваемый текст.

Таким образом, если взять исходный текст, применить к нему операцию ключевой последовательности и операцию исключающего ИЛИ, а затем применить операцию исключающего ИЛИ к полученному результату и к той же ключевой последовательности, то в итоге получится исходный текст.

На заключительной операции приемник сравнивает поступившую последовательность CRC и последовательность CRC, вычисленную по восстановленным данным: если величины совпадают, данные считаются неповрежденными.

Оценим, как происходит сравнение одинаковости понимания сообщения на передающей и на приемной стороне при кодировании (искажении) передаваемого сигнала, то есть оценим процесс аутентификации.

Стандарт IEEE 802.11 предлагает два типа аутентификации: «открытая система» и «общий ключ».

Аутентификация открытых систем просто позволяет двум сторонам договориться о передаче данных без рассмотрения вопросов безопасности. В этом случае одна станция передает другой управляющий кадр MAC, именуемый кадром аутентификации. В данном кадре указывается, что имеет место аутентификация открытых систем. Другая сторона отвечает собственным кадром аутентификации и процесс завершен. Таким образом, при аутентификации открытых систем стороны просто обмениваются информацией о себе.

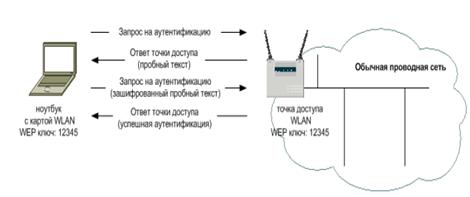

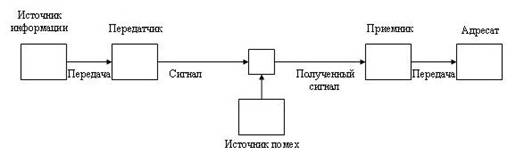

Аутентификация с общим ключом требует, чтобы две стороны совместно владели секретным ключом, не доступным третьей стороне. Процедура аутентификации между двумя сторонами, А и В, выглядит следующим образом:

cторона А посылает кадр аутентификации, в котором указан тип "общий ключ" и идентификатор станции, определяющий станцию-отправителя;

сторона В отвечает кадром аутентификации, который включает 128-октетный текст запроса. Текст запроса создается с использованием генератора случайных чисел WEP. Ключ и вектор инициализации, используемые при генерации текста запроса, не важны, поскольку далее в процедуре они не используются;

cторона А передает кадр аутентификации, который включает полученный от стороны В текст запроса. Кадр шифруется с использованием схемы WEP.

Сторона В получает зашифрованный кадр и дешифрует его, используя WEP и секретный ключ, которым владеют стороны А и В. Если дешифрование прошло успешно (совпали CRC), сторона В сравнивает принятый текст запроса с текстом, который был послан на втором этапе процедуры.Принцип взаимодействия сторон при аутентификации представлен на рисунке 1.3.

Рис.1.3. Механизм проведения процедуры аутентификации

Таким образом, проанализированы перспективные технологии построения абонентской части локальной сети с учетом организационных и технических мероприятий по защите информации в сети.

Выводы по разделу:

В результате анализа перспективных технологий построения абонентской части сети с учетом известных организационных и технических мероприятий по защите информации в сети можно сформулировать следующие выводы:

1. Существующие стандарты радиодоступа к информационным ресурсам сети достаточно хорошо проработаны и существует их множество фактических реализаций (действующих образцов).

2. Наиболее перспективной технологией построения абонентской части локальной сети является стандарт IEEE 802.11, который обладает целым рядом достоинств, а именно:

- высокая оперативность развертывания сети;

- наличие технической возможности обеспечить надежную защиту информации в сети;

- возможность поэтапного (постепенного) развития сети, начиная с минимальной конфигурации;

- сравнительно низкие затраты на эксплуатацию;

- высокая пропускная способность;

- высокая помехозащищенность;

- минимальная стоимость;

- широкая инфраструктура;

- наличие возможности масштабирования.

3. Выявленные недостатки известных информационных технологий построения абонентской части локальной сети не позволяют останавливаться на известных достигнутых результатах и побуждают на дальнейшее исследование в дипломной работе в направлении разработки локальной сети с беспроводным доступом к ее информационным ресурсам, используя перспективные технологии защиты информации.

Похожие работы

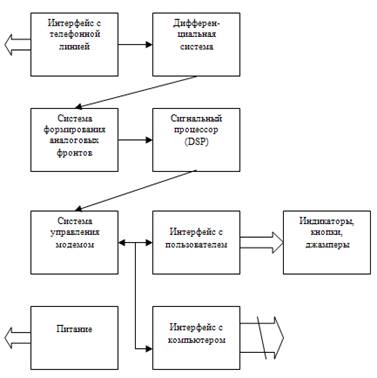

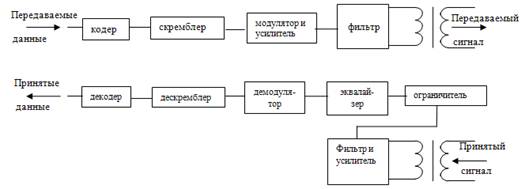

... служит для безопасной передачи данных Рисунок 2.4 - Внешний модема типа ADSL 3. Экономический расчет Целью экономического расчета дипломного проекта является усовершенствование модема путем защиты передачи данных, определение величины экономического эффекта от использования разработанной программы защиты передачи данных "Северодонецкая автошкола" качественная и количественная оценка ...

... современным компьютерам, должна стать мощным усилителем мыслительных процессов в образовании. И здесь особая роль отводится преподавателям, которые являются носителями технологии образования и которые должны творчески переосмыслить накопленный интеллектуальный багаж в соответствии с новыми технологическими возможностями. До настоящего времени в российском обществе отсутствует четкое понимание ...

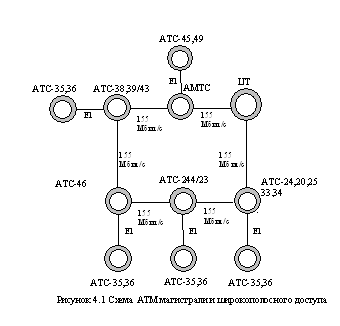

... технико-экономических показателей и бизнес-плана является оценка эффективности разработанных инженерно-технических решений по развитию местной связи в г. Иркутске. В рамках выполнения настоящей работы рассмотрена разработка широкополосной сети доступа с использованием SDH в г. Иркутске. Бурно растет спрос на новые виды услуги – мультимедиа, передача данных больших массивов и т.д. Таким образом, ...

... концентратора, требуется также сетевой кабель, так называемый двужильный провод Ethernet RJ-45 (10BaseT или 100BaseT), который немного больше обычного телефонного кабеля. 3. Создание локальной сети 1. Обнаружение параметров сети. 2. Выбираем параметры настроек. 3. Задание корня DNS-имени ZALMAN. local. 4. Настраиваем IP-адрес и адрес DNS-сервера. 5. Локальные ...

0 комментариев