Навигация

3.06.07 ЗАТ «Інститут

інформаційних

технологій»

АКТ № 102

«про обстеження кімнати для нарад №3»

3.06.07 м. Харків

Комісія в складі:

голова Алоян Л. А.- начальник

члени: Акопян Л. І.– нач. РСО

Кусакін В. В. – зам. нач. РСО

Призначена наказом №1 від 13.03.2007 провела обстеження кімнати для нарад №3.

Обстеження проводиться у зв’язку з тим, що КСЗІ для данного ОІД розробляється і впроваджується вперше. Цей документ розробляється виходячи з акту № 1112 «категоріювання кімнати для нарад №3» від 3.05.07, керівник – Ректор.

Комісія розглянула та проаналізувала:

-ситуаційний план (додаток А)

-генеральний план (додаток Б)

-схеми електроживлення

-схеми коммунікацій, що мають вихід за межі КЗ

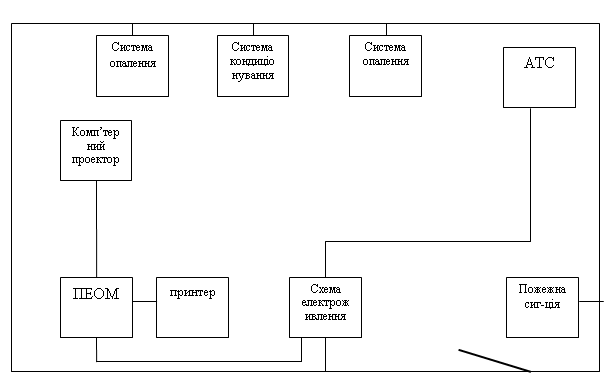

- план розташування ОТЗ та ДТЗС на ОІД (додаток В)

-наявність НД ТЗІ

Комісія постановила:

1. В кімнаті для нарад №3 де циркулює така інформація:

1.2 Мовна інформація (під час занять) вголос та під час розмов між співробітниками цього підприємства. Гриф –конфіденційно

1.3 Інформація в ПЕОМ. Гриф обмеження доступу – конфіденційно

2. Відстань до меж контрольованої зони

3. Трансформаторна підстанція, служби, ТП-10/0,4 – за межами контрольованої зони, сторонні споживачі наявні

4. Комунікації виходять за межі контрольованої зони

5. Система заземлення – виходить за межі контрольованої зони (Схеми комунікацій, що мають вихід за межі КЗ)

6. У наявності всі НД ТЗІ

Висновки:

1. Захищаєма мовна інформація не відповідає НД.

2. Захищаєма інформація в ЕОМ не відповідає НД.

Рекомендації:

1. Розробити модель загроз інформації з обмеженим доступом

2. Згідно з моделлю загроз перекривати технічні канали витоку мовної інформації під час нарад та під час розмов між співробітниками цього підприємства

3. Захистити ЕОМ

4. Згідно з моделлю загроз перекривати технічні канали витоку інформації з ЕОМ

Додатки:

6. Ситуаційний план (додаток А)

7. Генеральний план (додаток Б)

8. Схеми електроживлення

9. Схеми комунікацій, що мають вихід за межі КЗ

10. План розташування ОТЗ та ДТЗС на ОІД (додаток В)

Комісія в складі:

голова Алоян Л. А.- начальник

члени: Акопян Л. І.– нач. РСО

Кусакін В. В. – зам. нач. РСО

Кількість примірників - 1

3 НАКАЗ НА КОНТРОЛЬОВАНУ ЗОНУ

ЗАТ «Інститут інформаційних технологій»

Наказ

на контрольовану зону

№541

4.06.07 м. Харків

«про призначення контрольованої зони в межах кімнати для нарад №3 та суміжною з нею кімнатою №2»

Причиною для створення цього документу послужило те, що система ТЗІ для даного ОІД «кімнати для нарад №3» розробляється і впроваджується вперше. Цей документ є необхідним для створення системи ТЗІ на ОІД «кімната для нарад № 3».

Цей наказ розробляється виходячи з акту № 1112 «категоріювання кімнати для нарад №3» від 3.05.07, керівник – Ректор та акту №102 «про обстеження кімнати для нарад №3» від 3.06.07, керівник – Ректор.

НАКАЗУЮ:

1 Встановити контрольовану території в межах ОІД «кімнати для нарад №3» та суміжною з нею кімнатою №2.

2 Відповідальним за створення контрольованої території призначити начальника групи ТЗІ Іванова П. П.

Директор Сидоров І. В

Наказ довести начальнику групи ТЗІ Іванова П. П

4 МОДЕЛЬ ЗАГРОЗ

На основі наступних документів: ситуаційний план (додаток А), генеральний план(додаток Б), план розміщення ОТЗ та ДТЗС(додаток В) та план електроживлення ОІД «кімната для нарад №3» була зроблена наступна модель загроз. Носіями ІзОД на даному ОІД можуть бути як акустичні так і цифрові сигнали в АС. Розвідка може вестися як і з позицій зацікавлених сторін вказаних на ситуаційному плані(додаток А), так і з сусідніх кімнат та з нижнього поверху. Джерелом небезпечного сигналу може бути як АС та її компоненти, так і мовна інформація. Розробимо модель загроз для кожного з цих джерел.

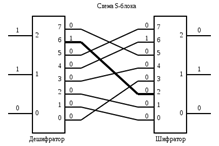

1). АС та її компоненти, зокрема монітор, проектор, принтер. Параметри монітора ПЕОМ: r1 = 0,3; r2 = 33. Проаналізувавши план розміщення ОТЗ та ДТЗС(додаток В) зазначаємо, що випадковими антенами в даному приміщені можуть бути система опалення, система сигналізації, система кондиціонування та система електроживлення. Всі ці системи мають вихід за межі контрольованої території і тому їх слід розглядати як можливий канал витоку ІзОД. Для зняття ектричних напруг, струмів з ІзОД на виході цих систем зацікавлена сторона може застосувати чутливий підсилювач. Для уникнення цього можна запропонувати розмістити ПЕОМ від всіх випадкових антен на відстань, яка перевищує r1, тоді рівень небезпечного сигналу буде меншим. Також можна застосувати екранування кабелів ПЕОМ та роздільне прокладання кабелів ОТЗ, ТЗПІ та ДТЗС. Ще можна запропонувати встановити фільтри та екранувати приміщення.

2). Мовна інформація, яка циркулює в даному приміщені є джерелом небезпечного сигналу.

Для здобуття цієї інформації зацікавлена сторона може застосувати:

а). Лазерне опромінення шибок. Для протдії цьому можна запропонувати використовувати генератори просторового зашумлення. б.) Розвідка спрямованим мікрофоном з чутливим підсилювачем. Також можна запропонувати встановити генератори просторового зашумлення та генератори лінійного зашумлення.

в). Розвідка мовної інформації за допомогою підкладних пристроїв. Для уникнення цього можна запропонувати організаційні заходи. Наприклад, частіше робити обстеження кімнати на наявність цих приладів та перевірка всіх відвідувачів цієї кімнати.

3). Акустоелектричні перетворення, які можуть виникнути при попаданні небезпечного сигналу на внутрішню АТС та згодом вийти за межі виділеного приміщення. Ці сигнали можуть бути здобуті зацікавленою стороною за допомогою чутливих підсилювачів. Для протидії цьому можна запропонувати екранувати ДТЗС чи встановити фільтри на комунікації, що мають вихід за межі КЗ.

4). Зацікавлена сторона також може застосувати спеціальний вплив на носії ІзОД і засоби забезпечення ТЗІ шляхом полів, сигналів, що використовуються в технічних засобах забезпечення діяльності, з метою зниження ефективності функціонування системи захисту інформації, створення технічних каналів витоку, порушення цілісності інформації (модифікації, руйнування, знищення). Для протидії цьому слід використовувати встановити перешкодозахисні фільтри у колах живлення та у колах комунікацій.

ВИСНОВКИ

Проаналізувавши ситуаційний план(додаток А), генеральний план(додаток Б), план розміщення ОТЗ та ДТЗС(додаток В) та план комунікацій, що мають вихід за межі КЗ були розроблені наступні документи: акт категоріювання, акт обстеження, наказ на контрольовану зону. В акті на категоріювання були визначені об’єкти, які підлягають категоріювання і кожний з них був занесений до окремої категорії, в залежності від рівня ІзОД, яка в ньому циркулює. В аті обстеження були проаналізовані види сигналів ІзОД, які циркулюють в даному приміщені і були зроблені висновки стосовно того, чи відповідає приміщення нормам нормативних документів для приміщень де циркулює ІзОД. В наказі на контрольовану зону були визначені межі контрольованої зони та призначені відповідальні за створення цієї контрольованої зони. На основі всіх цих документів була розроблена модель загроз, де було показано, які існують канали витоку ІзОД з даного приміщення, які можуть бути застосовані засоби зацікавленою стороною для зняття цієї інформації. Після цього для кожного каналу витоку інформації було запропоновані можливі варіанти захисту. По результатам виконаної роботи була створена система ТЗІ для ОІД «кімната для нарад №3».

ПЕРЕЛІК ПОСИЛАНЬ

1. Порядок проведення робіт із створення комплексної системи захисту інформації в інформаційно – телекомунікаційній системі. НД – ТЗІ 3.7-003-2005.

2. Тимчасові рекомендації з технічного захисту інформації у засобах обчислювальної техніки, автоматизованих системах і мережах від витоку каналами ПЕМВН. (ТР ЕОТ-95).

3. Тимчасові рекомендації з технічного захисту інформації від витоку каналами побічних електромагнітних випромінювань і наводок. (ТР ТЗІ-ПЕМВН-95).

4. ДСТУ 3396.0-96 Захист інформації. Технічний захист інформації. Основні положення.

5. ДСТУ 3396.0-96 Захист інформації. Технічний захист інформації. Порядок проведення робіт.

6. Конспект лекцій.

7. Методічні вказівки з курсового проектування з ТЗІ.

3 – виділена кімната. ОІД «кімната для нарад №3»

Додаток В ПЛАН РОЗТАШУВАННЯ ОТЗ ТА ДТЗС НА ОІД

Пояснення до плану розташування отз та дтзс на оід:

Система опалення, схеми електроживлення, система кондиціонування та пожежна сигналізація мають вихід за межі виділеного приміщенн

Похожие работы

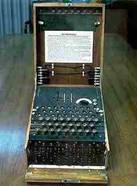

... захисту необхідно виявити можливі погрози безпеці інформації, оцінити їх наслідки, визначити необхідні заходи і засоби захисту і оцінити їх ефективність. [25] 1.3 Криптографічні методи захисту інформації Криптографічний захист інформації — вид захисту інформації, що реалізується за допомогою перетворень інформації з використанням спеціальних даних (ключових даних) з метою приховування (або ...

... здійснення операцій з їх застосуванням, затверджене Постановою Правління Національного банку України 19.04.2005 № 137, зареєстроване в Міністерстві юстиції України 20 травня 2003 р. за № 381/ 7702. 6. Правовий статус та зміст інформації з обмеженим доступом про особу Питання лекції: 1. Зміст поняття "інформація з обмеженим доступом про особу". 2. Правова охорона персональних даних. 3. ...

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

0 комментариев