Навигация

Сущность защиты информации

Контрольная работа по дисциплине

«Методология защиты информации и информационная безопасность»

Сущность защиты информации

Содержание

Введение

1. Виды умышленных угроз безопасности информации

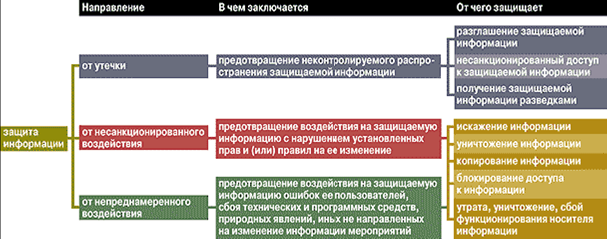

2. Сущность и понятие защиты информации

3. Цели и значения защиты информации

Заключение

Список использованной литературы

Введение

Понятия защита информации, безопасность информации, информационная безопасность являются базовыми, поскольку их сущность определяет в конечном итоге политику и деятельность в сфере защиты информации. В то же время эти понятия взаимосвязаны и взаимообусловлены. Между тем и в нормативных документах, и в научной литературе нет единых подходов к определению данных понятий, а, следовательно, и к раскрытию их сущности, ибо определения должны в концентрированном виде выражать сущность понятий.

В «Доктрине информационной безопасности РФ» дано следующее определение: информационная безопасность – это состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

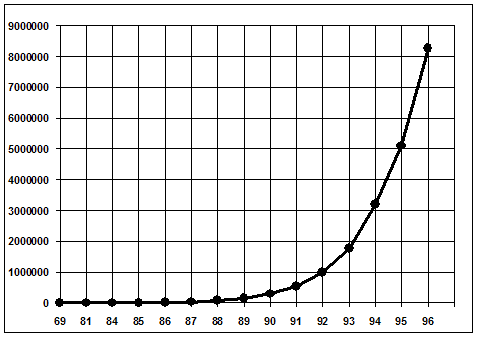

Сегодня можно утверждать, что рождается новая современная технология - технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ.

1. Виды умышленных угроз безопасности информации

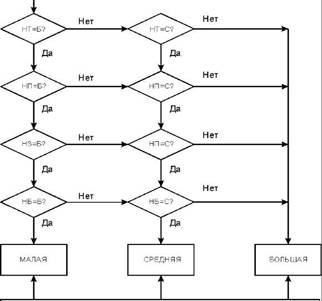

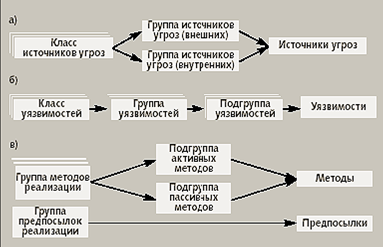

Существуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбор, модификация, утечка и уничтожение. Эти действия являются базовыми для дальнейшего рассмотрения. Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние.

Источниками внутренних угроз являются:

1. Сотрудники организации;

2. Программное обеспечение;

3. Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

· ошибки пользователей и системных администраторов;

· нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

· ошибки в работе программного обеспечения;

· отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

1. Kомпьютерные вирусы и вредоносные программы;

2. Организации и отдельные лица;

3. Стихийные бедствия.

Формами проявления внешних угроз являются:

· заражение компьютеров вирусами или вредоносными программами;

· несанкционированный доступ (НСД) к корпоративной информации;

· информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

· действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

· аварии, пожары, техногенные катастрофы.

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений - дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы "нападений". Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник "нападений". Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и "нападениям", в которых "злоумышленники" фальсифицируют обратный адрес, чтобы перенацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:

· несанкционированный доступ к информационным ресурсам;

· незаконное копирование данных в информационных системах;

· хищение информации из библиотек, архивов, банков и баз данных;

· нарушение технологии обработки информации;

· противозаконный сбор и использование информации;

· использование информационного оружия.

К программным угрозам относятся:

· использование ошибок и "дыр" в ПО;

· компьютерные вирусы и вредоносные программы;

· установка "закладных" устройств;

К физическим угрозам относятся:

· уничтожение или разрушение средств обработки информации и связи;

· хищение носителей информации;

· хищение программных или аппаратных ключей и средств криптографической защиты данных;

· воздействие на персонал;

К радиоэлектронным угрозам относятся:

· внедрение электронных устройств перехвата информации в технические средства и помещения;

· перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

· закупки несовершенных или устаревших информационных технологий и средств информатизации;

· нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

Похожие работы

... Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. М.: Госстандарт СССР. ГОСТ 31078-2002. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство. СТБ ИСО/МЭК 9126-2003. Информационные технологии. Оценка программной продукции. Характеристики качества и руководства по их применению. СТБ ИСО/МЭК ТО ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

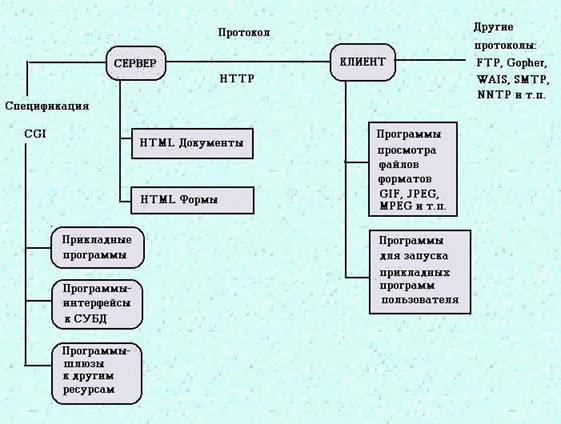

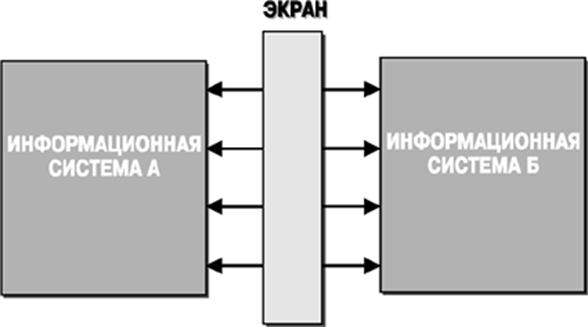

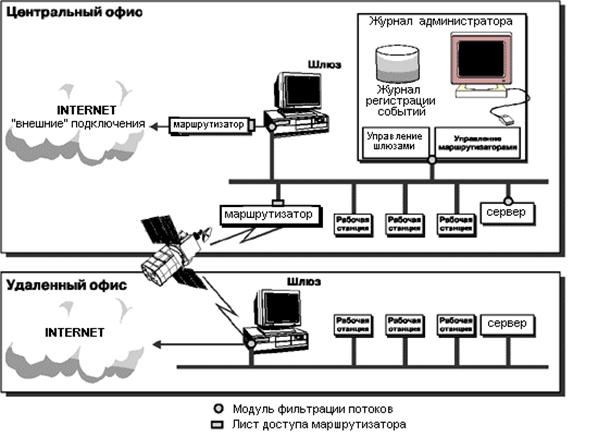

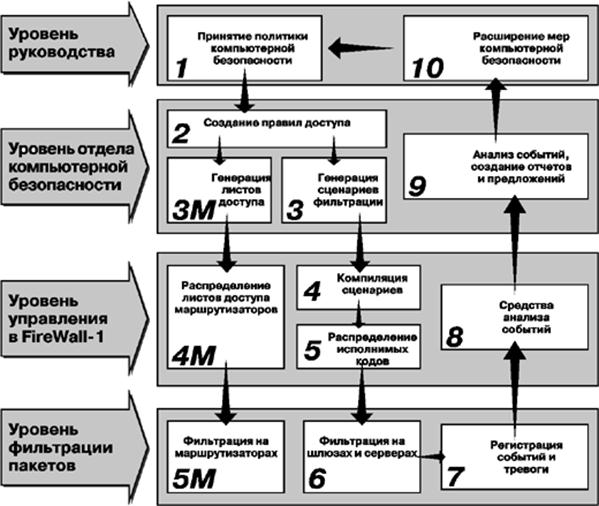

... для реализации технологии Intranet.РАЗРАБОТКА СЕТЕВЫХ АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • невозможность миновать защитные средства; • ...

0 комментариев