Навигация

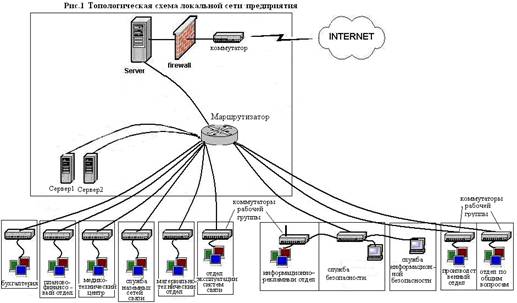

Обмен информацией с помощью различных программных средств не должен наносить ущерб конфиденциальности, целостности, доступности информации

2. Обмен информацией с помощью различных программных средств не должен наносить ущерб конфиденциальности, целостности, доступности информации

3. С помощью программно-аппаратных средств должна обеспечиваться защита от НСД к конфиденциальной информации, хранящейся на АРМ сотрудников и на сервере.

Объекты поставки

Организационно-правовая подсистема:

· Перечень конфиденциальных сведений

· Перечень конфиденциальных документов

· Политика безопасности

· Техническое задание

· Положение о конфиденциальном документообороте

· Инструкции о порядке обращения с конфиденциальной информацией

Инженерно-техническая подсистема:

· Металлическая дверь типа «Сейф-дверь»

· Датчики пожарной сигнализации

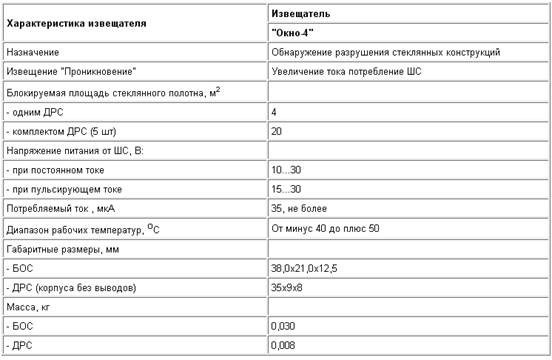

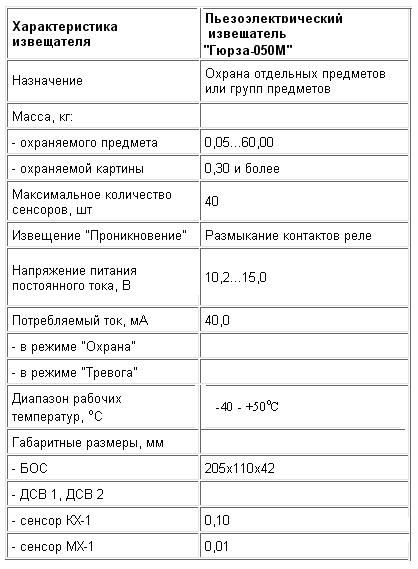

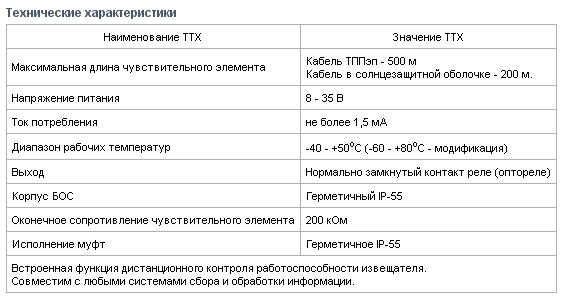

· Датчики охранной сигнализации

· Видеокамеры цветные с системой ночного видения

· Мониторы видеонаблюдения 10”

· Видеорегистратор с объемом диска для хранения видеозаписи не менее 5 суток

· Генератор виброакустического шума Соната АВ

· Виброизлучатели

· Акустоизлучатели

· Устройство блокирования сотовых телефонов

· Источники бесперебойного питания

· Генератор электромагнитного шума

· Считыватели пластиковых карт

· Металлические решетки

· Дверь с тамбуром

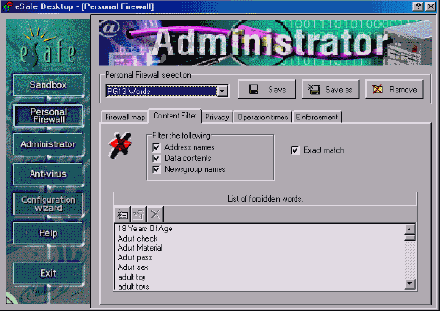

Программно-аппаратная подсистема:

· Программный комплекс для автоматизации документооборота

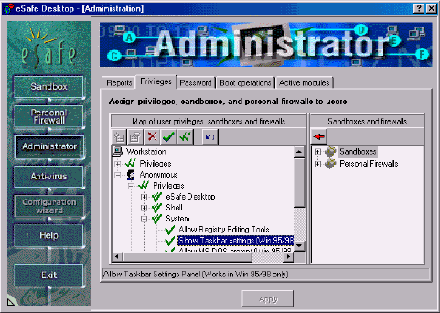

· Программно-аппаратный комплекс для защиты от НСД «SecretNet 5.0»

· Межсетевой экран «Континент»

· Сервер

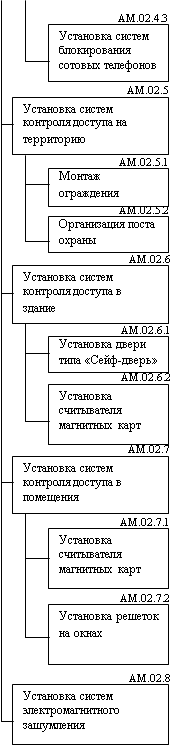

Структура разбиения работ

|

|

4. ![]()

![]()

![]()

![]()

![]()

![]()

![]()

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

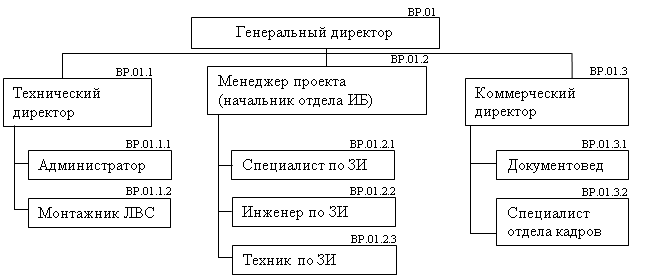

Структурная схема организации

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.

Структурная схема организации позволяет выявить иерархические связи между сотрудниками организации. В дальнейшем данная схема позволяет составить матрицу ответственности, из которой можно определить, какой сотрудник, за какие мероприятия отвечает.

Матрица ответственности

Матрица ответственности позволяет определить конкретных исполнителей того или иного мероприятия.

| Исполнители Работы | ВР.01 | ВР.01.1 | ВР.01.1.1 | ВР.01.1.2 | ВР.01.2 | ВР.01.2.1 | ВР.01.2.2 | ВР.01.2.3 | ВР.01.3 | ВР.01.3.1 | ВР.01.3.2 | |

| 1 | АМ.01.1 | х | х | |||||||||

| 2 | АМ.01.1.1 | х | х | |||||||||

| 3 | АМ.01.1.2 | х | х | |||||||||

| 4 | АМ.01.1.3 | х | х | |||||||||

| 5 | АМ.01.2 | х | х | х | х | |||||||

| 6 | АМ.02.1 | х | х | |||||||||

| 7 | АМ.02.2 | х | х | |||||||||

| 8 | АМ.02.3 | х | х | х | х | х | ||||||

| 9 | АМ.02.3.1 | х | х | х | ||||||||

| 10 | АМ.02.3.2 | х | х | х | ||||||||

| 11 | АМ.02.3.3 | х | х | х | ||||||||

| 12 | АМ.02.3.4 | х | х | х | ||||||||

| 13 | АМ.02.4 | х | х | х | х | |||||||

| 14 | АМ.02.4.1 | х | х | х | ||||||||

| 15 | АМ.02.4.2 | х | х | |||||||||

| 16 | АМ.02.4.3 | х | х | |||||||||

| 17 | АМ.02.5 | х | х | х | х | х | х | х | х | |||

| 18 | АМ.02.5.1 | х | х | х | ||||||||

| 19 | АМ.02.5.2 | х | х | х | х | х | ||||||

| 20 | АМ.02.6 | х | х | |||||||||

| 21 | АМ.02.6.1 | х | х | |||||||||

| 22 | АМ.02.6.2 | х | х | х | ||||||||

| 23 | АМ.02.7 | х | х | |||||||||

| 24 | АМ.02.7.1 | х | х | х | ||||||||

| 25 | АМ.02.7.2 | х | х | |||||||||

| 26 | АМ.02.8 | х | ||||||||||

| 27 | АМ.03.1 | х | х | х | ||||||||

| 28 | АМ.03.2 | х | х | х | ||||||||

| 29 | АМ.03.3 | х | х | |||||||||

| 30 | АМ.03.4 | х | х | |||||||||

| 31 | АМ.03.5 | х | х | |||||||||

| 32 | АМ.03.6 | х | х | |||||||||

| Мероприятия по защите | Стоимость |

| Установка системы охранной сигнализации | 20 000 |

| Установка системы пожарной сигнализации | 15 000 |

| Организация видеонаблюдения | |

| Закупка видеокамер | 56 000 |

| Закупка видеорегистраторов | 36 000 |

| Закупка мониторов | 18 000 |

| Настройка и запуск в эксплуатацию системы видеонаблюдения | 5 000 |

| Организация защиты от акустического съема информации | |

| Установка систем виброакустического зашумления | 50 000 |

| Организация тамбура в помещение | 3 000 |

| Установка систем блокирования сотовых телефонов | 22 000 |

| Установка систем контроля доступа на территорию | |

| Монтаж ограждения | 40 000 |

| Организация поста охраны | 36 000 |

| Установка системы контроля доступа в здание | |

| Установка двери типа «Сейф-дверь» | 15 000 |

| Установка считывателя магнитных карт | 5 000 |

| Установка системы контроля доступа в помещения | |

| Установка считывателя магнитных карт | 50 000 |

| Установка решеток на окнах | 10 000 |

| Установка систем электромагнитного зашумления | 20 000 |

| Создание автоматизированной системы документооборота | 30 000 |

| Установка и настройка программно-аппаратных средств контроля доступа | 50 000 |

| Установка и настройка межсетевого экрана | 100 000 |

| Создание резервных серверов | 60 000 |

| Разграничение прав пользователей | 2 000 |

| Внедрение парольной политики | 1 000 |

| Разработка положения о конфиденциальном документообороте | 3 000 |

| Разработка инструкций о порядке обращения с КИ | 3 000 |

| Разработка положений, касающихся отдельных аспектов обеспечения ИБ | 5 000 |

| Обучение сотрудников | 20 000 |

| Итоговая сумма на создание КСЗИ | 675 000 |

Итоговая сумма на создание комплексной системы защиты информации получилась равной 675 000 рублей.

Ценность информации, обрабатываемой в организации, исчисляется несколькими миллионами рублей. Помимо прямого финансового ущерба потеря конфиденциальности или утрата данной информации может нанести и косвенный ущерб, связанный с ущербом репутации компании. Данный ущерб выражается в ещё большей сумме – порядка 20 миллионов рублей.

При данных расчетах учитывалось ежемесячное число подключаемых клиентов компании, стоимость реализации рекламной кампании, а также ущерб от блокирования работы информационной системы компании.

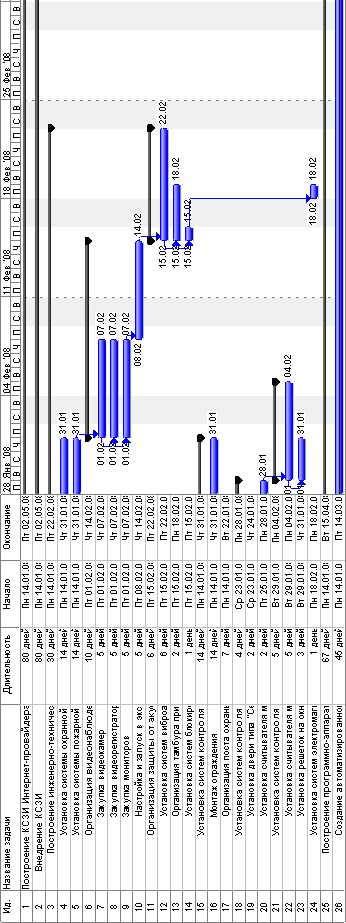

Диаграмма Ганта

Диаграмма Ганта представляет собой отрезки (графические плашки), размещенные на горизонтальной шкале времени. Каждый отрезок соответствует отдельной задаче или подзадаче. Задачи и подзадачи, составляющие план, размещаются по вертикали. Начало, конец и длина отрезка на шкале времени соответствуют началу, концу и длительности задачи.

Диаграмма Ганта позволяет определить сроки окончания работы, установить те моменты времени, в которые определенные сотрудники находились без работы или наоборот были загружены сверх меры.

Диаграмма Ганта находится в Приложении 1.

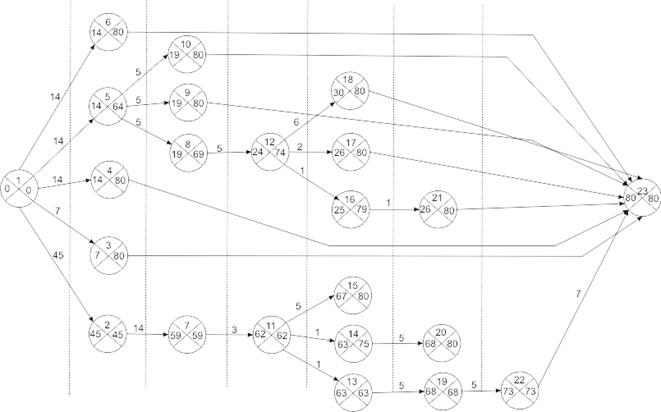

Сетевой график

Таблица параметров проекта

| Код работы | Ожидаемая продолжительность | Срок начала | Срок окончания | Резерв | ||

| Раннее | Позднее | Раннее | Позднее | |||

| 1-2 | 45 | 0 | 0 | 45 | 45 | 0 |

| 1-3 | 7 | 0 | 73 | 7 | 80 | 73 |

| 1-4 | 14 | 0 | 66 | 14 | 80 | 66 |

| 1-5 | 14 | 0 | 50 | 14 | 64 | 50 |

| 1-6 | 14 | 0 | 66 | 14 | 80 | 66 |

| 2-7 | 14 | 45 | 45 | 59 | 59 | 0 |

| 5-8 | 5 | 14 | 75 | 19 | 69 | 61 |

| 5-9 | 5 | 14 | 75 | 19 | 80 | 61 |

| 5-10 | 5 | 14 | 64 | 19 | 80 | 50 |

| 7-11 | 3 | 59 | 59 | 62 | 62 | 0 |

| 8-12 | 5 | 19 | 69 | 24 | 74 | 50 |

| 11-13 | 1 | 62 | 62 | 63 | 63 | 0 |

| 11-14 | 1 | 62 | 74 | 63 | 75 | 12 |

| 11-15 | 5 | 62 | 75 | 67 | 80 | 13 |

| 12-16 | 1 | 24 | 74 | 25 | 78 | 50 |

| 12-17 | 2 | 24 | 78 | 26 | 80 | 54 |

| 12-18 | 6 | 24 | 74 | 30 | 80 | 50 |

| 13-19 | 5 | 63 | 63 | 68 | 68 | 0 |

| 14-20 | 5 | 63 | 75 | 68 | 80 | 12 |

| 16-21 | 1 | 25 | 79 | 25 | 80 | 54 |

| 19-22 | 5 | 68 | 68 | 73 | 73 | 0 |

| 22-23 | 7 | 73 | 73 | 80 | 80 | 0 |

Последним этапом должно стать выявление всевозможных рисков, с которыми мы можем столкнуться во время реализации проекта, а также определение мер минимизации данных рисков

1. Инвестиционные (экономические).

Основной риск заключается в нехватке денежных средств, материальных ресурсов на реализацию проекта. В этом случае все те мероприятия, которые были осуществлены, не будут приносить нужного результата и можно считать эффективность затраченных средств равной 0.

Также существует достаточно серьезный риск того, что затраты на построение комплексной системы защиты информации окажутся выше, чем выгода от её внедрения на организации.

В целях предотвращения рисков данной группы следует предпринять следующие меры:

· Должна быть произведена профессиональная оценка выгода от внедрения комплексной системы защиты информации

· Стоимость проекта должна быть рассчитана максимально детальна с поправкой в большую сторону.

· Каждый пункт проекта должен быть согласован с коммерческим директором и утвержден генеральным директорам

· Внедряемые меры должны быть экономически оправданы. Выгода от внедрения мер должна превышать затраты на их внедрение.

· Внедряемые меры должны отвечать принципу разумной достаточности. Внедряемые меры должны соответствовать реальным внешним и внутренним угрозам. Не должны быть излишни.

2. Кадровые

Персонал представляет из себя ресурс поведение которого не всегда возможно достаточно точно спрогнозировать даже специалистам. Внедрение комплексной системы защиты информации, а вместе с ней и определенного набора запретительных мер и правил может привести к определенным негативным последствиям в работе персонала.

Данные последствия могут выражаться в следующих формах:

· Сознательное невыполнение обязательных мер защиты

· Многочисленные задержки в работе, связанные со сложностью мер защиты

· Случайные ошибки персонала при работе со средствами защиты

В целях исключения данной группы рисков необходимо при построение комплексной системы защиты информации в обязательном порядке учитывать следующие моменты:

· Ещё до окончательного внедрения должно производиться обучение персонала работе с программно-аппаратными и техническими средствами защиты информации

· Должна быть объяснена необходимость внедрения данных мер с точки зрения, понятной персоналу

· Внедряемые меры по защите информации должны быть просты в эксплуатации

· Внедряемые меры по защите информации должны быть логичны

3. Технические

Та часть рисков, которой зачастую уделяется слишком мало внимания. Суть данной группы рисков заключается в том, что во-первых текущее состояние информационной системы организации должно удовлетворять требования внедряемых мер, во-вторых внедряемые технические меры должны находиться в гармонии с организационными и программно-аппаратными мерами.

Возможные риски:

· Конфликт устанавливаемого программного и аппаратного обеспечения с установленной операционной системой и аппаратной частью

· Сложность в эксплуатации технических и программных средств

· Наличие закладных устройств в устанавливаемых аппаратных средств

· Наличие недекларированных возможностей в инсталлируемых программных средствах

Основные меры предотвращения данной группы рисков:

· Проверка всех поставляемых программных и аппаратных средств

· Выбор надежных поставщиков

· Тщательный выбор необходимых программных и аппаратных средств

ЗаключениеВ ходе выполнения работы мы выяснили, какие мероприятия необходимы для построения комплексной системы защиты информации в организации. С помощью составленной структуры организации была рассчитана матрица ответственности, которая позволяет выявить ответственных за то или иное мероприятие.

Благодаря подробному плану мероприятий можно оценить общую итоговую стоимость построения комплексной системы защиты информации.

Несмотря на достаточно высокую стоимость создания комплексной системы защиты информации (~700 000 рублей), данные мероприятия полностью окупают себя в виду высокой стоимости защищаемой информации.

Для того, чтобы обезопасить проект от неожиданностей, был произведен анализ рисков проекта, а также мер по их минимизации.

Итогом проекта является создание комплексной системы защиты информации в организации.

Список использованной литературыСпособы и средства предотвращения утечки информации по техническим каналам М: ЗАО НПЦ НЕЛК, 2003 г.

Торокин А. А. Инженерно- техническая защита информации: Учеб. пособие для вузов/А. А. Торокин. - М.: Гелиос АРВ, 2005.

Федеральный закон “Об информации, информационных технологиях и защите информации“ (от 20.02.95 г. № 24-ФЗ). М.: Эксмо, - 1995.

Федеральный закон “О коммерческой тайне“ (от 25.07.2004 г. № 98-ФЗ). М.: Эксмо, - 2005.

Приложение 1. Диаграмма Ганта

Похожие работы

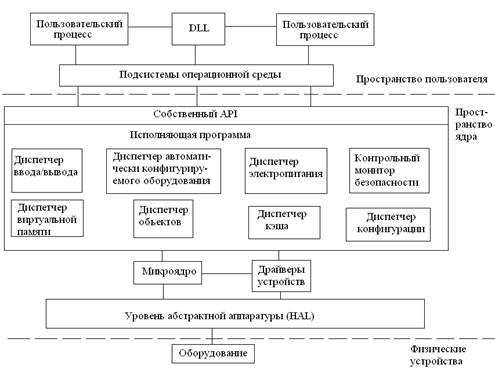

... информации: в штатном режиме; изменения в штатном режиме работы; нештатный режим (аварийные ситуации). Глава 2. Обоснование способов защиты операционной системы от программных закладок типа троянский конь 2.1 Общие сведения о троянских программах Подсоединение локальных компьютерных сетей организаций к сети Internet приводит к необходимости уделять достаточно серьезное внимание ...

... Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. М.: Госстандарт СССР. ГОСТ 31078-2002. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство. СТБ ИСО/МЭК 9126-2003. Информационные технологии. Оценка программной продукции. Характеристики качества и руководства по их применению. СТБ ИСО/МЭК ТО ...

... соответствия установленной категории для этих технических средств; · монтаж средств активной защиты в случае, когда по результатам специальных или объектовых исследований технических средств не выполняются нормы защиты информации для установленной категории этих технических средств; · организация охраны и физической защиты объекта информатизации и отдельных технических средств; · разработка ...

... . Прочие программы—это программы, принимающие данные от сервера и выполняющие какие-либо действия: получение текущей даты, реализацию графических ссылок, доступ к локальным базам данных или просто расчеты. 2.2 Интернет как предмет и средство маркетинга 2.2.1 Интернет и бизнес Сейчас компьютерная сеть такое же обычное дело как копировальный аппарат, факс, телефон и сам компьютер. Заниматься ...

0 комментариев