Навигация

Принципи утворення згорткового коду

1 Принципи утворення згорткового коду

Згорткові коди відносяться до безперервних рекурентних кодів. Кодове слово є згорткою відгуку лінійної системи (кодера) на вхідну інформаційну послідовність. Тому згорткові коди є лінійними, для яких сума будь-яких кодових слів також є кодовою послідовністю.

Розглянемо згортковий код з швидкостями вигляду ![]() , де

, де ![]() - деяке натуральне число.Послідовність символів такого згорткового коду складається з елементарних блоків завдовжки

- деяке натуральне число.Послідовність символів такого згорткового коду складається з елементарних блоків завдовжки ![]() , причому

, причому ![]() символів поточного блоку (що займають реальний час, що відповідає одному інформаційному біту) є лінійною комбінацією поточного інформаційного біта і m попередніх. Значення m визначає пам'ять коду, а параметр m + 1 називається довжиною кодового обмеження. Якщо один (наприклад, перший) з

символів поточного блоку (що займають реальний час, що відповідає одному інформаційному біту) є лінійною комбінацією поточного інформаційного біта і m попередніх. Значення m визначає пам'ять коду, а параметр m + 1 називається довжиною кодового обмеження. Якщо один (наприклад, перший) з ![]() символів поточного блоку повторює поточний інформаційний біт, код називається систематичним.

символів поточного блоку повторює поточний інформаційний біт, код називається систематичним.

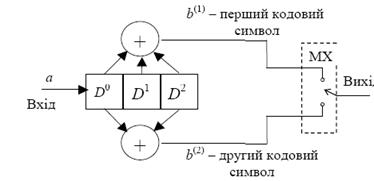

Кодер загорткового коду містить тактований регістр памяті для збереження визначеного числа інформаційних символів і перетворювач вхідної інформаційної послідовності у вихідну кодову послідовність. Структурна схема кодера ЗК (7.5) зображена на рисунку 1.3.

Рис.1.3 – Структурна схема кодера

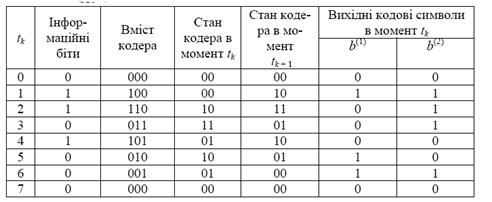

Послідовність кодування детально розписана в таблиці 1.

Таблиця 1 - Процес кодування послідовності інформаційних бітів 01101000

Способи задання згорткових кодів багато в чому збігаються з використовуваними для лінійних блокових. Одним з основних є опис згорткового коду набором ![]() многочленів. Кожен многочлен встановлює закон формування одного з

многочленів. Кожен многочлен встановлює закон формування одного з ![]() символів в групі і має міру, що не перевищує m. Ненульові коефіцієнти полінома, що створюються, прямо вказують, які з інформаційних символів (включаючи поточний і m попередніх) входять в лінійну комбінацію, що дає даний символ коду.

символів в групі і має міру, що не перевищує m. Ненульові коефіцієнти полінома, що створюються, прямо вказують, які з інформаційних символів (включаючи поточний і m попередніх) входять в лінійну комбінацію, що дає даний символ коду.

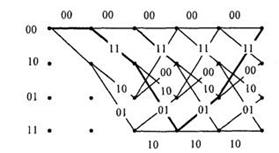

Кодові грати цього коду показані на мал. 1.1. При його складанні враховано, що кодер містить пам'ять у вигляді дворозрядного регістра. Кожному з чотирьох можливих станів цього регістра відповідає один з чотирьох вузлів решітки. Тому лівий символ в позначенні вузла дорівнює останньому інформаційному біту, вже записаному в регістр. При записі в регістр чергового інформаційного символу регістр міняє стан на одне з двох сусідніх. Цей перехід позначений ребрами грат. Порядок вузлів вибраний таким, що при нульовому поточному інформаційному символі (а=0) перехід в наступний стан відповідає верхньому ребру, а при ![]() = 1 - нижньому.

= 1 - нижньому.

Рисунок 1.1 - Кодові грати

Кожній інформаційній послідовності відповідає певний шлях на кодових гратах і кодова послідовність. Наприклад, вхідним інформаційним бітам 01100 відповідає кодове слово 00 11 01 01 11, якому відповідає на мал. 1.1 шлях, відмічений жирною лінією.

Відомий ряд алгоритмів декодування згортальних кодів. У практичних системах і, зокрема в мобільному зв'язку, як правило, використовується алгоритм Вітербі, що відрізняється простотою реалізації при помірних довжинах кодового обмеження.

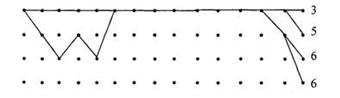

Алгоритм Вітербі реалізує оптимальне (максимально правдоподібне) декодування як рекурентний пошук на кодовой гратах шляху, найближчого до послідовності, що приймається. На кожній ітерації алгоритму Вітербі зіставляються два шляхи, що ведуть в даний стан (вузол грат). Найближчий з них до прийнятої послідовності зберігається для подальшого аналізу. Нехай передається нульове кодове слово, а в каналі виникла трикратна помилка, так що прийнята послідовність має вигляд 10 10 00 00 10 00 ... 00 .... Результати пошуку найближчої дороги після прийому 14 елементарних блоків показані на рисунку 1.2.

Рисунок 1.2 - Приклад роботи алгоритму Вітербі

2 Режими зв’язку

2.1 Асинхронний режим

Кажучи про синхронний або асинхронний метод передачі зазвичай мають на увазі передачу по каналу зв'язку між модемами. Модем може працювати з комп'ютером в асинхронному режимі і одночасно з видаленим модемом — в синхронному режимі або навпаки. У такому разі іноді говорять, що модем синхронно-асинхронний або він працює в синхронно-асинхронному режимі [7].

Як правило, синхронізація реалізується одним з двох способів, пов'язаних з тим, як працюють тактові генератори відправника і одержувача: незалежно один від одного (асихронно) або погоджено (синхронно).

Асинхронний режим передачі використовується головним чином тоді, коли передавані дані генеруються у випадкові моменти часу, наприклад користувачем. При такій передачі одержуючий пристрій повинен відновлювати синхронізацію на початку кожного отримуваного символу Такий асинхронний режим часто застосовується при передачі даних по інтерфейсу DTE—DCE.

При передачі даних по каналу зв'язку можливості застосування асинхронного режиму передачі багато в чому обмежені його низькою ефективністю і необхідністю використання при цьому простих методів модуляції, таких як амплітудна і частотна [8].

U

U

Старт Біт даних Біт контролю Зупинка

t

Рисунок 2.1 - Формат посилання під час асинхронного передавання

Формат асинхронної посилки дозволяє виявляти можливі помилки передачі:

1. Якщо прийнятий перепад, що сигналізує про початок посилки, а по стробу старт-біта зафіксований рівень логічної одиниці, старт-біт вважається помилковим і приймач знову переходить у стан чекання. Про цю помилку приймач може і не повідомляти.;

2. Якщо під час, відведений під стоп-біт, виявлений рівень логічного нуля, фіксується помилка стоп-біту;

3. Якщо застосовується контроль парності, то після посилки біт даних передається контрольний біт. Цей біт доповнює кількість одиничних біт даних до парного або непарного в залежності від прийнятої умови. Прийом байта з помилковим значенням контрольного біта призводить до фіксації помилки.

Контроль формату дозволяє виявляти обрив лінії: при цьому приймаються логічний нуль, що спочатку трактується як старт-біт, і нульові біти даних, потім спрацьовує контроль стоп-біту[3].

При синхронному методі передачі здійснюють об'єднання великого числа символів або байт в окремі блоки або кадрів. Весь кадр передається як один ланцюжок бітів без яких-небудь затримок між восьмибітовими елементами [9].

Щоб приймаючий пристрій міг забезпечити різні рівні синхронізації, повинні виконуватися наступні вимоги:

1. Передавана послідовність бітів не повинна містити довгих послідовностей нулів або одиниць для того, що б приймаючий пристрій міг стійко виділяти тактову частоту синхронізації.

2. Кожен кадр повинен мати зарезервовані послідовності бітів або символів, що відзначають його початок і кінець.

Існує два альтернативні методи організації синхронного зв'язку: символьно- або байт-орієнтовний, і біт-орієнтований. Відмінність між ними полягає в тому, як визначаються початок і кінець кадру. При біт-орієнтованому методі одержувач може визначити закінчення кадру з точністю до окремого біта, а байта (символу) [10].

Окрім високошвидкісної передачі даних власне по фізичних каналах синхронний режим часто застосовується і для передачі по інтерфейсу DTE — DCE. В цьому випадку для синхронізації використовуються додаткові інтерфейсні ланцюги, по яких передається сигнал тактової частоти від відправника до одержувача.

U

U

Синхросимвол 1 Синхросимвол 2 Біти даних

t

Рисунок 2.2 - Формат посилання під час синхронного передавання

Похожие работы

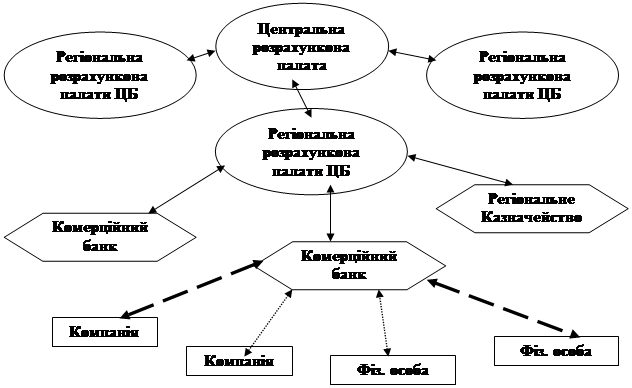

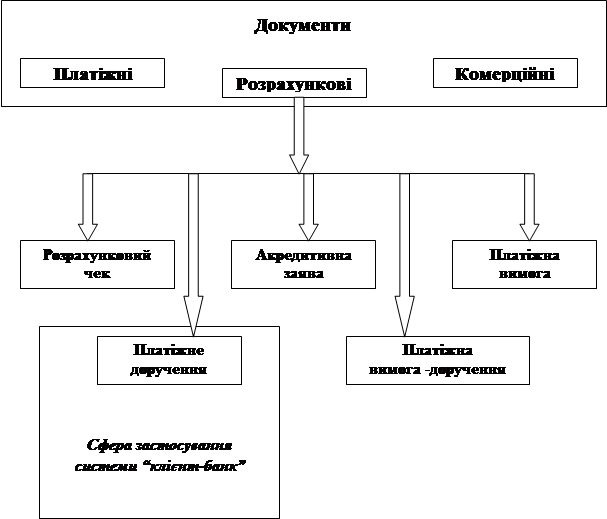

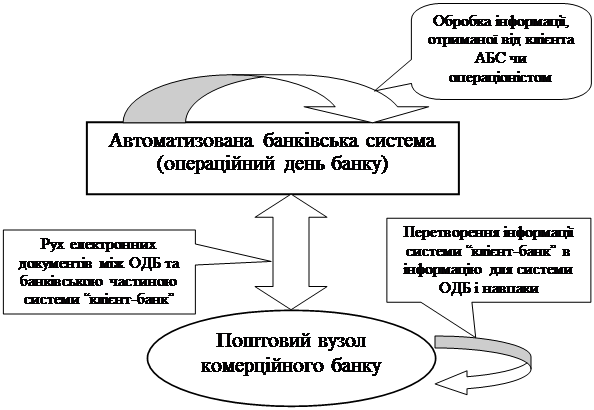

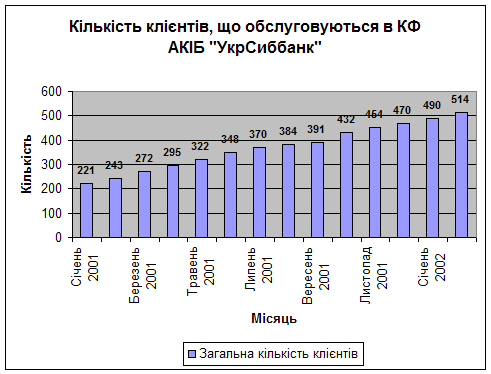

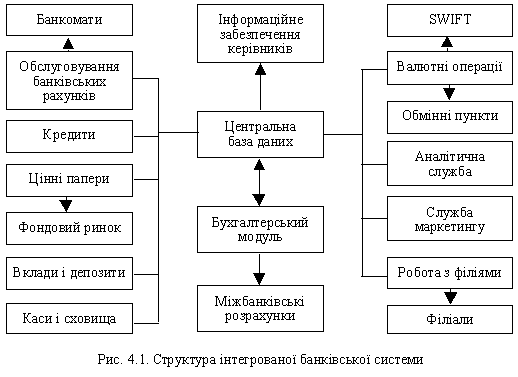

... ін платіжними документами з програмним комплексом ОДБ (зокрема, банківська частина системи «клієнт - банк» може бути одним з компонентів ОДБ), який власне і виконує розрахунки клієнта за документами, що отримані через систему «клієнт - банк», а також ведення рахунків клієнтів з відображенням фактично виконаних трансакцій; • обмін із клієнтською частиною допоміжною технологічною інформацією та ...

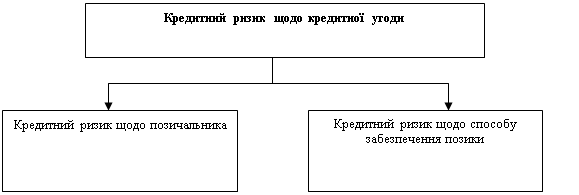

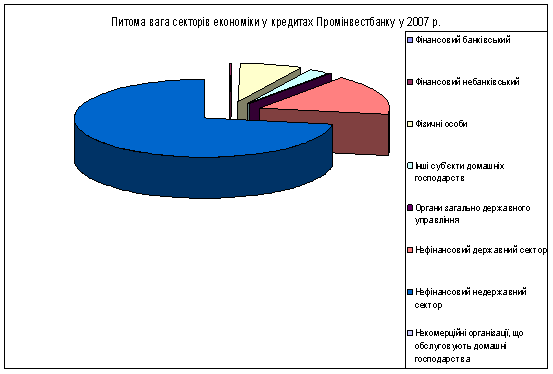

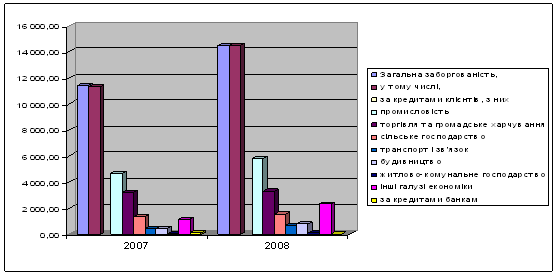

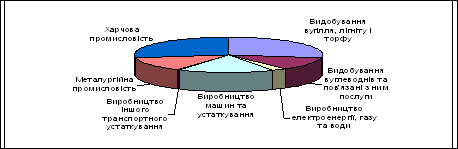

... та методів аналізу процесу банківського кредитування на прикладі комерційного банку Промінвестбанк, який є одним із лідерів кредитування української економіки. Глава 2. Управління кредитними ризиками в діяльності комерційних банків (на прикладі Промінвестбанку) 2.1 Аналіз процесу банківського кредитування в Промінвестбанку Акціонерний комерційний промислово-інвестиційний банк «Промі ...

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

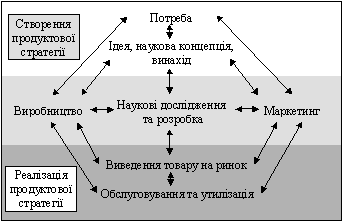

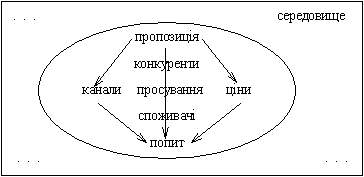

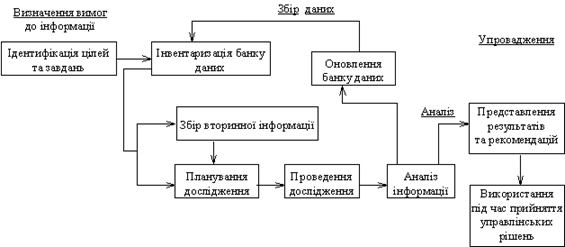

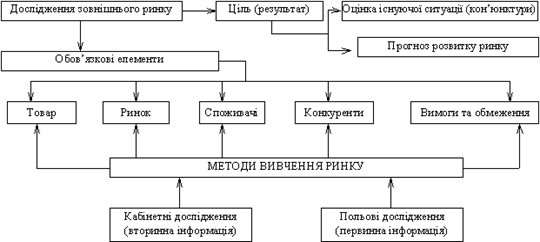

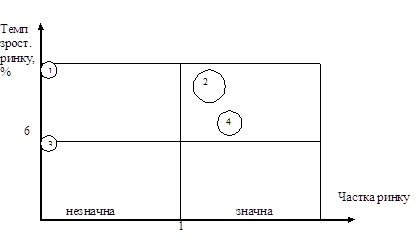

... мство [18, c. 104-107]. Як зазначалося, залежно від ситуації, підприємство може обирати для себе різні "стратегічні набори", які допомагають йому більш ефективно реагувати на зміни. 1.2 Сутність, види та особливості міжнародних маркетингових досліджень Міжнародне маркетингове дослідження — це система збору, обробки, аналізу та прогнозування даних, необхідних для прийняття рішень у міжнародн ...

0 комментариев