Навигация

Фільтрація на основі адреси джерела

3.4 Фільтрація на основі адреси джерела

Сформувати правила фільтрації за адресою джерела нескладно. Якщо розміри локальної мережі невеликі, IP-адреса кожного з комп’ютерів точно відомий. Отже, правила фільтрації повинні бути побудовані так, щоб пакет, у якому зазначена адреса джерела, не співпадав з жодним з адресів комп’ютерів, не був пропущений брандмауером.

Якщо на вузлах локальної мережі встановлено кілька загальнодоступних серверів, ситуація ускладнюється. Якщо комп’ютеру, що виконує функції брандмауера, IP-адреса виділяється динамічно, фільтрація вихідних пакетів обов’язково повинна виконуватися.

3.5 Фільтрація на основі адреси призначення

Як було сказано вище, можлива ситуація, при якій вам буде потрібно обмежити передачу пакетів за межі локальної мережі адресами окремих мереж чи окремих комп’ютерів. Ці адреси чи діапазони адрес повинні бути зазначені в правилах, керуючих роботою брандмауера.

Перша категорія вихідних пакетів, що підлягають фільтрації, являє собою звертання до вилучених серверів. Деякі типи серверів, наприклад Web чи FTP, можуть розміщатися практично по будь-якій адресі, і доступ до них звичайно не обмежується. У той же час існують служби, звертання до яких повинні строго контролюватися. Як приклади можна привести поштовий сервер POP і службу DHCP, що динамічно розподіляє IP-адреси. Звичайно брандмауер набудовується так, що звертання до подібних служб дозволяється лише у випадку, якщо відповідні сервери розташовані на визначених вузлах з конкретними IP-адресами.

Друга категорія вихідних пакетів, оброблюваних у процесі фільтрації, – це відгуки локальних серверів на звертання до них вилучених клієнтів. І знову, якщо відповідь Web-сервера може бути спрямована практично будь-якому комп’ютеру, підключеному до Internet, то відповіді таких служб, як Telnеt, SSH і finger, повинні одержувати лише окремі вузли, що користаються довірою. Таким чином, брандмауер не тільки видаляє пакети, спрямовані деяким службам, але й обмежує число клієнтів, яким має право відповісти сервер.

3.6 Фільтрація на основі порту джерела

Перевірка портів, зазначених у заголовках пакетів, виконується як для клієнтів-програм, запущених у локальній мережі, так і для серверів. Така перевірка дозволяє переконатися в тім, що програми працюють коректно і захищають користувачів Internet від улучення на їхні комп’ютери графіка локальної мережі.

При звертанні локальних клієнтів до вилучених серверів у заголовку пакетів повинні міститися лише непривілейовані номери портів джерела. Перевірка номерів вихідних портів брандмауером забезпечує додатковий контроль правильності роботи програм.

Пакети, передані сервером, обов’язково повинні містити в заголовку порт джерела, що збігає з номером порту, виділеним для служби даного типу. Перевірка номера порту по суті являє собою перевірку роботи засобів підтримки протоколів. Контролюючи номера портів, брандмауер виключає несанкціоновані звертання до серверів і вилучення даних, призначених для передачі по локальній мережі, у Internet.

3.7 Фільтрація на основі порту призначення

Оскільки локальні клієнти можуть звертатися до вилучених серверів лише по конкретних номерах портів, фільтрація вихідних пакетів є одночасно засобом контролю за використанням протоколів. Це, по-перше, запобігає випадковим установленням з’єднань з помилково обраними серверами, а по-друге, не дає можливості користувачам локальної мережі проводити сканування портів вилучених комп’ютерів і впливати на них іншими способами.

Вилучені клієнти при встановленні з’єднань з вашими серверами використовують винятково непривілейовані порти, тому брандмауер повинний стежити, щоб у відповідях локальних серверів як порти призначення також указувалися порти з номерами 1024 і вище.

3.8 Фільтрація за значеннями прапорів стану

Як і при фільтрації вхідних пакетів, обробка вихідного пакета може виконуватися на основі значень прапорів, що визначають стан з’єднання. На різних етапах TCP-з’єднання стан клієнта і сервера змінюється.

У першому пакеті, що відправляється клієнтом у рамках конкретного TCP-з’єднання, установлений прапор SYN. В усіх наступних пакетах прапор SYN скинутий, але встановлений прапор АСК. Таким чином, при настроюванні брандмауера необхідно задати правило, відповідно до якого в пакетах, переданих клієнтом, повинний бути встановлений або прапор SYN, або АСК.

Пакети, передані серверами, являють собою відповіді на запити клієнтів. У кожнім з таких пакетів установлений прапор АСК. Цей факт також повинний бути відбитий у настроюваннях брандмауера.

4. Доступ до служб локальної мережі

Самий вірний спосіб спровокувати незаконне проникнення в систему – відкрити доступ з Internet до серверів, призначеним для використання в межах локальної мережі. Подібні сервери ні при яких обставинах не повинні бути “видимі” ззовні, тобто з Internet. Порушення цього правила переслідується неприємностями. Через такий сервер важлива інформація може потрапити в руки конкурентів, тому що програма, що підтримує роботу служби, може мати недоліки в системі захисту.

Одними з перших мережних служб можна вважати команди вилученого доступу, реалізовані в системі BSD. Вони були розроблені для зручності поділу ресурсів, при цьому вважалося, що комп’ютери, що беруть участь у процесі обміну, і користувачі, що працюють за ними, заслуговують повної довіри. Пізніше з’явилися сервісні засоби, спеціально призначені для роботи в Internet. У той час, коли вони розроблялися, Internet використовувалася в основному при проведенні наукових досліджень і являла собою відносно безпечне середовище. В даний час ситуація докорінно змінилася; Internet перетворилася в глобальну мережу, і питання забезпечення безпеки стали, мабуть, самими злободенними.

Багато служб, підтримувані в системі UNIX, надають інформацію про систему і користувачів. Звернувшись до відповідного серверу, можна довідатися про облікові записи користувачів, про тім, хто з них є власником програми, що виконується в системі, про стан системи і мережі, про використовувані ресурси і про інші вузли мережі. Звичайно, у відповідях серверів не містяться явні зведення про недоліки в системі захисту, однак інформація, що повертається у відповідь на запит, багато чого говорить досвідченому зломщику й істотно спрощує процес незаконного проникнення в систему. Крім того, у системі міститься інформація про користувачів – імена, адреси, номери телефонів, – яку ви навряд чи згодні зробити надбанням будь-якого бажаючих.

Найбільшу небезпеку представляють служби, призначені для організації доступу до поділюваних файлових систем і мережних пристроїв: принтерам, факсам-апаратам і т.д.

Деякі сервери, що працюють у локальній мережі, складні в настроюванні, особливо важко настроїти їх так, щоб забезпечити належний рівень захисту. Вибору конфігурації мережних служб присвячені спеціальні видання, а в даній книзі це не розглядається.

Деякі служби не підтримуються в невеликих локальних мережах і тим більше на домашніх комп’ютерах, область їхнього використання – корпоративні мережі. Як приклади таких сервісних засобів можна привести маршутизаторів, програмне забезпечення великих інформаційних центрів, засобу кодування даних і т.д.

Похожие работы

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

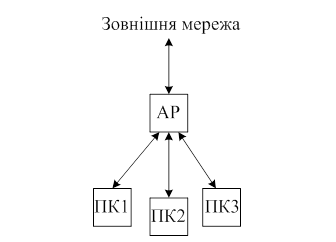

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

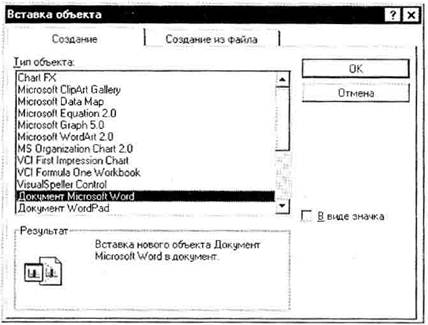

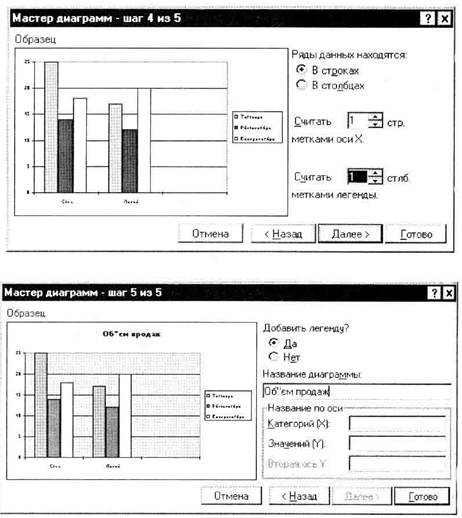

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

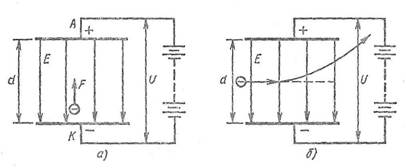

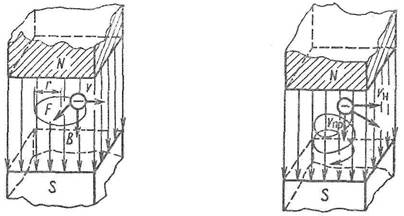

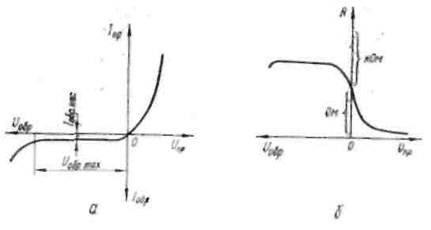

... 4. Як графічно позначаються польові транзистори? Інструкційна картка №9 для самостійного опрацювання навчального матеріалу з дисципліни «Основи електроніки та мікропроцесорної техніки» І. Тема: 2 Електронні прилади 2.4 Електровакуумні та іонні прилади Мета: Формування потреби безперервного, самостійного поповнення знань; розвиток творчих здібностей та активізації розумово ...

0 комментариев