Навигация

Если пароль пользователя не может быть сохранен в тайне, он должен быть только однократным

6. Если пароль пользователя не может быть сохранен в тайне, он должен быть только однократным.

В этом случае пользователь ведет список паролей, вычеркивая из него уже использованные. В других случаях применяется контроль срока действия или общего числа применений конкретного пароля.

7. Список паролей пользователей в системе должен быть надежно защищен. Например, все оригиналы паролей при вводе подвергаются преобразованию Н.

Таким образом, в системе хранится список не оригиналов, а отображений паролей пользователей.

Преобразование Н должно быть плохо обращаемым, т.е. возможность найти значение пароля по его отображению должна быть минимальной. Пользователь, обращаясь к системе, предъявляет свой пароль, который преобразуется и сверяется со списком отображении.

Совпадение свидетельствует о законности обращения пользователя. Засекреченным должен быть только пароль, а список отображений может и не быть засекреченным, поскольку практически невозможно получить пароль по его отображению.

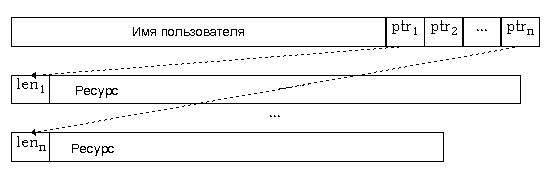

8. Набор данных может быть защищен установлением для него списка пользователей, имеющих право доступа к этому набору.

9. Кроме списка пользователей можно указывать и типы доступа (чтение, запись, редактирование), которые разрешены конкретному пользователю в отношении этого набора данных.

10. Если набор состоит из неоднородных (в смысле защиты) данных, то для каждого типа данных устанавливается список пользователей и указывается, какие виды доступа разрешены каждому пользователю.

В процессе разработки системы в первую очередь должны быть определены требования к защите информации.

Они заключаются в том, что всю информацию по ее смысловому содержанию делят на группы различного уровня защиты, доступные: всем пользователям для чтения и обновления; всем для чтения и определенным категориям пользователей для обновления; определенным группам пользователей только для чтения и другим для чтения и обновления; определенным группам пользователей только для чтения и в индивидуальном порядке для чтения и обновления; в индивидуальном порядке для чтения и обновления. Отнесение информации к той или иной группе секретности определяется тем, какой ущерб может быть нанесен системе при ее несанкционированном использовании.

Во всех случаях введения тех или иных методов защиты должны быть разработаны организационные меры, предусматривающие функционирование защиты, в частности хранение и смену паролей. С одной стороны, должна быть обеспечена "защита защиты" – например, невозможность кому-либо узнать пароль пользователя, в том числе сотрудникам ВЦ и эксплуатационному персоналу АСУ.

С другой стороны, надо помнить о возможности такой ситуации, когда пользователь забыл или утерял свой пароль. В первом случае надо предусмотреть процедуру восстановления права пользователя на доступ к данным по старому или новому паролю. Во втором случае надо надежно "закрыть" данные, чтобы ими не могло воспользоваться лицо, нашедшее пароль.

Для маскировки наличия защиты может использоваться метод правдоподобных ответов. Он заключается в том, что лицу, обратившемуся с запросом к неразрешенным для него сведениям, выдается ответ, внешне совпадающий с запрашиваемым, но содержание заполняется случайным образом.

Этот метод достаточно эффективен, так как не провоцирует на новые попытки "взлома" защиты. Недостаток метода заключается в том, что лица, имеющие право доступа, но обращающиеся с паролями небрежно, могут получить неверные сведения и, не подозревая об этом, использовать их в своей деятельности.

Обычно эффективными являются "открытые" методы защиты, когда сам метод не представляет секрета, но воспользоваться им постороннему лицу невозможно.

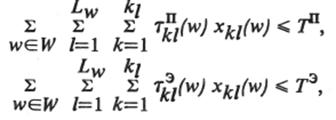

Задачи синтеза систем защиты состоят в выборе совокупности методов защиты, обеспечивающей экстремальное значение определенной характеристики системы защиты при ограничениях на ряд других характеристик.

В постановках задач синтеза систем защиты в качестве ограничивающих факторов и показателей эффективности защиты выступают стоимостные и временные затраты на разработку и эксплуатацию методов защиты, потери от "взлома" системы защиты, вероятность и среднее время несанкционированного доступа к объектам защиты.

Исходной информацией для постановки и решения задач синтеза являются следующие данные:

W - множество объектов защиты;

LW – число структурных уровней защиты, которое необходимо последовательно преодолеть при доступе к объекту w;

характеристики k-го метода зашиты, 1 ≤ k ≤ kl, использование которого возможно на l-м структурном уровне, т.е. qkl(w) – вероятность "взлома" (преодоления) l-го структурного уровня защиты объекта w при условии "взлома" предшествующих уровней;

![]() и

и ![]() – стоимостные затраты соответственно на разработку и эксплуатацию;

– стоимостные затраты соответственно на разработку и эксплуатацию;

![]() и

и ![]() - временные затраты соответственно на разработку и эксплуатацию;

- временные затраты соответственно на разработку и эксплуатацию;

dkl(w) – потери в системе, вызванные преодолением ограничений рассматриваемого метода защиты;

tkl(w) - время одной попытки несанкционированного доступа.

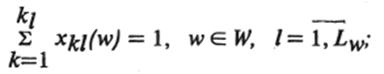

Переменные: xkl(w) = 1, если k-й метод зашиты, относящийся к l-му уровню, закреплен за объектом w и xkl(w) = 0, в противном случае ![]() , 1 ≤ l ≤ LW, 1 ≤ k ≤ kl.

, 1 ≤ l ≤ LW, 1 ≤ k ≤ kl.

Задача выбора оптимальной совокупности методов зашиты, обеспечивающей максимальное среднее время несанкционированного доступа, записывается в виде

при ограничениях:

на структуру зашиты

на вероятность несанкционированного доступа по структурным уровням и объектам защиты

где ql(w) - допустимое значение вероятности несанкционированного доступа для l-го уровня и объекта w;

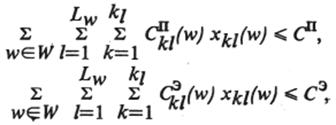

по стоимостным затратам на проектирование и эксплуатацию системы защиты

где СП, СЭ - выделяемые ресурсы на проектирование и эксплуатацию системы защиты;

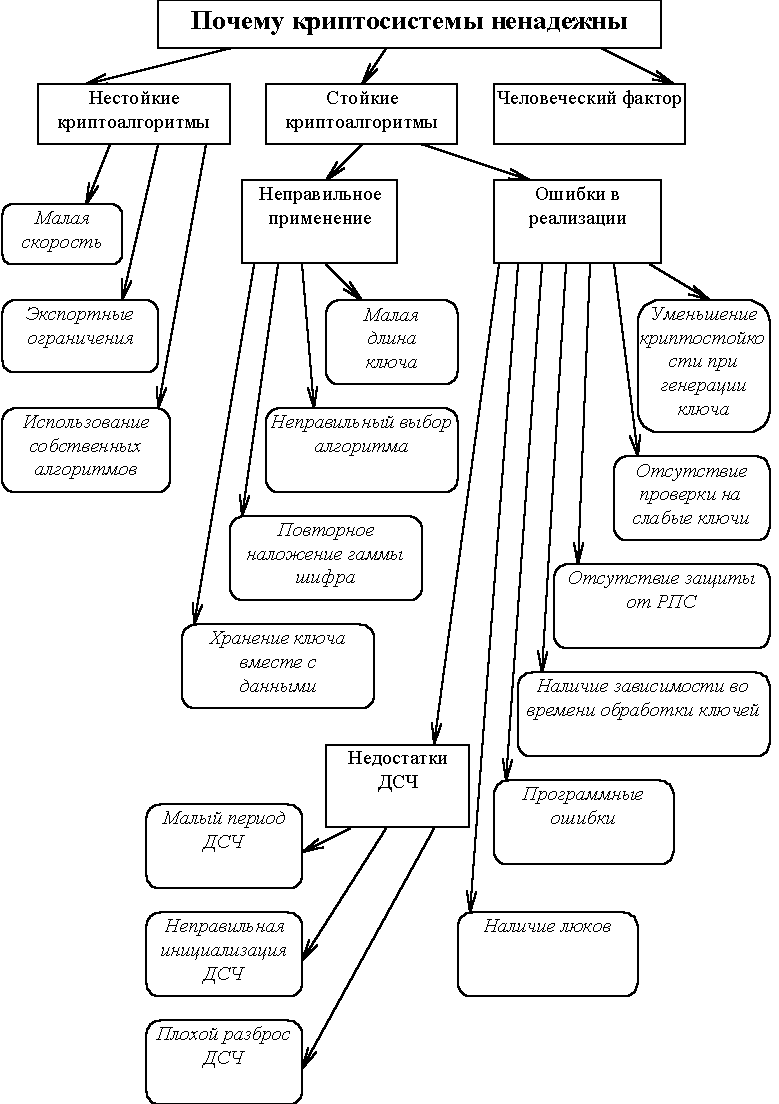

по временным затратам на проектирование и эксплуатацию системы защиты

где ТП, ТЭ - допустимые временные затраты на проектирование и эксплуатацию

системы защиты;

на потери от "взлома" защиты

где D - допустимые суммарные потери от "взлома" зашиты.

Решение рассмотренной задачи линейного целочисленного программирования с булевыми переменными осуществляется методом "ветвей и границ" с использованием стандартных программных средств. Для сокращения размерности решаемой задачи целесообразно выделять подмножества идентичных (в смысле зашиты) объектов и производить выбор методов защиты для "представителей" этих подмножеств.

Синтез динамических систем защиты осуществляется аналогично.

Похожие работы

... которым они имели место, является одним из необходимых условий разработки защищенных систем и их использования.АЛГОРИТМ RC4 В настоящей работе проведен анализ криптостойкости методов защиты информации, применяемых в операционных системах семейства Microsoft Windows 95, 98. Кроме того, нами было проведено исследование по поиску необходимой длины ключа и пароля, а также были рассмотрены проблемы ...

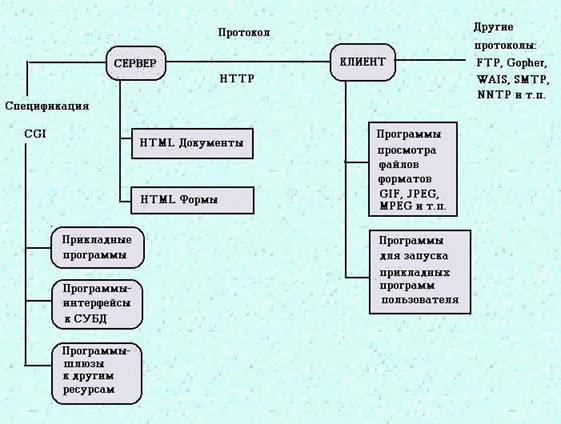

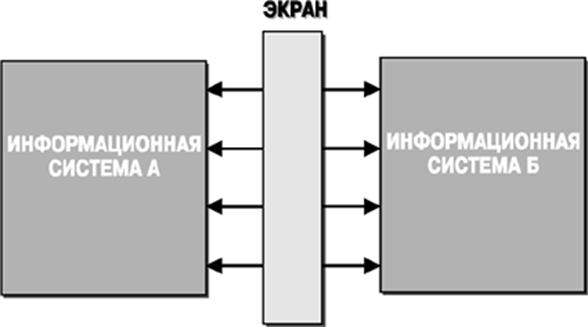

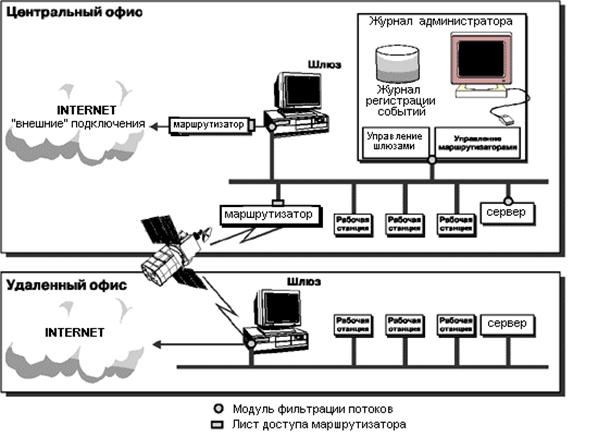

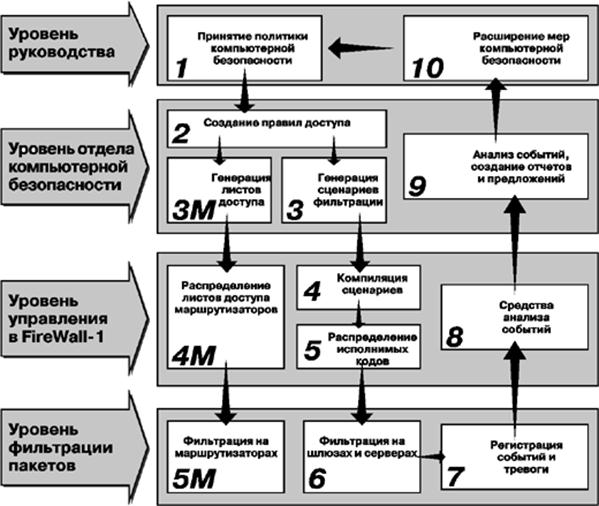

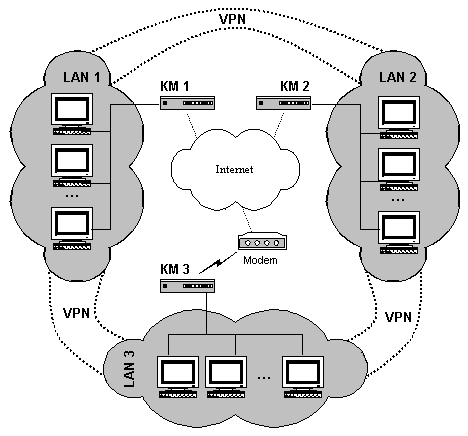

... для реализации технологии Intranet.РАЗРАБОТКА СЕТЕВЫХ АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • невозможность миновать защитные средства; • ...

... мероприятий по защите информации требованиям нормативных документов по защите информации. 30. Технический контроль эффективности зашиты информации - контроль эффективности защиты информации, проводимой с использованием средств контроля. ГОСТ Р 50922-96 Приложение А (справочное) Термины и определения, необходимые для понимания текста стандарта 1. Информация - сведения о лицах, предметах, ...

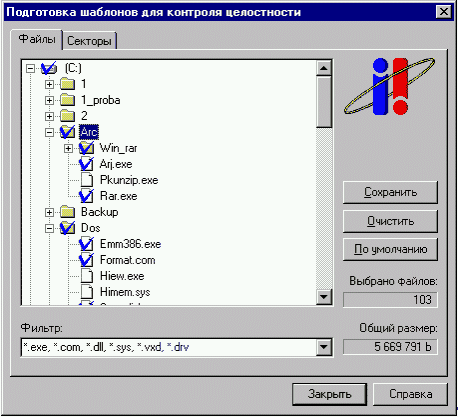

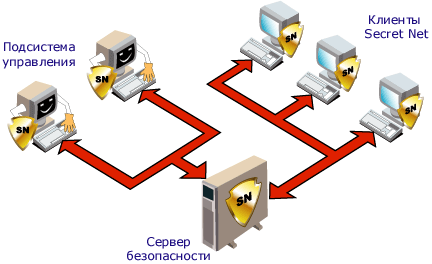

... для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация. 2. Система защиты информации "Secret Net 4.0" Рис. 2.1. Назначение: Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие ...

0 комментариев