Навигация

Информационная безопасность человека и общества

1. Информационная безопасность человека и общества

До недавнего времени в Уголовном кодексе РФ не существовало статей, связанных с компьютерными преступлениями. К счастью, сейчас положение изменилось. За последние несколько лет многие законы, регулирующие IT-область, были пересмотрены, дополнены и отредактированы в свете современного состояния информатизации в России.

Сегодня большое количество сведений, составляющих государственную тайну, также хранятся и передаются средствами ВТ. Закон РФ «О государственной тайне» дает следующую трактовку этого понятия: «Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации». Также этот закон раскрывает некоторые понятия, с ним связанные, например:

– носители сведений, составляющих государственную тайну, – материальные объекты, в том числе физические поля, в которых сведения, составляющие государственную тайну, находят свое отображение в виде символов, образов, сигналов, технических решений и процессов;

– система защиты государственной тайны – совокупность органов защиты государственной тайны, используемых ими средств и методов защиты сведений, составляющих государственную тайну, и их носителей, а также мероприятий, проводимых в этих целях;

– допуск к государственной тайне – процедура оформления права граждан на доступ к сведениям, составляющим государственную тайну, а предприятий, учреждений и организаций – на проведение работ с использованием таких сведений;

– доступ к сведениям, составляющим государственную тайну, – санкционированное полномочным должностным лицом ознакомление конкретного лица со сведениями, составляющими государственную тайну;

– средства защиты информации - технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну, средства, в которых они реализованы, а также средства контроля эффективности защиты информации.

В России существуют и различные нормативные документы, регулирующие отношения в области информации: «Об участии России в международном информационном обмене» (Федеральный закон от 4 июля 1996 г. № 85-ФЗ), «Об основах государственной политики в сфере информатизации» (Указ Президента РФ от 20 января 1994 г. № 170), Федеральный закон от 10 января 2002 г. № 1-ФЗ «Об электронной цифровой подписи», Указ Президента РФ от 12 мая 1993 г. № 663 «О мерах по созданию единого эталонного банка данных правовой информации», «Доктрина информационной безопасности Российской Федерации» (от 9 сентября 2000 г. № ПР-1895) и многие другие.

Угрозы информационной безопасности условно можно разделить на две большие группы: случайные и преднамеренные.

К случайным угрозам относятся: стихийные бедствия и аварии, сбои и отказы технических средств, ошибки при разработке компьютерной системы, алгоритмические и программные ошибки, ошибки пользователей и обслуживающего персонала.

Класс преднамеренных угроз очень динамичен и постоянно пополняется. Угрозы этого класса в соответствии с их сущностью и реализацией могут быть распределены по пяти группам: традиционный или универсальный шпионаж и диверсии; несанкционированный доступ к информации; электромагнитные излучения и наводки; модификация структур КС; вредительские программы.

2. Технические средства охраны объектов и защиты от утечки информации

Утечка информации в компьютерных системах может быть допущена как случайно, так и преднамеренно, с использованием технических средств съема информации.

Средства противодействию случайной утечки информации, причиной которой может быть программно-аппаратный сбой или человеческий фактор, могут быть разделены на следующие основные функциональные группы: дублирование информации, повышение надёжности компьютерных систем, создание отказоустойчивых компьютерных систем, оптимизация взаимодействия человека и компьютерной системы, минимизация ущерба от аварий и стихийных бедствий (в том числе, за счет создания распределённых компьютерных систем), блокировка ошибочных операций пользователей.

Наибольший интерес представляет преднамеренный съём информации, также известный как промышленный (технический) шпионаж, а также методы защиты от него.

Ïðè çàùèòå èíôîðìàöèè â компьютерных системах (ÊÑ) îò òðàäèöèîííîãî øïèîíàæà è äèâåðñèé èñïîëüçóþòñÿ òå æå ñðåäñòâà è ìåòîäû çàùèòû, ÷òî è äëÿ çàùèòû äðóãèõ îáúåêòîâ, íà êîòîðûõ íå èñïîëüçóþòñÿ ÊÑ. Äëÿ çàùèòû îáúåêòîâ ÊÑ îò óãðîç äàííîãî êëàññà äîëæíû áûòü ðåøåíû ñëåäóþùèå çàäà÷è:

¨ ñîçäàíèå ñèñòåìû îõðàíû îáúåêòà;

¨ îðãàíèçàöèÿ ðàáîò ñ êîíôèäåíöèàëüíûìè èíôîðìàöèîííûìè ðåñóðñàìè íà îáúåêòå ÊÑ;

¨ ïðîòèâîäåéñòâèå íàáëþäåíèþ;

¨ ïðîòèâîäåéñòâèå ïîäñëóøèâàíèþ;

¨ çàùèòà îò çëîóìûøëåííûõ äåéñòâèé ïåðñîíàëà.

Îáúåêò, íà êîòîðîì ïðîèçâîäÿòñÿ ðàáîòû ñ öåííîé êîíôèäåíöèàëüíîé èíôîðìàöèåé, èìååò, êàê ïðàâèëî, íåñêîëüêî ðóáåæåé çàùèòû:

1) êîíòðîëèðóåìàÿ òåððèòîðèÿ;

2) çäàíèå;

3) ïîìåùåíèå;

4) óñòðîéñòâî, íîñèòåëü èíôîðìàöèè;

5) ïðîãðàììà;

6) èíôîðìàöèîííûå ðåñóðñû.

Îò øïèîíàæà è äèâåðñèé íåîáõîäèìî çàùèùàòü ïåðâûå ÷åòûðå ðóáåæà è îáñëóæèâàþùèé ïåðñîíàë.

Ñèñòåìà îõðàíû îáúåêòà (ÑÎÎ) ÊÑ ñîçäàåòñÿ ñ öåëüþ ïðåäîòâðàùåíèÿ íåñàíêöèîíèðîâàííîãî ïðîíèêíîâåíèÿ íà òåððèòîðèþ è â ïîìåùåíèÿ îáúåêòà ïîñòîðîííèõ ëèö, îáñëóæèâàþùåãî ïåðñîíàëà è ïîëüçîâàòåëåé.

Ñîñòàâ ñèñòåìû îõðàíû çàâèñèò îò îõðàíÿåìîãî îáúåêòà.  îáùåì ñëó÷àå ÑÎÎ ÊÑ äîëæíà âêëþ÷àòü ñëåäóþùèå êîìïîíåíòû:

¨ èíæåíåðíûå êîíñòðóêöèè;

¨ îõðàííàÿ ñèãíàëèçàöèÿ;

¨ ñðåäñòâà íàáëþäåíèÿ;

¨ ïîäñèñòåìà äîñòóïà íà îáúåêò;

¨ äåæóðíàÿ ñìåíà îõðàíû.

2.1. Противодействие наблюдению в оптическом диапазонеÍàáëþäåíèå â îïòè÷åñêîì äèàïàçîíå çëîóìûøëåííèêîì, íàõîäÿùèìñÿ çà ïðåäåëàìè îáúåêòà ÈÑ, ìàëîýôôåêòèâíî. Ñ ðàññòîÿíèÿ 50 ìåòðîâ äàæå ñîâåðøåííûì äëèííîôîêóñíûì ôîòîàïïàðàòîì íåâîçìîæíî ïðî÷èòàòü òåêñò ñ äîêóìåíòà èëè ìîíèòîðà. Òàê òåëåîáúåêòèâ ñ ôîêóñíûì ðàññòîÿíèåì 300 ìì îáåñïå÷èâàåò ðàçðåøàþùóþ ñïîñîáíîñòü ëèøü 15x15 ìì. Êðîìå òîãî, óãðîçû òàêîãî òèïà ëåãêî ïàðèðóþòñÿ ñ ïîìîùüþ:

¨ использования оконных стекол с односторонней проводимостью света;

¨ применения штор и защитного окрашивания стекол;

¨ размещения рабочих столов, мониторов, табло и плакатов таким образом, чтобы они не просматривались через окна или открытые двери.

Äëÿ ïðîòèâîäåéñòâèÿ íàáëþäåíèþ â îïòè÷åñêîì äèàïàçîíå çëîóìûøëåííèêîì, íàõîäÿùèìñÿ íà îáúåêòå, íåîáõîäèìî, ÷òîáû:

¨ двери помещений были закрытыми;

¨ расположение столов и мониторов ЭВМ исключало возможность наблюдения документов или выдаваемой информации на соседнем столе или мониторе;

¨ стенды с конфиденциальной информацией имели шторы.

Похожие работы

... к брандмауэрам для определения уровня защищенности, который они обеспечивают при межсетевом взаимодействии. Конкретные перечни показателей определяют классы межсетевых экранов по обеспечиваемой защищенности компьютерных сетей. Деление брандмауэров на соответствующие классы по уровням контроля межсетевых информационных потоков необходимо в целях разработки и принятия обоснованных и экономически ...

... доступ к объектам защиты в соответствии с установленными правами и правилами; возможность изменения (модификации) правил взаимодействия между пользователями и объектами защиты; возможность получения -информации о безопасности объектов защиты. Некоторые программные методы обеспечивают возможность анализа функционирования системы защиты с целью повышения качества ее работы и анализа последствий, ...

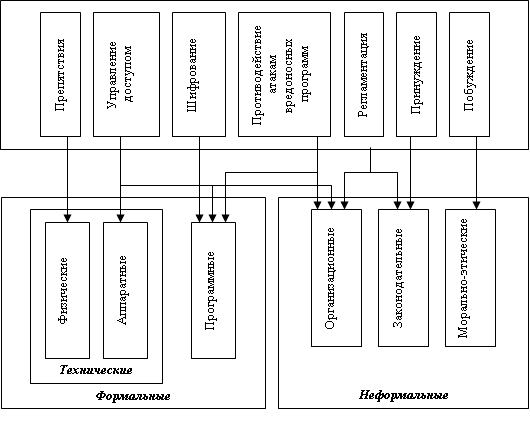

... к Интернету. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС. Инженерно-техническое обеспечение системы защиты информации предназначено для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов ...

... мероприятий по защите информации требованиям нормативных документов по защите информации. 30. Технический контроль эффективности зашиты информации - контроль эффективности защиты информации, проводимой с использованием средств контроля. ГОСТ Р 50922-96 Приложение А (справочное) Термины и определения, необходимые для понимания текста стандарта 1. Информация - сведения о лицах, предметах, ...

0 комментариев