Навигация

Управление учетными записями пользователей

Содержание

Введение

1. Отделение обычных пользователей от системных

2. Определение кодов UID и GID

3. Создание учетной записи пользователя командой USERADD

4. Создание учетной записи пользователя командой ADDUSER

5. Изменение учетной записи пользователя

6. Удаление пользователя

7. Блокировка учетных записей

8. Управление паролями

9. Создание групп командой GROUPADD

10. Удаление групп командой GROUPDEL

11. Создание системного пользователя

12. Создание системных групп командой ADDGROUP

13. Изменение принадлежности к группам

14. Проверка целостности файлов паролей

15. Серийное добавление новых пользователей

16. Серийная замена паролей

17. Серийное включение пользователей в группы

18. Временное использование привилегий ROOT

19. Временное предоставление привилегий ROOT командой SUDO

20. Пароли. Служба теневого хранения паролей

21. Дополнительные модули аутентификации

Список использованной литературы

Выводы

Введение

В системе Linux как "живым" пользователям, так и системным процессам назначаются учетные записи (accounts), необходимые для управления привилегиями и правилами доступа.

Два важнейших принципа безопасности Linux:

1. Всегда используйте минимальный уровень привилегий, необходимый для выполнения работы.

2. Используйте сильные пароли.

В Linux входит набор утилит для выполнения операций с пользователями и группами: useradd, groupadd, userdel, groupdel, usermod, groupmod, passwd, chfn и chsh.

Они входят в семейство "Shadow Suite", разработанное Джулианом Фрэнсисом Хо (Julianne Frances Haugh) для улучшения защиты паролей и упрощения операций управления учетными записями. Когда-то все файлы приходилось редактировать по отдельности, а шифрованные пароли хранились в файле /etc/passwd.

Но поскольку файл /etc/passwd должен оставаться доступным для чтения, хранение паролей в нем, пусть даже в зашифрованном виде, чревато потенциальными неприятностями. Скопировав этот файл, любой желающий теоретически сможет вычислить пароли. Перемещение зашифрованных паролей в файл /etc/shadow, доступный только для привилегированного пользователя root, создает полезный дополнительный уровень защиты.

Команда useradd по-разному работает в разных системах. Традиционно она включала всех новых пользователей в одну группу users(lOO). Все домашние каталоги становились общедоступными, потому что все пользователи принадлежали к одной группе. В Red Hat эта схема была заменена схемой "User Privacy Group".

Команда useradd в Red Hat создает для каждого нового пользователя приватную группу, идентификатор которой (GID) совпадает с идентификатором пользователя (UID). Разумеется, разные пользователи обладают разными потребностями, некоторые из них могут предпочесть, чтобы их каталоги были открытыми. Фундаментальный принцип безопасности гласит: "сначала все запретить, потом разрешать по мере необходимости".

Adduser и addgroup, сценарные Perl-обертки для команд useradd и groupadd, появились относительно недавно. Эти сценарии полностью руководят вашими действиями при создании нового пользователя. Они очень удобны для создания отдельных учетных записей, но не для серийных (batch) операций (разве что если вы самостоятельно внесете изменения в сценарии adduser и addgroup). В разделе 15 приведен сценарий для серийного создания новых пользователей и изменения паролей.

1. Отделение обычных пользователей от системных

В любой системе Linux, наряду с учетными записями обычных пользователей, существуют системные учетные записи (root, uucp, daemon и т. д.). В файле /etc/passwd эти две категории не отделяются друг от друга. Как отделить учетные записи "живых" пользователей от системных учетных записей?

Воспользовавшись схемой нумерации идентификаторов пользователей в Linux (UID) и возможностью сортировки по полям или столбцам в awk.

Пример для системы на базе Debian или Slackware:

$ awk -F: '$3 > 999 { print $0}' /etc/passwd

nobody:x:65534:65534:nobody:/nonexi stent:/bi n/sh

carl a:x:1000:1000::/home/carl a:/bin/bash

foober:x:1001:1001::/home/test:/bi n/false

bitchkat:x:1002:1002::/home/test2/:bin/bash

Colby:x:1003:1003::/home/test3:/bin/bash

Отображение подмножества записей:

$ awk -F: '($3 >- 1000) && ($3 <= 1005) { print $0}' /etc/passwd

Для систем Red Hat и SuSE:

* awk -F: '$3 > 499 { print $0}' /etc/passwd

Алфавитная сортировка результата:

$ awk -F: '$3 > 499 { print $0}' /etc/passwd | sort

Описанный прием особенно удобен тогда, когда схему нумерации UID в группах удается спроектировать заранее.

Например:

· Trainers 1000-1100;

· Coaches 1101-1200;

· Players 1200-2000.

Если придерживаться подобной схемы, в нашем распоряжении появится простой инструмент для сортировки пользователей и их последующего разбиения на группы.

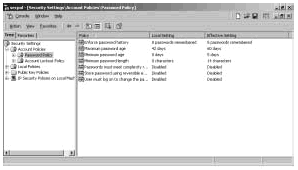

Похожие работы

... раздел данной главы «Просмотр действующих политик» расскажет Вам больше о просмотре действующих политик на локальном компьютере. Просмотр действующих политик Во время работы с политиками учетных записей и присвоением прав пользователей Вам часто бывает необходимо просмотреть политику, действующую на локальную систему. Действующей является применённая на данный момент политика и, как описано в ...

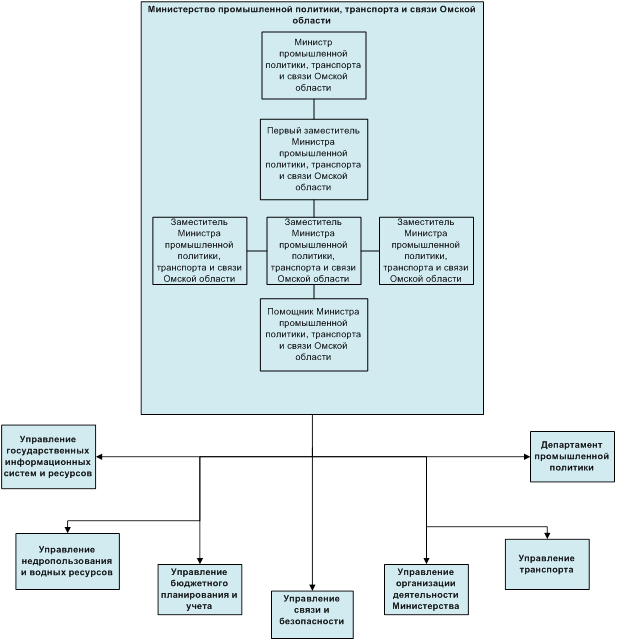

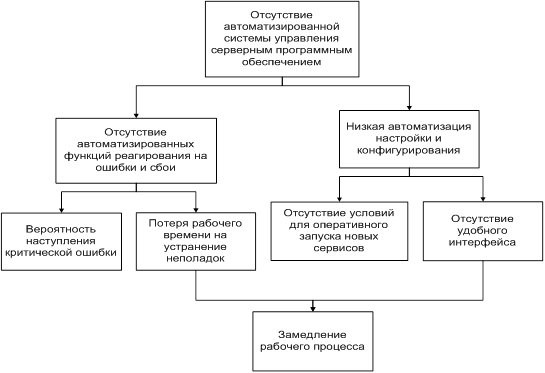

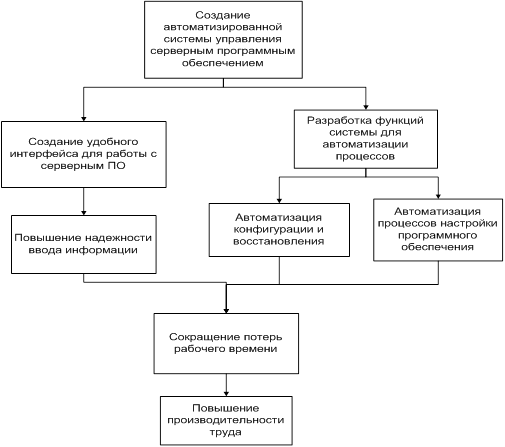

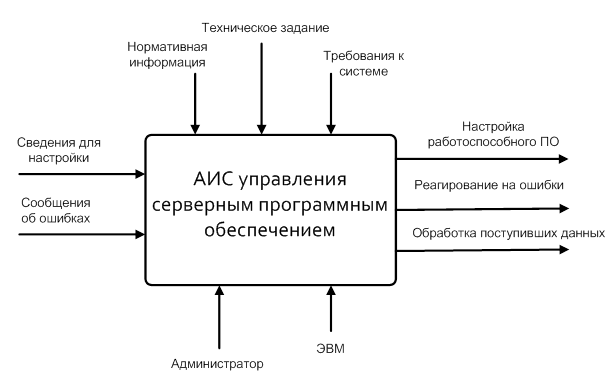

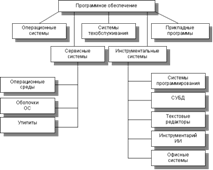

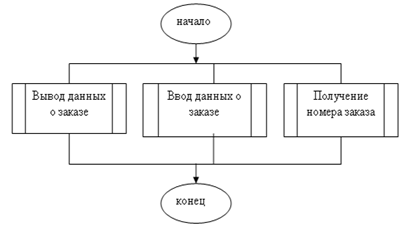

... анализ существующих подобных систем, выявлены преимущества используемой системы. Также были поставлены цели разработки и основные требования к системе. 2 АИС управления серверным программным обеспечением на базе программного комплекса Webmin/Alterator В этой главе представлены основные этапы технического проектирования системы, такие как функциональное моделирование, моделирование и ...

... ЛВС, тополи, структура, сетевое оборудование и программное обеспечение ЛВС представлены в Приложении А. 2 ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ПОДБОРА ПРОГРАММНО-ТЕХНИЧЕСКОГО КОМПЛЕКСА ЛВС ДЛЯ АВТОМАТИЗАЦИИ РАБОТЫ БУХГАЛТЕРИИ АОЗТ «ДОНЕЦКОЕ ПУСКО-НАЛАДОЧНОЕ УПРАВЛЕНИЕ № 414 «ДОНБАСЭЛЕКТРОМОНТАЖ» 2.1 Административные, технические и программные характеристики АОЗТ «Донецкое пуско-наладочное управление № ...

... что выбранный вариант является наиболее выгодным и экономически эффективным. 3.1 Анализ основных разделов бизнес-плана Данный раздел посвящён обоснованию эффективности разработки автоматизированной системы управления документооборотом ЦЗЛ. При анализе целесообразности данную разработку следует рассматривать как некоммерческий продукт в том смысле, что она не предназначена для широкого ...

0 комментариев