Навигация

|  | |||||

|

1

|

![]()

|

|

|

|

|

|

|

1 ¥

| |||

| |||

¥

![]()

![]()

|

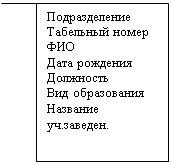

Рисунок 3.3 - Структура базы данных

4. Разработка программного обеспечения

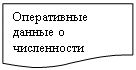

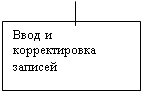

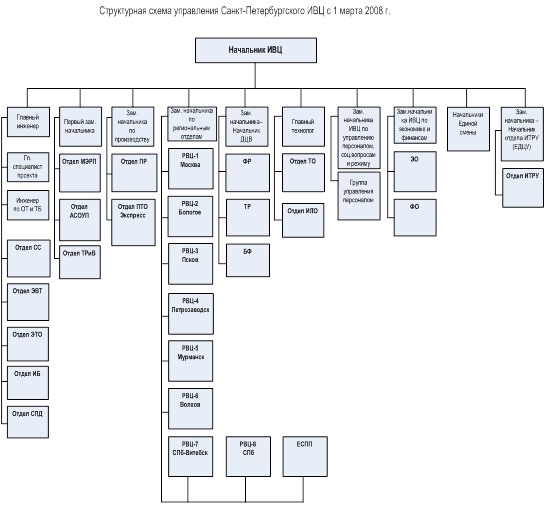

4.1 Взаимосвязь программных модулей и информационных массивов

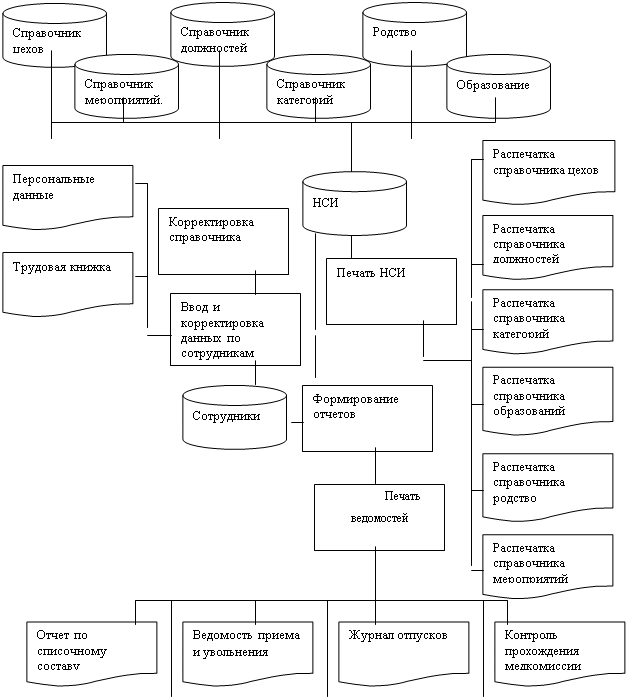

Задача управления персоналом разбита на отдельные программные модули: ввод, корректировка данных, формирование и печать отчетов.

Используется проектирование сверху вниз, когда на начальном этапе формируется структура и общие правила взаимодействия компонентов. Стандартные правила организации связей предусматривают связь по управлению информацией.

Правила связей модулей по управлению:

-передача управления вызываемому модулю осуществляется через его начало, т.е. через первый оператор, а выход из вызываемого модуля всегда происходит через его последний оператор;

-по окончанию исполнения вызываемого модуля управление передается в вызывающий модуль на оператор непосредственно за оператором вызова;

-модули низших уровней не могут вызвать модули высших уровней;

-к любому модулю должна быть предусмотрена возможность подключения контрольных и отладочных средств.

Правила связи модулей по информации:

-информация зон глобальных переменных доступна для использования любым модулям;

-локальные переменные доступны в пределах того модуля, в котором они определены или объявлены;

-для взаимодействия вызываемых и вызывающих модулей создаются зоны обменных переменных, информация из которых доступна лишь модулям, непосредственно связанных по управлению.

Графически процесс разбиения задач на модули представлен в виде схемы взаимосвязи программных модулей и информационных массивов.

Входная информация, вводимая в ЭВМ, включает в себя персональные данные сотрудников и сведения трудовой книжки.

Прикладное программное обеспечение - это способ общения машины с пользователем (язык представления) определяется машинным приложением (прикладной программной системой). Приложение управляет доступом к информации, обработкой информации, представлением информации в виде понятном для пользователя и выполняет следующие основные функции:

-производит обработку команд оператора по выбору и модификации информационных моделей;

-формирует исходные данные для программного обеспечения визуализации информации, которые включают перечень графических объектов, соответствующих элементам формируемой информационной модели, а также параметры, определяющие совокупность и характеристики геометрических преобразований, процесса визуализации и привязки отдельных графических объектов к поверхности изображения.

Схема взаимосвязи программных модулей и информационных массивов представлена на рисунке 4.1.

| |||||||

|  |  | |||||

Рисунок 4.1 - Схема взаимосвязи программных модулей и информационных массивов

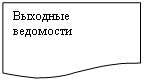

4.2 Описание алгоритма решения задачи

В качестве основного программного обеспечения проекта ЕК АСУТР выбрана стандартная ERP-система – система R/3 компании SAP AG. Выбор системы SAP R/3 обусловлен тем, что компания SAP AG - мировой лидер в ERP-системах. Системе SAP R/3 присущи такие свойства, как локализация, сопровождение (горячая линия, консультанты и т.д.), богатые технические возможности (единое информационное пространство, работа с первичными документами, реальное время и т.д.). Система R/3 имеет развитую функциональность, намного превосходящую потребности проекта ЕК АСУТР и готовность объекта автоматизации - ОАО "РЖД". В условиях структурной реформы и "открытого" проекта создания информационно-управляющей системы объективно необходимо быстро реализовывать новые функции, обеспечивая их интеграцию с существующей функциональностью и накопленными в системе данными. Возможности стандартного программного обеспечения R/3 приобретают решающее значение, так как система R/3 обеспечивает единое информационное пространство, и понятие интерфейса применяется только к внешним или унаследованным системам.

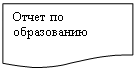

Алгоритм решения поставленной задачи в системе R/3 представляет собой последовательность действий для выдачи отчетов по учету кадров:

подготовка и формирование справочных данных;

ввод и корректировка персональных данных;

формирование данных по движению кадров;

формирование отчетов.

Алгоритм решения задачи представлен на рисунке 4.2

| ||

| ||

![]()

![]()

![]()

![]()

да

![]()

| |||

нет

| |||||

|

| ||||

![]()

![]()

![]()

нет

![]() да

да

Рисунок 4.2 – Алгоритм решения задачи

5. Разработка технологического обеспечения

5.1 Блок – схема технологического процесса и ее описание

Технология электронной обработки экономической информации – это человеко-машинный процесс исполнения взаимосвязанных операций, протекающих в установленной последовательности с целью преобразования исходной (первичной) информации в результатную. Любой технологический процесс начинается с приемки поступающих документов или их аналогов. Неправильно оформленные документы возвращаются заказчику.

ЭВМ выполняет ввод и контроль данных, сортировку, формирование рабочего массива, формирование результатного массива, печать выходных документов, выдачу результатной информации на экран дисплея или машинный носитель и передачу ее по каналам связи.

Построение технологического процесса определяется следующими факторами: особенностями обрабатываемой информации, ее объемом, требованиями к срочности и точности обработки, типами, количеством и характеристиками применяемых технических средств. Они ложатся в основу технологии, которая включает установления перечня, последовательности и способов выполнения операций, порядка работы специалистов и средств автоматизации, организацию рабочих мест, установление временных регламентов взаимодействия. Организация технологического процесса должна обеспечить его экономичность, комплексность, надежность функционирования, высокое качество работ.

Рациональное проектирование технологических процессов обработки данных в экономических информационных системах во многом определяет эффективное функционирование всей системы. Сложность и многообразие вариантов технологических процессов обусловливается необходимостью их деления на этапы и операции.

Технологический процесс условно можно разделить на 3 этапа:

- начальный или первичный (сбор и регистрация информации, запись на машинные носители, передача информации на дальнейшую обработку);

- основной этап (осуществляется обработка информации на ЭВМ и получение результатной информации;

- заключительный этап (передача информации пользователю).

На первом этапе технологического процесса вся необходимая информация для расчета заработной платы поступает на бумажных носителях и вводом первичных документов работником отдела кадров в систему ЕК АСУТР. Это персональные данные, данные трудовой книжки, заявления сотрудников, сведения о прохождения медкомиссии, приказы на отпуск, и другие документы. Специалист по управлению персоналом осуществляет прием и регистрацию документов, визуальный контроль на наличие ошибок. При обнаружении их документы возвращаются в отделы.

При отсутствии ошибок информацию необходимо внести в систему ЕК АСУТР.

При загрузке программы вводится пароль пользователя, в случае неверного значения пароля запрос повторяется. Основному этапу технологического процесса присущи следующие операции:

ввод данных в ЭВМ с бумажных носителей с применением программно-логического контроля,

запись входной информации в информационные массивы, сортировка и корректировка введенной информации,

обработка данных, формирование,

выдача результатной информации.

На заключительном этапе происходит передача информации пользователю.

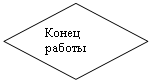

Блок-схема технологический процесс обработки данных представлен на рисунке 5.1.

![]()

| |||

Рисунок 5.1 - Блок-схема технологического процесса

5.2. Структура диалогаРежим диалога – это активный обмен информационными сообщениями между участниками процесса, когда приём, обработка и выдача сообщений производится в реальном масштабе времени.

Наиболее рациональной основой для построения систем является ведение диалога в форме “меню”. Отличие этого подхода состоит в том, что в каждый момент времени на экране отображены все возможные действия пользователя. Он только должен выбрать одно из них

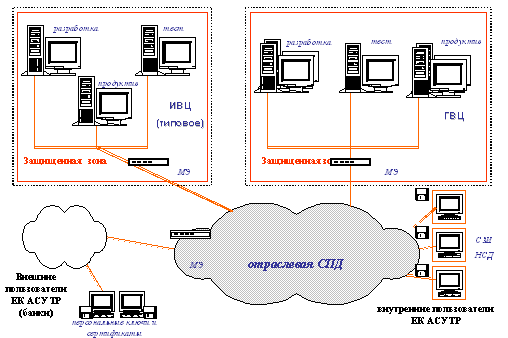

SAP Easy Access - это стандартный первый экран, появляющийся после выполнения регистрации в системе. (рис.5.2)

Рисунок 5.2 – Первый экран меню

Навигация в системе осуществляется с помощью транзакций. Транзакция – это последовательность логически связанных действий, переводящая систему из одного состояния в другое. Транзакция либо должна завершиться полностью, либо система должна быть возвращена в исходное состояние.

Таким образом, транзакция позволяет реализовать какую-либо функцию системы. Код транзакции вводится в поле команды - Выбрав меню Дополнительная информация → Определить начальную транзакцию можно установить транзакцию, первый экран которой будет по умолчанию выводиться сразу после регистрации в системе.

Также навигация по системе может осуществляться с помощью компактной древовидной структуры, которую можно настроить в соответствии с индивидуальными пожеланиями пользователя. (Приложение 2)

Для изменения ракурса древовидной структуры нужно выбрать Дополнительная информация → Параметры настройки. Здесь можно, например, установить вывод на экран технических имен (кодов транзакций).

Можно также составить список “фаворитов”, включив в него наиболее часто используемые транзакции, отчеты, файлы и Web-сайты.

Все экранные формы системы состоят из следующих элементов:

поле команды; строка меню; стандартная строка инструментов; строка заголовка; стандартные и нестандартные кнопки (пиктограммы); строка статусов; картотека; опции (рис.5.3).

Рисунок 5.3 – Элементы экранной формы

Рисунок 5.3 – Элементы экранной формы

Поле команды используется для прямого перехода в нужное приложение через ввод кода транзакции. Код транзакции можно найти либо через дерево меню SAP Easy Access, либо в соответствующем приложении через меню Система → Статус.

Строка меню - содержание меню этой строки зависит от приложения, в котором работает пользователь. Каждый из пунктов этого меню содержит каскадное меню.

Стандартная строка инструментов - пиктограммы этой строки системных функций выводятся на всех экранах R/3. Пиктограммы, не активные на том или ином экране, затеняются. Если указатель мыши на некоторое время задерживается на пиктограмме, появляется небольшое окошко с именем (или функцией) этой пиктограммы. Можно увидеть также соответствующую комбинацию функциональных клавиш.

Строка инструментов приложения содержит функции текущего приложения.

Строка заголовка выводит информацию по текущей позиции и операции в системе.

Независимые кнопки позволяют выбор нескольких опций из группы одновременно.

Зависимые кнопки позволяют выбор только одной опции.

Строка статусов содержит информацию о текущем статусе системы, например, предупреждения или сообщения об ошибках.

Картотека позволяет представить обзор нескольких информативных экранов.

Опции - здесь можно выбрать размер шрифта, цвета списков и т.п.

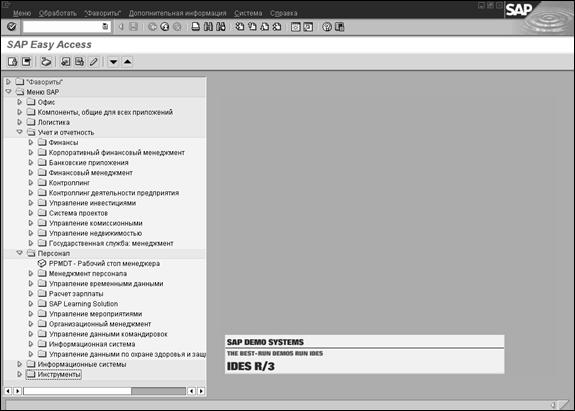

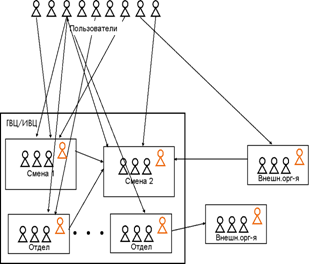

5.3 Обеспечение защиты информацииЗащита информации, циркулирующей в ЕК АСУТР от технических средств перехвата, от утечки по техническим каналам и от несанкционированного доступа (НСД) с целью нарушения конфиденциальности и целостности системы является неотъемлемой составной частью работ по сохранности государственной и коммерческой тайны, защите информационных ресурсов и обеспечению информационной безопасности ОАО "РЖД".

Основными целями защиты информации являются:

предотвращение возможной утечки, хищения, распространения и разглашения секретных и конфиденциальных сведений и данных путем устранения возможных технических каналов утечки и каналов несанкционированного доступа к информации, содержащей указанные сведения, а также исключение условий, способствующих образованию этих каналов при эксплуатации ЕК АСУТР;

предотвращение нарушений работоспособности ЕК АСУТР из-за нарушений целостности и доступности циркулирующей в ней информации.

Защите от утечки по техническим каналам и от несанкционированного доступа подлежит секретная и конфиденциальная информация, которая представляется и циркулирует в ЕК АСУТР в виде:

документированной информации;

информации, циркулирующей в СПД.

Установление конкретного вида информации, подлежащего обязательной защите, должно осуществляться в процессе проектирования ЕК АСУТР на основании утвержденных и действующих "Перечня сведений, отнесенных органами государственной власти к государственной тайне и подлежащей засекречиванию в ОАО "РЖД" и "Перечня сведений, составляющих коммерческую тайну ОАО "РЖД".

Носителями информации, подлежащими защите в ЕК АСУТР, являются:

документы, дела, издания, а также машинные носители, содержащие секретную и конфиденциальную информацию, используемую согласно регламентам применения ЕК АСУТР;

технические средства визуального отображения секретной и конфиденциальной информации;

средства и линии связи, используемые в ЕК АСУТР для передачи копий секретных и конфиденциальных документов, и другой документированной секретной и конфиденциальной информации;

средства электронной вычислительной техники, информационно - вычислительные и автоматизированные системы различного уровня и назначения, используемые для автоматизированной обработки, хранения и передачи секретной и конфиденциальной информации;

служебные помещения, в которых проводятся обсуждения секретных или конфиденциальных вопросов, а также установлены телефонные аппараты для передачи речевой секретной или конфиденциальной информации;

служебные помещения, в которых размещаются и одновременно функционируют основные и вспомогательные технические средства, создающие информативные физические поля (излучения, наводки) и способствующие их распространению.

Под основными техническими средствами понимаются технические средства и системы, непосредственно предназначенные для обработки, хранения, записи, воспроизведения, распечатки, отображения, передачи и документирования секретной и конфиденциальной информации ЕК АСУТР.

Под вспомогательными техническими средствами понимаются средства КТС, телефонной, громкоговорящей и диспетчерской связи, электронная бытовая и оргтехника, электрические устройства и приборы, различные проводные и кабельные линии, системы электропитания, пожарной и охранной сигнализации, оповещения и другие технические средства, не предназначенные для обработки, записи, хранения, воспроизведения, распечатки, отображения, передачи и документирования секретной и конфиденциальной информации, но на которые могут воздействовать физические поля (электрические, магнитные, электромагнитные, акустические) информативных сигналов.

Защита информации в ЕК АСУТР должна обеспечиваться применением комплекса согласованных и взаимоувязанных организационных и технических мер защиты.

Организационно-технические меры должны включать в себя мероприятия по исключению утечки информации через действующие в служебных помещениях вспомогательные технические средства (ВТС). Мероприятия должны обеспечить решение вопросов простейшими техническими средствами и организационными мерами ограничительного характера, регламентирующими порядок пользования этими ВТС.

Технические и программные меры должны обеспечивать защиту обрабатываемой в ЕК АСУТР информации, включая:

защиту от несанкционированного доступа на уровне прикладной системы;

идентификацию и аутентификацию пользователей;

управление разграничением доступа;

протоколирование и аудит работы системы;

экранирование внутренней области информационной системы от потенциально враждебной внешней среды.

Меры криптографирования должны обеспечивать конфиденциальность информации при ее хранении в средствах информатизации и передаче по каналам и линиям связи, а также устанавливать подлинность и целостность информации, передаваемой в электронном виде.

Конкретный набор необходимых мер защиты должен разрабатываться и реализовываться для каждого подлежащего защите компонента ЕК АСУТР, включая вычислительную сеть, технические средства передачи информации и выделенные служебного помещения.

Исходя из степени секретности информации компоненты ЕК АСУТР должны включать:

компоненты, обрабатывающие секретную информацию и информацию, отнесенную ОАО "РЖД" к "Строго конфиденциальной";

компоненты, предназначенные для обработки конфиденциальной информации;

компоненты ЕК АСУТР, предназначенные для обработки служебной информации ОАО "РЖД", не отнесенной к конфиденциальной или секретной.

В целях дифференцированного подхода к выбору необходимого комплекса технически обоснованных мер и средств защиты информации, должны быть установлены соответствующие категории их защищенности.

Для создаваемой ЕК АСУТР:

компоненты, обрабатывающие информацию, отнесенную Компанией к "Строго конфиденциальной", должны удовлетворять требованиям 3 категории защищенности;

компоненты, предназначенные для обработки конфиденциальной информации должны удовлетворять требованиям 5 категории защищенности;

к компонентам ЕК АСУТР, предназначенным для обработки служебной информации ОАО "РЖД", не отнесенной к конфиденциальной или секретной, специальных требований по защите информации не предъявляется.

Организация комплексной защиты информации ЕК АСУТР является составной частью системы защиты информации ОАО "РЖД". Непосредственное организационно-методическое руководство функционированием системы защиты информации и внедрением необходимых мероприятий по защите информации утверждается руководителем службы безопасности Компании. В рамках системы администрирования ЕК АСУТР должно быть образовано подразделение защиты информации, а в состав специалистов по обслуживанию вычислительных средств ЕК АСУТР и администрированию системы вводится "Администратор защиты информации".

Защита информации ЕК АСУТР осуществляется во взаимодействии с подразделениями сохранности информационных ресурсов, подразделениями информатизации, подразделениями связи, режима и охраны, а также структурными подразделениями в составе Компании, работа которых непосредственно связана с использованием секретных и конфиденциальных сведений или в процессе деятельности которых образуется информация, раскрывающая такие сведения.

Администраторы защиты информации должны определять уровни доступа для групп пользователей. Администраторы БД и ЛВС назначают для обеспечения установленных администраторами защиты информации прав доступа.

Информация о методах реализации защиты ЕК АСУТР и пароли пользователей должны быть соответственно секретными или строго конфиденциальными.

Все машинные носители секретной и конфиденциальной информации (дискеты, жесткие магнитные диски, магнитооптические диски, кассеты магнитных лент и др.) подлежат обязательному учету в подразделении сохранности информационных ресурсов. По миновании надобности информация с учтенных машинных носителей должна стираться путем двукратной записи на них любой не конфиденциальной информации, либо путем двукратного полного их форматирования. Стирание информации с машинных носителей методом удаления файлов запрещается.

Фрагменты защищаемой вычислительной сети, предназначенные для обработки секретной конфиденциальной информации, изолированы от остальных вычислительных сетей. Фрагменты защищаемой вычислительной сети должны содержать только те компоненты, без которых защищаемая сеть не может обеспечивать обработку защищаемой информации.

Пользователи имеют возможность доступа к базам данных только через сеть. Серверы баз данных не предоставляют услуги файлового сервера. На рабочие станции передаются только те данные, которые запрошены пользователем. Файлы, хранящиеся на сервере являются неразделяемыми с точки зрения операционных систем, а разделение данных между пользователями имеет место только на уровне СУБД. На рабочих станциях не хранится конфиденциальная информация.

Система защиты информации должна парировать следующие типы атак:

работа с защищаемыми данными средствами СУБД;

работа с защищаемыми данными средствами операционной системы;

работа с сетевыми пакетами.

Защита от превышения полномочий должна обеспечивать:

защиту от кражи ключевой информации из командных и системных файлов,

перехвата паролей программой закладкой или их подбора;

защиту от несанкционированного сканирования файлов и "сборки мусора" системы;

защита от подмены системных файлов (запуск драйверов, демонов, сервисных программ, и т.д.), динамических библиотек, модификации системы самой защиты.

Защита от несанкционированного доступа не должна ограничивать возможности ЕК АСУТР по выполнению функциональных задач в реальном масштабе времени. Программно-техническая реализация средств защиты ЕК АСУТР представлена на рис.5.4.

Рисунок 5.4 - Программно-техническая реализация средств защиты ЕК АСУФР

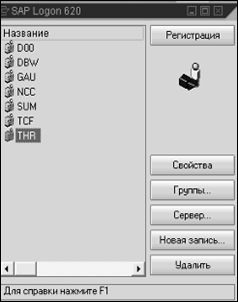

5.4 Инструкция пользователяДля обеспечения возможности входа в систему SAP R/3 должна быть осуществлена регистрации пользователя в системе. Регистрация пользователя осуществляется в экранной форме "Регистрация в системе SAP R/3".

Сначала необходимо запустить программу SAP Logon, где выбирается подсистема, с которой предстоит дальнейшая работа. При запуске SAP Logon появляется следующее окно (рис.5.5).

Рисунок 5.5 – Окно запуска программы

После выбора подсистемы нужно нажать на кнопку "Регистрация".

Появится следующий экран (рис.5.6).

Рисунок 5.6 – Регистрация в системе

Для защиты от несанкционированного доступа при регистрации запрашивается имя пользователя и пароль. При вводе пароль не виден (видны только звездочки). Имя пользователя и пароль должны быть известны только самому пользователю системы.

По завершению регистрации пользователю открывается экранная форма SAP Easy Access Меню Пользователя.

Для облегчения работы пользователя в системе ЕК АСУТР разработан комплекс инструкций по управлению персоналом. (Приложение 3)

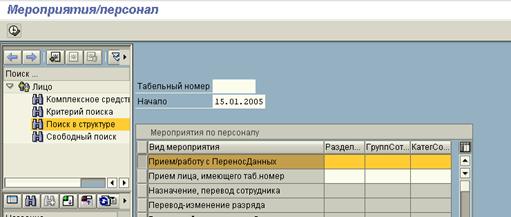

В качестве примера рассмотрим технологическую инструкцию специалиста отдела кадров по приему сотрудника. Мероприятие "Прием на работу". (рис.5.7)

Рисунок 5.7 – Мероприятие по персоналу

В окне "Мероприятия /персонал" выбрать вид мероприятия "Прием/работу с ПереносДанных". Поле "Табельный номер" не заполняется, в дальнейшем система его присвоит автоматически. В поле "Начало" ввести дату приема на работу. Выбрать пиктограмму ![]() - выполнить. Открывается экран создания мероприятия (рис.5.8).

- выполнить. Открывается экран создания мероприятия (рис.5.8).

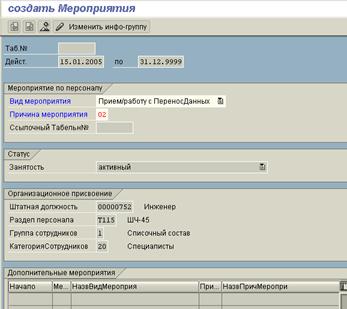

Рисунок 5.8 – Создание мероприятия

Поле "Причина мероприятия" заполнить из справочника значением 02Прием БЕЗ вн/трансп. перемещ. – то есть прием работника "со стороны". Поле "Ссылочный таб. №" не заполнять. Нажать "enter", после чего данные полей в разделе "Организационное присвоение" этого инфо-типа заполнятся автоматически. В поле "Группа сотрудников" для работника, принимаемого на неопределенный срок, по умолчанию заполнено значение "Списочный состав". Данные сохранить, нажав пиктограмму ![]() - сохранить.

- сохранить.

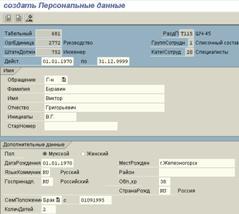

Далее создаем инфо-тип "Персональные данные" (рис.5.9).

Рисунок 5.9 – Ввод персональных данных

Заполнить поле "Семейное положение" – из справочника. Для лиц, состоящих в браке, в поле справа проставить дату регистрации брака. Указать количество детей.

Программа автоматически предлагает столько окон для заполнения персональных данных детей, какое количество их будет указано в инфо-типе "Персональные данные".

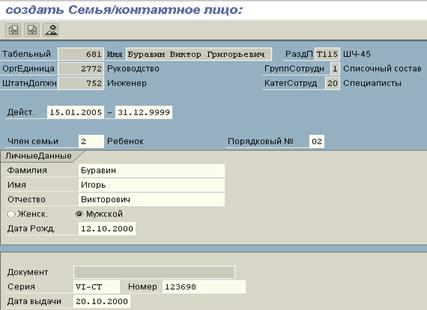

Внести персональные данные членов семьи (рис.5.10). Нажать пиктограмму Сохранить.

Рисунок 5.10 – Ввод персональных данных членов семьи

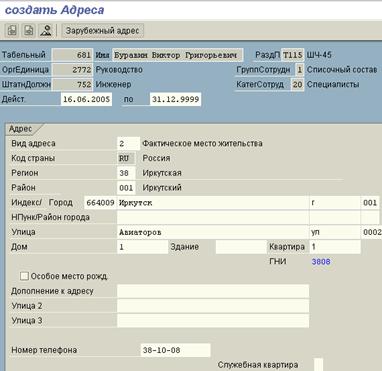

Система предлагает инфо-тип "Создать адреса" с фактическим местом жительства (рис.5.11).

Рисунок 5.11 – Ввод адреса

В случае если фактическое место жительства совпадает с адресом по прописке, то поле "Вид адреса" со значением 2 – "Фактическое место жительства" изменить на значение 1 – "Адрес по прописке", пользуясь справочником.

В поле "Действ" внести дату регистрации по прописке. И в таком виде сохранить.

В случае, когда адрес фактический и адрес по прописке различны, то после сохранения инфо-типа "Адрес фактический" система предложит новый незаполненный экран для заполнения адреса по прописке.

Заполняем паспортные данные в инфо-типе "Удостоверение СНГ" (рис.5.12).

Рисунок 5.12 – Ввод паспортных данных

Поле "Действ с... по... " заполняются автоматически. Данные паспорта гражданина РФ заполняются вручную в соответствующих полях. Поле "Годен до" - срок, до которого годен паспорт. Нажать пиктограмму Сохранить. После занесения всех данных создаем приказ о приеме на работу (рис.5.13). Не заполнять номер и дату приказа, так как на этом этапе готовится проект приказа для печати. Руководством предприятия он не подписан.

В поле "Уточнение причины" выбрать из справочника нужную запись. Это необходимо для корректного формирования отчетности. Для работников, принятых со стороны следующие записи в поле "Уточнение причины":

Рисунок 5.13 – Создание приказа о приеме на работу

После сохранения инфо-типа "Создать приказы, распоряжения" программа предлагает распечатать извещение для постановки на воинский учет.

Извещение в ВУБ выдается на экране в качестве документа "Word", предусмотрена возможность внесения в нём изменений, после этого документ распечатать. В случае если принимаемый работник невоеннообязанный, нажать на клавишу "нет".

Далее система предлагает распечатать карточку прохождения инструктажей. При нажатии клавиши "Да" на экране формируется Карточка прохождения инструктажей в качестве документа "Word", при необходимости внести изменения, распечатать.

Далее программа предлагает распечатать приказ о приеме:

инфо-тип "Приказы, распоряжения" появляется в виде просмотра с пиктограммой "Печать Документа". При нажатии на пиктограмму выдается на печать унифицированная форма Т-1 приказа о приеме.

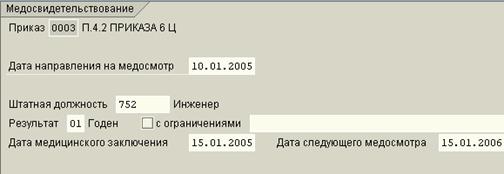

Заносим данные о прохождении медкомиссии (рис.5.14).

![]()

Рисунок 5.14 – Ввод данных медосвидетельствования

Для сохранения данной информации, необходимо нажать пиктограмму сохранить.

Если хранить такие данные не требуется, нажать клавишу "Esc" на клавиатуре.

В результате система возвращается в первоначальный экран. "Мероприятия/персонал".

Распечатанные документы: Трудовой договор и приказ о приеме Т-1 отдаются руководителю предприятия на подпись.

6. Расчет показателей экономической эффективности проекта

Расчет эффективности автоматизированной системы управления производим путем расчета показателя научно-технического уровня проектируемой системы управления.

Научно-технический уровень проектируемой системы управления представляет собой комплексный показатель, определяемый в баллах, включающий:

- Показатель надежности функционирования процесса обработки данных (В).

- Показатель уровня экономической эффективности системы (Д).

- Показатель уровня системотехнической части системы (С).

- Показатель уровня функциональной части системы (Ф).

Научно-технический уровень системы (У) в баллах определяется по формуле:

У = А / Amax (1)

где А – расчетная величина комплексного показателя качества системы (в баллах);

Amax – постоянная величина, равная максимальному значению комплексного показателя качества (принята 6 баллам).

Определение комплексного показателя производится по формуле:

А = В (0,5 Д + 0,3 С + 0,2 Ф) (2)

Определение научно-технического уровня системы в зависимости от бальной оценки производится в таблице 6.1.

Таблица 6.1 - Научно-технический уровень системы

| Значение балльной оценки научно-технического уровня системы (У) | Характеристика научно-технического уровня системы |

| 0,75 – 1,00 | Высокий |

| 0,35 – 0,74 | Достаточный |

| 0,00 – 0,34 | Низкий |

Показатель уровня экономической эффективности системы (Д) определяется разностью между расчетным коэффициентом (Ер) и нормативным коэффициентом эффективности капитальных вложений от внедрения вычислительной техники (Ен) в следующей зависимости:

Ер - Ен < 0 = 0 баллов;

Похожие работы

... отдела по вычислительной технике. Ему было поручено подготовить обоснование и выдать техническое задание на проектирование и строительство дорожного вычислительного центра и системы информационной связи. Так было положено начало внедрению вычислительной техники на Октябрьской железной дороге. В 1967 году на дороге приказом начальника дороги №62/Н от 06.06.67 создан Вычислительный центр. ...

... ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий. 4.4 Комплексная система защиты информации объекта защиты Комплексная система защиты информации объекта защиты состоит: 1) Блокирование технических каналов утечки информации; 2) Исключение внешних и внутренних угроз ...

0 комментариев