Навигация

Типы и разновидности соединений

1.3 Типы и разновидности соединений

· Соединение Ad-Hoc (точка-точка). Все компьютеры оснащены беспроводными картами (клиентами) и соединяются напрямую друг с другом по радиоканалу работающему по стандарту 802.11b и обеспечивающих скорость обмена 11 Mбит/с, чего вполне достаточно для нормальной работы;

· инфраструктурное соединение. Все компьютеры оснащены беспроводными картами и подключаются к точке доступа. Которая, в свою очередь, имеет возможность подключения к проводной сети как показано на рисунке 3.1. Данная модель используется, когда необходимо соединить больше двух компьютеров. Сервер с точкой доступа может исполнять роль роутера и самостоятельно распределять интернет-канал;

|

Рисунок 1.3 - Точка доступа и клиенты в сетях 802.11

· Точка доступа, с использованием роутера и модема.Точка доступа включается в роутер, роутер — в модем (эти устройства могут быть объединены в два или даже в одно). Теперь на каждом компьютере в зоне действия Wi Fi, в котором есть адаптер Wi Fi, будет работать интернет.

· Клиентская точка. В этом режиме точка доступа работает как клиент и может соединятся с точкой доступа работающей в инфраструктурном режиме. Но к ней можно подключить только один МАС-адрес. Здесь задача состоит в том, чтобы объединить только два компьютера. Два WiFi-адаптера могут работать друг с другом напрямую без центральных антенн.

Рисунок 1.4 – Мостовое соединение

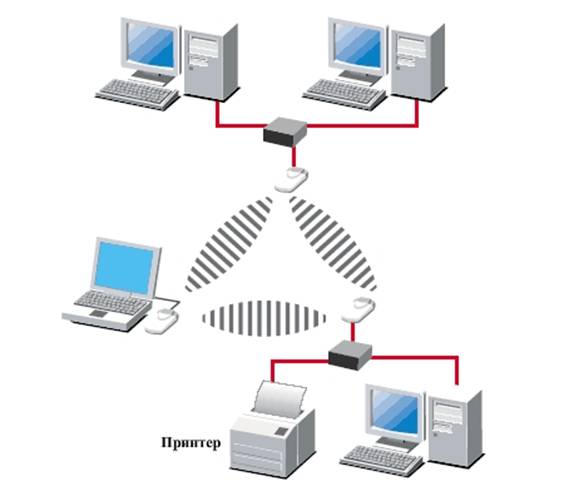

· Соединение мост. Компьютеры объединены в проводную сеть. К каждой группе сетей подключены точки доступа, которые соединяются друг с другом по радио каналу, как показано на рисунке 3.2. Этот режим предназначен для объединения двух и более проводных сетей. Подключение беспроводных клиентов к точке доступа, работающей в режиме моста не возможно.

1.4 Безопасность WiFi сетей

Как и любая компьютерная сеть, WiFi – является источником повышенного риска несанкционированного доступа. Кроме того, проникнуть в беспроводную сеть значительно проще, чем в обычную, — не нужно подключаться к проводам, достаточно оказаться в зоне приема сигнала. Беспроводные сети отличаются от кабельных только на первых двух - физическом (Phy) и отчасти канальном (MAC) - уровнях семиуровневой модели взаимодействия открытых систем. Более высокие уровни реализуются как в проводных сетях, а реальная безопасность сетей обеспечивается именно на этих уровнях. Поэтому разница в безопасности тех и других сетей сводится к разнице в безопасности физического и MAC-уровней. Хотя сегодня в защите WiFi-сетей применяются сложные алгоритмические математические модели аутентификации, шифрования данных и контроля целостности их передачи, тем не менее, вероятность доступа к информации посторонних лиц является весьма существенной. И если настройке сети не уделить должного внимания злоумышленник может:

· Заполучить доступ к ресурсам и дискам пользователей WiFi-сети, а через неё и к ресурсам LAN;

· подслушивать трафик, извлекать из него конфиденциальную информацию;

· искажать проходящую в сети информацию;

· воспользоваться Интернет — трафиком;

· атаковать ПК пользователей и серверы сети;

· внедрять поддельные точки доступа;

· рассылать спам, и совершать другие противоправные действия от имени вашей сети.

Для защиты сетей 802.11 предусмотрен комплекс мер безопасности передачи данных. На раннем этапе использования WiFi сетей таковым являлся пароль SSID (Server Set ID) для доступа в локальную сеть, но со временем оказалось, что данная технология не может обеспечить надежную защиту. Главной же защитой долгое время являлось использование цифровых ключей шифрования потоков данных с помощью функции Wired Equivalent Privacy (WEP). Сами ключи представляют из себя обыкновенные пароли с длиной от 5 до 13 символов ASCII. Данные шифруются ключом с разрядностью от 40 до 104 бит. Но это не целый ключ, а только его статическая составляющая. Для усиления защиты применяется так называемый вектор инициализации Initialization Vector (IV), который предназначен для рандомизации дополнительной части ключа, что обеспечивает различные вариации шифра для разных пакетов данных. Данный вектор является 24-битным. Таким образом, в результате мы получаем общее шифрование с разрядностью от 64 (40+24) до 128 (104+24) бит, в результате при шифровании мы оперируем и постоянными, и случайно подобранными символами. Но, как оказалось, взломать такую защиту можно соответствующие утилиты присутствуют в Интернете (например, AirSnort, WEPcrack). Основное её слабое место — это вектор инициализации. Поскольку мы говорим о 24 битах, это подразумевает около 16 миллионов комбинаций, после использования этого количества, ключ начинает повторяться. Хакеру необходимо найти эти повторы (от 15 минут до часа для ключа 40 бит) и за секунды взломать остальную часть ключа. После этого он может входить в сеть как обычный зарегистрированный пользователь.Как показало время, WEP тоже оказалась не самой надёжной технологией защиты. После 2001 года для проводных и беспроводных сетей был внедрён новый стандарт IEEE 802.1X, который использует вариант динамических 128-разрядных ключей шифрования, то есть периодически изменяющихся во времени. Таким образом, пользователи сети работают сеансами, по завершении которых им присылается новый ключ. Например, Windows XP поддерживает данный стандарт, и по умолчанию время одного сеанса равно 30 минутам. IEEE 802.1X — это новый стандарт, который оказался ключевым для развития индустрии беспроводных сетей в целом. За основу взято исправление недостатков технологий безопасности, применяемых в 802.11, в частности, возможность взлома WEP, зависимость от технологий производителя и т. п. 802.1X позволяет подключать в сеть даже PDA-устройства, что позволяет более выгодно использовать саму идею беспроводной связи. С другой стороны, 802.1X и 802.11 являются совместимыми стандартами. В 802.1X применяется тот же алгоритм, что и в WEP, а именно — RC4, но с некоторыми отличиями. 802.1X базируется на протоколе расширенной аутентификации (EAP), протоколе защиты транспортного уровня (TLS) и сервере доступа Remote Access Dial-in User Server. Протокол защиты транспортного уровня TLS обеспечивает взаимную аутентификацию и целостность передачи данных. Все ключи являются 128-разрядными по умолчанию. В конце 2003 года был внедрён стандарт WiFi Protected Access (WPA), который совмещает преимущества динамического обновления ключей IEEE 802.1X с кодированием протокола интеграции временного ключа TKIP, протоколом расширенной аутентификации (EAP) и технологией проверки целостности сообщений MIC. WPA — это временный стандарт, о котором договорились производители оборудования, пока не вступил в силу IEEE 802.11i. По сути, WPA = 802.1X + EAP + TKIP + MIC, где:

· WPA — технология защищённого доступа к беспроводным сетям;

· EAP — протокол расширенной аутентификации (Extensible Authentication Protocol);

· TKIP — протокол интеграции временного ключа (Temporal Key Integrity Protocol);

· MIC — технология проверки целостности сообщений (Message Integrity Check).

Стандарт TKIP использует автоматически подобранные 128-битные ключи, которые создаются непредсказуемым способом и общее число вариаций которых достигает 500 миллиардов. Сложная иерархическая система алгоритма подбора ключей и динамическая их замена через каждые 10 Кбайт (10 тыс. передаваемых пакетов) делают систему максимально защищённой. От внешнего проникновения и изменения информации также обороняет технология проверки целостности сообщений (Message Integrity Check). Достаточно сложный математический алгоритм позволяет сверять отправленные в одной точке и полученные в другой данные. Если замечены изменения и результат сравнения не сходится, такие данные считаются ложными и выбрасываются. Правда, TKIP сейчас не является лучшим в реализации шифрования, поскольку в силу вступают новые алгоритмы, основанные на технологии Advanced Encryption Standard (AES), которая, уже давно используется в VPN. Что касается WPA, поддержка AES уже реализована в Windows XP, пока только опционально. Помимо этого, параллельно развивается множество самостоятельных стандартов безопасности от различных разработчиков, в частности, в данном направлении преуспевают Intel и Cisco. В 2004 году появляется WPA2, или 802.11i, который, в настоящее время является максимально защищённым.Таким образом, на сегодняшний день у обычных пользователей и администраторов сетей имеются все необходимые средства для надёжной защиты WiFi, и при отсутствии явных ошибок (пресловутый человеческий фактор) всегда можно обеспечить уровень безопасности, соответствующий ценности информации, находящейся в такой сети.Сегодня беспроводную сеть считают защищенной, если в ней функционируют три основных составляющих системы безопасности: аутентификация пользователя, конфиденциальность и целостность передачи данных. Для получения достаточного уровня безопасности необходимо воспользоваться рядом правил при организации и настройке частной WiFi-сети:

· Шифровать данные путем использования различных систем. Максимальный уровень безопасности обеспечит применение VPN

· использовать протокол 802.1X

· запретить доступ к настройкам точки доступа с помощью беспроводного подключения

· управлять доступом клиентов по MAC-адресам;запретить трансляцию в эфир идентификатора SSID

· располагать антенны как можно дальше от окон, внешних стен здания, а также ограничивать мощность радиоизлучения

· использовать максимально длинные ключи

· изменять статические ключи и пароли

· использовать метод WEP-аутентификации “Shared Key" так как клиенту для входа в сеть необходимо будет знать WEP-ключ

· пользоваться сложным паролем для доступа к настройкам точки доступа

· по возможности не использовать в беспроводных сетях протокол TCP/IP для организации папок, файлов и принтеров общего доступа. Организация разделяемых ресурсов средствами NetBEUI в данном случае безопаснее

· не разрешать гостевой доступ к ресурсам общего доступа, использовать длинные сложные пароли;

· не использовать в беспроводной сети DHCP. Вручную распределить статические IP-адреса между легитимными клиентами безопаснее

· на всех ПК внутри беспроводной сети установить файерволлы, не устанавливать точку доступа вне брандмауэра, использовать минимум протоколов внутри WLAN (например, только HTTP и SMTP)

· регулярно исследовать уязвимости сети с помощью специализированных сканеров безопасности (например NetStumbler)

· использовать специализированные сетевые операционные системы такие как, Windows Nt, Windows 2003, Windows Xp.

Так же угрозу сетевой безопасности могут представлять природные явления и технические устройства, однако только люди (недовольные уволенные служащие, хакеры, конкуренты) внедряются в сеть для намеренного получения или уничтожения информации и именно они представляют наибольшую угрозу.

2. Практическая часть

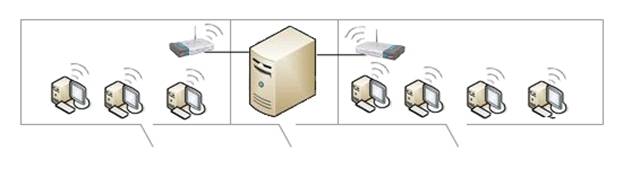

При создании беспроводных сетей, нужно исходить от того, сколько компьютеров имеются в нашем распоряжении, и их расположении. К примеру, компьютеры в аудиториях можно соединить через точки доступа с сервером. Такая схема будет называться мостовой.

Рисунок 2.1 – Мостовое соединение с сервером

Для построения мостовой схемы соединения нам потребуется роутер в каждую аудиторию. А так же соединить эти точки доступа с сервером проложив витую пару.

За тем включаем роутер. И запускаем диск для установки драйверов.

Рисунок 2.2 – Установка драйверов

Затем выбираем «Подключиться к беспроводной сети вручную».

Рисунок 2.3 – Выбор режима настройки

Далее требуется указать имя беспроводной сети, в нашем случае это dlink, либо нажать Scan (Сканировать) и выбрать из списка доступных.

Рисунок 2.4 – Имя беспроводной сети

Далее откроется Менеджер Соединений (Connection Manager). В нем находится вся информация. На рисунке 2.5 квадратом 1 обведены имя сети и IP адрес узла сети, который мы задали сами, нажав на значок беспроводной сети и выбрав пункт свойства. В открывшемся окне двойным кликом выбрать компонент называемый «Протокол Интернета (TCP/IP)». Во вновь открывшемся окне выбираем «Использовать следующий IP-адрес» и вводим IP адрес для данного узла. 2 квадрат – уровень сигнала и номер канала. 3 квадрат – информация обо всех доступных беспроводных сетях.

Рисунок 2.5 – Менеджер соединений

В нижнем правом углу монитора, в системной трее, мы увидим следующее.

Рисунок 2.6 - Обозначения в системной трее

Проделав тоже самое на всех компьютерах мы настроем их на одну сеть.

Рисунок 2.7 - Настроенная беспроводная сеть

Заключение

В наше время стандарты беспроводных сетей с каждым становятся все лучше, быстрее, надежнее, а главное доступнее. Человеку все больше требуется мобильность. А с сетями, построенными на кабелях это не возможно. Что касается скоростей, то теперь беспроводные сети даже быстрее. Конечно, беспроводные сети более небезопасны от посторонних вторжений, но и эти проблемы легко решаемы. Следовательно, беспроводные радио сети наиболее выгодны.

Список литературы

· Джим Гейер «Беспроводные сети Первый шаг» (учебное пособие, издательский дом Вильяме, 2005год);

· В.Г. и Н.А. Олифер «Компьютерные сети» (учебник, издательство ИНФРА-М, 2005год);

· Попов, Максимов «Компьютерные сети» (учебное пособие, 2-е издание, издательство ИНФРА-М, 2007год).

Похожие работы

... в сети. Управление взаимодействием процессов в вычислительных сетях как раз и осуществляется по средствам сетевых протоколов и программного обеспечения управления сетью. Остановимся подробнее на понятие сетевых протоколов. 2. Семиуровневая модель протоколов взаимодействия открытых систем. Строгое определение протокола выглядит как формализованный набор правил, используемый ПК для ...

... было рассказано о внедрении технологий беспроводной связи в образовательный процесс, что влечет за собой повышение результатов обучения, повышение ровня образованности и заинтересованности в исследования учащихся. Но технология WiFi начинало свое шествие совершенно в других областях, а именно в финансовых, промышленных, т.е. в сфере производства. Очень интересна история внедрения беспроводной ...

... 20 до 30% от суммы на электронные платежи. Следовательно общая сумма затрат на телекоммуникации РКЦ - ГРКЦ составляет порядка 100 000 Долларов США в год. Пути решения проблемы телекоммуникаций Для решения указанных проблем в соответствии с концепцией развития ЕТКБС ЦБ РФ предполагается: · помимо наземных каналов использовать в сети спутниковые каналы; · построить магистральную сеть по ...

... метод доступа с передачей полномочия. Охарактеризовать метод множественного доступа с разделением частоты. Какие существуют варианты использования множественного доступа с разделением во времени? Лекция 5.ЛВС и компоненты ЛВС Компьютерная сеть состоит из трех основных аппаратных компонент и двух программных, которые должны работать согласованно. Для корректной работы устройств в сети их нужно ...

0 комментариев