Навигация

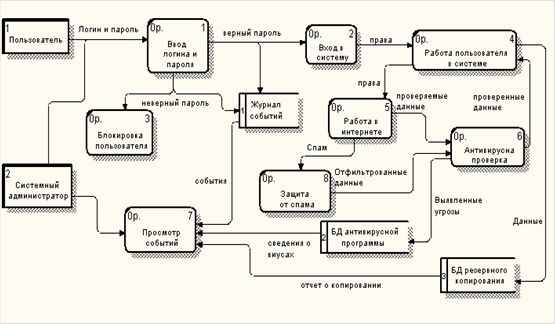

Идентификация и аутентификация

8. Идентификация и аутентификация.

КСЗ должен требовать от пользователей идентифицировать себя при запросах на доступ, должен проверять подлинность идентификатора субъекта — осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации и препятствовать входу в СВТ неидентифицированного пользователя или пользователя, чья подлинность при аутентификации не подтвердилась.

КСЗ должен обладать способностью надежно связывать полученную идентификацию со всеми действиями данного пользователя.

9. Регистрация.

КСЗ должен быть в состоянии осуществлять регистрацию следующих событий:

l использование идентификационного и аутентификационного механизма;

l запрос на доступ к защищаемому ресурсу (открытие файла, запуск программы и т.д.);

l создание и уничтожение объекта;

l действия по изменению ПРД.

Для каждого из этих событий должна регистрироваться следующая информация:

l дата и время;

l субъект, осуществляющий регистрируемое действие;

l тип события (если регистрируется запрос на доступ, то следует отмечать объект и тип доступа);

l успешно ли осуществилось событие (обслужен запрос на доступ или нет).

КСЗ должен содержать средства выборочного ознакомления с регистрационной информацией.

Дополнительно должна быть предусмотрена регистрация всех попыток доступа, всех действий оператора и выделенных пользователей (администраторов защиты и т.п.).

10. Целостность КСЗ.

В СВТ четвертого класса защищенности должен осуществляться периодический контроль за целостностью КСЗ.

Программы КСЗ должны выполняться в отдельной части оперативной памяти.

11. Тестирование.

В четвертом классе защищенности должны тестироваться:

l реализация ПРД (перехват запросов на доступ, правильное распознавание санкционированных и несанкционированных запросов в соответствии с дискреционными и мандатными правилами, верное сопоставление меток субъектов и объектов, запрос меток вновь вводимой информации, средства защиты механизма разграничения доступа, санкционированное изменение ПРД);

l невозможность присвоения субъектом себе новых прав;

l очистка оперативной и внешней памяти;

l работа механизма изоляции процессов в оперативной памяти;

l маркировка документов;

l защита вода и вывода информации на отчуждаемый физический носитель и сопоставление пользователя с устройством;

l идентификация и аутентификация, а также их средства защиты;

l запрет на доступ несанкционированного пользователя;

l работа механизма, осуществляющего контроль за целостностью СВТ;

l регистрация событий, средства защиты регистрационной информации и возможность санкционированного ознакомления с этой информацией.

12. Руководство для пользователя.

Документация на СВТ должна включать в себя краткое руководство для пользователя с описанием способов использования КСЗ и его интерфейса с пользователем.

13. Руководство по КСЗ.

Данный документ адресован администратору защиты и должен содержать:

l описание контролируемых функций;

l руководство по генерации КСЗ;

l описания старта СВТ, процедур проверки правильности старта, процедур работы со средствами регистрации.

14. Тестовая документация.

Должно быть представлено описание тестов и испытаний, которым подвергалось СВТ и результатов тестирования.

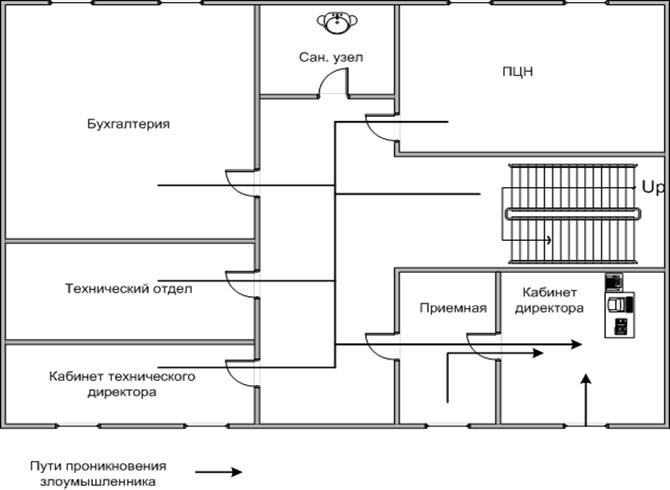

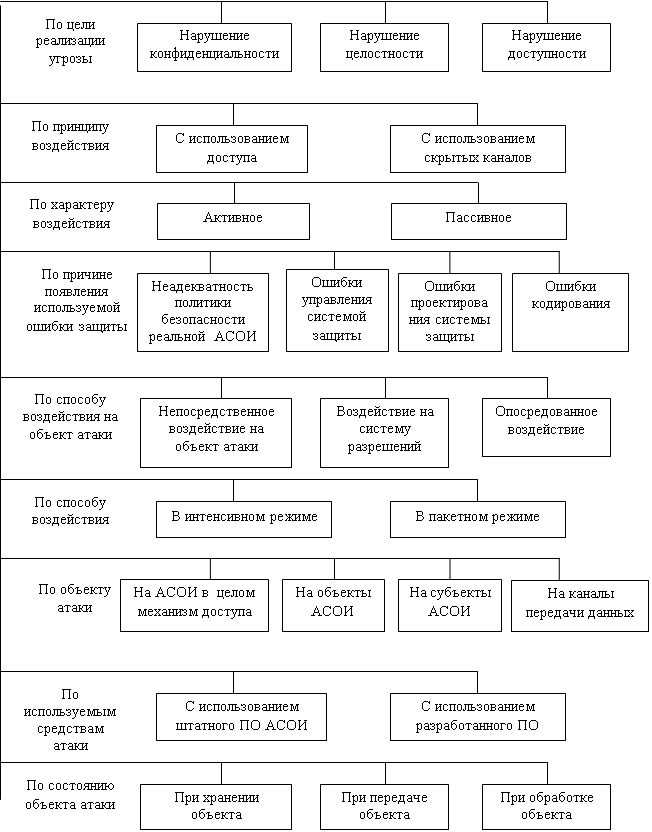

2.4.2 Модель потенциального нарушителяПотенциальных нарушителей системы безопасности 2:

1) неквалифицированный (или враждебно настроенный) работник;

2) внешний по отношению к организации злоумышленник.

Оба типа нарушителей столкнутся с меньшим уровнем защиты в дневное время суток, т.к. для сотрудника вход на рабочее место является свободным, а для внешнего злоумышленника существует потенциальная возможность войти в систему через Интернет.

Наиболее вероятным нарушителем выступает сотрудник компании, т.к. ему не придется преодолевать уровни защиты от внешних злоумышленников. Даже неумышленные (возможно, ошибочные) действия сотрудника с высоким уровнем доступа к информации может серьезно повредить систему и затормозить, а иногда даже полностью остановить работу компании.

Маловероятно, что квалификация сотрудника как умышленного нарушителя информационной безопасности будет очень высокой. Скорее всего, это будет уровень начинающего взломщика или просто продвинутого пользователя ПК.

Хоть и маловероятен, но теоретически возможны попытки взлома из внешней среды через подключение к Интернет. В данном случае также не предполагается высокая квалификация потенциального нарушителя, т. к. информация, хранящаяся на сервере не составляет коммерческой тайны.

Основным мотивом действий того и другого типа нарушителей может быть попытка вредительства компании в качестве мести (в случае сотрудника), ради развлечения или по заказу конкурентов (в случае внешнего злоумышленника). Заказ конкурентов мало вероятен, но даже в случае реализации данной угрозы конкуренты не будут нанимать высококвалифицированного специалиста, т.к. преодолеть физическую защиту будет намного дешевле.

3. Проектирование системы информационной безопасности отдела бухгалтерии ООО магазин «Стиль» 3.1 Рекомендации по разработке концепции информационной безопасности ООО магазин «Стиль»

Концепция информационной безопасности организации − это:

– во-первых, это нормативный документ, на основании которого будет строиться ИБ организации;

– во-вторых, это решение проблемы информационной безопасности в организации;

– в-третьих, этот документ опирается на нормативную базу Российского законодательства, моральные нормы, научно-технические принципы и организационные возможности.

Концепция информационной безопасности для организации должна состоять из следующих разделов:

Похожие работы

... предприятия при нарушении безопасности информации и ликвидации последствий этих нарушений; · создание и формирование целенаправленной политики безопасности информации предприятия. 2.3 Мероприятия и средства по совершенствованию системы информационной безопасности Для выполнения поставленных целей и решению задач необходимо провести мероприятия на уровнях информационной безопасности. ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... ); 2. Информация по техническим характеристикам основных объектов МГ и ГРС; 3. Информация по техническим характеристикам основных устройств МГ и ГРС; 4. Информация по событиям (авариям/ремонтным работам); 5. Графическое представление объектов и устройств МГ и ГРС в виде схем различного типа (хранятся в файлах): 5.1 Общая схема подключения основных объектов и ...

0 комментариев