Навигация

Аналіз існуючого стану захисту та теоретичне обґрунтування необхідності підвищення рівня безпеки

2. Аналіз існуючого стану захисту та теоретичне обґрунтування необхідності підвищення рівня безпеки

Звичайно, частіше за все, в свої проекти необхідно включати шифрування даних. Найпростіший спосіб - xor шифрування, але він підходить тільки коли необхідно забезпечити малий рівень захисту. Але іноді необхідні серйозніші алгоритми, такі як RC5.

Часто, працюючи, наприклад над архіваторами файлів (наприклад, WinRar), встає питання про шифрування файлів, в таких програмах як архіватор це просто необхідно.

Отже, існує ряд алгоритмів симетричного шифрування - коли один і той же ключ використовується для шифрування і дешифрування. Ці алгоритми, як правило, дуже добре вивчені і їх стійкість до різного роду атакам підтверджена результатами математичних досліджень.

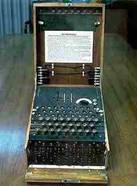

Алгоритм RC5 був розроблений Рональдом Рівестом (Ronald L. Rivest) для компанії RSA Data Security. На основі RC5 свого часу був створений алгоритм шифрування RC6, який брав участь в конкурсі на звання AES (Advanced Encryption Standard - "Кращий" алгоритм шифрування), оголошеному національним інститутом стандартизації і технологій для заміни вже застарілого алгоритму DES. Тоді RC6 не виграв тільки із-за низької продуктивності апаратних реалізацій алгоритму. А програмні реалізації RC5 і RC6 є, мабуть, найшвидшими серед всіх алгоритмів шифрування, що забезпечують достатню стійкість перед атаками.

Наприклад, за деякими даними швидкість грамотно побудованої апаратної реалізації алгоритму RC5 на комп'ютері із швидкістю процесора 200 Мгц може досягати 10..11 Мбайт/сек, а алгоритму RC6 - 11..12 Мбайт/сек. Для порівняння - швидкість роботи алгоритму Rijndael (переможець конкурсу на звання AES) при вищезазначених характеристиках процесора може досягати максимум 7 Мбайт/сек.

Якщо встає необхідність впровадження алгоритмів шифрування в свої комерційні проекти - на мій погляд кращий вибір це RC5 або RC6. І не тільки тому, що вони значно простіше в реалізації, чим, наприклад, IDEA, але і тому, що RC5 і RC6 - вільні алгоритми і при цьому немає необхідності відраховувати частину прибутку при комерційному використанні алгоритму.

Отже, RC5 працює з блоками по 8 (вісім) байт - два 32 бітових слова. У відмінності від IDEA і Rijndael в RC5 після розгортання ключа обчислюється один підключ, який використовується і при шифруванні, і при дешифровці. RC5, як і більшість алгоритмів - раундовий алгоритм, іншими словами, при шифруванні блоку над ним проводяться одні і ті ж операції кілька разів, в RC5 таких раундів 12.

3. Аналіз типів можливих погроз інформаційної безпеці та визначення рівня можливостей порушника

Умисні чинники збереження інформації в СОД зарубіжні фахівці підрозділяють на погрози з боку користувачів ЕОМ і осіб, що не є користувачами. Несанкціонований доступ до інформації може включити неавторизоване користування інформацією системи і активну інфільтрацію. Неавторизоване користування інформацією ототожнюється з ситуацією, коли неавторизований користувач дістає можливість ознайомитися з інформацією, що зберігається в системі, і використовувати її в своїх цілях (прослуховування ліній зв'язку користувачів з ЕОМ, аналіз інформаційних потоків, використання програм, що є чужою власністю).

Під активною інфільтрацією інформації маються на увазі такі дії, як проглядання чужих файлів через видалені термінали, маскування під конкретного користувача, фізичний збір і аналіз файлів на картах, магнітних стрічках і дисках, флеш-дисках і так далі

Навмисні спроби проникнення в СОД можуть бути класифіковані як пасивні і активні.

Пасивне проникнення - це підключення до ліній зв'язку або збір електромагнітних випромінювань цих ліній в будь-якій точці системи особою, що не є користувачем конкретної ЕОМ.

Активне проникнення в систему є прямим використанням інформації з файлів, що зберігаються в СОД. Таке проникнення реалізується звичайними процедурами доступу: використанням відомого способу доступу до системи або її частини з метою ставлення заборонених питань, звернення до файлів, що містять інформацію, що цікавить; маскуванням під дійсного користувача після отримання характеристик (ідентифікаторів) доступу; використанням службового положення, тобто незапланованого перегляду (ревізії) інформації файлів співробітниками обчислювальної установки.

Активне проникнення в СОД може здійснюватися скритно, тобто в обхід контрольних програм забезпечення збереження інформації.

Найбільш характерні прийоми проникнення: використання точок входу, встановлених в системі програмістами, обслуговуючим персоналом, або точок, виявлених при перевірці ланцюгів системного контролю; підключення до мережі зв'язку спеціального терміналу, що забезпечує вхід в систему шляхом перетину лінії зв'язку законного користувача з ЕОМ з подальшим відновленням зв'язку за типом помилкового повідомлення, а також в мить, коли законний користувач не проявляє активності, але продовжує займати канал зв'язку; анулювання сигналу користувача про завершення роботи з системою і подальше продовження роботи від його імені.

За допомогою цих прийомів порушник, підміняючи на час його законного користувача, може використовувати тільки доступні цьому користувачеві файли; неавторизована модифікація - неавторизований користувач вносить зміни до інформації в файлах, що зберігаються в системі. В результаті користувач, якому ця інформація належить, не може дістати до неї доступ.

Поняття "неавторизований" означає, що перераховані дії виконуються всупереч вказівкам користувача, відповідального за зберігання інформації, або навіть в обхід обмежень, що накладаються на режим доступу в цій системі. Подібні спроби проникнення можуть бути викликані не тільки простим задоволенням цікавості грамотного програміста (користувача), але і навмисним отриманням інформації обмеженого використання.

Можливі і інші види порушень, що приводять до втрати або просочування інформації. Так, електромагнітні випромінювання при роботі ЕОМ і інших технічних засобів СОД можуть бути перехоплені, декодовані і представлені у вигляді бітів, що складають потік інформації.

Тому потрібний рівень захисту від порушника не нижче 3-го класу захисту.

Похожие работы

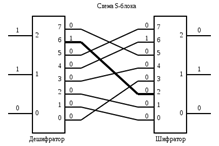

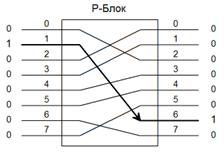

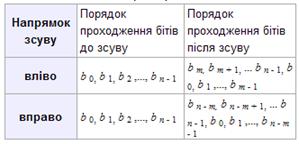

... захисту необхідно виявити можливі погрози безпеці інформації, оцінити їх наслідки, визначити необхідні заходи і засоби захисту і оцінити їх ефективність. [25] 1.3 Криптографічні методи захисту інформації Криптографічний захист інформації — вид захисту інформації, що реалізується за допомогою перетворень інформації з використанням спеціальних даних (ключових даних) з метою приховування (або ...

0 комментариев