Навигация

Если установлен флаг SYN, то это начальное значение номера последовательности и первый байт данных — это номер последовательности плюс 1

1. Если установлен флаг SYN, то это начальное значение номера последовательности и первый байт данных — это номер последовательности плюс 1.

2. В противном случае, если SYN не установлен, первый байт данных — номер последовательности

Поскольку TCP-поток в общем случае может быть длиннее, чем число различных состояний этого поля, то все операции с номером последовательности должны выполняться по модулю 2^32. Это накладывает практическое ограничение на использование TCP. Если скорость передачи коммуникационной системы такова, чтобы в течение MSL (максимального времени жизни сегмента) произошло переполнение номера последовательности, то в сети может появиться два сегмента с одинаковым номером, относящихся к разным частям потока, и приёмник получит некорректные данные.

Номер подтверждения. Если установлен флаг ACK, то это поле содержит номер последовательности, ожидаемый получателем в следующий раз. Помечает этот сегмент как подтверждение получения.

Смещение данных. Это поле определяет размер заголовка пакета TCP в 32-битных словах. Минимальный размер составляет 5 слов, а максимальный — 15, что составляет 20 и 60 байт соответственно. Смещение считается от начала заголовка TCP.

Зарезервирован. Зарезервировано (6 бит) для будущего использования и должны устанавливаться в ноль. Из них два (7-й и 8-й) уже определены:

· CWR (Congestion Window Reduced) — Поле «Окно перегрузки уменьшено» — флаг установлен отправителем, чтоб указать, что получен пакет с установленным флагом ECE.

· ECE (ECN-Echo) — Поле «Эхо ECN» — указывает, что данный хост способен на ECN (явное уведомление перегрузки) и для указания отправителю о перегрузках в сети.

Флаги (управляющие биты). Это поле содержит 6 битовых флагов:

· URG — Поле "Указатель важности" задействовано (англ. Urgent pointer field is significant)

· ACK — Поле "Номер подтверждения" задействовано (англ. Acknowledgement field is significant)

· PSH — (англ. Push function) инструктирует получателя протолкнуть данные, накопившиеся в приемном буфере, в приложение пользователя

· RST — Оборвать соединения, сбросить буфер (очистка буфера) (англ. Reset the connection)

· SYN — Синхронизация номеров последовательности (англ. Synchronize sequence numbers)

· FIN (англ. final, бит) — флаг, будучи установлен, указывает на завершение соединения (англ. FIN bit used for connection termination).

Контрольная сумма. Поле контрольной суммы — это 16-битное дополнение суммы всех 16-битных слов заголовка и текста. Если сегмент содержит нечетное число октетов в заголовке или тексте, последние октеты дополняются справа 8 нулями для выравнивания по 16-битовой границе. Биты заполнения (0) не передаются в сегменте и служат только для расчёта контрольной суммы. При расчёте контрольной суммы значение самого поля контрольной суммы принимается равным 0.

Указатель важности. 16-битовое значение положительного смещения от порядкового номера в данном сегменте. Это поле указывает порядковый номер октета которым заканчиваются важные (urgent) данные. Поле принимается во внимание только для пакетов с установленным флагом URG.

В отличие от традиционной альтернативы — UDP, который может сразу же начать передачу пакетов, TCP устанавливает соединения, которые должны быть созданы перед передачей данных. TCP соединение можно разделить на 3 стадии:

· Установка соединения

· Передача данных

· Завершение соединения

Состояния сеанса TCP

CLOSED Начальное состояние узла. Фактически фиктивное

LISTEN Сервер ожидает запросов установления соединения от клиента

SYN-SENT Клиент отправил запрос серверу на установление соединения и ожидает ответа

SYN-RECEIVED Сервер получил запрос на соединение, отправил ответный запрос и ожидает подтверждения

ESTABLISHED Соединение установлено, идёт передача данных

FIN-WAIT-1 Одна из сторон (назовём её узел-1) завершает соединение, отправив сегмент с флагом FIN

CLOSE-WAIT Другая сторона (узел-2) переходит в это состояние, отправив, в свою очередь сегмент ACK и продолжает одностороннюю передачу

FIN-WAIT-2 Узел-1 получает ACK, продолжает чтение и ждёт получения сегмента с флагом FIN

LAST-ACK Узел-2 заканчивает передачу и отправляет сегмент с флагом FIN

TIME-WAIT Узел-1 получил сегмент с флагом FIN, отправил сегмент с флагом ACK и ждёт 2*MSL секунд, перед окончательным закрытием соединения

CLOSING Обе стороны инициировали закрытие соединения одновременно: после отправки сегмента с флагом FIN узел-1 также получает сегмент FIN, отправляет ACK и находится в ожидании сегмента ACK (подтверждения на свой запрос о разъединении)

8. Система DNS

DNS (англ. Domain Name System – система доменных имён) - компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись).

Распределённая база данных DNS поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу.

Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения - другой организации или человеку), что позволяет возложить ответственность за актуальность информации на сервера различных организаций (людей), отвечающих только за "свою" часть доменного имени.

DNS обладает следующими характеристиками:

· Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности и (возможно) адреса корневых DNS-серверов.

· Кеширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть.

· Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам.

· Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS важна для работы Интернета, ибо для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса. Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла HOSTS, который составлялся централизованно и обновлялся на каждой из машин сети вручную. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году. В 1987 была изменена спецификация DNS, а также были добавлены дополнительные возможности в базовые протоколы.

Дополнительные возможности

· поддержка динамических обновлений

· безопасные соединения (DNSSEC)

· поддержка различных типов информации (SRV-записи)

Ключевыми понятиями DNS являются:

Зона – логический узел в дереве имён. Право администрировать зону может быть передано третьим лицам, за счёт чего обеспечивается распределённость базы данных. При этом персона, передавшая право на управление в своей базе данных хранит информацию только о существовании зоны (но не подзон!), информацию о персоне (организации), управляющей зоной, и адрес серверов, которые отвечают за зону. Вся дальнейшая информация хранится уже на серверах, ответственных за зону.

Домен – название зоны в системе доменных имён (DNS) Интернета, выделенной какой-либо стране, организации или для иных целей. Структура доменного имени отражает порядок следования зон в иерархическом виде; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости), корневым доменом всей системы является точка ('.'), следом идут домены первого уровня (географические или тематические), затем – домены второго уровня, третьего и т. д. (например, для адреса ru.wikipedia.org домен первого уровня – org, второго wikipedia, третьего ru). На практике точку в конце имени часто опускают, но она бывает важна в случаях разделения между относительными доменами и FQDN (англ. Fully Qualifed Domain Name, полностью определённое имя домена).

Поддомен (англ. subdomain) – имя подчинённой зоны. (например, wikipedia.org – поддомен домена org, а ru.wikipedia.org – домена wikipedia.org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения.

DNS-сервер – специализированное ПО для обслуживания DNS. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам.

DNS-клиент – специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNS-клиента.

Ответственность (англ. authoritative) – признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: ответственные (когда сервер заявляет, что сам отвечает за зону) и неответственные (англ. Non-authoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования).

DNS-запрос (англ. DNS query) – запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным. Нерекурсивный запрос либо возвращает данные о зоне, которая находится в зоне ответственности DNS-сервера (который получил запрос) или возвращает адреса корневых серверов (точнее, адрес любого сервера, который обладает большим объёмом информации о запрошенной зоне, чем отвечающий сервер). В случае рекурсивного запроса сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует. На практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кеше и не устарела, сервер может не запрашивать DNS-серверы). Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и осмысленный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса корневых серверов).

Субдомен – дополнительное доменное имя 3-го уровня в основном домене. Может указывать как на документы корневого каталога, так и на любой подкаталог основного сервера. Например, если у вас есть домен вида mydomain.ru, вы можете создать для него различные поддомены вида mysite1.mydomain.ru, mysite2.mydomain.ru и т. д.

Система DNS содержит иерархию серверов DNS. Каждый домен или поддомен поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный, заслуживающий доверия; в Рунете применительно к DNS и серверам имен часто употребляют и другие варианты перевода: авторизированный, авторитативный), на котором расположена информация о домене. Иерархия серверов DNS совпадает с иерархией доменов.

Имя и IP-адрес не тождественны – один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо – одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются.

Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP датаграммы. TCP используется для AXFR-запросов.

Рассмотрим на примере работу всей системы.

Предположим, мы набрали в браузере адрес ru.wikipedia.org. Браузер спрашивает у сервера DNS: «какой IP-адрес у ru.wikipedia.org»? Однако, сервер DNS может ничего не знать не только о запрошенном имени, но даже обо всём домене wikipedia.org. В этом случае имеет место рекурсия: сервер обращается к корневому серверу — например, 198.41.0.4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 является авторитетным для зоны org.» Тогда сервер DNS направляет свой запрос к 204.74.112.1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 является авторитетным для зоны wikipedia.org.» Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ – IP-адрес, который и передаётся клиенту – браузеру.

В данном случае при разрешении имени, то есть в процессе поиска IP по имени:

· браузер отправил известному ему DNS-серверу т. н. рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат», то есть IP-адрес, либо сообщить об ошибке;

· DNS-сервер, получив запрос от клиента, последовательно отправлял итеративные запросы, на которые получал от других DNS-серверов ответы, пока не получил авторитетный ответ от сервера, ответственного за запрошенную зону.

В принципе, запрошенный сервер, мог бы передать рекурсивный запрос «вышестоящему» DNS-серверу и дождаться готового ответа.

Запрос на определение имени обычно не идёт дальше кэша DNS, который сохраняет ответы на запросы, проходившие через него ранее. Вместе с ответом приходит информация о том, сколько времени разрешается хранить эту запись в кэше.

DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IP-адресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Наиболее важные типы DNS-записей:

· Запись A (address record) или запись адреса связывает имя хоста с адресом IP. Например, запрос A-записи на имя referrals.icann.org вернет его IP адрес — 192.0.34.164

· Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя K.ROOT-SERVERS.NET вернет его IPv6 адрес — 2001:7fd::1

· Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя

· Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

· Запись NS (name server) указывает на DNS-сервер для данного домена.

· Запись PTR (pointer) или запись указателя связывает IP хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP хоста в reverse форме вернёт имя (FQDN) данного хоста (см. Обратный DNS-запрос). Например, (на момент написания), для IP адреса 192.0.34.164: запрос записи PTR 164.34.0.192.in-addr.arpa вернет его каноническое имя referrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

· Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги кеширования зонной информации и взаимодействия DNS-серверов.

· Запись SRV (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber.

Зарезервированные доменные имена

Документ RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. Кроме example.com, example.org и example.net, в эту группу также входят test, invalid и др.

Доменное имя может состоять только из ограниченного набора ASCII символов, позволяя набрать адрес домена независимо от языка пользователя. ICANN утвердил основанную на Punycode систему IDNA, преобразующую любую строку в кодировке Unicode в допустимый DNS набор символов.

Многие домены верхнего уровня поддерживают сервис whois, который позволяет узнать кому делегирован домен, и другую техническую информацию.

Регистрация домена — процедура получения доменного имени. Заключается в создании записей, указывающих на администратора домена, в базе данных DNS. Порядок регистрации и требования зависят от выбранной доменной зоны. Регистрация домена может быть выполнена как организацией-регистратором, так и частным лицом[2], если это позволяют правила выбранной доменной зоны.

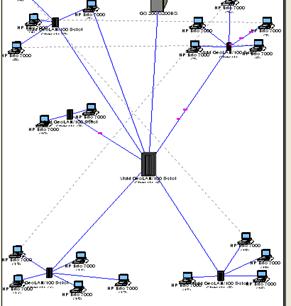

9. Практическая часть 9.1 Создание физической и логической топологии компьютерной сети для предприятия

В приложении 1 приведена логическая топология создаваемой компьютерной сети.

В приложении 2 приведена физическая топология компьютерной сети и план помещения.

9.2 Обоснование тех или иных сред передачи данных между сегментами сетиДля обеспечения связи сети с производственным цехом применяется оптоволоконный кабель, т.к. расстояние между цехом и зданием офиса составляет более 100 метров. Кроме того, требуется надёжное соединение и высокая скорость передачи данных.

Для обеспечения связи с удалённым офисом выбрана беспроводная среда передачи данных и технология WiFi. Выбор обоснован тем, что удаление офиса составляет 5-6 км, и прокладка оптоволоконного кабеля будет экономически невыгодна. Кроме того, к качеству и скорости соединения не предъявляется высоких требований.

Для обеспечения связи внутри головного офиса выбран медный кабель "витая пара", т.к. расстояние между узлами относительно невелико, и он обеспечивает высокую скорость связи и надёжное соединение.

9.3 Расчёт сетиИсходные данные задания: количество узлов сети – 100; количество подсетей – 10; максимальное количество узлов в подсети – 10; настроить узлы в подсетях: 1) 1, 2, 5, 7, 9 2) 3, 4, 5, 6, 7

Возьмём за исходную сеть для расчётов сеть с адресом 192.168.1.0 и маской подсети 255.255.255.0 (/24). Данная сеть позволяет адресовать 254 узла максимум. Запишем маску подсети в двоичном виде:

11111111.11111111.11111111.00000000

Чтобы выделить в данной сети подсети, нужно в последнем октете часть старших бит использовать для нумерации подсетей. Число 10 умещается в 4 бита (24 = 16 > 10). Поэтому четырём старшим битам последнего октета присвоим 1 – это будет означать, что данный бит является частью номера сети. В итоге получим следующую маску подсети:

11111111.11111111.11111111.11110000

Комбинация IP-адреса и маски подсети в двоичном виде будет выглядеть так:

11000000.10101000.00000001.00000000

11111111.11111111.11111111.11110000

Определим адреса подсетей, а также адреса узлов в подсетях.

| Подсеть №1 | |

| Адрес подсети | 11000000.10101000.00000001.00010000 192.168.1.16 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.00011111 192.168.1.31 |

| Адреса узлов | |

| Узел 1 | 192.168.1.17 |

| Узел 2 | 192.168.1.18 |

| Узел 3 | 192.168.1.19 |

| … | … |

| Узел 10 | 192.168.1.26 |

| Подсеть №2 | |

| Адрес подсети | 11000000.10101000.00000001.00100000 192.168.1.32 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.00101111 192.168.1.47 |

| Адреса узлов | |

| Узел 1 | 192.168.1.33 |

| Узел 2 | 192.168.1.34 |

| Узел 3 | 192.168.1.35 |

| … | … |

| Узел 10 | 192.168.1.42 |

| Подсеть №3 | |

| Адрес подсети | 11000000.10101000.00000001.00110000 192.168.1.48 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.00111111 192.168.1.63 |

| Адреса узлов | |

| Узел 1 | 192.168.1.49 |

| Узел 2 | 192.168.1.50 |

| Узел 3 | 192.168.1.51 |

| … | … |

| Узел 10 | 192.168.1.58 |

| Подсеть №4 | |

| Адрес подсети | 11000000.10101000.00000001.01000000 192.168.1.64 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.01001111 192.168.1.79 |

| Адреса узлов | |

| Узел 1 | 192.168.1.65 |

| Узел 2 | 192.168.1.66 |

| Узел 3 | 192.168.1.67 |

| … | … |

| Узел 10 | 192.168.1.74 |

| Подсеть №5 | |

| Адрес подсети | 11000000.10101000.00000001.01010000 192.168.1.80 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001. 01011111 192.168.1.95 |

| Адреса узлов | |

| Узел 1 | 192.168.1.81 |

| Узел 2 | 192.168.1.82 |

| Узел 3 | 192.168.1.83 |

| Узел 10 | 192.168.1.90 |

| Подсеть №6 | |

| Адрес подсети | 11000000.10101000.00000001.01100000 192.168.1.96 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.01101111 192.168.1.111 |

| Адреса узлов | |

| Узел 1 | 192.168.1.97 |

| Узел 2 | 192.168.1.98 |

| Узел 3 | 192.168.1.99 |

| … | … |

| Узел 10 | 192.168.1.106 |

| Подсеть №7 | |

| Адрес подсети | 11000000.10101000.00000001.01110000 192.168.1.112 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.01111111 192.168.1.127 |

| Адреса узлов | |

| Узел 1 | 192.168.1.112 |

| Узел 2 | 192.168.1.113 |

| Узел 3 | 192.168.1.114 |

| … | … |

| Узел 10 | 192.168.1.121 |

| Подсеть №8 | |

| Адрес подсети | 11000000.10101000.00000001.10000000 192.168.1.128 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.10001111 192.168.1.143 |

| Адреса узлов | |

| Узел 1 | 192.168.1.129 |

| Узел 2 | 192.168.1.130 |

| Узел 3 | 192.168.1.131 |

| Узел 10 | 192.168.1.138 |

| Подсеть №9 | |

| Адрес подсети | 11000000.10101000.00000001.10010000 192.168.1.144 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.10011111 192.168.1.159 |

| Адреса узлов | |

| Узел 1 | 192.168.1.145 |

| Узел 2 | 192.168.1.146 |

| Узел 3 | 192.168.1.147 |

| … | … |

| Узел 10 | 192.168.1.154 |

| Подсеть №10 | |

| Адрес подсети | 11000000.10101000.00000001.10100000 192.168.1.160 |

| Маска подсети | 11111111.11111111.11111111.11110000 255.255.255.240 /28 |

| Широковещательный адрес | 11000000.10101000.00000001.10101111 192.168.1.175 |

| Адреса узлов | |

| Узел 1 | 192.168.1.161 |

| Узел 2 | 192.168.1.162 |

| Узел 3 | 192.168.1.163 |

| … | … |

| Узел 10 | 192.168.1.170 |

Похожие работы

... : нет возможности шифрования трафика сети; дополнительной идентификации пользователей; затирания остатков информации в системе. 4.ВЫБОР ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИТак как Windows NT не может обеспечить требуемый уровень безопасности данных в локальной вычислительной сети нашего подразделения, то логичным является путь установки дополнительных средств защиты. Сегодня на ...

... 3 – Взаимодействие множества компьютеров Заключение Основное содержание данной курсовой работы – это экономические расчеты, связанные с проектированием, построением и продажей со стороны организации-разработчика, и приобретением и эксплуатацией со стороны организации-покупателя локальной вычислительной сети. Достигнуты цели работы, а именно: · Разработчиком создана ЛВС соответствующая ...

... отключение. Iкз=>k*Iном 301,6 А =>3*40=120 А Вывод: Защита обеспечена. Глава 5. Технико-экономическое обоснование. Целью настоящего дипломного Проекта является проектирование локально-вычислительной сети с использованием технологии Fast Ethernet. Оценка экономической эффективности разрабатываемого проекта производится путем выбора коммутации в локально-вычислительной сети. В связи с ...

... информации (тип кабеля); метод доступа к среде; максимальная протяженность сети; пропускная способность сети; метод передачи и др. В данном проекте ставится задача связать административный корпус предприятия с четырьмя цехами посредством высокоскоростной сети со скоростью передачи данных – 100 Мбит/сек. Рассмотрим вариант построения сети: на основе технологии Fast Ethernet. Данный стандарт ...

0 комментариев