Навигация

5.1. Физический уровень

Данный уровень отвечает за кодирование передаваемых сигналов в среде передачи данных. На этом уровне происходит преобразование поступающих со всех остальных уровней битов (0 и 1) в электрические сигналы. В соответствии с этим, для избегания воздействия различных электромагнитных наводок, которые могут привести к искажению передаваемой информации, необходимо использовать для передачи данных специальные экранированные провода.

Также вокруг проводов передачи данных образуется электромагнитное поле, которое обеспечивает возможность считывания передаваемой информации с помощью специальных устройств. С целью устранения такой угрозы кабели необходимо прокладывать как можно дальше от окон (желательно по центральному коридору). В результате этого злоумышленники не смогут считать передаваемые данные, находясь за пределами здания.

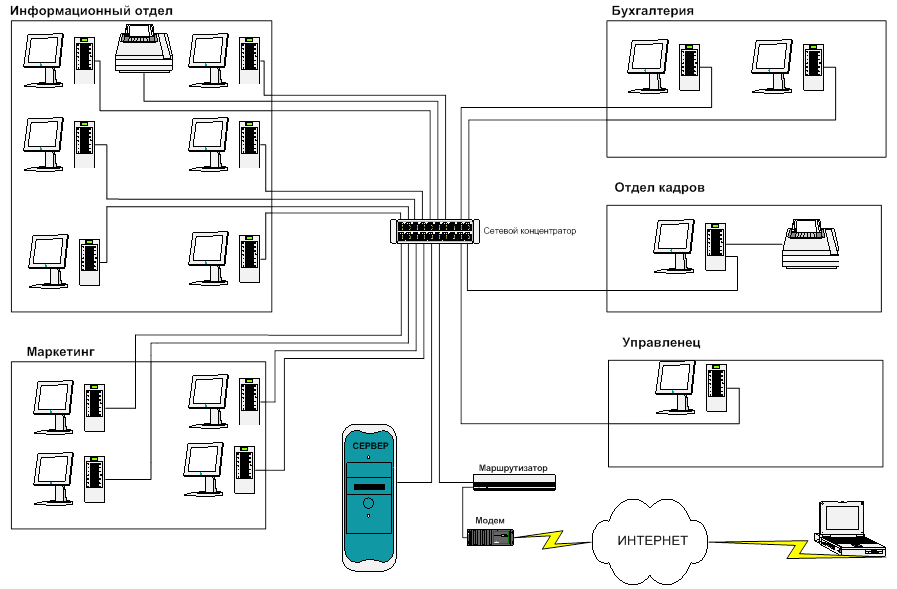

Рекомендуемая топология сети – звезда, где для подключения каждого узла выделен отдельный кабельный сегмент.

5.2. Канальный уровень

Так как на данном уровне семиуровневой модели OSI происходит работа с MAC-адресами сетевых интерфейсов (адресами сетевых карт), то с целью устранения такой угрозы, как подмена рабочего места пользователя, необходимо произвести привязку MAC-адресов к конкретным портам активного оборудования, например, коммутатора.

Привязка MAC-адресов будет выглядеть примерно следующим образом:

[привязать MAC - 1 к порту Port - 1]

После выполнения такой операции к порту 1 коммутатора будут иметь доступ только компьютеры с адресами сетевых интерфейсов MAC-1. Устройства с другими сетевыми картами уже не смогут получить доступ к портам данного коммутатора.

5.3. Сетевой уровень

Сетевой уровень отвечает за маршрутизацию, т.е. за выбор оптимального пути и доставку пакета данных адресату. В соответствии с этим, необходимо разбить сеть на виртуальные сегменты (сгруппировать в отдельные VLAN-ы), причём каждый такой сегмент будет иметь дело с конфиденциальной информацией, касающейся только пользователей, расположенных в данном сегменте сети (работников бухгалтерии предприятия и кадровиков).

Создадим для каждого отдела свой VLAN.

| Бухгалтерия | VLAN – 1 |

| Отдел кадров | VLAN – 2 |

| Управленец | VLAN – 3 |

| Информационные отдел | VLAN – 4 |

| Маркетинг | VLAN – 5 |

Настройка портов может в таком случае выглядеть следующим образом:

[Включить Port – (1-6) в VLAN - 4]

[Включить Port – (7-10) в VLAN - 5]

[Включить Port – (11-12) в VLAN – 1]

[Включить Port – 13 в VLAN - 2]

[Включить Port – 14 в VLAN - 3]

Для достижения большего эффекта от такого разбиения сети необходимо использовать листы доступа (ACCESS – листы), которые бы запрещали сетям с конфиденциальной информацией маршрутизироваться в персональной машине пользователей бухгалтерии и отделов кадров должна быть установлена ОС Windows 2000 Professional или Windows XP. Любая из данных ОС должна быть обновлена соответствующими Service Pack. Так, для Win2000 до SP4, а для WinXP до SP2.

На сервере для функционирования системы должно быть инсталлирован сервер-приложение “1С:Предприятие 8.0”, а так же СУБД MS SQL Server Standard Edition SP3a. Требуется установить ОС – Windows 2000 Server или Windows 2003 Server for Small Business. При инсталляции и настройке ОС рекомендуется:

Опускать ненужные сервисы, при этом необходимо периодически проверять включенные сервисы с целью выявления изменений, которые могут произойти, например, при установке нового ПО или АО (На сервере с конфиденциальной информацией не должно быть таких сервисов, как telnet, ftp, http);

По возможности не использовать удалённое администрирование;

Включить обнаружение атак и антивирусную защиту;

Постоянно следить за появлением угроз в системе.

Обязательно выполнять резервное копирование, архивирование, и если это возможно осуществлять контроль целостности и очистку памяти.

5.7. Прикладное и общесистемной ПО

На сервере и клиенте запрещено иметь средства разработки;

Категорически запрещено вести разработку ПО на промышленных ресурсах. Для этих целей должны быть выделены отдельные ресурсы;

Каждый субъект должен иметь доступ только к тем объектом, который ему разрешён в соответствии с матрицей доступа.

5.8. Защита СУБД

В качестве сервера необходимо использовать MS SQL Server Standard Edition SP3a. Необходимо выполнения следующих мероприятий по защите сервера СУБД:

Доступ к данным осуществлять только через системы ролей. Роли утверждаются генеральным директором предприятия, а затем системный администратор назначает доступ;

Разработку и отладку ПО вести на отдельном сервере. Тестирование также осуществлять на отдельных ресурсах с учётом будущей нагрузки;

Необходимо повысить надёжность электропитания на сервере.

Организационные мероприятия

Самым дешёвым и самым эффективным средством защиты информации является проведение организационных мероприятий. Для защиты Системы необходимо утвердить следующие организационные мероприятия:

Утверждение политики безопасности;

Охрану периметра здания;

Распоряжения о персональном доступе в кроссовое помещение;

Учёт ключей и их выдача лицам, утверждённым в специальном списке, имеющим доступ к серверным помещениям, активному оборудованию и конфиденциальной информации; все действия, выполняемые в этих помещениях, должны документироваться и регистрироваться, т.е. необходимо ведение аудита;

Распоряжение на выдачу конфиденциальной информации в документальном виде;

Регламента о резервном копировании и архивировании, который описывает: кто отвечает за эти действия, а также график их выполнения;

Запрет использования переносных устройств информации;

Должен быть разработан список доступа пользователей к информационным объектам: матрица доступа;

Описание конфигурации серверов, все конфигурационные файлы должны быть зарезервированы (сохранены);

Разработка регламента о получении сведений при перемещении по службе (увольнении): на основании приказов об увольнении служащих или их переводе в другие подразделения необходимо удалить учётную запись, либо изменить права доступа соответственно;

Разработка регламента на использование антивирусов;

Регламент на восстановление системы после сбоев;

Налаживание учёта используемого программного обеспечения: учёт лицензий, стандарт программного обеспечения, рабочего места;

Регламент на профилактику: установка patch-ей

При обнаружении уязвимого места в программном обеспечении установить соответствующий patch. Если же такового ещё нет, то следить за его появлением, а так же за информацией об использовании обнаруженного изъяна злоумышленниками.

Заключение

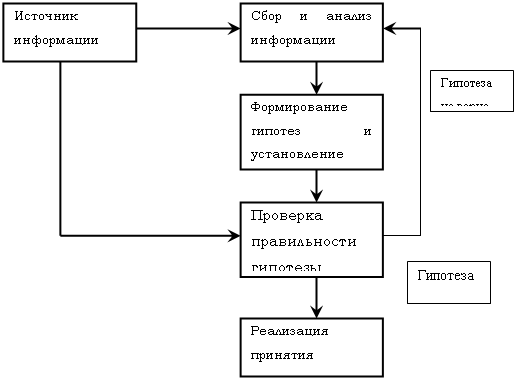

В результате выполнения работы было рассмотрено функционирование Автоматизированной системы бухгалтерского, налогового и управленческого учета. При анализе деятельности бухгалтерии была выявлена информация, нуждающаяся в защите для его благополучного функционирования. Исходя из этих данных, был проведён анализ возможных угроз, которым могла подвергнуться персональная информация и пользователи, работающие с ней. Выявленные угрозы были классифицированы на внешние и внутренние. Изучив, степень возможного риска появления этих угроз был произведён поиск решений по снижению вероятности появления каждой из них.

Реализация защиты на вертикальной структуре обеспечила объединение пользователей бухгалтерии в отдельный сегмент сети так, чтобы конфиденциальная информация не могла циркулировать в других отделах. В тот же сегмент был помещён сервер баз данных, благодаря чему, доступ к нему имеет только сама бухгалтерия.

Итогом стал список организационных мероприятий, регламентов и распоряжений, благодаря которому основная часть угроз была ликвидирована.

Разработанная подсистема соответствует классу защищенности 1Г, так как существует управление доступом (в систему, к ЭВМ, внешним устройствам ЭВМ, каналам связи), регистрация и учет (регистрация входа/выхода субъектов доступа в/из системы, выдачи печатных выходных документов, учета носителей информации и т.д.), обеспечение целостности (обеспечение целостности ПО и обрабатываемой информации, физическая охрана средств вычислительной техники и носителей информации, периодическое).

Стоит отметить, что в рамках данной работы были удовлетворенны следующие требования к защите системы класса 1Г:

-идентификация, проверка подлинности и контроль доступа субъектов;

-регистрация и учет (входа/выхода субъектов в/из системы; выдачи печатных выходных документов; запуска/завершения программ и процессов; доступа программ субъектов к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи);

-физическая охрана средств вычислительной техники и носителей информации;

-наличие средств восстановления системы.

Среди существующих требований класса 1Г есть и такие, которые не были решены полностью:

-обеспечение целостности программных средств и обрабатываемой информации;

-очистка (обнуление) освобождаемых областей ОП Серверов и внешних носителей.

Предложенные средства и регламенты по защите конфиденциальной информации системы в сети позволяют значительно снизить риски ее кражи.

Список литературы

1. Конев И.Р., Беляев А.В. Информационная безопасность предприятия. – СПб.: БХВ-Петербург, 2003. – 752 с.:ил.

2. Лекции Н.А. Некучаевой по дисциплине “Информационная безопасность и защита информации”, 2005г.

Приложение №1. Схема АСОИ предприятия.

Похожие работы

... перечнем справочно-правовых систем рассмотрим более подробно их назначение, гибкие возможности и области целесообразного применения аудитором в своей профессиональной деятельности. 2. Общая характеристика коммерческих справочно-правовых систем Справочно-правовая система «Консультант Плюс» открывает доступ к самым разным типам правовой информации: от нормативных актов, материалов судебной ...

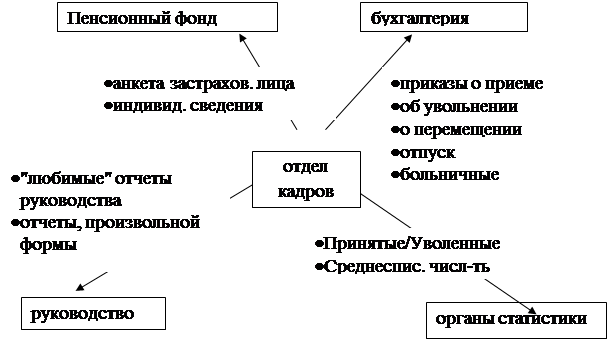

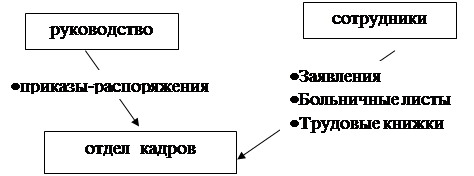

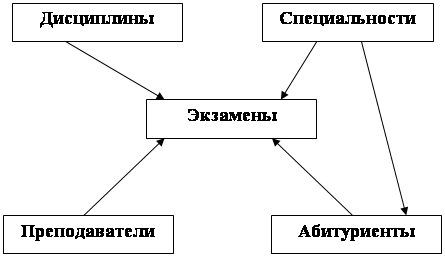

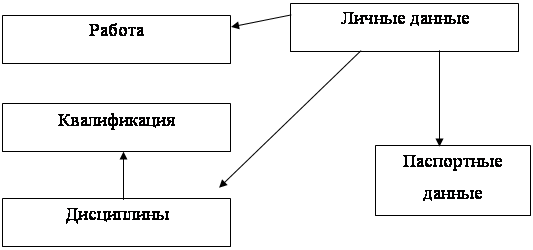

... решить поставленные задачи и быть приемлемой по цене. Таким образом, создание автоматизированной системы, преследовало следующие цели: – автоматизация работы отдела кадров; – повышения производительности труда отдела кадров; – уменьшения затрат на содержание отдела кадров. 2 Анализ информационных потоков на предприятии 2.1 Информационные потоки, используемые на предприятии 2.1.1 ...

логического оборудования на всех стадиях производства. 1 Исследование и выбор базового метода при построении системы информационного обеспечения отдела бухгалтерии Анализируя сущность АРМ (автоматизированное рабочее место), специалисты определяют их чаще всего как профессионально-ориентированные малые вычислительные системы, расположенные непосредственно на рабочих местах специалистов и ...

... , и развитие информационной системы ГОУ НПО ПУ № 33, которую в свою очередь можно оценить как удовлетворительную; -была выявлена необходимость проектирования информационно-справочной системы для повышения эффективности управления ГОУ НПО ПУ № 33. Путем интервьюирования руководителя организации нами были выявлены наиболее важные направления деятельности, по которым необходимы сведения в составе ...

0 комментариев