Навигация

Телеконференции (USENET)

2.2.5 Телеконференции (USENET)

USENET — общедоступная сеть пользователей, в пределах которой люди с общими интересами могут соединяться в дискуссионные группы и обмениваться знаниями, проблемами и тому подобное. Такой способ обмена информацией называется телеконференцией, у каждой из них есть своя тематика, т.н. группа новостей. В Internet существует более 20 тысяч разных групп новостей, участники которых обсуждают вопрос политики, текущие события, программное обеспечение компьютеров и тому подобное.

Телеконференции разделяются на управляемые, в которых размещение статей происходит специальным человеком, и неуправляемые, в которых размещение статей выполняется автоматически по запросу кого-либо из пользователей.

Для того, чтобы получить доступ к группам новостей, необходимая специальная программа. Системы INTERNET EXPLORER и NETSCAPE COMMUNICATOR в своем составе имеют такие программы. Например, загрузить INTERNET EXPLORER и в меню Сервис выбрать ПОЧТА И НОВОСТИ/ЧТЕНИЕ НОВОСТЕЙ (рис. 2. 8).

Рис. 2.8. Меню СЕРВИС системы INTERNET EXPLORER

2.2.6 TELNET

TELNET — протокол, который позволяет превратить компьютер в отдаленный терминал другого компьютера. Все команды и данные, которые вводятся из клавиатуры, передаются для использования и обработки отдаленному компьютеру, а полученные результаты выводятся на экран своего компьютера. В настоящее время большинство информационных систем, раньше доступных только при наличии TELNET, стали доступными с помощью WWW.

2.3 Электронная коммерция

Электронная коммерция — это использование технологий глобальных компьютерных сетей для организации бизнеса. Электронная коммерция позволяет: получать информацию, заказывать и оплачивать товары и услуги с использованием Internet, заключать контракты с поставщиками продукции.

Для расчетов используется система электронных платежей. Существуют такие типы электронных средств платежей:

· Комбинация обычных и электронных платежей: платеж выполняется обычным образом, а подтверждение о получении высылается электронной почтой и наоборот, платеж поступает электронным способом, а подтверждение о получении высылается обычной почтой.

· Передача номеров кредитных карточек с использованием смарт-карт. Смарт-карта — это устройство, которое может хранить информацию о владельце, электронных деньгах, электронных ключах и тому подобное.

· Электронные деньги — это зашифрованные серийные номера, которые являют собой определенную сумму денег. Они являются реальным платежным средством и могут быть обменены на обычные деньги.

2.4 IP-телефонияIP-телефония — это технология, что позволяет в режиме реального времени вести телефонные разговоры и передавать факсы с использованием сети Internet. Телефонные серверы IP-телефонии, с одной стороны, связаны с телефонными линиями и могут соединиться с любым телефоном мира, с другой стороны (через Internet) и могут связаться с любым компьютером мира. Сервер принимает стандартный телефонный сигнал, превращает его в цифровой формат (если он не цифровой), плотнит, разбивает на пакеты и отправляет через Internet по адресу с использованием протокола TCP/IP.

2.5 Защита информации в Internet

В процессе работы в Internet пользователь сталкивается с такими проблемами безопасности передачи данных:

· перехват информации — целостность информации сохраняется, но ее конфиденциальность нарушена;

· модификация информации — начальное сообщение изменяется или полностью подменивается другим;

· подмена авторства информации. Например, кто-то может послать письма от вашего имени, или WEB-сервер может притвориться электронным магазином: принимать заказы и номера кредитных карт, но никаких товаров не высылать.

Потому, выделяются такие харатеристики, что обеспечивают безопасность системы:

1. Аутентификация — это процесс распознавания пользователя системы и предоставления ему определенных прав и полномочий.

2. Целостность — состояние данных, при котором они хранят свое информационное содержание и однозначность интерпретации в условиях разных действий. Например, в случае передачи данных под целостностью понимают идентичность отправленного и принятого.

3. Секретность — предупреждение несанкционированного доступа к информации.

Для обеспечения секретности информации применяется криптография (шифровка), что позволяет трансформировать данные в зашифрованную форму, из которой выбрать начальную информацию можно только при наличии ключа.

Шифровка основана на двух понятиях: алгоритм и ключ. Алгоритм — это способ кодировки начального текста. Закодированное послание может быть пересмотрено только с помощью ключа. Кроме того, можно использовать один алгоритм с разными ключами для отправления сообщений разным адресатам. Таким образом, безопасность системы шифровки зависит от ключа, а не от секретности алгоритма. Много существующих алгоритмов — общеизвестные.

Количество возможных ключей для данного алгоритма зависит от числа битов в ключе. Например, 4-битний ключ допускает 16 (24) комбинаций ключей, 128-бітний — 2128. Последующее развитие компьютерной техники приводит к повышению ее производительности и, тем самым, к возможности перебора комбинаций ключей. Потому системам обеспечения безопасности приходится использовать все более длинные ключи, что приводит к увеличению времени на шифровку. Существует две схемы шифровки: симметричное и асимметричное (шифровка с открытым ключом).

Симметричная шифровка предусматривает, что отправитель и получатель владеют одним ключом (секретным). При таком виде шифровки используются ключи небольшой длины, что позволяет быстро расшифровывать большие объемы данных. Недостатки симметричной шифровки: отправителю и получателю сложно тайно от других выбрать ключ; для каждого адресата необходимо хранить отдельный секретный ключ; невозможно гарантировать безопасность отправителя, потому что два пользователя владеют одним ключом.

Шифровка с открытым ключом предусматривает существование двух разных ключей. С помощью одного из них сообщение шифруется, а с помощью второго — расшифруется. Недостатком этого метода шифровки является необходимость использования более длинных ключей, что требует более мощных ресурсов для организации процесса шифровки.

Даже если послание зашифровано, существует возможность модификации начального сообщения или его подмены. Одним из путей решения этой проблемы является передача отправителем получателю сжатого содержания сообщения (контрольной суммы).

Алгоритмы расчета контрольных сумм разработаны таким образом, чтобы они были уникальными для каждого сообщения. Но возникает проблема передачи контрольных сумм получателю. Для решения этой проблемы контрольную сумму включают в электронную подпись.

Электронные подписи создаются шифровкой контрольной суммы и дополнительной информации с помощью личного ключа отправителя. Для защиты от перехвата и повторного использования подпись содержит уникальное число — порядковый номер.

Аутентификация — это один из важнейших компонентов организации защиты информации в сети. Во время получения запроса на использование ресурса от имени пользователя сервер передает управление серверу аутентификации. По получении позитивного ответа от сервера аутентификации, пользователю предоставляется ресурс, что спрашивается.

Одним из методов аутентификации является использование стандартных паролей. Недостаток этого метода — возможность перехвата пароля. Потому чаще используются одноразовые пароли. Для генерации паролей применяются как программные (например, S/KEY), так и аппаратные генераторы, которые являют собой устройства, которые вставляются в слот компьютера.

Для защиты корпоративных информационных сетей применяются брандмауэры.

Брандмауэр — это система, что позволяет разделить сеть на несколько частей и реализовать набор правил, которые определяют условия прохождения пакетов из одной части в другую. Чаще эта граница проводится между локальной сетью предприятия и Internet. Брандмауэр может быть реализован как аппаратными, так и программными средствами. Все брандмауэры можно разделить на такие типы:

· пакетные фильтры, которые выполняют фильтрацию IP-пакетов средствами маршрутизаторов фильтрации;

· серверы прикладного уровня, которые блокируют доступ к определенным сервисам в сети.

Похожие работы

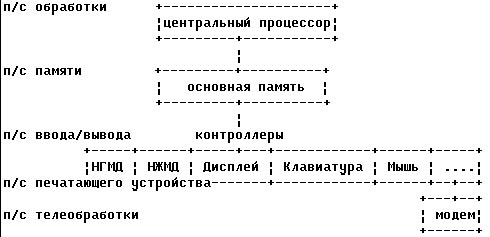

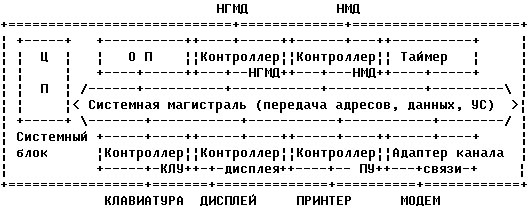

... № темы Наименование Темы Объем, час. в том числе, лекции, час. лабораторные работы, час. 1 2 3 4 5 6 7 8 1 семестр Введение в информатику и вычислительную технику Основы устройства и функционирования ЭВМ Операционная система Windows Современная вычислительная техника Программные ...

... области психологической науки – психологии компьютеризации. Ее предмет – порождение, функционирование и структура психологического отражения в процессе деятельности, связанной с содержанием и использованием компьютерной техники и ее программного обеспечения. Роль компьютера в учебном процессе абсолютизируется, подчас высказывается мнение, что компьютер может полностью заменить учителя, и что ...

... имеет детей. 3. ЗадачаЗав. кафедрой ПреподавательКИЕВСКИЙ НАЦИОНАЛЬНЫЙ ЭКОНОМИЧЕСКИЙ УНИВЕРСИТЕТ КРЫМСКИЙ ЭКОНОМИЧЕСКИЙ ИНСТИТУТ по дисциплине: «Информатика и компьютерная техника» Экзаменационный билет № 30 1. Установление связей 1:1 и 1:N в FoxPro. 2. Обеспечить форматный ввод переменной x и форматный вывод значения функции y, используя оператор ...

... одним из синонимов научно-технического прогресса. Слово это появилось в начале 60-х годов во французском языке для обозначения автоматизированной обработки информации в обществе. Информатика (от французского information - информация и automatioque -автоматика) - область научно-технической деятельности, занимающаяся исследованием процессов получения, передачи, обработки, хранения, представления ...

0 комментариев