Навигация

Створення і перегляд Web-сторінок. Browser

3. Створення і перегляд Web-сторінок. Browser.

N1.1 Ширина в процентах <TD WIDTH="%"> (проценты от ширины страницы)

N3.0b Цвет ячейки <TD BGCOLOR="#$$$$$$">

Заголовок таблицы <TH></TH> (как данные, но жирный шрифт и центровка)

Выравнивание <TH ALIGN=LEFT|RIGHT| CENTER|MIDDLE|BOTTOM> Без перевода строки <TH NOWRAP>

Растягивание по колонке <TH COLSPAN=?>

Растягивание по строке <TH ROWSPAN=?>

N1.1 Желаемая ширина <TH WIDTH=?> (в точках)

N1.1 Ширина в процентах <TH WIDTH="%"> (проценты ширины таблицы)

N3.0b Цвет ячейки <TH BGCOLOR="#$$$$$$">

Заглавие таблицы <CAPTION></CAPTION>

Выравнивание <CAPTION ALIGN=TOP|BOTTOM> (сверху/снизу таблицы)

ФРЕЙМЫ

N2.0 Документ с фреймами <FRAMESET></FRAMESET> (вместо <BODY>)

N2.0 Высота строк <FRAMESET ROWS=,,,></FRAMESET>(точки или %)

N2.0 Высота строк <FRAMESET ROWS=*></FRAMESET>(* = относительный размер)

N2.0 Ширина колонок <FRAMESET COLS=,,,></FRAMESET>(точки или %)

N2.0 Ширина колонок <FRAMESET COLS=*></FRAMESET>(* = относительный размер)

N3.0b Ширина окантовки <FRAMESET BORDER=?>

N3.0b Окантовка <FRAMESET FRAMEBORDER="yes|no">

N3.0b Цвет окантовки <FRAMESET BORDERCOLOR="#$$$$$$">

N2.0 Определить фрейм <FRAME> (содержание отдельного фрейма)

N2.0 Документ <FRAME SRC="URL">

N2.0 Имя фрейма <FRAME NAME="***"|_blank|_self| _parent|_top>

N2.0 Ширина границы <FRAME MARGINWIDTH=?>(правая и левая границы)

N2.0 Высота границы <FRAME MARGINHEIGHT=?>(верхняя и нижняя границы)

в 100раз швидше ніж здійсн-ти аналогову вибірку сигналів. М-д для перетвор. АС в ЦС: *імпульсно-кодова модуляція(38р); *аналіз форми хвилі; *параметричного кодування. ЦС: Switched56(для комутованого зв'язку), Dedicated56(для виділених каналів зв'язку)-old; T1/T4- кабель - вита пара, протоколи: TDM, PCM (технологія імпульсно-кодової модуляції(>1,5Mbit/c), E1/E4, FrameRelay(56 КБіт/с), Sonet(на оптоволокні-600Mbit/c), ISDN.

2.ISDN.

ISDN- інтегрована цифрова мережна служба. Переваги: *передача і-ції зіщвидк. 64Kbit/c; *збільш. діапазону передачі звук. сигналу(3-7КГерц)-вища якість звуку; *можл-ть підключ. до 1 лінії 8 користув-х терміналів; *мож-ть об’єднання віддал. ЛОМ; *м-ть роботи в пакетному режимі; *м-ть додатков. послуг: визнач. № абонента, факс-зв’язок, переадресація виклику, відеотелеф, 3-сторон. зв’язок. Типи ISDN: *BRI (DSL)- інтерфейс базового доступую Для місцевого використ-ня телефонних ліній, дешевий. В рамках 1 лінії виділ-ся 3 дуплексних канали(2 з них -”В-канали”, по них м.б. передані дані, мова, V=64Kbit/c. 3-й -”Д-канал” для передачі служб. і-ції, швидк-ть=16Kbit/c ); *PRI (ISDN23, EDSL)- інтерфейс основного доступу, для підключ. до ISDN груп кор-чів.1) ISDN23(Північно-амер. стандарт)- виділення 23 "В"- канали+ 1 "Д" розшир. до 64Kbit(S=1.5 Мбіт/с); 2) ISDN30(Європ-й станд-т):30"В"- канали +1"Д"(S=2.048Мbit/c); *BISDN-широкополосна ISDN(>600Мbit/c).

3.Технічне забезпеч. для підключ. до Internet через ISDN.

Для підкл-ня ЕОМ за станд-м BRI треба обладнання: ISDN- термінальний адаптер ($500), ISDN- телефон, NTU(Network terminate) для перетвор.2-х каналів в 1 лінію з V=128 кБіт/с, CSU/DSU- модуль цифрової обробки, ISDN- маршрутиз-р.

Т7.Система сотового зв’язку.

1.Заг. хар-ка сотової мережі(СМ).

2.Стандарти сотових мереж.

3.Використання сотових мереж для передачі даних.

1.Заг. хар-ка сотової мережі(СМ).

UMC- мережаNT-450, GSM-900. С-ма сотового зв’язку буд-ся у вигляді сук-ті ячеек(сот), які покрив-ть тер-рію. В центрі кожн. ячейки- базова станція(BSS), яка обслуг-є всі абонент-кі телефони в межах ячейки.Склад технічн. забезпеч.: *антени (min 2 приймаючі, 1 передаюча); *BTS (прийомо-передатчики); *BSC (контролер базової станції). Для надійності блоки блоки BSS дублюються; *автономні станції безперебійного живлення. Всі базові станціїодн. с-ми залиш-ся на мобільному центрі комутації (MCS), звідти-> на комутовану телефонну мережу. Компоненти MCS: *комутатор, що перемикає потоки і-ції; *центральнй контролер - заг. керування роботою центру комутації; *термінали операторів; * БД:-HRL- домашній реєстр місцеположення (міст-ся і-ція про всіх абон-тів, зареєстров-х в дан. с-мі, про види послуг, які їм м.б. надані); -VRLвизитерський реєстр -||-(і-ція про гостей с-ми); -EIR-реєстр апаратури (і-ція про всі мобільні телефони, які викор-ся в дан. забезпечення, перешкоди в каналах зв'язку, спец-не П.Заб-ня (віруси), спец-не ТЗ. Стандарти MKKTT X.800: 1)загроза безпеці (непереднамірна, ненавмисна, навмисна: активна, пасивна): відкриття конфіденц. і-ції, компроментація, несанкціонов. або помилкове використ. рес-сів, несанкціонов. обмін і-цією, відмови від обслуг-ня; 2)служба безпеки - специфіковані на спеціальному рівні напрямки реалізації загрози безпеці; 3)механізми безпеки.

Служби безпеки: а) аутентифікації - повинна забезпечити підтвердження, або заперечення того, що відправник - саме той, б) забезпечення цілісності - буває з відновленням даних, в) засекречування даних - кодування інф-ції, г) контролю доступу - запобігання несанкц-го доступу, д) захист від відмов - забезп-ня доказів того, що саме той відправник передав певну і-цію, або отримувач точно отримав і-цію.

Механізм безпеки - конкретні методи захисту і-ції.

Методи захисту і-ції: 1)шифрування (скремблювання сигналу: зміна характеристик, кодування, шифрування), 2)цифровий (електроний) підпис (заснов-й на RSA-шифруванні)- використання криптографічних алгоритмів, 3)контроль доступу - здійснюється за паролем (види аутентифікації: речовий доказ - магнітна картка, персональна і-ція - фраза, власний доказ - палець), 4)забезпечення цілісності - приєднання до кожного пакету контрольних сум, 5)підстановка трафіка - заповнення тексту фіктивними блоками за допомогою спец-го обладнання, 6)управління маршрутизацією - передача повідомлень за маршрутами, 7)арбітраж - для того, щоб не було відмов від повідомлень. Для аутентиф-ї: 1,2,3 м-ди. Для служби забезпеч-ня цілісності: 4, 6(частково). Засекречування: 1,5. К-ль доступу: 3. Служба захисту від відмов: 2, 7.

Стандарти рівня захисту системи: А (А3>А1), В (В3=А1), С (Windows NT), Д (Nowell).

2.Криптографічні м-ди захисту.

Етапи розвитку засобів захисту: ручним способом, 30-ті роки - механічні засоби, 1976 р. - розробка алгоритму шифрування з відкритим ключем (RSA).

Криптографія - знання м-дів шифрування. Криптологія - наука про розшифрування без знання ключу. Види шифрування: 1) шифри підстановки, 2) перестановки, 3) метод збивання DES - розроблений IBM під назвою - Люцифер, 4) алгоритм RSA, 5) шифр Ель Гашаля.

Класифікація шифрів: потокові, блочні, з відкритим ключем, звертки - залежність тексту не тільки від ключа а і від попереднього тексту.

3.Використання сотових мереж для передачі даних.

Необх. обладн-ня для передачі д-х: *портативний комп-р зі слотом PC-Card; *сотовий телефон; *модем; *шнур до сотов. телефона. Для передачі д-х через аналогову СМ сотовий модем пов. підтримувати пртокол MNP10, що дозволяють працювати на лініях з високим рівнем перешкод

3.Програмні м-ди захисту інф-ції.

Програмне забезпечення: 1) парольного захисту (CMOS, MAWR 5.01, PROTEST COM 3.0, NULOCK 2.0, PASS 1.0, ADM 1.03), 2) шифрування (Secur PC for Windows, Return to Live, Diskreet, Protest, PGP), копіювання, видалення інформації.

4.Технічні м-ди захисту інф-ції.

Засоби: 1) засоби пошуку і знищення технічних засобів розвідки (пристрої пошуку змін електромагнітного випромінювання, тепловізори, зміни магнітного поля, ренгенометри, металошукачі, пошук змін телефонної лінії), 2) пасивні засоби захисту с-мі);

потрібно вказати деякий перелік імен (домен - країна, або мережа; субдомен - місто, або організація).

Адресація в Relcom: loz@dials.msk.su

Адресація в InterNet: user%comp1%comp2@tip.fiw.ca

Адресація FidoNet: Z:RRNN/SS.PP, де Z - № зони (частини світу: 1-Амер., 2_Європа), RR - № регіону (46-Укр), NN- № мережі в регіоні (місто, група міст), SS- № станції (вузла), PP- № точки pointа (кор-ч). Пр.:2:5020/63 - Європа-Рос.-Москва-станц.63

Формати файлів та протоколи передач ЕП.Формати файлів: 1) ASCII - інформація представлена у 7-бітному вигляді, 2) двійковий - 8-бітний. Протоколи: 1) SMTP - опиисаний в стандарті RFC 821, RFC 822, програми перекодування: UU Encode, UU Decode, 2) MIME - багатоцільове розширення InterNet, 3) UUCP (для UNIX), MAPI та VIP для локальних мереж.

Т9.Безпека телекомунікаційних сис-м (ТС).

Похожие работы

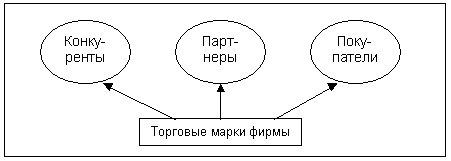

... іб індивідуалізації виробника товарний знак розглядається як торговельна марка або фірмовий знак”. Таким чином, на підставі вищевикладеного можна зробити висновки, що в економічній літературі поняття "товарний знак", "торговельна марка" і "бренд" найчастіше використовуються як взаємозамінні. 2. Корпоративний бренд life:) — GSM-оператор мобільного зв'язку, представлений компанією «Астеліт» в ...

... розвиток транспортної інфраструктури, створення відповідно до міжнародних стандартів національної мережі міжнародних транспортних коридорів. - Модернізація туристичної та рекреаційної сфери 73. Національна, економічна і зовнішньоекономічна безпека країни та напрями її забезпечення Безпека, її гарантування для будь-якої держави — складний і багатогранний процес. Національна безпека — ...

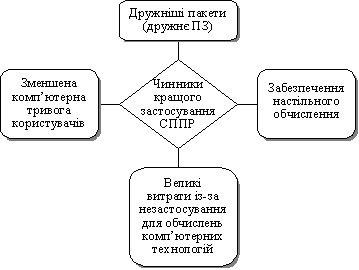

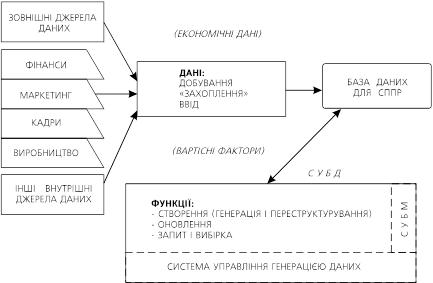

... інші території. На додаток до цього моделі прогнозування в СППР та основані на реальних знаннях системи часто використовуються як настільні, розраховані на одного користувача системи. Системи підтримки прийняття рішень набули широкого застосування в економіках передових країн світу, причому їхня кількість постійно зростає. На рівні стратегічного управління використовується ряд СППР, зокрема для ...

... · пошуковий механізм, який користувачі використовують як інтерфейс для взаємодії з базою даних. Засоби пошуку типу агентів, павуків, кроулерів і роботів використовуються для збору інформації про документи, які знаходяться в мережі Інтернет. Це спеціальні програми, які займаються пошуком сторінок в мережі, збирають гіпертекстові посилання з цих сторінок і автоматично індексують інформацію, яку ...

0 комментариев