Навигация

ЗАХИСТ ТА КОДУВАННЯ ІНФОРМАЦІЇ

4. ЗАХИСТ ТА КОДУВАННЯ ІНФОРМАЦІЇ.

Про те, що інформація має цінність, люди усвідомили дуже давно. Інформацію продукують, зберігають, транспортують, купують і продають, а отже — фальсифікують і крадуть, а отже — її потрібно захищати. Сучасне суспільство все більше стає інформаційно-обумовленим, успіх кожного роду занять усе більше залежить від володіння певними даними й відсутності цих даних у конкурентів. І чим дужче проявляється такий ефект, тим більші потенційні збитки від зловживань в інформаційній сфері, тим нагальніша потреба в захисті інформації. Одне слово, виникнення індустрії обробки інформації із залізною закономірністю призвело до появи індустрії засобів інформаційного захисту.

4.1 Алгоритм захисту ключа RSA

Перший алгоритм кодування з відкритим ключем (Public Key Encryption, далі PKE) було запропоновано Вітфілдом Діффі та Мартіном Хелманом у Стендфордському університеті. Вони, а також незалежно від них полягає у відсутності потреби секретної передачі ключа.

PKE базується на нерозв’язності проблеми розкладу натурального числа на прості множники.

RSA схему шифрування було запропоновано у 1978 році та названо іменами трьох його винахідників: Роном Рівестом (Ron Rivest), Аді Шаміром (Adi Shamir) та Леонардом Адлеманом (Leonard Adleman). RSA належить до класу алгоритмів кодування з відкритим ключем.

У 80-х роках криптосистема переважно використовувалася для забезпечення секретності та достовірності цифрових даних. У сучасному світі RSA використовується в web – серверах та браузерах для зберігання таємності даних що передаються по мережі, .

Схема RSA базується на обчисленні виразів зі степенями. Відкритий текст шифрується блоками, довжина кожного із яких менша за деяке число n.

Алгоритм генерації ключаA повинен згенерувати відкритий та секретний ключі:

1. Згенерувати два великих простих числа p та q приблизно однакової довжини;

2. Обчислити n = p * q, fi = (p – 1) * (q – 1);

3. Вибрати натуральне e, 1 < e < fi, взаємно просте з fi;

4. Використовуючи розширений алгоритм Евкліда, розв’язати рівняння

d * e 1 (mod fi).

Відкритий ключ: (n, e). Секретний ключ: d.

Схема шифрування RSA

B шифрує повідомлення m та надсилає A.

1. Шифрування. В робить наступні дії:

а) отримати відкритий ключ (n, e) від А;

б) представити повідомлення у вигляді натурального числа m з проміжку [1..n];

в) обчислити c = me mod n;

г) надіслати шифротекст c до А.

2. Дешифрування. Для отримання повідомлення m із шифротксту c А робить наступні дії:

а) використовуючи секретний ключ d, обчислити m = cd mod n.

Шифр c декодується правильно.

Оскільки p та q – прості числа, то (p * q) = (n) = (p - 1) * (q - 1), де – функція Ейлера. З умови вибору ключа d маємо: d * e mod (n) = 1, або d * e = (n) * k + 1 для деякого натурального k.

cd mod n = (me)d mod n = m (e * d) mod n = m ^ ( (n) * k + 1) mod n = (m (n) mod n) k * m = 1 k * m = m, оскільки за теоремою Ейлера m (n) mod n = 1.

RSA системою називають функцію RSAn,e(x) = xe mod n та обернену їй RSA-1n,e(y) = yd mod n, де e – кодуюча, а d – декодуюча експонента, x, y Zn*.

Для прикладу:1. Оберемо два простих числа: p = 17, q = 19;

2. Обчислимо n = 17 * 19 = 323, fi = (p - 1) * (q - 1) = 16 * 18 = 288;

3. Оберемо e = 7 (НСД(e, fi) = 1) та розв’яжемо рівняння 7 * d 1 (mod 288), звідки d = 247.

Побудовано RSA систему: p = 17, q = 19, n = 323, e = 7, d = 247.

Відкритий ключ: n = 323, e = 7, секретний ключ: d = 247.

1. m = 4. Кодування: 47 mod 323 = 234. Декодування: 234247 mod 323 = 4.

2. m = 123. Кодування: 1237 mod 323 = 251. Декодування: 251247 mod 323 = 123.

4.2 Види та методи взлому.

На сьогоднішній день відомо декілька основних методів взлому ключа, серед них самі популярні циклічна атака та атака методом осліплення.

4.2.1 Циклічна атакаЗа відомим шифром c (c = me mod n) злодій, маючи відкритий ключ e та n, бажає знайти повідомлення m. Він починає будувати послідовність чисел

c, ce, ![]() ,

, ![]() , …

, …

Оскільки обчислення відбуваються в групі Zn*, то елемпнти послідовності знаходяться в межах від 0 до n - 1. Отже існує таке натуральне k, що с = ![]() . Враховуючи що c = me mod n, маємо: me =

. Враховуючи що c = me mod n, маємо: me = ![]() або m =

або m = ![]() .

.

Таким чином для знаходження повідомлення m за його шифром c необхідно побудувати послідовність c, ce, ![]() ,

, ![]() , …,

, …, ![]() ,

, ![]() = c, і взяти її передостаннє число.

= c, і взяти її передостаннє число.

Розв’язавши рівняння: m7 mod 323 = 251.

e = 7, n = 323, c = 251.

| k |

|

| 0 | 251 |

| 1 | 310 |

| 2 | 47 |

| 3 | 4 |

| 4 | 234 |

| 5 | 123 |

| 6 | 251 |

З таблиці маємо: c = ![]() = 251. Оскільки me =

= 251. Оскільки me = ![]() , то m =

, то m = ![]() = 123.

= 123.

Припустимо, А має секретний ключ RSA системи, а Z – злодій, який перехопив шифр c і хоче декодувати його. При цьому А відмовляє видати Z вихідний текст m. Тоді Z обирає деяке значення b Zn*, обчислює c’ = be * c і просить А дешифрувати його. А погоджується дешифрувати c’ своїм секретним ключем d, оскільки зміст повідомлення c’ йому ні про що не говорить і виглядає невинним. Отримавши m’ = c’d mod n, злодій Z обчислює m = m’ / b і отримує шукане m. Шифром m дійсно є c, оскільки me = m’e / be = c’de / be = c’ / be = c.

Така атака можлива, оскільки А не знає повної інформації про шифр c’, який дає йому злодій Z.

Наприклад. Нехай А має RSA систему: p =17, q = 19, n = 323, e = 7, d = 247.

Злодій Z перехопив шифр c = 234 і хоче знайти таке m, що m7 = 234 mod 323.

1. Z обирає b = 10 Z323*, обчислює c’ = 107 * 234 mod 323 = 14 і просить А дешифрувати його.

2.A обчислює m’ = 14247 mod 323 = 40 і передає його Z.

Похожие работы

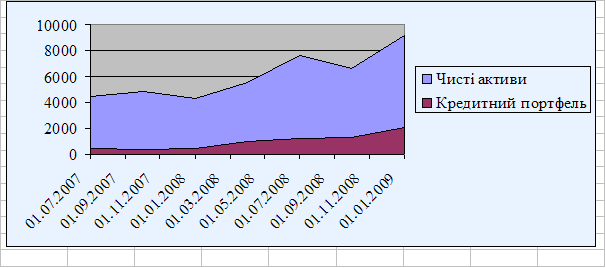

... своєчасне виявлення відхилень від прийнятих стандартів і цілей кредитної політики банку. Кредитний моніторинг є одним із важливих елементів удосконалення механізму здійснення кредитних операцій. Контроль за ходом погашення позички і виплатою відсотків по ній служить важливим етапом усього процесу кредитування. Він полягає в періодичному аналізі кредитного досьє позичальника, перегляді кредитного ...

... портфеля банку: - диверсифікація; - лімітування; - створення резервів для відшкодування втрат за кредитними операціями комерційних банків. Класифікацію методів управління кредитним ризиком наведено в схемі 2.1. (додаток Т). Методи управління ризиком кредитного портфеля банку, які застосовуються в АКБ “Укрсоцбанк”: Диверсифікація. Метод диверсифікації полягає у розподілі кредитного ...

... MasterCard Mass, Ø до 2100 грн. по картках Visa Gold або MasterCard Gold. Відсоткова ставка за кредит (дозволений овердрафт) – до 2% на місяць. Гроші (сума в межах кредитного ліміту) доступні в будь-який час. Відсотки за кредитом нараховуються тільки за дні користування кредитом і списуються автоматично 25 числа кожного місяця. Використаний кредит погашається автоматично – ...

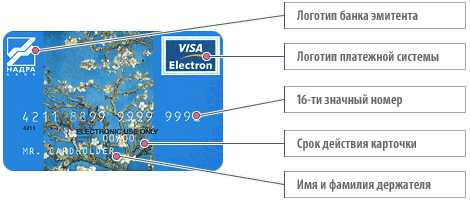

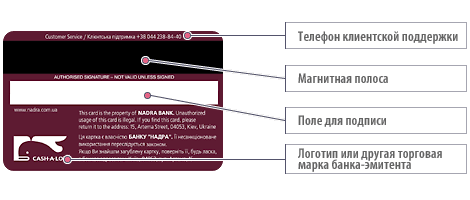

... завдання :скласти маркетинговий план просування карткового продукту серед студентів . 3.6. Завдання для самостійної роботи . 1-й рівень складності : Бліц - опитування : 1. Кредитна картка - це ... 2. Кредитні картки бувають ... 3. По банківським карткам існує два види операцій : -.......... -........... 4. PIN - код - це..... 5.POS - термінал - це ....... 6. Банкомат - ...

0 комментариев