Навигация

Адміністрування користувачів та ресурсів мережі

2.2 Адміністрування користувачів та ресурсів мережі

В комп’ютерній лабораторії УМВК налагоджена комп’ютерна сітка з 12 комп’ютерів. І на підприємстві існує необхідність адміністрування її користувачів та ресурсів.

Адміністрування користувачів полягає у створенні облікової інформації користувачів (що визначає ім'я користувача, приналежність користувача до різних груп користувачів, пароль користувача), а також у визначенні прав доступу користувача до ресурсів мережі – комп'ютерів, каталогів, файлів, принтерів і т. п.

Створення облікової інформації користувачів здійснюється в мережі Windows XP утилітою User Manager для локальногого комп'ютера і User Manager for Domains для всіх компьеров домену. Права доступу до ресурсів задаються в мережі Windows XP різними засобами, залежно від типу ресурсу. Можливість використання копьютеров Windows XP Workstation в якості робочих станцій – за допомогою User Manager for Domains, доступ до локальних каталогів і файлів (тільки для файлової системи NTFS, що підтримує права доступу) – за допомогою засобів Windows XP Explorer, до віддалених розділяються каталогами – за допомогою Server Manager, доступ до принтерів – з панелі Printers.

Локальні, глобальні і спеціальні групи

Windows XP використовує три типи груп: локальні, глобальні і спеціальні. Кожен тип має своє призначення, можливості та обмеження.

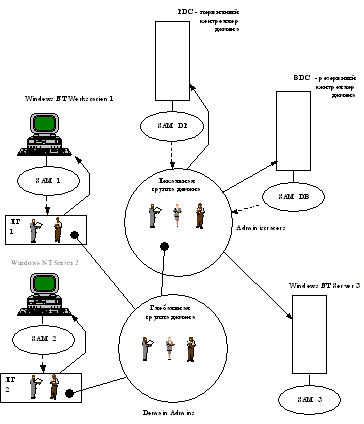

Локальна група може визначатися для домену або для комп'ютера. Локальні групи дають користувачам права та дозволи на ресурси того комп'ютера (або сайти), де зберігається облікова інформація локальної групи. Доступ до ресурсів комп'ютера – Windows NT Workstation або Windows NT Server можуть бути визначені тільки для членів локальної групи цього комп'ютера, навіть якщо ці комп'ютери яваляются членами домену. Наприклад, доступ до ресурсів сервера Windows NT Server 2 на малюнку 5.1 може бути визначений лише для користувачів, облікові дані яких зберігаються в SAM 2 цього комп'ютера.

Так як база SAM PDC копіюється на всі BDC домену, то користувачі, визначені в PDC, можуть мати права на ресурси як PDC, так і всіх BDC домену.

Доступ до ресурсів комп'ютера для користувачів домену забезпечується за рахунок механізму включення в локальну групу окремих користувачів домену і глобальних груп домену. Включені користувачі та групи отримують ті ж права доступу, що й інші члени цієї групи. Механізм включення глобальних груп в локальні є основним засобом централізованого адміністрування прав доступу в домені Windows NT.

Локальна група не може містити інші локальні групи. Тому в мережі, що використовує модель робочої групи немає можливості визначити на одному комп'ютері всіх користувачів мережі та надавати їм доступ до ресурсів інших комп'ютерів.

Рис. 5.1. Приклад глобальної групи

Для спрощення організації надання доступу користувачам з іншого домену в Windows NT введено поняття глобальної групи.

Глобальна група користувачів – це група, яка має ім'я і права, глобальні для всієї мережі, на відміну від локальних груп користувачів, які мають імена і права, дійсні тільки в межах одного домену. Адміністратор довіряючого домену може надавати доступ до ресурсів свого домену користувачам з глобальних груп тих доменів, яким довіряє даний домен. Глобальні групи можна включати до складу локальних груп користувачів ресурсного домену.

Спеціальна група – використовується виключно Windows NT Server для системного доступу. Спеціальні групи не містять облікової інформації користувачів і груп. Адміністратори не можуть приписати користувачів до цих груп. Користувачі або належать до цих груп за замовчуванням (наприклад, кожен користувач є членом спеціальної групи Everyone), або вони стають ними в залежності від своєї мережевої активності.

Вбудовані групи користувачів і їх права

Права визначаються для об'єктів типу група на виконання деяких системних операцій: створення резервних копій, вимикання комп'ютера (shutdown) і т. п. Права призначаються за допомогою User Manager for Domains.

Оператори облікової інформації (Accounts operators) не можуть змінювати облікову інформацію адміністраторів, або ж змінювати глобальну групу Domain Admins або локальні групи Administrators, Server Operators, Account Operators, Print Operators або Backup Operators.

Члени групи Users мають право створювати локальні групи домену, але вони не зможуть ним скористатися, якщо їм не дозволено входити локально в сервер або не дозволено користуватися утилітою User Manager for Domains.

Everyone має право блокувати сервер, тільки користувачі, які можуть також входити локально в цей сервер можуть насправді його заблокувати.

Схожі права можна задати і по відношенню до Windows NT Server, не виконує роль PDC або BDC – за допомогою утиліти User Manager for Domains, а також до Windows NT Workstation за допомогою утиліти User Manager.

Можливості користувачів

Можливості користувачів – визначаються для окремих користувачів на виконання нечисленних дій, що стосуються реорганізації їх операційного середовища:

· Включення нових програмних одиниць (іконок) до групи програм панелі Program Manager;

· Створення програмних груп Program Manager;

· Зміна складу програмних груп;

· Зміна властивостей програмних одиниць (наприклад, включення в стартову групу);

· Запуск програм з меню FILE в Program Manager;

· Встановлення з'єднань з мережевим принтером, крім тих (які вже передбачені в профілі користувача).

Можливості користувача є частиною так званого профілю користувача (User Profile), який можна змінювати за допомогою утиліти User Profile Editor. Профіль поряд з описаними можливостями включає і встановлення середовища користувача на його робочому комп'ютері, такі як кольори, шрифти, набір програмних груп та їх складу.

Дозволи на доступ до каталогів і файлів

Адміністратор може керувати доступом користувачів до каталогів і файлів в розділах диска, відформатували під файлову систему NTFS. Розділи, відформатовані під FAT і HPFS, не підтримуються засобами захисту Windows NT. Однак можна захистити колективні по мережі каталоги незалежно від того, яка використовується файлова система.

Для захисту файлу або каталогу необхідно встановити для нього дозволу (permissions). Кожне встановлене дозвіл визначає вид доступу, який користувач або група користувачів мають по відношенню до даного каталогу або файлу. Наприклад, коли ви встановлюєте дозвіл Read до файлу MY IDEAS.DOC для групи COWORKERS, користувачі з цієї групи можуть переглядати дані цього файлу і його атрибути, але не можуть змінювати файл або видаляти його.

Windows NT дозволяє використовувати набір стандартних дозволів, які можна встановлювати для каталогів і файлів. Стандартними дозволами для каталогів є: No Access, Read, Add, Add & Read, Change і Full Control.

При встановленні стандартної чіткості поруч з ним у дужках відображаються великі літери встановлених індивідуальних дозволів. Наприклад, при встановленні для файлу стандартної чіткості Read поруч зі словом Read з'являється абревіатура RX, яка означає, що стандартного дозволу Read відповідає установка двох індивідуальних дозволів – Read і Execute.

Адміністратор може з допомогою утиліти File Manager встановлювати як стандартні, так і індивідуальні дозволу.

Для того, щоб ефективно користуватися можливостями механізмів безпеки NTFS, потрібно пам'ятати наступне:

Користувачі не можуть користуватися каталогом або файлом, якщо вони не мають дозволу на це, або ж вони не належать до групи, яка має відповідний дозвіл.

Дозволи мають накопичувальний ефект, за винятком дозволу No Access, яка скасовує всі інші наявні дозволу. Наприклад, якщо група CO-WORKERS має дозвіл Change для якогось файлу, а група Finance має для цього файлу тільки дозвіл Read, і Петров є членом обох груп, то в Петрова буде дозвіл Change. Однак, якщо дозвіл для групи Finance зміниться на No Access, то Петров не зможе використовувати цей файл, незважаючи на те, що він член групи, яка має доступ до файлу.

Коли ви створюєте в каталозі файли і підкаталоги, то вони успадковують дозволи, які має каталог.

Користувач, який створює файл чи каталог, є власником (owner) цього файлу або каталогу. Власник завжди має повний доступ до файлу або каталогу, тому що може змінювати дозволи для нього. Користувачі – члени групи Administrators – завжди можуть стати власниками будь-якого файлу або каталогу.

Найзручнішим шляхом управління захистом файлів і каталогів є установка дозволів для груп користувачів, а не для окремих користувачів. Зазвичай користувачу потрібен доступ до багатьох файлів. Якщо користувач є членом будь-якої групи, яка має доступ до цих файлів, то адміністратору простіше позбавити користувача цих прав, вилучивши його зі складу групи, а не змінювати дозволи для кожного файлу. Зауважимо, що установка дозволу для індивідуального користувача не скасовує дозволів, даних користувача як члену певної групи.

Керування профілями користувачів

Коли користувач локально входить перший раз на будь-який комп'ютер, то для нього за умовчанням створюється профіль. Всі налаштування середовища (колір фону, шпалери, шрифти і т. п.) автоматично зберігаються в підкаталозі Profiles системного каталогу даного комп'ютера, наприклад, C: \ NT40w \ Profiles \ username, де username – ім'я користувача. Профіль зберігається у файлі з ім'ям ntuser.dat

Адміністратор також може настроювати профіль користувача, входячи в будь-який комп'ютер під ім'ям цього користувача.

На відміну від профілю користувача, що встановлюється за замовчуванням, існує також Roaming – переміщуваний профіль користувача, який формує одну й ту ж середовище для даного користувача, незалежно від того, з якого комп'ютера він увійшов в мережу.

Переміщувані користувача профілі зберігаються централізовано на сервері, а не на локальних комп'ютерах користувачів.

Адміністратор може визначити для користувача один з двох типів переміщуваних профілів.

Індивідуальний переміщуваний профіль, який користувач може змінювати. Будь-які зміни, які користувач вніс у своє середовище, вносяться в індивідуальний переміщуваний профіль тоді, коли користувач логічно виходить з мережі. Коли той же користувач входить знову, з сервера завантажується останній варіант профілю. Таким чином, якщо використовуються переміщувані індивідуальні профілі, то у кожного користувача є свій власний переміщуваний профіль. Цей профіль зберігається у файлі ntuser.dat в одному з поділюваних каталогів сервера.

Обов'язковий (mandatory) переміщуваний профіль – це налаштована адміністратором профіль, який користувач не може змінити. Один обов'язковий профіль може бути призначений декільком користувачам. Цей вид профілю доцільно призначати тих користувачів, яким потрібна однакова середу, наприклад, операціоністам банку. Обов'язковий профіль повинен мати розширення. Man. Індивідуальний профіль можна зробити обов'язковим, перейменувавши його з Ntuser.dat в Ntuser.man.

Починаючи з версії 4.0, адміністраторові пропонується більш потужний засіб керування профілями користувачів – System Policy Editor. З його допомогою адміністратор може змінювати профіль користувача, не входячи під його ім'ям. При цьому він може встановлювати обмеження, які неможливо було б встановити, входячи під ім'ям користувача, наприклад, заборона на використання команди Run. System Policy Editor може може використовуватися для формування як локальних, так і переміщуваних профілів. Переміщуваний профіль зберігається у файлі Ntconfig.pol в поділюваному каталозі Netlogon на PDC.

Похожие работы

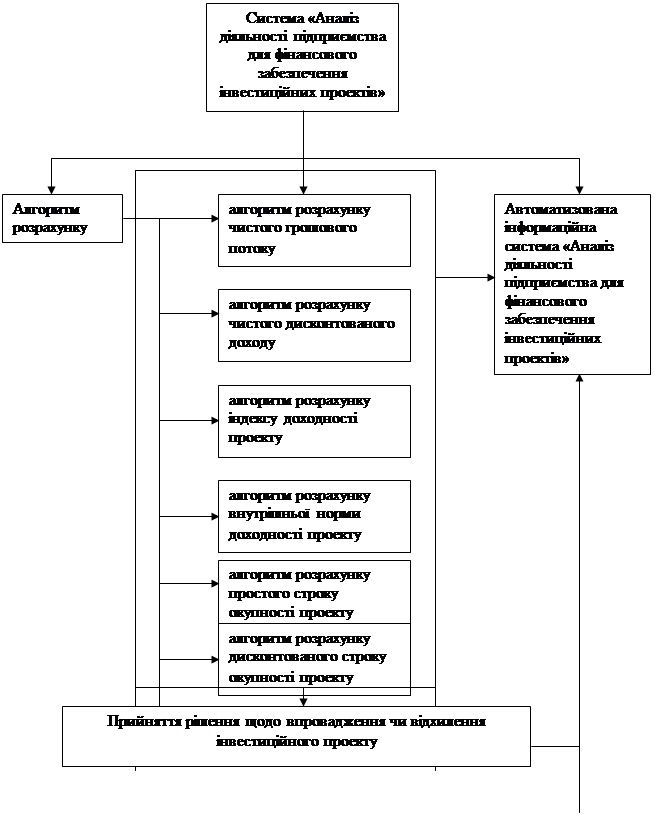

... »; 5) підсистема «Розрахунок чистого дисконтованого доходу»; 6) підсистема «Розрахунок індексу доходності проекту». Рис. 3.2. Структура інформаційної системи «Аналіз діяльності підприємства для фінансового забезпечення інвестиційних проектів» Далі приймається рішення щодо впровадження чи відхилення інвестиційного проекту. Усі ...

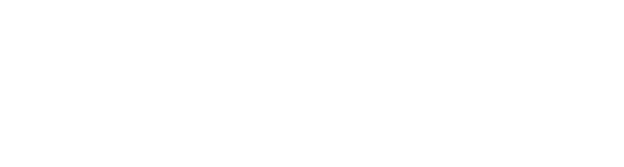

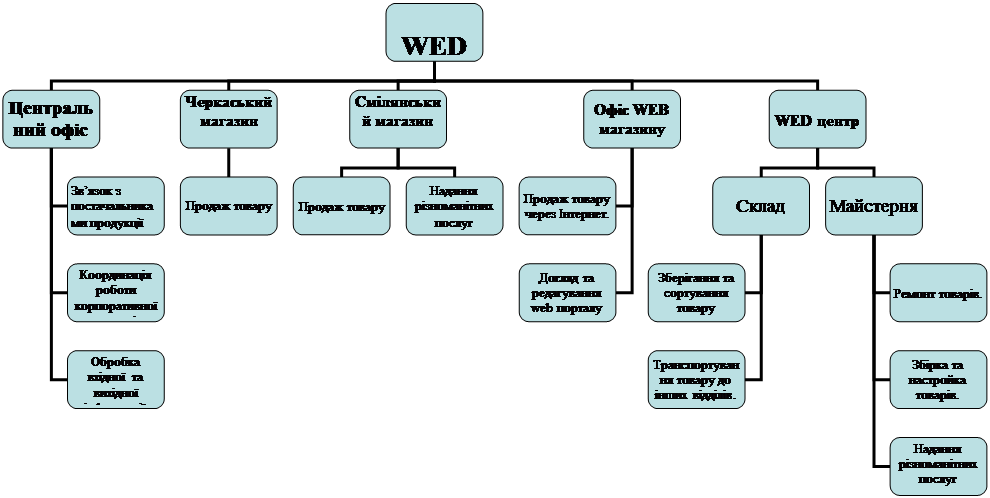

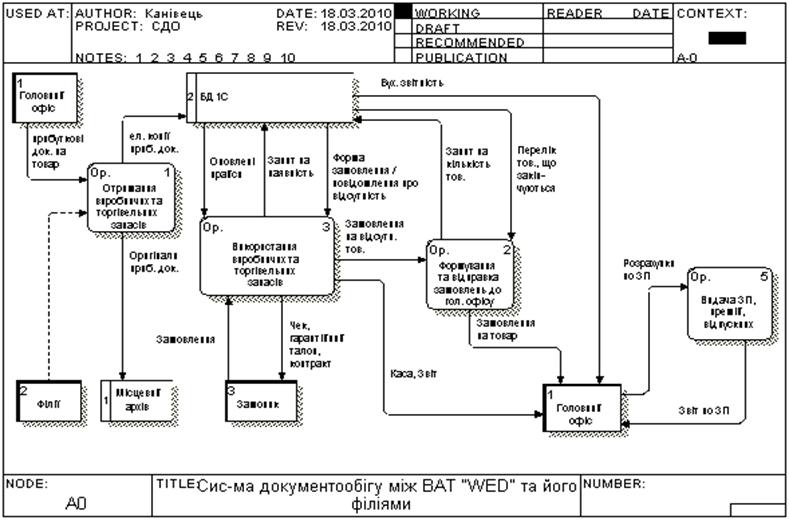

... паперовий wed- центр База даних філії Облік зп Звіт по зп Електронний паперовий філії База даних, місцеві архіви wed-центр Облік зп II. Впровадження захисту інформації в комп’ютерній мережі і інформаційній системі підприємства “WED” Захист інформації на підприємстві грає велику роль для забезпечення стабільної роботи всього корпоративного підприємства та філій зокрема. Тож ...

... рішень, прийнятих за матеріалами ривізії. 4. Система автоматизації обліково – аналітичної роботи з формування прибутку підприємства та розрахування з бюджетом та його оподаткування 4.1. Характеристика автоматизованих систем, автоматизації обліку та контролю формування прибутку. Зміни в господарському механізмі актуалізують проблему підвищення ефективності діяльності суб¢єктів ...

... матеріальної основи виробництва визначається, передусім, необхідністю випуску більш якісної продукції, що диктується конкуренцією товаровиробників. 2. КОМПЛЕКСНА ОЦІНКА І АНАЛІЗ МАЙНОВОГО СТАНУ ПІДПРИЄМСТВА 2.1 Загальна оцінка фінансового стану підприємства Товариство з обмеженою відповідальністю “Лактум”. Статуний фонд товариства складає 690.80 тисяч гривень. Прибуток підприємства утворю ...

0 комментариев