Навигация

Группы опасных факторов. Внешние и внутренние источники угроз. Угроза информационным ресурсам

БЕЛОРУССКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ИНФОРМАТИКИ И РАДИОЭЛЕКТРОНИКИ

Кафедра радиотехнических систем

РЕФЕРАТ

На тему:

«Группы опасных факторов. Внешние и внутренние источники угроз. Угроза информационным ресурсам»

МИНСК, 2008

1. Понятие «Угроза безопасности». Группы опасных факторов

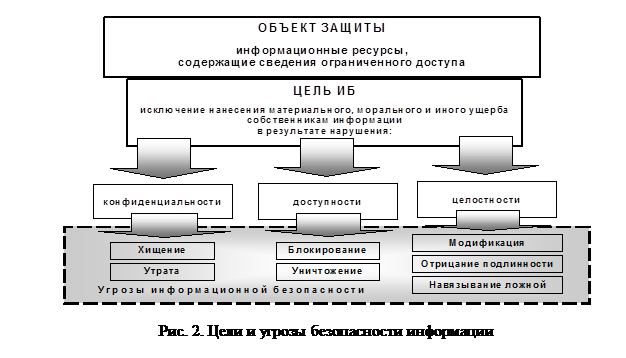

Угроза безопасности – потенциальное нарушение безопасности, любое обстоятельство или событие, которое может явиться причиной нанесения ущерба (защищаемому ресурсу) предприятию.

Угрозы можно классифицировать по различным основаниям и измерять в количественных параметрах. Возможны следующие типы угроз: экономические, социальные, правовые, организационные, информационные, экологические, технические и криминальные.

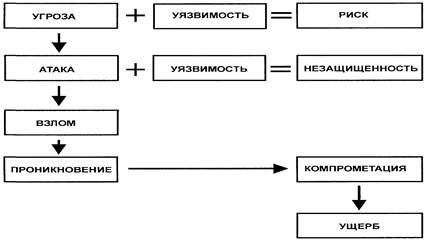

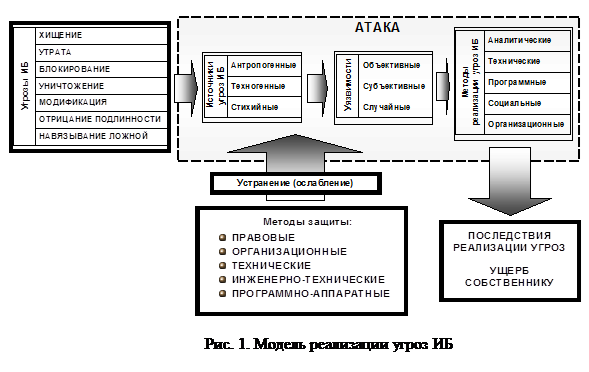

Рассмотрим механизм осуществления угрозы.

| ||||

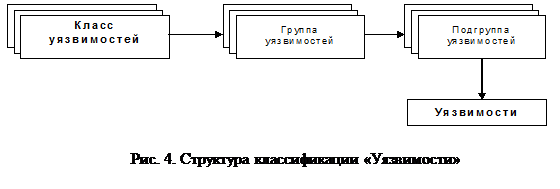

Уязвимость – это присущие предприятию причины обусловленными особенностями хранения, использования, транспортировки, охраны и защиты ресурсов, приводящие к нарушению безопасности конкретного ресурса.

Атака – реализация угрозы.

Ущерб – невыгодные для собственника имущественные последствия, возникшие в результате правонарушения. (материальный, физический, моральный).

2. Внешние и внутренние источники угроз. «Модель» нарушителя.

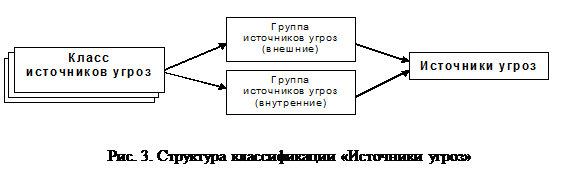

В любом рассматриваемом времени и месте существует ряд факторов, которые каким-либо образом влияют на вероятность возникновения и возможность осуществления угроз.

Портрет потенциального НАРУШИТЕЛЯ безопасности информационного ресурса может быть представлен следующим образом: Нарушитель – это лицо, по ошибке, незнанию или осознанно предпринявшее попытку выполнения запрещенных операций и использующее для этого различные возможности, методы и средства.

Уровни технической оснащенности нарушителя и его знаний о физических принципах работы систем охраны, установленных на объекте, определяют возможность и время, необходимое ему на преодоление средств инженерной защиты и обход сигнализационной техники.

Наиболее вероятными путями физического проникновения "нарушителя" в здание являются:

- через двери и окна первого этажа;

- по коммуникационным и техническим проемам подвала или цокольного этажа;

- с крыши через окна или другие проемы верхних этажей;

- путем разрушения ограждений (разбивание стекол, пролом дверей, решеток, стен, крыши, внутренних перегородок, пола и т.п.).

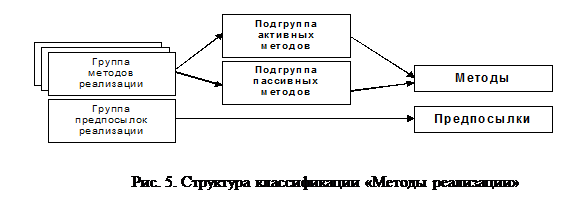

Рассматривают две группы способов реализации угроз (враждебных действий) - контактные, бесконтактные.

Способы проникновения на объект, в его здания и помещения могут быть самые различные (это описано во многих литературных источниках), например:

- разбитие окна, витрины, остекленной двери или других остекленных проемов;

- взлом (отжатие) двери, перепиливание (перекус) дужек замка и другие способы проникновения через дверь;

- пролом потолка, подлежащего блокировке;

- пролом капитального потолка, не подлежащего блокировке;

- пролом стены, подлежащей блокировке;

- пролом капитальной стены, не подлежащей блокировке;

- пролом (подкоп) капитального пола, не подлежащего блокировке;

- пролом (подкоп) пола, подлежащего блокировке;

- проникновение через разгрузочный люк;

- проникновение через вентиляционное отверстие, дымоход или другие строительные коммуникации;

- проникновение подбором ключей;

- оставление нарушителя на объекте до его закрытия;

- свободный доступ нарушителя на объект в связи с временным нарушением целостности здания из-за влияния природно-техногенных факторов или в период проведения ремонта;

- проникновение через ограждение (забор, сетку, решетку), используя подкоп, перелаз, разрушение, прыжок с шестом и т.д.

Каждый тип нарушителей (неподготовленный, подготовленный, квалифицированный) будет осуществлять проникновение на объект по разному - менее или более грамотно используя различные условия, способствующие проникновению, как то:

- взрыв;

- пожар (поджог);

- разбойное нападение;

- наводнение;

- химическое заражение;

- общественные беспорядки;

- отключение электроэнергии на объекте, в районе, городе;

- постановка нарушителем помех ТСО на объекте;

- постановка нарушителем помех в канале связи объекта с охраной;

- предварительный вывод из строя ТСО на объекте;

- предварительный вывод из строя канала связи объекта с охраной;

- предварительный сговор нарушителя с персоналом объекта;

- предварительный сговор нарушителя с персоналом службы охраны объекта;

- создание и использование многих и многих других условий для проникновения на охраняемый объект, например: использование дрессированных животных и птиц, специальных технических средств обхода ТСО, специальных технических средств для предварительного изучения объекта и т.д.

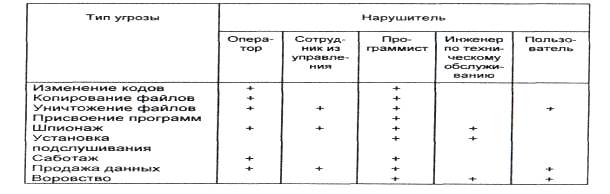

Модель нарушителя информационной безопасности может быть дополнена некоторыми показателями, определяемыми особенностями человеческого характера. Сотрудники охраняемого объекта, участвующие в процессах движения информации, могут быть возможными нарушителями. Типы угроз компьютерной информации и возможные нарушители представлены в таблице.

Любой нарушитель для реализации своих замыслов руководствуется определенной мотивацией и намерениями, владеет совокупностью знаний, умений и навыков (способов) совершения противоправных действий с применением технических средств, имеет в своем распоряжении соответствующие технические средства. Он знает систему защиты информации на объекте или имеет Возможность доступа к конкретным информационным ресурсам, сам выбирает время и место предполагаемого нарушения.

Похожие работы

... зависят от мощности и уровня развития социальной коммуникативной системы. Все это важно учитывать при управлении информационными ресурсами общества. 3. Технология формирования и использования информационных ресурсов в информационном производстве В каждом информационном производстве существуют специфические для него технологические позиции. В каждом научном коллективе используются свои ...

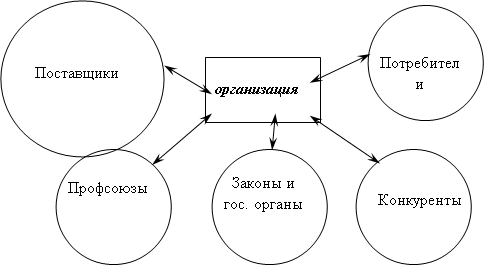

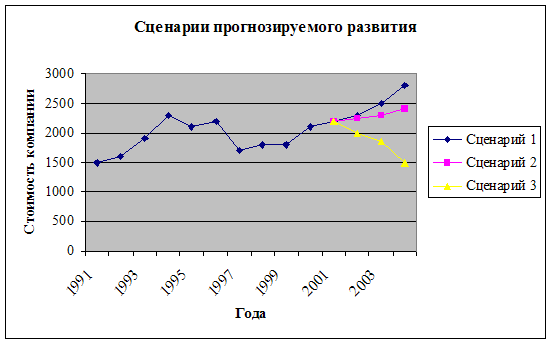

... производства или ограничивать сбыт, если волнения направлены против находящегося в иностранном владении завода или вида продукции. Практическая часть 1.Краткая характеристика ООО ПКФ «Ива-С» и факторов внешнего окружения 000 ПКФ «Ива-С» создано в 1997 году для производства и оптовой торговли лакокрасочными материалами в городе Ростове-на-Дону. Полное наименование предприятия - Общество с ...

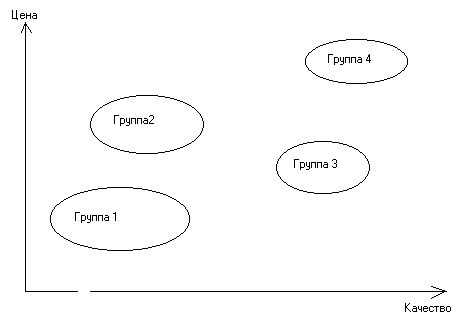

... правильным вариантом поведения компании для достижения эффективного долгосрочного функционирования и успешного развития является уделение повышенного внимание осуществлению анализа внешнего и внутреннего окружения. Это подразумевает проведение комплексного анализа, который может быть проведен с использованием вышеперечисленных методик, который дает достаточно ясное и объективное представление о ...

... 1. 2. Цель работы Целью данного реферата является рассмотрение моделей угроз безопасности систем и способов их реализации, анализировать критерии уязвимости и устойчивости систем к деструктивным воздействиям, описать средства мониторинга для выявления фактов применения несанкционированных информационных воздействий, рассмотреть характер разработки методологии и методического аппарата оценки ...

0 комментариев