Навигация

Анализ информационной системы организации. Политика информационной безопасности организации

УЧРЕЖДЕНИЕ ОБРАЗОВАНИЯ

ЧАСТНЫЙ ИНСТИТУТ УПРАВЛЕНИЯ И ПРЕДПРИНИМАТЕЛЬСТВА

(филиал)

КАФЕДРА информационных процессов и технологий КОНТРОЛЬНАЯ РАБОТАпо дисциплине «Компьютерные информационные технологии»

Выполнила студентка Середут Светлана МихайловнаКурс VI, группа 2610

Факультет заочного обучения

Специальность: экономика и управление на предприятии

Номер индивидуального задания В-т 27 (1-1, 2-5)

Проверил __________________________________________________________________

Замечания __________________________________________________________________

Заключение о работе _____________________________________________________________

Бобруйск 2005

План:

I Задание 1:

1. Анализ информационной системы организации

2.Политика информационной безопасности организации

II Задание 2:

3. Назначение и основные функции папки «Дневник» MS Outlook 97

Список используемой литературы1. Анализ информационной системы организации

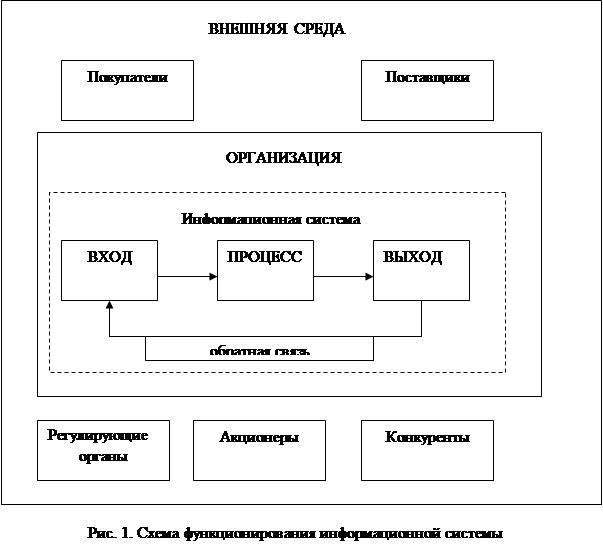

1.1. Назначение информационной системы

В процессе своей деятельности бухгалтерия организации осуществляет непрерывное и документальное наблюдение, измерение, отражение и обобщение в денежном измерителе фактов движения средств организации и источников их формирования в процессе ее финансово-хозяйственной деятельности.

Информационная система организации задействована при выполнении следующих задач:

- обеспечение своевременной, полной и объективной информации о результатах деятельности за определенный промежуток времени;

- обмене информацией между персональными компьютерами (ПК) сотрудников организации через локальную сеть;

- обмене информацией между персональными компьютерами, расположенными не в данном помещении через удаленный доступ;

- получении информации через электронную почту .

- ведении документооборота и делопроизводства организации;

- хранения данных деятельности организации в электронном виде.

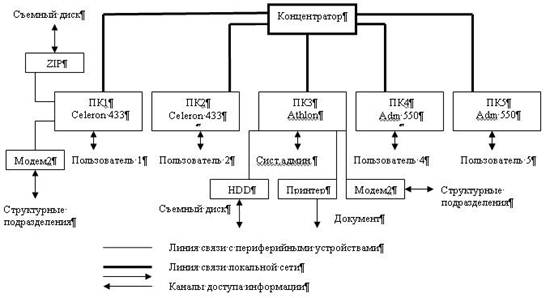

Структурно ИС включает в себя 5 персональных компьютеров Рис.1.

Все ПК с операционной системой Windows NT объединены в локальную сеть с возможность обмена информацией, 100 Mbit/c через сетевой концентpaтop. Администрирование сети осуществляется с помощью программы Windows NT Server, установленного на ПК3 (сервере сети). Через сервер локальной сети (ПК3) и ПК1 организован удаленный доступ через модемы2 к корпоративной сети структурных подразделений, расположенных не в данном помещении.

ИС имеет дополнительные накопители информации в виде:

-FDD –накопитель на гибком магнитном диске – ПК3;

-CD-ROM - устройство чтения лазерных дисков- ПК3;

-HDD -съемный накопитель на жестких магнитных дисках –ПК3;

-ZIP- накопитель сменных дисков (ПК1).

Рис 1. Информационная система организации.

Система питания компьютеров ПК1-2 осуществляется через сетевые фильтры, сервер ПК3 снабжен программируемым источником бесперебойного питания, ПК4-5 осуществляется через обычную сеть.

Система снабжена принтером, работающем в сетевом режиме в составе ПК3.

Уровень излучения мониторов ПК в окружающее пространство соответствует ТСО 95-99 (т.е. на расстоянии 30 см от монитора в диапазоне частот от 5 до 2 КГц уровень поля составляет менее 10 В/М, в диапазоне частот от 2 КГц до 400 КГц уровень поля составляет менее 1 В/М).

Каналами доступа к информации ИС являются:

- визуальный просмотр информации на ПК в локальной сети через мониторы;

- копирование информации из ИС и в ИС с помощью гибких и сменных дисков, съемного винчестера;

- просмотр и копирование информации структурных подразделений с ПК1,3;

- вывод информации с ПК1-5 на принтер.

Программное обеспечение ИС включает в себя:

- операционную систему Windows NT, (ПК1-5);

- программы защиты от вирусов AVP,Dr.WEB.

1.2. Угрозы и риски информационной системы

Исходя из назначения и топологии ИС, в ней возможны следующие типы компьютерных преступлений, определенных Уголовным Кодексом РЕСПУБЛИКИ БЕЛАРУСЬ от 9 июля 1999 г. N 275-3 (глава 31 «Преступления против информационной безопасности»):

1. несанкционированный доступ к компьютерной информации;

2. модификация компьютерной информации;

3. компьютерный саботаж;

4. неправомерное завладение компьютерной информацией;

5. распространение вредоносных программ;

6.нарушение правил эксплуатации компьютерной системы или сети.

Существует вероятность совершения данных преступлений, обусловленная следующими причинами:

1. Несанкционированный доступ к компьютерной информации вероятен в силу следующих причин:

а) отсутствие соответствующих инструкций по политике безопасности у руководства организации, штатных сотрудников, сетевого администратора (внештатного сотрудника);

б) отсутствие регламента, обеспечивающего безопасность от лиц, посещающих фирму (просмотр содержимого экранов, документов печати, предоставление возможности работы на ПК);

в) использование услуг компьютерной фирмы (обычно такие сотрудники работают в определенный период рабочего дня) возможна утечка информации;

г) несанкционированный просмотр информации ПК3 через удаленный доступ;

д) теоретически возможен просмотр данных по излучению мониторов, но поскольку они отвечают требованиям ТСО 95-99 (пониженный уровень излучения), то это потребует значительных материальных затрат злоумышленников, что возможно только при необходимости извлечь очень ценную и дорогую информацию. Исходя из принятых в организации мер защиты, данная организация таковой не располагает.

2. Модификация компьютерной информации (изменение информации, хранящейся в компьютерной системе, сети или на машинных носителях, либо внесение заведомо ложной информации) возможна по причинам, изложенным выше в п.l.а,б,в,г. При этом самый существенный ущерб может быть нанесен недобросовестными сотрудниками в силу отсутствия у системного администратора конкретных указаний руководства на разграничение доступа сотрудников к ресурсам ИС.

3. Компьютерный саботаж со стороны сотрудников организации и технического персонала, обслуживающего ПК возможен, но мало вероятен, так как для сотрудников он невыгоден по финансовым причинам (простой в работе, снижение зарплаты), охрана организации имеет выработанные руководством инструкции, где (при условии их правильной разработки) оговорены меры воздействия в случае проявления данного правонарушения. Слабым звеном в данном вопросе остается системный администратор, не имеющий инструкций и способный программным способом заблокировать работу ИС, с целью получения личной выгоды.

4. Неправомерное завладение компьютерной информацией напрямую связано с вероятностью несанкционированного доступа и наличием каналов вывода информации (запись на дискеты с ПК3, запись на съемный диск (ПК3), печать информации.

5. Распространение вредоносных программ может произойти только с целью нанесения вреда организации в процессе несанкционированного доступа либо преступной деятельности сотрудников. Спонтанное внедрение мало вероятно, так как все компьютеры имеют антивирусные программы.

6.Нарушение правил эксплуатации компьютерной системы или сети также вероятны из-за отсутствия инструкций политики безопасности для сотрудников и контроля их выполнения. ИС вполне реально может быть выведена из строя путем умышленных перепадов в системе подачи электроэнергии. В данном случае компьютеры пользователей могут быть выведены из строя, так как снабжены только сетевыми фильтрами (ПК1-2) и обычной сетью (ПК4-5).Сервер системы выдержит и программно отключится с помощью ИБП.

2. Политика информационной безопасности организации

2.1 Существующие меры защиты информационной системы

2.1.1 Физические меры защиты

К физическим мерам защиты следует отнести наличие охраны в организации.

2.1.2 Аппаратные средства защиты:

- средства обеспечения питания ПК: сетевые фильтры, сглаживающие пульсации питающего напряжения и тока; программируемый источник бесперебойного питания сервера, способный при резких колебаниях питающего напряжения корректно отключать сервер локальной сети, не подвергая риску операционную систему; обычная сеть;

- устройства резервного копирования информации (FDD, HDD, ZIP), с помощью которых имеется возможность сохранять наработанную фирмой информацию через определенные промежутки времени;

- сервер локальной сети (ПК3), который при грамотном администрировании способен предотвратить несанкционированное проникновение в ИС из внешней сети, а также разграничить доступ пользователей к рабочим станциям локальной сети.

2.1.3 Программные средства защиты:

- операционная система WindowsNT, способная организовывать при четком сетевом администрировании полную защиту локальной сети ПК1-5 от несанкционированного доступа;

- программы-антивирусы Dr/WEB и AVP.

2.1.4 Политика безопасности в организации разработана слабо и предусматривает: наличие инструкций только охране организации, не регламентируя деятельность и не обозначая ответственность других сотрудников организации. Это означает, что руководство организации пока еще слабо озабочено вопросами информационной безопасности, упущение которых может нанести непоправимый ущерб ее экономической деятельности.

Похожие работы

... -корреспондентом, адрес которого указан в поле 053 сообщения МТ 100. Таким образом, сообщество S.W.I.F.T. поддерживает классификацию типовых сообщений и их стандартизацию при передаче по своей сети. Информационные системы рынка ценных бумаг. Рыночная экономика в классическом понимании базируется на пяти основных рынках: рынке средств производства, рынке предметов потребления, рынке ...

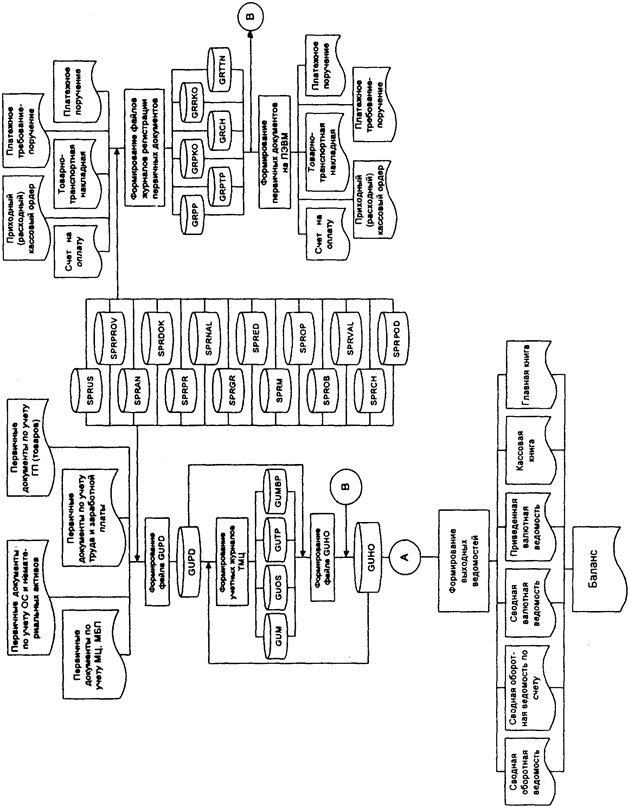

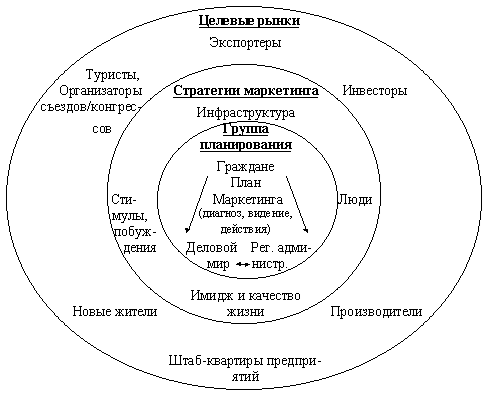

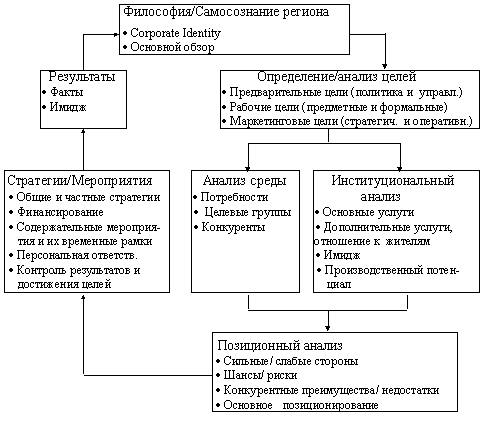

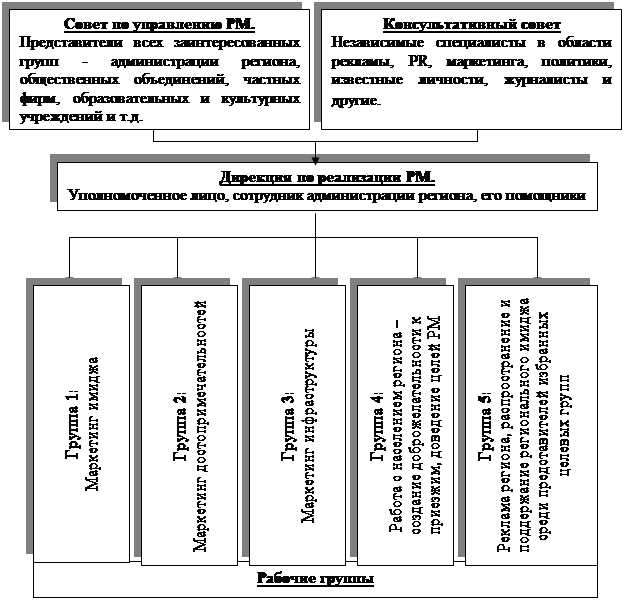

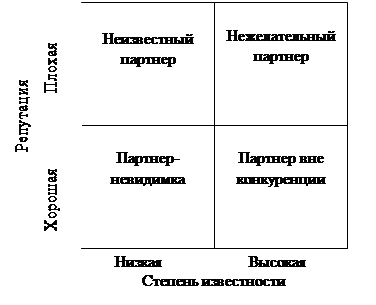

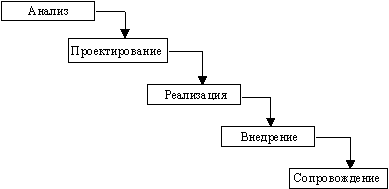

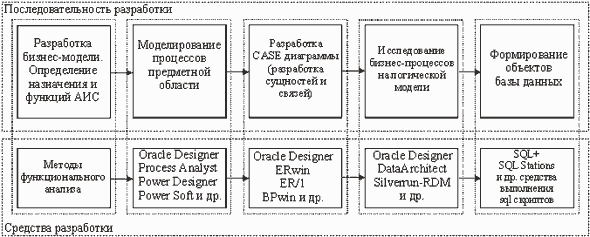

... Architect, Visible Analyst Workbench, EasyCASE), так и новые версии и модификации перечисленных систем. 3 Глава. Разработка концептуальной модели информационной системы для поддержки принятия управленческих решений при формировании маркетинговой стратегии региона Процесс создания и внедрения любой ИС принято разделять на четыре последовательные фазы: анализ, глобальное проектирование ( ...

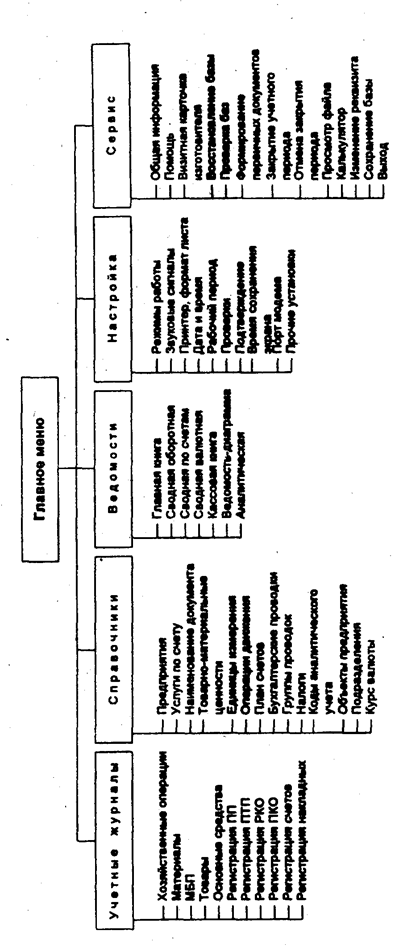

... операционной системы компьютер мертв. ОС загружается при включении компьютера. Прикладное ПО предназначено для решения конкретных задач пользователя и организации вычислительного процесса информационной системы в целом. Прикладное ПО позволяет разрабатывать и выполнять задачи (приложения) пользователя по бухгалтерскому учету, управлению персоналом и т.п. Прикладное программное обеспечение ...

... работы пользователя в различной сетевой среде и обеспечивать студентов знаниями в области сетевых технологий. - самостоятельная работа студентов с литературой и в компьютерных классах. Программа курса "Администрирование в информационных системах и администрирование виртуальных машин" определяет подготовку студентов специальности "Информационные системы и технологии" в использовании сетевых ...

0 комментариев