Описание схемы

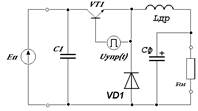

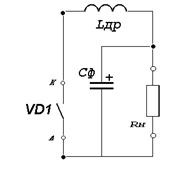

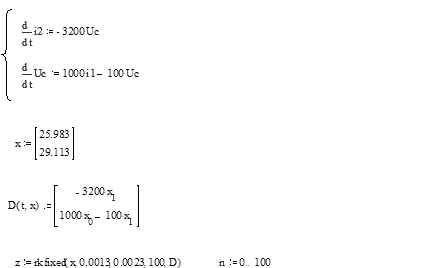

Дана схема рис.5-16(16 1 2 40):

Даные элементов схемы:

VD1 и VD2 -- диоды

Rн – сопротивление нагрузки

Lдр – индуктивность дросселя

Сф – емкость выходного фильтра

С1 - ёмкость конденсатора, включаемого между зажимами источника питания

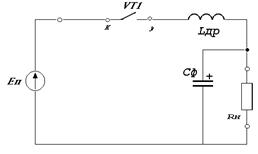

Еп – ЭДС

VT1 - транзистор

Данная схема является однотактным широтно-импульсным преобразователем (ШИП) постоянного напряжения (последовательный конвертор).

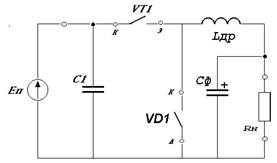

Схема замещения: транзисторы и диоды заменяем на ключи.

Схема примет вид:

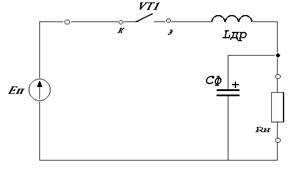

Рассмотрим вариант схемы, когда VT1 остаётся открытым до и после коммутации.

Схема примет вид:

Задание 1

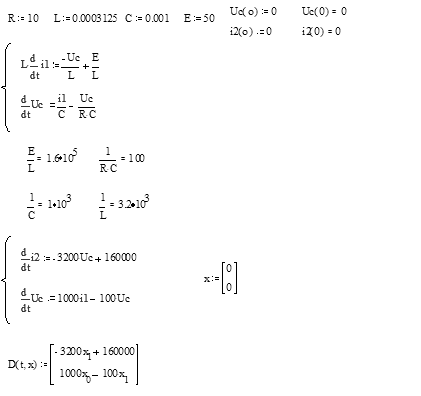

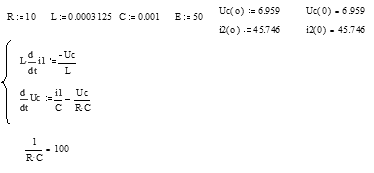

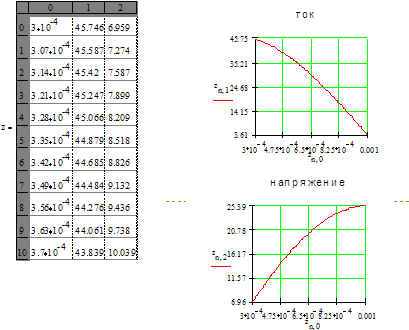

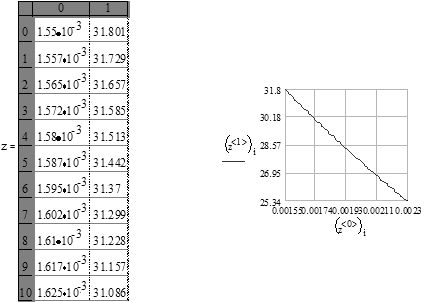

Рассчитаем вышеприведённую схему в пакете MATHcad на промежутке времени [t1,t2]:

Исходные данные:

E=k1*50 E=1*50 E=50вRн=kr*5 Rн=2*5 Rн=10 Ом

fт=kf*500 fт=32*500 fт=16000

Lдр=0,0003125 Гн

Сф=0,001 Ф

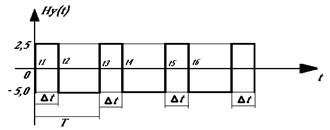

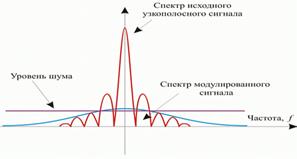

Временная диаграмма сигнала управления транзистором в ШИП:

t1=0

t2=0,0003

t3=0,001

t4=0,0013

t5=0,002

t6=0,0023

T=0,001-период Кз=0,3

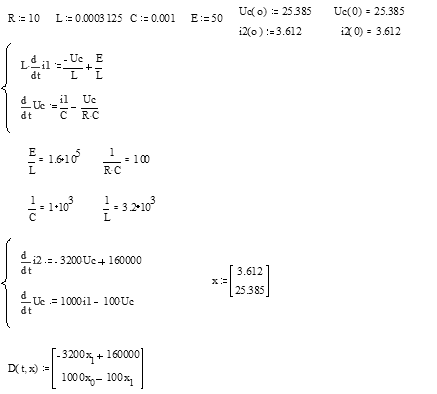

Расчёт:

Задание 2

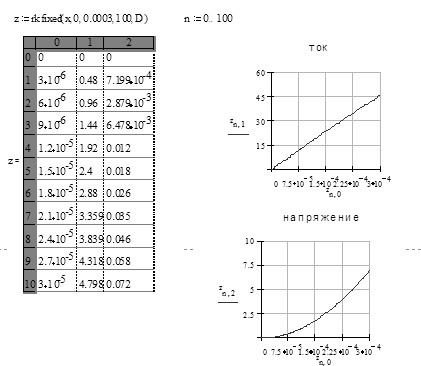

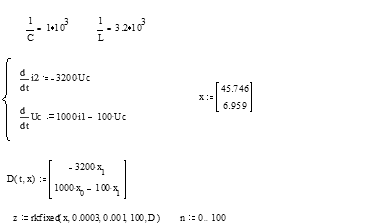

Рассчитаем схему на промежутке времени [t2,t3]:

В момент времени t>0,0003 схема примет вид:

Расчёт:

3адание 3

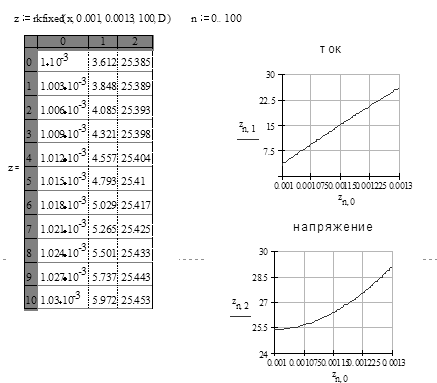

Рассчитаем схему на промежутке времени [t3,t4]:

В момент времени t>0,001 схема примет вид:

Расчёт:

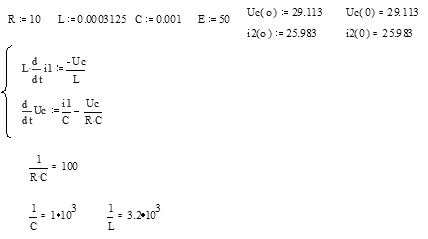

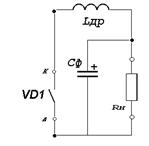

Задание 4

Рассчитаем схему на промежутке [t4,t5]:

В момент времени t>0,0013 схема примет вид:

Расчёт:

Ток быстро спадает, конденсатор начинает разряжаться и ток начинает бежать в другую сторону.

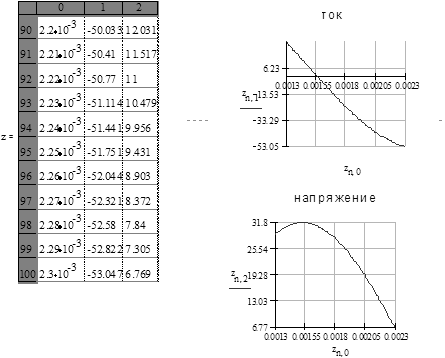

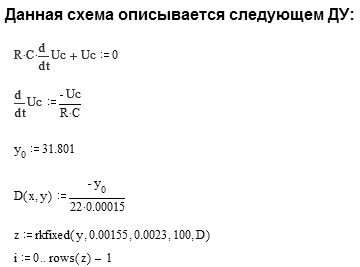

Посмотрим поведение схемы на промежутке времени [0,00155;0,0023].Схема на этом промежутке принимает вид:

Задание 5

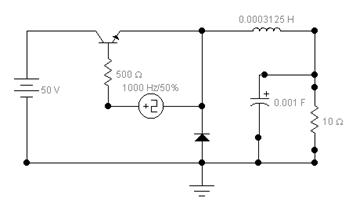

Посмотрим поведение нашей схемы в виде диаграмм. Для этого воспользуемся программой для черчения, расчёта, симуляции и анализа любых схем аналоговой и цифровой электроники – Electronic WorkBench.

Для этого нарисуем свою схему и зададим для неё параметры:

Похожие работы

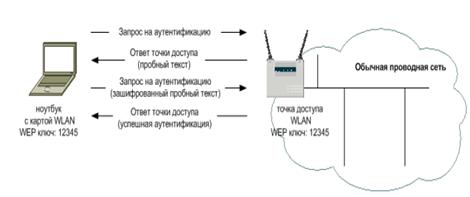

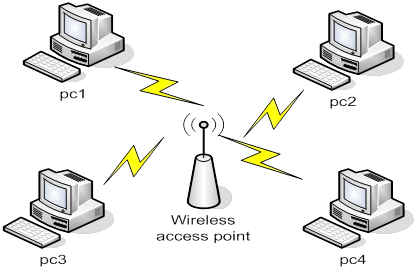

... части локальной сети не позволяют останавливаться на известных достигнутых результатах и побуждают на дальнейшее исследование в дипломной работе в направлении разработки локальной сети с беспроводным доступом к ее информационным ресурсам, используя перспективные технологии защиты информации. 2. Выбор оборудования, для перспективных технологий СПД 2.1 Выбор передающей среды Зачастую перед ...

... 29-10 Упражнение 29 29-11 [КС xv] []Приложение А []Ссылки А-1 []Приложение В []Рисунки В-1 []Приложение С []Решения С-1 []Словарь []Сокращения []Индексы [КС xvi] [1]Технология создания сетей ЭВМ [1]Вопросы и ответы []Эта форма поможет вам получить ответ на любой вопрос, возникший в процессе изучения ...

... Замечат. С.: Полемон, Герод Аттик, Аристид, Либаний. Ср. Schmid, "Der Atticismus in seinen Hauptvertretern" (1887-97). 17. Принцип детерминизма в философии. Индетерминизм. Детерминизм (от лат. determino - определяю), философское учение об объективной закономерной взаимосвязи и взаимообусловленности явлений материального и ...

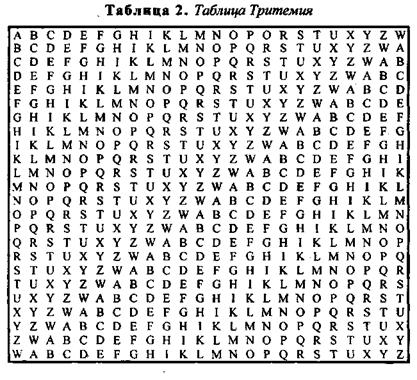

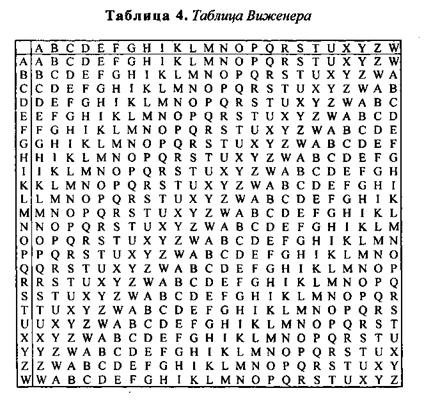

... зловещую команду: YOU KILL ATONES Кардано использовал квадратную решетку, которая своими вырезами однократно покрывает всю площадь квадрата при ее самосовмещениях. На основе такой решетки он построил шифр перестановки. Нельзя не упомянуть в историческом обзоре имени Матео Ардженти, работавшего в области криптографии в начале XVII в. Он составил руководство по криптографии на 135 листах, ...

0 комментариев