Навигация

Структуризація каналів як засіб побудови великих мереж

1.2 Структуризація каналів як засіб побудови великих мереж

У мережах з невеликою (10-30) кількістю комп'ютерів найчастіше використовується одна з типових топологий - загальна шина, кільце, зірка або повнозв'язна мережа. Всі перераховані топології володіють властивістю однорідності, тобто всі комп'ютери в такій мережі мають однакові має рацію відносно доступу до інших комп'ютерів (за винятком центрального комп'ютера при з'єднанні зірка). Така однорідність структури робить простий процедуру нарощування числа комп'ютерів, полегшує обслуговування і експлуатацію мережі.

Проте при побудові великих мереж однорідна структура зв'язків перетворюється з переваги в недолік. У таких мережах використання типових структур породжує різні обмеження, найважливішими з яких є:

· обмеження на довжину зв'язку між вузлами;

· обмеження на кількість вузлів в мережі;

· обмеження на інтенсивність трафіку, що породжується вузлами мережі.

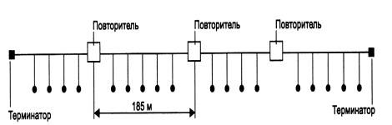

Наприклад, технологія Ethernet на тонкому коаксіальному кабелі дозволяє використовувати кабель завдовжки не більше 185 метрів, до якого можна підключити не більше 30 комп'ютерів. Проте, якщо комп'ютери інтенсивно обмінюються інформацією між собою, іноді доводиться знижувати число підключених до кабелю комп'ютерів 20, а то і до 10, щоб кожному комп'ютеру діставалася прийнятна частка загальної пропускної спроможності мережі.

Для зняття цих обмежень використовуються спеціальні методи структуризації мережі і спеціальне структуротворне устаткування - повторители, концентратори, мости, комутатори, маршрутизатори. Устаткування такого роду також називають комунікаційним, маючи на увазі, що за допомогою його окремі сегменти мережі взаємодіють між собою.

1.2.1 Фізична структуризація мережі

Просте з комунікаційних пристроїв - повторитель (repeater) - використовується для фізичного з'єднання різних сегментів кабелю локальної мережі з метою збільшення загальної довжини мережі. Повторітель передає сигнали, що приходять з одного сегменту мережі, в інших її сегменти (рис. 1.5). Повторітель дозволяє подолати обмеження на довжину ліній зв'язку за рахунок поліпшення якості передаваного сигналу - відновлення його потужності і амплітуди, поліпшення фронтів і тому подібне

Рис. 1.5. Повторитель дозволяє збільшити довжину мережі Ethernet

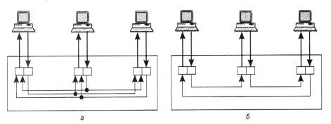

Концентратори характерні практично для всіх базових технологій локальних мереж - Ethernet, ArcNet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet, l00VG-AnyLAN.

Потрібно підкреслити, що в роботі концентраторів будь-яких технологій багато загального - вони повторюють сигнали, що прийшли з одного зі своїх портів, на інших своїх портах. Різниця полягає в тому, на яких саме портах повторюються вхідні сигнали. Так, концентратор Ethernet повторює вхідні сигнали на всіх своїх портах, крім того, з якого сигнали поступають (рис. 1.6, а). А концентратор Token Ring (рис. 1.6, б) повторює вхідні сигнали, що поступають з деякого порту, тільки на одному порту - на тому, до якого підключений наступний в кільці комп'ютер.

Рис. 1.6. Концентратори різних технологій

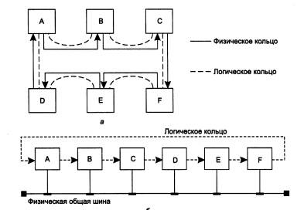

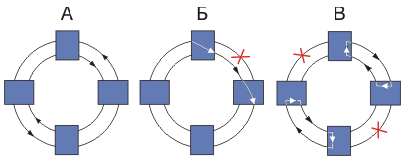

Нагадаємо, що під фізичною топологією розуміється конфігурація зв'язків, утворених окремими частинами кабелю, а під логічною - конфігурація інформаційних потоків між комп'ютерами мережі. У багатьох випадках фізична і логічна топології мережі збігаються. Наприклад, мережа, представлена на рис. 1.7, а, має фізичну топологію кільце. Комп'ютери цієї мережі дістають доступ до кабелів кільця за рахунок передачі один одному спеціального кадру - маркера, причому цей маркер також передається послідовно від комп'ютера до комп'ютера в тому ж порядку, в якому комп'ютери утворюють фізичне кільце, тобто комп'ютер А передає маркер комп'ютеру В, комп'ютер В - комп'ютеру С и т. д.

Мережа, показана на рис. 1.7, б, демонструє приклад неспівпадання фізичної і логічної топології. Фізично комп'ютери сполучені по топології загальна шина. Доступ же до шини відбувається не по алгоритму випадкового доступу, вживаному в технології Ethernet, а шляхом передачі маркера в кільцевому порядку: від комп'ютера А - комп'ютеру В, від комп'ютера В - комп'ютеру С и т. д. Тут порядок передачі маркера вже не повторює фізичні зв'язки, а визначається логічною конфігурацією драйверів мережевих адаптерів. Ніщо не заважає набудувати мережеві адаптери і їх драйвери так, щоб комп'ютери утворили кільце в іншому порядку, наприклад: У, А, С... При цьому фізична структура мережі ніяк не змінюється.

Рис. 1.7. Логічна і фізична топології мережі

Іншим прикладом неспівпадання фізичної і логічної топологий мережі є вже розглянута мережа на рис. 1.6, а. Концентратор Ethernet підтримує в мережі фізичну топологію зірка. Проте логічна топологія мережі залишилася без змін - це загальна шина. Оскільки концентратор повторює дані, що прийшли з будь-якого порту, на решті всіх портів, то вони з'являються одночасно на всіх фізичних сегментах мережі, як і в мережі з фізичною загальною шиною. Логіка доступу до мережі абсолютно не міняється: всі компоненти алгоритму випадкового доступу - визначення незанятості середовища, захоплення середовища, розпізнавання і відробіток колізій - залишаються в силі.

Фізична структуризація мережі за допомогою концентраторів корисна не тільки для збільшення відстані між вузлами мережі, але і для підвищення її надійності. Наприклад, якщо який-небудь комп'ютер мережі Ethernet з фізичною загальною шиною із-за збою починає безперервно передавати дані по загальному кабелю, то вся мережа виходить з ладу, і для вирішення цієї проблеми залишається тільки один вихід - уручну від'єднати мережевий адаптер цього комп'ютера від кабелю. У мережі Ethernet, побудованій з використанням концентратора, ця проблема може бути вирішена автоматично - концентратор відключає свій порт, якщо виявляє, що приєднаний до нього вузол дуже довго монопольно займає мережу. Концентратор може блокувати некоректно працюючий вузол і в інших випадках, виконуючи роль деякого вузла, що управляє.

Похожие работы

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... ів важко визначити, оскільки офіційна статистика відсутня та ігноруються такі важливі його фактори, як місцеве виробництва та тіньовий ринок. Дослідивши ринок комп’ютерної техніки міста, я відібрав 76 організацій, які займаються продажем комп’ютерів та комплектуючих і наданням супровідних послуг (їх адреси і назви в додатку 1). Всіх продавців комп’ютерної техніки в Рівному можна поділити на 3 ...

... сучасного справочинства є переведення його на державну мову, та впровадження новітніх комп’ютерних технологій. Розділ 2 ПРАКТИЧНІ АСПЕКТИ ПРОБЛЕМИ ВИКОРИСТАННЯ КОМП¢ЮТЕРНИХ ТЕХНОЛОГІЙ В СУЧАСНОМУ ДІЛОВОДСТВІ 2.1 Використання комп’ютерних технологій на етапі документування Документування управлінської діяльності охоплює всі процеси, що відносяться до запису (фіксації) на різних нос ...

0 комментариев