Навигация

Адміністратор служби безпеці повинен вести інвентаризаційну відомість відповідності апаратних і мережевих адрес всіх вузлів мережі підприємства

1. Адміністратор служби безпеці повинен вести інвентаризаційну відомість відповідності апаратних і мережевих адрес всіх вузлів мережі підприємства.

2. Службою безпеці, спільно з відділом інформаційних технологій, має бути розроблена політика захисту комп'ютерної мережі засобами канального рівня, що визначає допустимі маршрути передачі кадрів канального рівня. Розроблена політика повинна забороняти зв'язки типу «один-ко-многим», не обгрунтовані вимогами інформаційної підтримки діяльності підприємства. Політикою також мають бути визначені робочі місця, з яких дозволена конфігурація засобів комутації канального рівня.

3. Засоби комутації канального рівня, використовувані в комп'ютерній мережі підприємства, мають бути такими, що настроюються і забезпечувати розмежування доступу між вузлами мережі відповідно до розробленої політики. Як правило, такі засоби підтримують технологію VLAN, що дозволяє в рамках одного комутатора виділити групи апаратних адрес і сформувати для них правила трансляції кадрів.

4. Адміністратор мережі повинен виконати налаштування підсистеми управління VLAN комутатора, і інших підсистем, необхідних для реалізації розробленої політики захисту. У обов'язку адміністратора входить також відключення невживаних підсистем комутатора.

5. Адміністратор мережі повинен регулярно контролювати відповідність конфігурацій комутаторів розробленій політиці захисту.

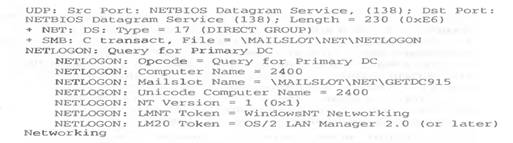

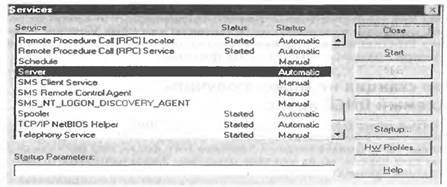

6. Адміністратор мережі повинен вести моніторинг мережевої активності користувачів з метою виявлення джерел аномально високої кількості широкомовних запитів.

7. Служба безпеці повинна контролювати регулярність зміни реквізитів авторизації адміністратора в підсистемах управління комутаторами.

8. Служба безпеці повинна контролювати регулярність виконання адміністратором заходів, пов'язаних з моніторингом мережі, здійсненням профілактичних робіт по налаштуванню комутаторів, а також створенням резервних копій конфігурацій комутаторів.

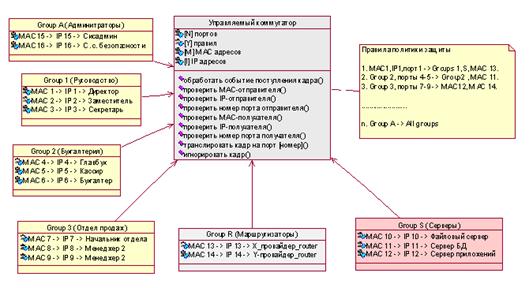

9. Служба безпеці повинна забезпечити строгий контроль доступу в приміщення, в яких розташовані комутатори і робочі станції, з яких дозволено управління комутаторами. На рис. 4.3 приведений приклад формалізованої політики захисту комп'ютерної мережі засобами канального рівня.

Рис. 4.3. Приклад формалізованого запису політики захисту комп'ютерної мережі засобами канального рівня.

В центрі схеми знаходиться керований комутатор, що забезпечує реалізацію правил політики безпеки. Атрибути комутатора перераховані у верхній частині блоку, а його операції (функції) в нижней. Вузли мережі згруповані за функціональною ознакою. Приклад запису правил фільтрації трафіку керованим комутатором приведений з права у відповідній нотації.

4.3.3 Авторизація доступу на мережевому рівні організації комп’ютерних мереж

Використання в комп'ютерній мережі протоколів мережевого рівня є необхідною умовою для забезпечення взаємодії між вузлами мереж з різними канальними протоколами. Мережеві протоколи дозволяють подолати обмеження, що накладаються специфікаціями канального рівня. Наприклад, дозволяють об'єднати комп'ютерну мережу підприємства з мережею інтернет-провайдера з використанням телефонних мереж загального користування. Зробити це тільки засобами канальних протоколів досить складно. Крім того, об'єднання двох різних за призначенням мереж з використанням мостів украй негативно позначається на рівні захищеності об'єднуваних мереж. В більшості випадків адміністратор і служба безпеці підприємства не можуть повністю проинвентаризировать вузли мережі, що підключається, і, отже, формалізувати правила обміну кадрами канального рівня.

Другий важливий аспект використання протоколів мережевого рівня — це розмежування доступу до ресурсів усередині мережі підприємства, що використовує тільки один стандарт канального рівня. Використання для цієї мети протоколів мережевого рівня вельми ефективно навіть для мереж, побудованих з використанням тільки одного стандарту канального рівня. Проблема сумісності в таких мережах не актуальна, і тому корисні властивості мережевих протоколів можна використовувати для захисту від дії на мережу зловмисника. Однією з таких властивостей є використання протоколами мережевого рівня роздільної схеми адресації мережі (тобто групи комп'ютерів) і окремо узятого вузла цієї групи. Зокрема адреса протоколу мережевого рівня IP складається з двох частин — номера мережі, і номера вузла. При цьому максимально можлива кількість вузлів в мережі або її адресний простір визначається значенням мережевої маски або (раніше, до введення безкласової маршрутизації CIDR) класом мережі.

Дану особливість адресації можуть використовувати як адміністратор мережі, так і зловмисник. Одним із завдань адміністратора мережі і співробітників служби безпеці є захист адресного простору мережі від можливості його використання зловмисником. Частково цю функцію виконують механізми маршрутизації, реалізовані модулями протоколу мережевого рівня. Тобто здійснення обміну між вузлами мереж з різними номерами неможливе без попереднього налаштування локальних таблиць маршрутизації вузлів цих мереж, або без внесення змін до конфігурації маршрутизатора, що здійснює обмін пакетами (пакетом називається блок даних, з яким працює протокол мережевого рівня).

Проте майже завжди в адресному просторі мережі залишається частина адрес, не зайнятих зараз і тому доступних для експлуатації зловмисником. Це пояснюється форматом представлення номера мережі і номера вузла IP-протокола. Кількість вузлів в мережі — це завжди 2n, тобто 4,8,16,32,64 і так далі Реальна ж кількість вузлів не буває такою. Крім того, адміністратор завжди прагне зарезервувати адресний простір для нових вузлів. Саме цей резерв може і буде використаний зловмисником для здійснення атак на функціонуючі вузли комп'ютерної мережі.

Вирішення проблеми очевидне — потрібно використовувати весь адресний простір і не дати зловмисникові можливості захопити адреси невживаних вузлів. Одним із способів є застосування служби моніторингу мережі і підтримки віртуальних вузлів в резервному діапазоні адрес. Дана служба постійно використовує вільний адресний простір мережі, створюючи власні віртуальні хосты (нові віртуальні хосты створюються відразу після відключення від мережі реально функціонуючих довірених вузлів). Таким чином, служба підміняє собою відсутні зараз робочі станції, сервери, маршрутизатори і так далі

4.3.4 Авторизація доступу на транспортному рівні організації комп’ютерних мереж

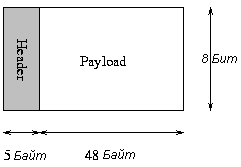

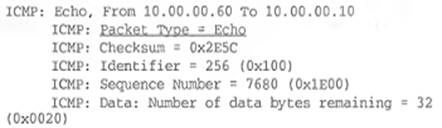

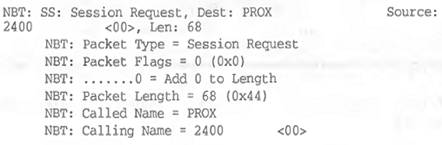

Використання властивостей транспортних протоколів створює найбільш ефективну перешкоду діяльності зловмисника. Тут для захисту використовуються ознаки, що містяться в заголовках сегментів (сегмент — блок даних з якими працює транспортний протокол) транспортного протоколу. Цими ознаками є тип транспортного протоколу, номер порту і прапор синхронізації з'єднання.

Якщо засобами канального рівня можна захистити апаратуру комп'ютерної мережі, а протоколи мережевого рівня дозволяють розмежувати доступ до окремих хостам і підмереж, то транспортний протокол використовується як засіб комунікації мережевих застосувань, що функціонують на платформі окремих вузлів (хостов). Будь-яке мережеве застосування використовує транспортний протокол для доставки оброблюваних даних. Причому у кожного класу додатків є специфічний номер транспортного порту. Ця властивість може бути використане зловмисником для атаки на конкретний мережевий сервіс або службу, або адміністратором мережі для захисту мережевих сервісів і служб.

Адміністратор формує політику захисту мережі засобами транспортного рівня у вигляді відомості відповідності хостов, використовуваних ними мережевих адрес і довірених застосувань, що функціонують на платформах цих хостов. Формалізований запис цієї відомості є табличною структурою, що містить:

— перелік вузлів (хостов), їх символьні імена;

— відповідні цим вузлам (хостам) мережеві адреси;

— перелік використовуваних кожним вузлом (хостом) транспортних протоколів;

— перелік мережевих застосувань, що функціонують в кожному вузлі і відповідні цим застосуванням порти транспортного протоколу;

— по кожному мережевому застосуванню необхідно встановити, чи є воно споживачем або постачальником ресурсу, тобто чи дозволено йому ініціювати витікаючі з'єднання або приймати що входять.

Реалізація політики захисту засобами транспортного рівня здійснюється за допомогою міжмережевих екранів (firewall). Міжмережевий екран — це спеціалізоване програмне забезпечення, що реалізовує фільтрацію трафіку відповідно до правил політики захисту мережі засобами транспортного рівня. Як правило, дане програмне забезпечення функціонує на платформі маршрутизатора, керівника інформаційними потоками вузлів різних мереж.

4.4 Висновок

Таким чином, авторизація проводиться з метою розмежування прав доступу до мережевих і комп'ютерних ресурсів і є процедурою засобу захисту інформації від несанкціонованого доступу. Для централізованого вирішення завдань авторизації в крупних мережах предназначена мережева служба Kerberos. Вона може працювати в середовищі багатьох популярних операційних систем.

Висновки

Головним результатом даної роботи є дослідження засобів здійснення авторізації доступу до каналів комп’ютерних мереж.

До основних результатів дипломної роботи відносяться:

1. Аналіз фізичної сутності та порядка використання каналів передачі даних в комп’ютерних мережах показав, що:

використання каналів передачі даних при побудові комп’ютерних мережах відбувається в рамках структурованої кабельної системи;

типова ієрархічна структура структурованої кабельної системи включає: горизонтальні підсистеми; вертикальні підсистеми; підсистему кампусу;

використання структурованої кабельної системи дає багато переваг: універсальність, збільшення терміну служби, зменшення вартості добавлення нових користувачів і зміни місць їх розташування, можливість легкого розширення мережі, забезпечення ефективнішого обслуговування, надійність;

при виборі типу кабелю приймають до уваги такі характеристики: пропускна спроможність, відстань, фізична захищеність, електромагнітна перешкодозахищеність, вартість;

найбільш поширеними є такі типи кабелю: кручена пара (екранована і неекранована), коаксіальний кабель, оптоволоконний кабель (одно- і багатомодовий);

для горизонтальної підсистеми найбільш прийнятним варіантом є неекранована кручена пара, для вертикальної підсистеми і підсистеми кампусу – оптоволоконний кабель або коаксіал;

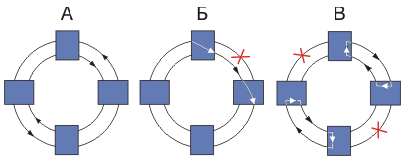

2. Аналіз методів доступу до загального поділюваного середовища передачі даних показав, що випадкові методи доступу передбачають можливість захвату загального поділюваного середовища передачі даних будь-яким вузлом мережі у довільний випадковий момент часу, якщо в даний момент він вважає середовище вільним. Детерміновані методи, навпаки, передбачають можливість надання загального середовища в розпорядження вузла мережі за суворо визначеним (детермінованим) порядком.

3. Практична настройка мережевих служб для авторизації доступу до мережі Інтернет та рекомендації щодо забезпечення доступу до каналів комп’ютерної мережі підприємства.

Похожие работы

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... ів важко визначити, оскільки офіційна статистика відсутня та ігноруються такі важливі його фактори, як місцеве виробництва та тіньовий ринок. Дослідивши ринок комп’ютерної техніки міста, я відібрав 76 організацій, які займаються продажем комп’ютерів та комплектуючих і наданням супровідних послуг (їх адреси і назви в додатку 1). Всіх продавців комп’ютерної техніки в Рівному можна поділити на 3 ...

... сучасного справочинства є переведення його на державну мову, та впровадження новітніх комп’ютерних технологій. Розділ 2 ПРАКТИЧНІ АСПЕКТИ ПРОБЛЕМИ ВИКОРИСТАННЯ КОМП¢ЮТЕРНИХ ТЕХНОЛОГІЙ В СУЧАСНОМУ ДІЛОВОДСТВІ 2.1 Використання комп’ютерних технологій на етапі документування Документування управлінської діяльності охоплює всі процеси, що відносяться до запису (фіксації) на різних нос ...

0 комментариев