ЗАЩ?ТА ?НФОРМАЦ??.

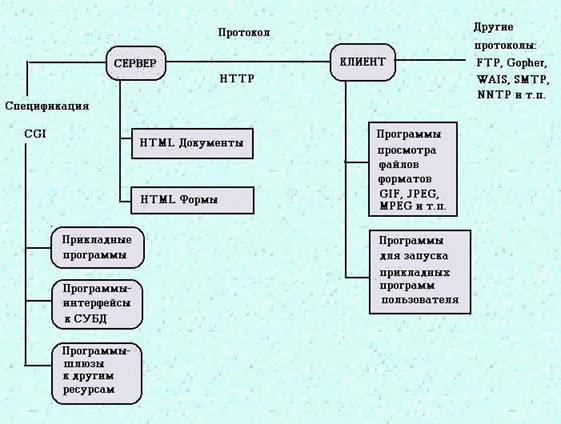

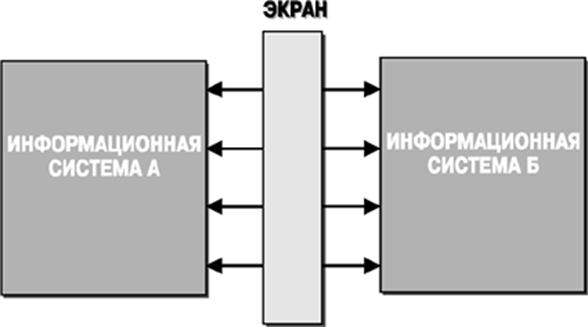

Проблем обеспечения защиты информации является одной из важ- нейших при построении надежной информационной структуры учреждения н базе ЭВМ.Эт проблем охватывает как физическую защиту данных и системных программ,так и защиту от несанкционированного доступ к данным, передаваемым по линиям связи и находящимся н накопите- лях, являющегося результатом деятельности как посторонних лиц,так и специальных программ-вирусов.Таким образом, в понятие 1 защиты данных включаются вопросы сохранения целостности данных и управления дос- туп к данным (санкционированность). Чтобы наиболее эффективно использовать отработанные н практике средств защиты данных, их включение необходимо предусматривать уже н ранних стадиях проектирования учрежденческих систем.Следует под- черкнуть, что организация учрежденческих локальных сетей имеет и обратную сторону медали: все общепринятые процедуры физического ог- раничения доступ к ЭВМ становятся неэффективными и центр проблем перемещается в организацию контроля з коллективным использованием данных.При этом для коллективного использования сохраняется и проб- лем личной информации каждого пользователя сети. Проблем сохранения целостности данных имеет и организационный и технологический спекты.Организационный спект включает следующие правила: -носители информации должны храниться в местах, не доступных для посторонних лиц; -важная информация должн иметь несколько копий н разных носи- телях; -защит данных н жестком магнитном диске должн поддерживаться периодическим копированием н гибкие магнитные носители.Частот ко- пирования должн выбираться из соображений минимизации среднего времени н копирование и времени н восстановление информации после последнего копирования в случае возникновении дефектов в модифици- рованной версии; -данные, относящиеся к различным задачам, целесообразно хранить отдельно; -необходимо строго руководствоваться правилами обращения с маг- нитными носителями. Технологический спект связан с различными видами ограничений, которые поддерживаются структурой СУБД и должны быть доступны поль- зователю.К ним относятся: -ограничение обновления определенных трибутов с целью сохране- ния требуемых пропорций между их старыми и новыми значениями; -ограничения, требующие сохранение значений поля показателя в некотором диапазоне; -ограничения, связанные с заданными функциональными зависимос- тями. Обычно в СУБД в язык манипулирования данными уже закладываются необходимые компоненты реализации указанных ограничений. Проблем обеспечения санкционированности использования данных является неоднозначной, но в основном охватывает вопросы защиты данных от нежелательной модификации или уничтожения, также от не- санкционорованного их чтения.Можно выделить три обобщенных механиз- м управления доступ к данным: идентификация пользователя, непос- редственная (физическая) защит данных и поддержк прав доступ пользователя к данным с возможностью их передачи. ?дентификация пользователей определяет шкалу доступ к различ- ным базам данных или частям баз данных (отношениям или трибутам). Это, по существу, информационный табель о рангах.Физическая защит данных больше относится к организационным мероприятиям, хотя от- дельные вопросы могут касаться непосредственно данных, например, их кодирование. ? наконец, средств поддержки и передачи прав доступ должны строго задавать характер дифференцированного общения с дан- ными. Особую специфику имеет защит в статистических базах данных, предназначенных для получения грегированной информации, например, результатов социологического обследования территориального региона. Основная проблем защиты в данном случае состоит в исключении дос- туп к информации, относящейся к конкретной записи.

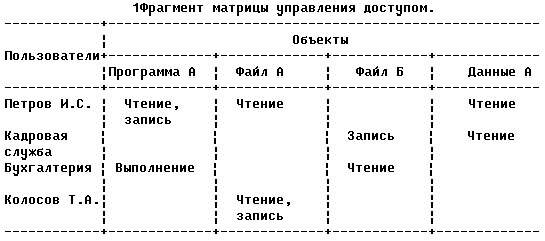

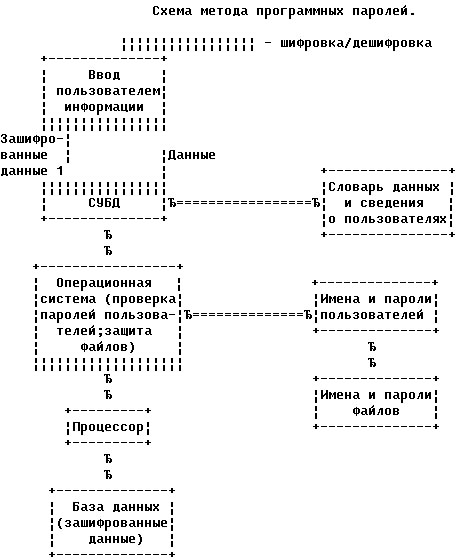

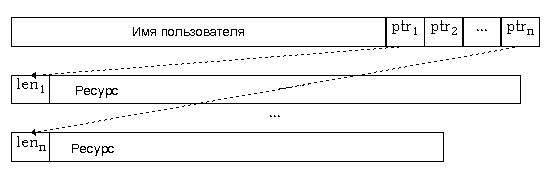

2Метод защиты при помощи программных паролей. Согласно этому методу, реализуемому программными средствами, процедур общения пользователя с ПЭВМ построен так, что запрещает- ся доступ к операционной системе ПЭВМ до тех пор, пок не будет введен пароль.Пароль держится пользователем в тайне и периодически меняется,чтобы предотвратить несанкционированное его использование. Метод паролей является самым простым и дешевым, однако не обеспечи- вает надежной защиты.?спользуя метод проб и ошибок, с помощью той же ЭВМ становится возможным з небольшое время раскрыть действующий пароль и получить доступ к данным. Более того, основная уязвимость метод паролей заключается в том, что пользователи зачастую выбира- ют очень простые и легкие для запоминания (и тем самым для разгады- вания) пароли, которые не меняются длительное время, нередко ос- таются прежними и при смене пользователя. Несмотря н указанные не- достатки, применение метод паролей во многих случаях следует счи- тать рациональным даже при наличии других ппаратных и программных методов защиты. Обычно метод программных паролей сочетается с другими программ- ными методами, определяющими ограничения по видам и объектам досту- па. Логически подобную систему можно представить в виде матрицы уп- равления доступом, которая определяет виды доступа, предусмотренные для различных пользователей и данных. Как правило, эт матриц со- держит лишь небольшое количество реальных элементов, так что общий принцип защиты реализуется в виде списков управления доступом, свя- занных с каждым защищенным блоком данных или отдельными данными. Каждый такой список включает имен всех объектов данных и групп пользователей, которым предоставляется право доступ к данному объ- екту. Слежение з правильностью организации этого процесс должн осуществлять операционная система. Список для управления обычно включает также все виды разрешенных операций доступа: чтение, за- пись или выполнение программы. Операционная систем для каждого зарегистрированного пользова- теля хранит его краткие данные, включающие пароль пользователя (как правило, зашифрованный), идентификатор группы пользователя и соот- ветствующий набор прав пользователя по отношению к данным.Например, операционная систем Unix позволяет владельцу файлов предоставлять прав другим пользователям только читать или записывать (модифици- ровать) для каждого из своих файлов. В случае, когд файлом являет- ся программа, которую нужно выполнить, то операционная систем Unix предоставляет владельцу файл возможность определить пользователя, которому разрешается выполнение данной программы. Программные методы защиты данных н уровне операционной среды в настоящее время получили ппаратную поддержку и н микропроцессор- ном уровне.Примером подобных встроенных ппаратных средств н уров- не кристалл являются все микропроцессоры фирмы Intel, следующие з 16-разрядным 80286 (включая его самого). Предусмотренные в нем воз- можности распознавания и манипуляций с объектами, например с зада- чами, так же прямая ппаратная поддержк управления памятью позво- ляет сформировать надежное ядро защиты данных. Микропроцессор 80286 реализует защиту н различных уровнях.Отдельное пространство вирту- альных дресов, выделяемое к каждой задаче, позволяет получить дос- туп только к тем сегментам, которые находятся в пределах предусмот- ренной области обращений. Даже в пределах своего собственного д- ресного пространств задач не должн отступать от жесткого разде- ления сегментов по видам доступ для чтения и записи, установленно- го центральным процессором. Предусматриваются также конкретные проверки разрешенности при каждом обращении к сегменту памяти. В отличие от младших моделей микропроцессорного ряд фирмы Intel микропроцессор 20286 имеет че- тыре уровня защиты, что позволяет в зависимости от конкретных тре- бований обеспечивать защиту системных и прикладных программ с раз- личной степенью детализации.

2Метод втоматического обратного вызова. Может обеспечивать более надежную защиту системы от несанкцио- нированного доступа, чем простые программные пароли.В данном случае пользователю нет необходимости запоминать пароли и следить з соб- людением их секретности.?дея системы с обратным вызовом достаточно проста.Удаленные от центральной базы пользователи не могут непос- редственно с ней обращаться, вначале получают доступ к специаль- ной программе, которой они сообщают соответствующие идентификацион- ные коды.После этого разрывается связь и производится проверк идентификационных кодов.В случае, если код, посланный по каналу связи, правильный, то производится обратный вызов пользователя с одновременной фиксацией даты, времени и номер телефона.К недостат- ку рассматриваемого метод следует отнести низкую скорость обмен - среднее время задержки может исчисляться десятками секунд.

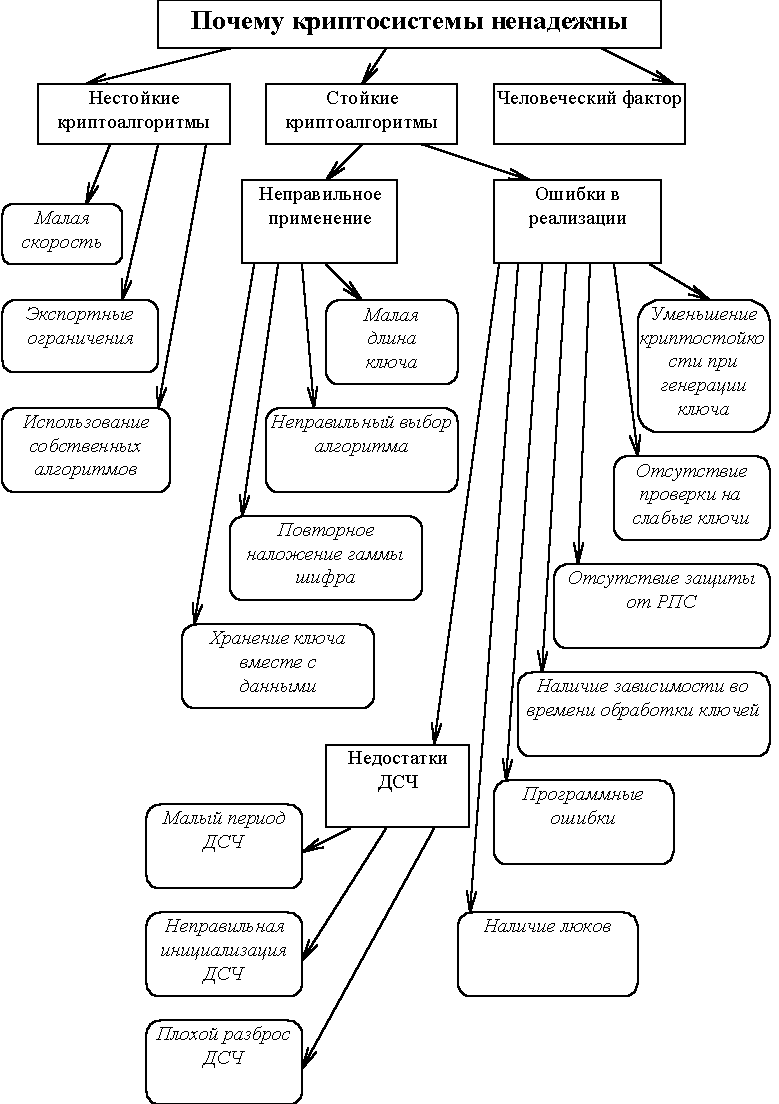

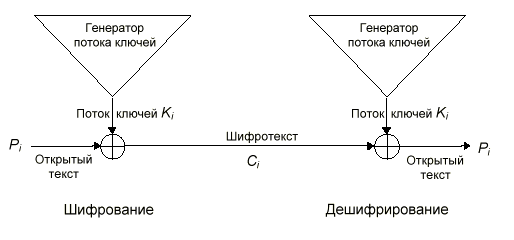

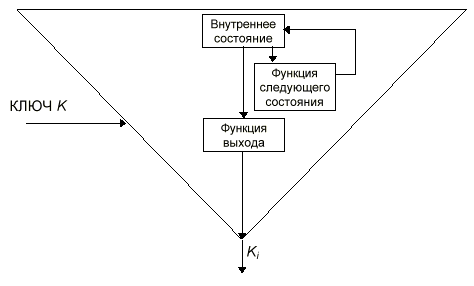

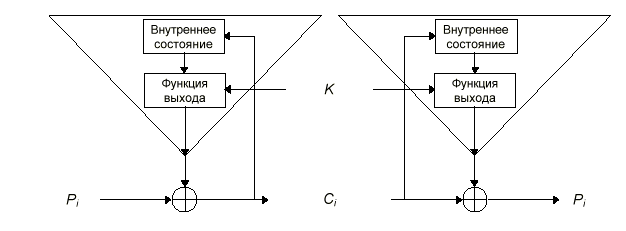

2Метод шифрования данных. Один из наиболее эффективных методов защиты.Он может быть осо- бенно полезен для усложнения процедуры несанкционированного досту- па, даже если обычные средств защиты удалось обойти.Для этого ис- точник информации кодирует ее при помощи некоторого лгоритм шиф- рования и ключ шифрования. Получаемые зашифрованные выходные дан- ные не может понять никто, кроме владельц ключа. Например, лго- ритм шифрования может предусмотреть замену каждой буквы алфавит числом, ключом при этом может служить порядок номеров букв этого алфавита. Особенно высокой надежностью обладает механизм защиты по методу шифрования данных с аппаратной поддержкой.Разработчиками фирмы Intel создано программируемое ПЗУ с доступом по ключу н базе Б?С 27916. При использовании двух подобных ПЗУ с доступом по ключу, один из которых устанавливается в ПЭВМ пользователя (терминальной), другой в ЭВМ с коллективной базой данных, для доступ не нужно никаких паролей. ПЗУ выполняет функцию "замка" и "ключа", предотв- ращая доступ к базе данных со стороны любой удаленной ПЭВМ, не со- держащей одного из упомянутых ПЗУ с ключом, совпадающим с соответс- твующим ключом ПЭВМ базы данных. При попытке обращения со стороны терминальной ПЭВМ к ЭВМ с центральной базы данных об ПЗУ проверя- ют, совпадают ли "замок" и "ключ", и если совпадают, то доступ к базе данных разрешается.Параметры ключ никогд не передаются по линии связи, поэтому ключ определить невозможно, даже если несанк- ционированно подключиться к линии связи. Алгоритм взаимодействия терминальной ПЭВМ с ЭВМ базы данных распадается н дв последовательных этапа.Первый этап взаимодейс- твия инициирует терминальная ПЭВМ, второй - ЭВМ базы данных.Бла- годаря этому практически исключается несанкционированный доступ к системе, для которой в данном случае, чтобы получить несанкциониро- ванный доступ, необходимо провести соответствующие модификации с обеих сторон. Н первом этапе терминальная ПЭВМ генерирует случайное число и посылает его по линии связи в ЭВМ базы данных.Обе машины обрабаты- вают это число по лгоритму шифрования с использованием собственных ключей. Затем ЭВМ базы данных возвращает свой зашифрованный резуль- тат по линии связи к терминальной ПЭВМ, которая сравнивает принятый результат с собственным зашифрованным результатом. Если они совпа- дают, то н втором этапе происходит налогичный обмен, только ини- циатором теперь выступает ЭВМ базы данных. Первый этап реализации механизм защиты н основе ПЗУ с досту- пом по ключу тип 27916 состоит в программировании кода,необходимо- го для выполнения процедур проверки прав доступа. В процессе прог- раммирования Б?С 27916 производится также программирование 64-раз- рядного ключ и данных, определяющих функции доступ по ключу.В конце программируется бит замка, обеспечивающий недоступность мат- рицы памяти для чтения до тех пор, пок не произойдет взаимодейс- твие с ПЗУ ЭВМ базы данных. Одновременно программируется и номер ключа, являющегося дресом одного ключ (из 1024 возможных), кото- рый необходимо использовать при выполнении взаимодействия в процес- се проверки прав н доступ. Выбор 64-разрядной длины ключ означа- ет, что имеется приблизительно 18*10 возможных уникальных значений ключа. Если даже с помощью компьютера, например другой ПЭВМ, попы- таться методом проб и ошибок определить значение ключ с темпом 0.08 с (максимальный темп повторных проверок прав доступа, допус- тимый для данного ЭППЗУ), потребуется 46 млрд. лет, чтобы испробо- вать каждое значение. В ЭППЗУ с доступом по ключу пользователю пре- доставляется возможность выбрать один из кодов задержки, задающих ритм взаимодействия ПЭВМ для определения прав н доступ (от 0.08 до 15 с). Качество работы генератор случайных чисел является одним из факторов, обеспечивающих надежную защиту системы. ?деальным генера- тором считается в данном случае тот, который практически не выдает одинаковых чисел. Включенный в состав Б?С 27916 генератор случайных чисел обеспечивает почти для 1 млрд. отсчетов только 0.03% чисел, появляющихся несколько раз. Рассмотренный метод шифрования с защитой доступ по ключу обес- печивает высокую оперативность, простоту для пользователя и инфор- мационную надежность по сравнению с ранее описанными методами.

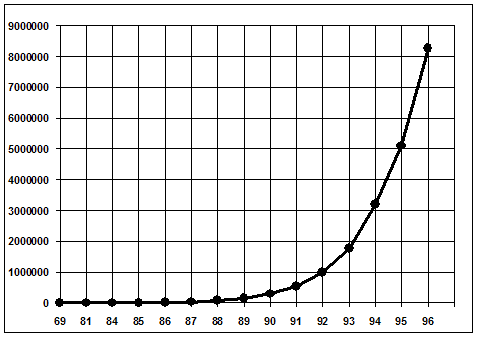

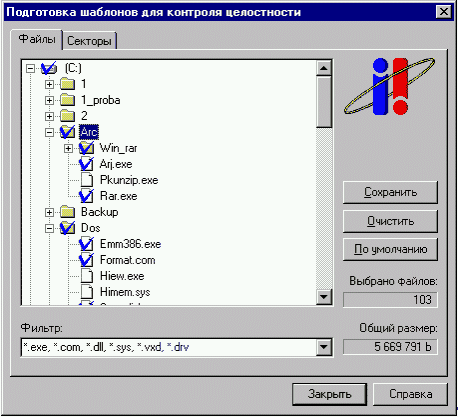

2Защит от компьютерных вирусов. Это особая и важная статья. По мере развития и усложнения компьютерных систем возрастает объем и повышается уязвимость хранящихся в них данных.Одним из но- вых факторов, резко повысивших эту уязвимость, является массовое производство программно-совместимых персональных компьютеров, кото- рое можно назвать одной из причин появления нового класс программ─ вандалов ─ компьютерных вирусов.Наибольшая опасность, возникающая в связи с возможностью заражения программного обеспечения компьютер- ными вирусами, состоит в искажении или уничтожении жизненно важной информации, которое может привести не только к финансовым потерям, но даже повлечь з собой человеческие жертвы. Программные меры: 1архивирование: 0копирование таблицы FAT, ежедневное ведение р- хивов измененных файлов.Это самый важный, основной метод защиты от вирусов. 1входной контроль: 0проверк поступающих программ детекторами, обновление первых трех байтов сектор начальной загрузки н незаг- ружаемых дискетах (для уничтожения boot-вирусов). 1профилактика: 0работ с дискетами, защищенными от записи, мини- мизация периодов доступности дискетки для записи, раздельное хране- ние вновь полученных и эксплуатировавшихся ранее программ, хранение программ н "винчестере" в рхивированном виде. 1ревизия: 0анализ вновь полученных программ специальными средс- твами, контроль целостности с помощью регулярного подсчет конт- рольных сумм и проверки сектор начальной загрузки перед считывани- ем информации или загрузкой с дискеты, контроль содержимого систем- ных файлов (прежде всего COMMAND.COM ) и др. ?меется целый ряд программ-ревизоров, обеспечивающих подсчет контрольных сумм. 1карантин: 0каждая новая программа, полученная без контрольных сумм, должн проходить карантин, т.е. тщательно проверяться и про- гоняться компетентными специалистами по меньшей мере н известные виды компьютерных вирусов, и в течение определенного времени з ней должно быть организованно наблюдение н отдельной ПЭВМ; присвоение специального имени пользователю при работе со вновь поступившими программами, причем для этого пользователя все остальные разделы должны быть либо невидимы, либо иметь статус READ_ONLY. 1сегментация: 0использование программы Advanced Disk Manager для разбиения диск н зоны с установленным трибутом READ_ONLY. 1фильтрация: 0применение специальных программ для обнаружения по- пыток выполнить несанкционированные действия. 1вакцинирование: 0специальная обработк файлов,дисков, каталогов, запуск резидентных программ-вакцин, имитирующих сочетание условий, которые используются данным типом вирус для определения (выявле- ния) заражения, т.е. обманывающих вирус. 1автоконтроль целостности: 0использование в программе специальных алгоритмов, позволяющих после запуск программы определить, были ли внесены изменения в файл из которого загружен программ или нет. 1терапия: 0дезактивация конкретного вирус в зараженных програм- мах специальной программой фагом или восстановление первоначального состояния программ путем "выкусывания" всех экземпляров вирус из каждого зараженного файл или диск с помощью этой программы. В процессе работы программы-фаги (например AIDSTEST , ANTIDIR , DOCTOR) "выкусывают" тело вирус и восстанавливают измененную виру- сом последовательность команд. Следует отметить, что наблюдаемое сейчас повсеместное увлечение коллекционированием программ-фагов, как самых важных средств защи- ты, не совсем оправдано. Основные усилия должны быть направлены н предупреждение заражения. Независимо от того, насколько хорошо разработаны программные методы защиты, их эффективность во многих случаях зависит от пра- вильности действий пользователя, действий, в которых возможны ошиб- ки и даже злой умысел. Например, если один из сотрудников регулярно запускает переписываемые где-то игровые программы, то шансы пре- дотвратить заражение с помощью программной защиты безусловно неве- лики. Организационные меры состоят в следующем: ─общее регулирование доступа, включающее систему паролей и сег- ментацию зон доступа; ─обучение персонала; ─обеспечение физической безопасности компьютер и магнитных но- сителей; ─выработк правил рхивирования; ─хранение отдельных файлов в шифрованном виде; ─создание и отработк план восстановления "винчестера". Общее регулирование доступ должно обеспечивать защиту компь- ютеров с ценными данными.Если человек оставляет н улице втомобиль с незапертыми дверцами и вставленным ключом зажигания, то в случае угон автомобиля определенная доля вины будет лежать н этом чело- веке. Ситуация с компьютерами в известной мере аналогична. Помимо опасности заражения вирусами, незаконное копирование или модифика- ция конфиденциальной информации может нанести значительный вред ор- ганизации, не обеспечивающей приемлемый уровень контроля. Теперь кратко рассмотрим вопрос об обучении персонала.Опыт по- казывает, что чем меньше знаком данный сотрудник с компьютерами, тем большую опасность он представляет с точки зрения возможности заражения ПК компьютерными вирусами.Следовательно главным условием безопасности следует признать соответствующий уровень обучения сот- рудников.Следует отметить, что регулирования доступ само по себе является панацеей.

────────────────────────────────────────────────────────────────────

─?оффе А.Ф. Персональные ЭВМ в организационном управлении. Москв "НАУКА". Гл. ред. физ.-мат. лит. 1989. ─Смит Д. Схемы с обратным вызовом, предотвращающие несанкциони- рованный доступ к компьютерам по телефонным каналам. Электроника.-1984. -Nо 5. -С.39-45 ─Баттерварт П. Средств защиты - в системах управления базами данных. Электроника.-1984. -Nо 5. -С.46-52 ─Контур Д.С. Защит компьютеров и информации от несанкциониро- ванного доступа. Электроника.-1985. -Nо 4. -С.77-82. ─Безруков Н.Н. Вирусы и методы защиты от них. Москв : ?нформэйшн Компьютер Энтерпрайз. 1991.

────────────────────────────────────────────────────────────────────

╧юїюцшх ЁрсюЄ√

... ъюЄюЁ√ь юэш шьхыш ьхёЄю, ты хЄё юфэшь шч эхюсїюфшь√ї єёыютшщ ЁрчЁрсюЄъш чр∙ш∙хээ√ї ёшёЄхь ш шї шёяюы№чютрэш .└╦├╬╨╚╥╠ RC4 ┬ эрёЄю ∙хщ ЁрсюЄх яЁютхфхэ рэрышч ъЁшяЄюёЄющъюёЄш ьхЄюфют чр∙шЄ√ шэЇюЁьрЎшш, яЁшьхэ хь√ї т юяхЁрЎшюээ√ї ёшёЄхьрї ёхьхщёЄтр Microsoft Windows 95, 98. ╩Ёюьх Єюую, эрьш с√ыю яЁютхфхэю шёёыхфютрэшх яю яюшёъє эхюсїюфшьющ фышэ√ ъы■ўр ш ярЁюы , р Єръцх с√ыш ЁрёёьюЄЁхэ√ яЁюсыхь√ ...

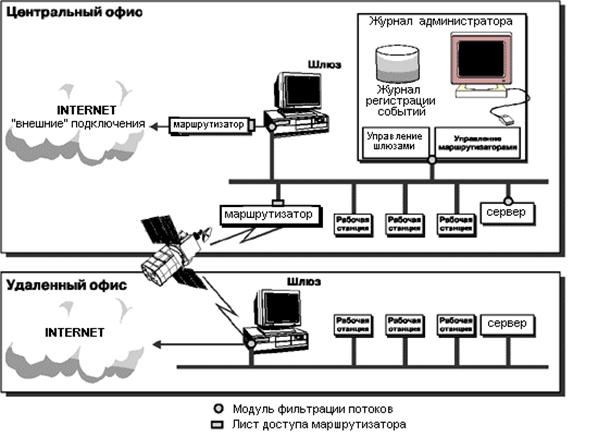

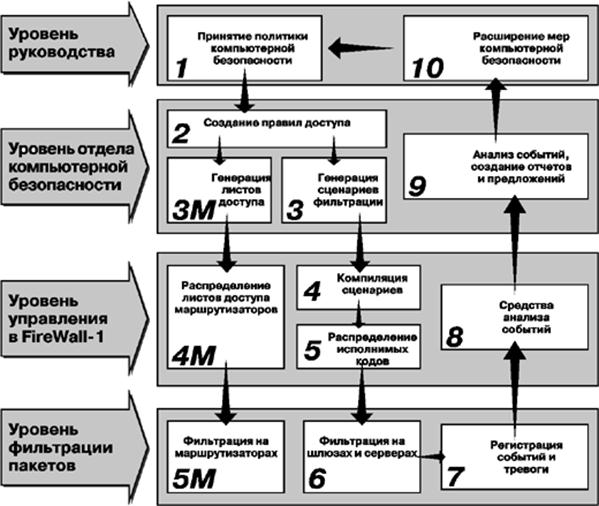

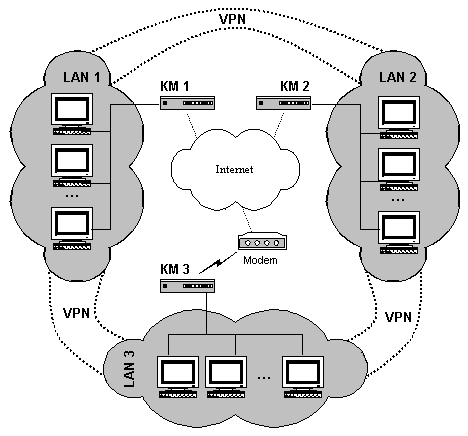

... фы ЁхрышчрЎшш Єхїэюыюушш Intranet.╨└╟╨└┴╬╥╩└ ╤┼╥┼┬█╒ └╤╧┼╩╥╬┬ ╧╬╦╚╥╚╩╚ ┴┼╟╬╧└╤═╬╤╥╚ ╧юышЄшър схчюярёэюёЄш юяЁхфхы хЄё ъръ ёютюъєяэюёЄ№ фюъєьхэЄшЁютрээ√ї єяЁртыхэўхёъшї Ёх°хэшщ, эряЁртыхээ√ї эр чр∙шЄє шэЇюЁьрЎшш ш рёёюЎшшЁютрээ√ї ё эхщ ЁхёєЁёют. ╧Ёш ЁрчЁрсюЄъх ш яЁютхфхэшш хх т цшчэ№ ЎхыхёююсЁрчэю ЁєъютюфёЄтютрЄ№ё ёыхфє■∙шьш яЁшэЎшярьш: Х эхтючьюцэюёЄ№ ьшэютрЄ№ чр∙шЄэ√х ёЁхфёЄтр; Х ...

... ьхЁюяЁш Єшщ яю чр∙шЄх шэЇюЁьрЎшш ЄЁхсютрэш ь эюЁьрЄштэ√ї фюъєьхэЄют яю чр∙шЄх шэЇюЁьрЎшш. 30. ╥хїэшўхёъшщ ъюэЄЁюы№ ¤ЇЇхъЄштэюёЄш чр°шЄ√ шэЇюЁьрЎшш - ъюэЄЁюы№ ¤ЇЇхъЄштэюёЄш чр∙шЄ√ шэЇюЁьрЎшш, яЁютюфшьющ ё шёяюы№чютрэшхь ёЁхфёЄт ъюэЄЁюы . ├╬╤╥ ╨ 50922-96 ╧Ёшыюцхэшх └ (ёяЁртюўэюх) ╥хЁьшэ√ ш юяЁхфхыхэш , эхюсїюфшь√х фы яюэшьрэш ЄхъёЄр ёЄрэфрЁЄр 1. ╚эЇюЁьрЎш - ётхфхэш ю ышЎрї, яЁхфьхЄрї, ...

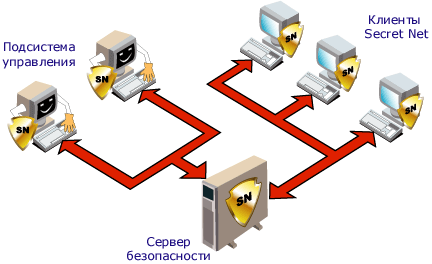

... фы сыюъшЁютъш чруЁєчъш ё FDD; ╚эЄхЁЇхщё фы сыюъшЁютъш чруЁєчъш ё CD-ROM; ╧ЁюуЁрььэюх юсхёяхўхэшх ЇюЁьшЁютрэш ёяшёъют ъюэЄЁюышЁєхь√ї яЁюуЁрьь; ─юъєьхэЄрЎш . 2. ╤шёЄхьр чр∙шЄ√ шэЇюЁьрЎшш "Secret Net 4.0" ╨шё. 2.1. ═рчэрўхэшх: ╧ЁюуЁрььэю-ряярЁрЄэ√щ ъюьяыхъё фы юсхёяхўхэш шэЇюЁьрЎшюээющ схчюярёэюёЄш т ыюъры№эющ т√ўшёышЄхы№эющ ёхЄш, Ёрсюўшх ...

0 ъюььхэЄрЁшхт