Навигация

Ограничения доступа в WWW серверах

2.2.2 Ограничения доступа в WWW серверах

Рассмотрим два из них:

• Ограничить доступ по IP адресам клиентских машин;

• ввести идентификатор получателя с паролем для данного вида документов.

Такого рода ввод ограничений стал использоваться достаточно часто, т.к. многие

стремятсяв Internet, чтобы использовать его коммуникации для доставки своей

информации потребителю. С помощью такого рода механизмов по разграничению прав

доступаудобно производить саморассылку информации на получение которой

существует договор.

Ограничения по IP адресам

Доступ к приватным документам можно разрешить, либо наоборот запретить используя

IP адреса конкретных машин или сеток, например:

123.456.78.9

123.456.79.

В этом случае доступ будет разрешен (или запрещен в зависимости от контекста)

для машины сIP адресом 123.456.78.9 и для всех машин подсетки123.456.79.

Ограничения по идентификатору получателя

Доступ к приватным документам можно разрешить, либо наоборот запретить используя

присвоенное имя и пароль конкретному пользователю,причем пароль в явном виде

нигде не хранится.

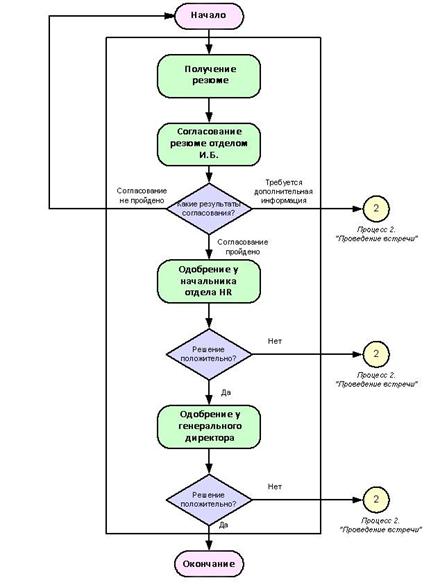

Рассмотрим такой пример: Агенство печати предоставляет свою продукцию, только

своим подписчикам, которые заключили договор и оплатилиподписку. WWW Сервер

находится в сети Internet и общедоступен.

Рисунок 2.2.7

Рисунок 2.2.7 Пример списка вестников издательства.

Выберем Вестник предоставляемый конкретному подписчику. На клиентском месте

подписчик получаетсообщение:

Рисунок 2.2.8

Рисунок 2.2.8 Окно ввода пароля.

Если он правильно написал свое имя и пароль, то он допускается до документа,

впротивном случае - получает сообщение:

Рисунок 2.2.9

Рисунок 2.2.9 Окно неправильного ввода пароля.

2.3 Информационная безопасность в Intranet

Архитектура Intranet подразумевает подключение к внешним открытым сетям,

использованиевнешних сервисов и предоставление собственных сервисов вовне, что

предъявляет повышенные требования к защите информации.

В Intranet-системах используется подход клиент-сервер, а главная роль на

сегодняшний день отводится Web-сервису. Web-серверы должны

поддерживатьтрадиционные защитные средства, такие как аутентификация и

разграничение доступа; кроме того, необходимо обеспечение новых свойств, в

особенностибезопасности программной среды и на серверной, и на клиентской

сторонах.

Таковы, если говорить совсем кратко, задачи в области информационной

безопасности,возникающие в связи с переходом на технологию Intranet. Далее мы

рассмотрим возможные подходы к их решению.

Формирование режима информационной безопасности - проблема комплексная.

Меры по ее решению можно разделить на четыре уровня:

• законодательный (законы, нормативные акты, стандарты и т.п.);

• административный (действия общего характера, предпринимаемые руководством

организации);

• процедурный (конкретные меры безопасности, имеющие дело с людьми);

• программно-технический (конкретные технические меры).

В таком порядке и будет построено последующее изложение.

ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ

В настоящее время наиболее подробным законодательным документом в области

информационнойбезопасности является Уголовный кодекс, точнее говоря, его новая

редакция, вступившая в силу в мае 1996 года.

В разделе IX (“Преступления против общественной безопасности”) имеется глава

28 -“Преступления в сфере компьютерной информации”. Она содержит три статьи -

272 (“Неправомерный доступ к компьютерной информации”), 273

(“Создание,использование и распространение вредоносных программ для ЭВМ”) и 274

- “Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети”.

Уголовный кодекс стоит на страже всех аспектов информационной безопасности

- доступности, целостности, конфиденциальности, предусматривая наказания за

“уничтожение, блокирование, модификацию и копирование информации, нарушение

работы ЭВМ, системы ЭВМ или их сети”.

Весьма энергичную работу в области современных информационных технологий

проводитГосударственная техническая комиссия (Гостехкомиссия) при Президенте

Российской Федерации. В рамках серии руководящих документов (РД)

Гостехкомиссииподготовлен проект РД, устанавливающий классификацию межсетевых

экранов (firewalls, или брандмауэров) по уровню обеспечения защищенности

отнесанкционированного доступа (НСД). Это принципиально важный документ,

позволяющий упорядочить использование защитных средств, необходимых

дляреализации технологии Intranet.

РАЗРАБОТКА СЕТЕВЫХ АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ

Политика безопасности определяется как совокупность документированных

управленческих решений, направленных на защиту информации и ассоциированных с

ней ресурсов.

При разработке и проведении ее в жизнь целесообразно руководствоваться

следующими принципами:

• невозможность миновать защитные средства;

• усиление самого слабого звена;

• невозможность перехода в небезопасное состояние;

• минимизация привилегий;

• разделение обязанностей;

• эшелонированность обороны;

• разнообразие защитных средств;

• простота и управляемость информационной системы;

• обеспечение всеобщей поддержки мер безопасности.

Поясним смысл перечисленных принципов.

Если у злоумышленника или недовольного пользователя появится возможность

миновать защитные средства, он, разумеется, так и сделает.Применительно к

межсетевым экранам данный принцип означает, что все информационные потоки в

защищаемую сеть и из нее должны проходить через экран.Не должно быть “тайных”

модемных входов или тестовых линий, идущих в обход экрана.

Надежность любой обороны определяется самым слабым звеном. Злоумышленник не

будет бороться против силы, он предпочтет легкуюпобеду над слабостью. Часто

самым слабым звеном оказывается не компьютер или программа, а человек, и

тогдапроблема обеспечения информационной безопасности приобретает нетехнический

характер.

Принцип невозможности перехода в небезопасное состояние означает, что при

любыхобстоятельствах, в том числе нештатных, защитное средство либо полностью

выполняет свои функции, либо полностью блокирует доступ. Образно говоря, если

вкрепости механизм подъемного моста ломается, мост должен оставаться в поднятом

состоянии, препятствуя проходу неприятеля.

Принцип минимизации привилегий предписывает выделять пользователям

иадминистраторам только те права доступа, которые необходимы им для выполнения

служебных обязанностей.

Принцип разделения обязанностей предполагает такое распределение ролей

иответственности, при котором один человек не может нарушить критически важный

для организации процесс. Это особенно важно, чтобы предотвратить

злонамеренныеили неквалифицированные действия системного администратора.

Принцип эшелонированности обороны предписывает не полагаться на один

защитныйрубеж, каким бы надежным он ни казался. За средствами физической защиты

должны следовать программно-технические средства, за идентификацией и

аутентификацией- управление доступом и, как последний рубеж, - протоколирование

и аудит. Эшелонированная оборона способна по крайней мере задержать

злоумышленника, аналичие такого рубежа, как протоколирование и аудит,

существенно затрудняет незаметное выполнение злоумышленных действий.

Принцип разнообразия защитных средств рекомендует организовывать различные

посвоему характеру оборонительные рубежи, чтобы от потенциального

злоумышленника требовалось овладение разнообразными и, по возможности,

несовместимыми между собой навыками (например умением преодолевать высокую

ограду и знанием слабостей нескольких операционныхсистем).

Очень важен принцип простоты и управляемости информационной системы в целом и

защитныхсредств в особенности. Только для простого защитного средства можно

формально или неформально доказать его корректность. Только в простой и

управляемойсистеме можно проверить согласованность конфигурации разных

компонентов и осуществить централизованное администрирование. В этой связи важно

отметитьинтегрирующую роль Web-сервиса, скрывающего разнообразие обслуживаемых

объектов и предоставляющего единый, наглядный интерфейс. Соответственно, если

объекты некоторого вида (скажем таблицы базыданных) доступны через Web,

необходимо заблокировать прямой доступ к ним, поскольку в противном случае

система будет сложной и трудноуправляемой.

Последний принцип - всеобщая поддержка мер безопасности - носит

нетехническийхарактер. Если пользователи и/или системные администраторы считают

информационную безопасность чем-то излишним или даже враждебным,

режимбезопасности сформировать заведомо не удастся. Следует с самого начала

предусмотреть комплекс мер, направленный на обеспечение лояльности персонала,на

постоянное обучение, теоретическое и, главное, практическое.

Анализ рисков - важнейший этап выработки политики безопасности. При оценке

рисков, которымподвержены Intranet-системы, нужно учитывать следующие

обстоятельства:

• новые угрозы по отношению к старым сервисам, вытекающие из возможности

пассивного илиактивного прослушивания сети. Пассивное прослушивание означает

чтение сетевого трафика, а активное - его изменение (кражу, дублирование или

модификациюпередаваемых данных). Например, аутентификация удаленного клиента с

помощью пароля многократного использования не может считаться надежной в сетевой

среде,независимо от длины пароля;

• новые (сетевые) сервисы и ассоциированные с ними угрозы.

Как правило, в Intranet-системах следует придерживаться принципа “все, что не

разрешено,запрещено”, поскольку “лишний” сетевой сервис может предоставить канал

проникновения в корпоративную систему. В принципе, ту же мысль выражаетположение

“все непонятное опасно”.

ПРОЦЕДУРНЫЕ МЕРЫ

В общем и целом Intranet-технология не предъявляет каких-либо специфических

требований к мерампроцедурного уровня. На наш взгляд, отдельного рассмотрения

заслуживают лишь два обстоятельства:

• описание должностей, связанных с определением, наполнением и поддержанием

корпоративнойгипертекстовой структуры официальных документов;

• поддержка жизненного цикла информации, наполняющей Intranet.

При описании должностей целесообразно исходить из аналогии между Intranet и

издательством. Виздательстве существует директор, определяющий общую

направленность деятельности. В Intranet ему соответствует Web-администратор,

решающий, какая корпоративнаяинформация должна присутствовать на Web-сервере и

как следует структурировать дерево (точнее, граф) HTML-документов.

В многопрофильных издательствах существуют редакции, занимающиеся

конкретныминаправлениями (математические книги, книги для детей и т.п.).

Аналогично, в Intranet целесообразновыделить должность публикатора, ведающего

появлением документов отдельных подразделений и определяющего перечень и

характер публикаций.

У каждой книги есть титульный редактор, отвечающий перед издательством за свою

работу. ВIntranet редакторы занимаются вставкой документов в корпоративное

дерево, их коррекцией и удалением. В больших организациях “слой”

публикатор/редактор можетсостоять из нескольких уровней.

Наконец, и в издательстве, и в Intranet должны быть авторы, создающие

документы. Подчеркнем,что они не должны иметь прав на модификацию корпоративного

дерева и отдельных документов. Их дело - передать свой труд редактору.

Кроме официальных, корпоративных, в Intranet могут присутствовать групповые и

личныедокументы, порядок работы с которыми (роли, права доступа) определяется,

соответственно, групповыми и личными интересами.

Переходя к вопросам поддержки жизненного цикла Intranet-информации, напомним

онеобходимости использования средств конфигурационного управления. Важное

достоинство Intranet-технологии состоит в том, что основные

операцииконфигурационного управления - внесение изменений (создание новой

версии) и извлечение старой версии документа - естественным образом вписываются

в рамкиWeb-интерфейса. Те, для кого это необходимо, могут работатьс деревом всех

версий всех документов, подмножеством которого является дерево самых

свежихверсий.

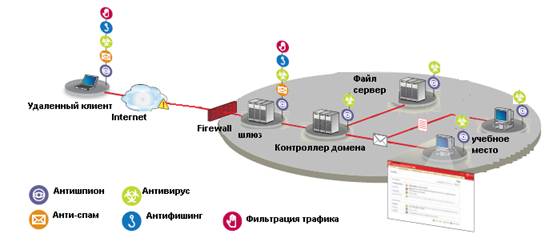

УПРАВЛЕНИЕ ДОСТУПОМ ПУТЕМ ФИЛЬТРАЦИИ ИНФОРМАЦИИ

Мы переходим к рассмотрению мер программно-технического уровня, направленных

на обеспечениеинформационной безопасности систем, построенных в технологии

Intranet. На первое место среди таких мер мы поставим межсетевые экраны -

средстворазграничения доступа, служащее для защиты от внешних угроз и от угроз

со стороны пользователей других сегментов корпоративных сетей.

Отметим, что бороться с угрозами, присущими сетевой среде, средствами

универсальныхоперационных систем не представляется возможным. Универсальная ОС

- это огромная программа, наверняка содержащая,помимо явных ошибок, некоторые

особенности, которые могут быть использованы для получения нелегальных

привилегий. Современная технология программирования непозволяет сделать столь

большие программы безопасными. Кроме того, администратор, имеющий дело со

сложной системой, далеко не всегда в состоянииучесть все последствия

производимых изменений (как и врач, не ведающий всех побочных воздействий

рекомендуемых лекарств). Наконец, в универсальноймногопользовательской системе

бреши в безопасности постоянно создаются самими пользователями (слабые и/или

редко изменяемые пароли, неудачно установленныеправа доступа, оставленный без

присмотра терминал и т.п.).

Как указывалось выше, единственный перспективный путь связан с разработкой

специализированныхзащитных средств, которые в силу своей простоты допускают

формальную или неформальную верификацию. Межсетевой экран как раз и является

таким средством,допускающим дальнейшую декомпозицию, связанную с обслуживанием

различных сетевых протоколов.

Межсетевой экран - это полупроницаемая мембрана, которая располагается между

защищаемой(внутренней) сетью и внешней средой (внешними сетями или другими

сегментами корпоративной сети) и контролирует все информационные потоки во

внутреннюю сетьи из нее (Рис. 2.3.1). Контроль информационных потоков состоит в

их фильтрации, то есть в выборочном пропускании через экран, возможно, с

выполнением некоторыхпреобразований и извещением отправителя о том, что его

данным в пропуске отказано. Фильтрация осуществляется на основе набора правил,

предварительнозагруженных в экран и являющихся выражением сетевых аспектов

политики безопасности организации.

Рисунок 2.3.1

Рисунок 2. 3.1 Межсетевой экран как средство контроля информационных потоков.

Целесообразно разделить случаи, когда экран устанавливается на границе с

внешней (обычнообщедоступной) сетью или на границе между сегментами одной

корпоративной сети. Соответственно, мы будет говорить о внешнем и внутреннем

межсетевых экранах.

Как правило, при общении с внешними сетями используется исключительно

семейство протоколовTCP/IP. Поэтому внешний межсетевой экран должен учитывать

специфику этих протоколов. Для внутренних экранов ситуация сложнее, здесь

следует принимать вовнимание помимо TCP/IP по крайней мере протоколы SPX/IPX,

применяемые в сетях Novell NetWare. Иными словами, от внутренних экранов нередко

требуетсямногопротокольность.

Ситуации, когда корпоративная сеть содержит лишь один внешний канал, является,

скорее, исключением, чем правилом. Напротив, типичнаситуация, при которой

корпоративная сеть состоит из нескольких территориально разнесенных сегментов,

каждый из которых подключен к сети общего пользования(Рис. 2.3.2). В этом случае

каждое подключение должно защищаться своим экраном. Точнее говоря, можно

считать, что корпоративный внешний межсетевой экранявляется составным, и

требуется решать задачу согласованного администрирования (управления и аудита)

всех компонентов.

Рисунок 2.3.2

Рисунок 2.3.2 Экранирование корпоративной сети, состоящей из нескольких

территориально разнесенных сегментов, каждый из которыхподключен к сети общего

пользования.

При рассмотрении любого вопроса, касающегося сетевых технологий, основой

служитсемиуровневая эталонная модель ISO/OSI. Межсетевые экраны также

целесообразно классифицировать по тому, на каком уровне производится фильтрация

- канальном,сетевом, транспортном или прикладном. Соответственно, можно

говорить об экранирующих концентраторах(уровень 2), маршрутизаторах (уровень 3),

о транспортном экранировании (уровень 4) и о прикладных экранах (уровень 7).

Существуют также комплексные экраны,анализирующие информацию на нескольких

уровнях.

В данной работе мы не будем рассматривать экранирующие концентраторы,

поскольку концептуальноони мало отличаются от экранирующих маршрутизаторов.

При принятии решения “пропустить/не пропустить”, межсетевые экраны могут

использовать нетолько информацию, содержащуюся в фильтруемых потоках, но и

данные, полученные из окружения, например текущее время.

Таким образом, возможности межсетевого экрана непосредственно определяются

тем, какаяинформация может использоваться в правилах фильтрации и какова может

быть мощность наборов правил. Вообще говоря, чем выше уровень в модели ISO/OSI,

накотором функционирует экран, тем более содержательная информация ему доступна

и, следовательно, тем тоньше и надежнее экран может быть сконфигурирован. В тоже

время фильтрация на каждом из перечисленных выше уровней обладает своими

достоинствами, такими как дешевизна, высокая эффективность или прозрачность

дляпользователей. В силу этой, а также некоторых других причин, в большинстве

случаев используются смешанные конфигурации, в которых объединены

разнотипныеэкраны. Наиболее типичным является сочетание экранирующих

маршрутизаторов и прикладного экрана (Рис. 2.3.3).

Приведенная конфигурация называется экранирующей подсетью. Как правило,

сервисы, которыеорганизация предоставляет для внешнего применения (например

“представительский” Web-сервер), целесообразно выносить как раз в экранирующую

подсеть.

Помимо выразительных возможностей и допустимого количества правил качество

межсетевогоэкрана определяется еще двумя очень важными характеристиками -

простотой применения и собственной защищенностью. В плане простоты

использованияпервостепенное значение имеют наглядный интерфейс при задании

правил фильтрации и возможность централизованного администрирования составных

конфигураций. Всвою очередь, в последнем аспекте хотелось бы выделить средства

централизованной загрузки правил фильтрации и проверки набора правил

нанепротиворечивость. Важен и централизованный сбор и анализ регистрационной

информации, а также получение сигналов о попытках выполнения

действий,запрещенных политикой безопасности.

Собственная защищенность межсетевого экрана обеспечивается теми же средствами,

что изащищенность универсальных систем. При выполнении централизованного

администрирования следует еще позаботиться о защите информации от пассивного

иактивного прослушивания сети, то есть обеспечить ее (информации) целостность и

конфиденциальность.

Рисунок 2.3.3

Рисунок 2.3.3 Сочетание экранирующих маршрутизаторов и прикладного экрана.

Хотелось бы подчеркнуть, что природа экранирования (фильтрации), как

механизмабезопасности, очень глубока. Помимо блокирования потоков данных,

нарушающих политику безопасности, межсетевой экран может скрывать информацию о

защищаемойсети, тем самым затрудняя действия потенциальных злоумышленников. Так,

прикладной экран может осуществлять действия от имени субъектов внутреннейсети,

в результате чего из внешней сети кажется, что имеет место взаимодействие

исключительно с межсетевым экраном (Рис. 2.3.4). При таком подходе

топологиявнутренней сети скрыта от внешних пользователей, поэтому задача

злоумышленника существенно усложняется.

Рисунок 2.3.4

Рисунок 2.3.4 Истинные и кажущиеся информационные потоки.

Более общим методом сокрытия информации о топологии защищаемой сети является

трансляция“внутренних” сетевых адресов, которая попутно решает проблему

расширения адресного пространства, выделенного организации.

Ограничивающий интерфейс также можно рассматривать как разновидность

экранирования. На невидимый объект трудно нападать, особенно спомощью

фиксированного набора средств. В этом смысле Web-интерфейс обладает естественной

защитой, особенно в том случае, когда гипертекстовые документыформируются

динамически. Каждый видит лишь то, что ему положено.

Экранирующая роль Web-сервиса наглядно проявляется и тогда, когда этот сервис

осуществляет посреднические (точнее, интегрирующие)функции при доступе к другим

ресурсам, в частности таблицам базы данных. Здесь не только контролируются

потоки запросов, но и скрывается реальная организациябаз данных.

БЕЗОПАСНОСТЬ ПРОГРАММНОЙ СРЕДЫ

Идея сетей с так называемыми активными агентами, когда между компьютерами

передаются нетолько пассивные, но и активные исполняемые данные (то есть

программы), разумеется, не нова. Первоначально цель состояла в том, чтобы

уменьшить сетевойтрафик, выполняя основную часть обработки там, где

располагаются данные (приближение программ к данным). На практике это означало

перемещение программна серверы. Классический пример реализации подобного подхода

- это хранимые процедуры в реляционных СУБД.

Для Web-серверов аналогом хранимых процедур являются программы, обслуживающие

общий шлюзовый интерфейс (Common Gateway Interface -CGI).

CGI-процедуры располагаются на серверах и обычно используются для

динамического порожденияHTML-документов. Политика безопасности организации и

процедурные меры должны определять, кто имеет право помещать на сервер

CGI-процедуры. Жесткий контрольздесь необходим, поскольку выполнение сервером

некорректной программы может привести к сколь угодно тяжелым последствиям.

Разумная мера техническогохарактера состоит в минимизации привилегий

пользователя, от имени которого выполняется Web-сервер.

В технологии Intranet, если заботиться о качестве и выразительной силе

пользовательскогоинтерфейса, возникает нужда в перемещении программ с

Web-серверов на клиентские компьютеры - для создания анимации, выполнения

семантического контроля привводе данных и т.д. Вообще, активные агенты -

неотъемлемая часть технологии Intranet.

В каком бы направлении ни перемещались программы по сети, эти действия

представляютповышенную опасность, т.к. программа, полученная из ненадежного

источника, может содержать непреднамеренно внесенные ошибки или целенаправленно

созданныйзловредный код. Такая программа потенциально угрожает всем основным

аспектам информационной безопасности:

• доступности (программа может поглотить все наличные ресурсы);

• целостности (программа может удалить или повредить данные);

• конфиденциальности (программа может прочитать данные и передать их по сети).

Проблему ненадежных программ осознавали давно, но, пожалуй, только в рамках

системыпрограммирования Java впервые предложена целостная концепция ее решения.

Java предлагает три оборонительных рубежа:

• надежность языка;

• контроль при получении программ;

• контроль при выполнении программ.

Впрочем, существует еще одно, очень важное средство обеспечения

информационнойбезопасности - беспрецедентная открытость Java-системы. Исходные

тексты Java-компилятора иинтерпретатора доступны для проверки, поэтому велика

вероятность, что ошибки и недочеты первыми будут обнаруживать честные

специалисты, а не злоумышленники.

В концептуальном плане наибольшие трудности представляет контролируемое

выполнение программ, загруженных по сети. Преждевсего, необходимо определить,

какие действия считаются для таких программ допустимыми. Если исходить из того,

что Java - это язык для написанияклиентских частей приложений, одним из основных

требований к которым является мобильность, загруженная программа может

обслуживать только пользовательскийинтерфейс и осуществлять сетевое

взаимодействие с сервером. Программа не может работать с файлами хотя бы потому,

что на Java-терминале их, возможно, не будет. Более содержательные действия

должныпроизводиться на серверной стороне или осуществляться программами,

локальными для клиентской системы.

Интересный подход предлагают специалисты компании Sun Microsystems для

обеспечениябезопасного выполнения командных файлов. Речь идет о среде Safe-Tcl

(Tool Comman Language, инструментальный командный язык). Sun предложила

такназываемую ячеечную модель интерпретации командных файлов. Существует

главный интерпретатор, которомудоступны все возможности языка.

Если в процессе работы приложения необходимо выполнить сомнительный командный

файл, порождается подчиненный командный интерпретатор,обладающий ограниченной

функциональностью (например, из него могут быть удалены средства работы с

файлами и сетевые возможности). В результате потенциальноопасные программы

оказываются заключенными в ячейки, защищающие пользовательские системы от

враждебных действий. Для выполнения действий,которые считаются

привилегированными, подчиненный интерпретатор может обращаться с запросами к

главному. Здесь, очевидно, просматривается аналогия сразделением адресных

пространств операционной системы и пользовательских процессов и использованием

последними системных вызовов. Подобная модель уже около 30 лет

являетсястандартной для многопользовательских ОС.

ЗАЩИТА WEB-СЕРВЕРОВ

Наряду с обеспечением безопасности программной среды (см. предыдущий раздел),

важнейшимбудет вопрос о разграничении доступа к объектам Web-сервиса. Для

решения этого вопроса необходимо уяснить, что является объектом, как

идентифицируютсясубъекты и какая модель управления доступом - принудительная или

произвольная - применяется.

В Web-серверах объектами доступа выступают универсальные локаторы ресурсов

(URL - Uniform(Universal) Resource Locator). За этими локаторами могут стоять

различные сущности - HTML-файлы, CGI-процедуры и т.п.

Как правило, субъекты доступа идентифицируются по IP-адресам и/или именам

компьютеров и областей управления. Кроме того, можетиспользоваться парольная

аутентификация пользователей или более сложные схемы, основанные на

криптографических технологиях.

В большинстве Web-серверов права разграничиваются с точностью до каталогов

(директорий) сприменением произвольного управления доступом. Могут

предоставляться права на чтение HTML-файлов, выполнение CGI-процедур и т.д.

Для раннего выявления попыток нелегального проникновения в Web-сервер важен

регулярныйанализ регистрационной информации.

Разумеется, защита системы, на которой функционирует Web-сервер, должна

следоватьуниверсальным рекомендациям, главной из которых является максимальное

упрощение. Все ненужные сервисы, файлы, устройства должны быть удалены.

Числопользователей, имеющих прямой доступ к серверу, должно быть сведено к

минимуму, а их привилегии - упорядочены в соответствии со служебными

обязанностями.

Еще один общий принцип состоит в том, чтобы минимизировать объем информации о

сервере, которуюмогут получить пользователи. Многие серверы в случае обращения

по имени каталога и отсутствия файла index.HTML в нем, выдают HTML-вариант

оглавлениякаталога. В этом оглавлении могут встретиться имена файлов с исходными

текстами CGI-процедур или с иной конфиденциальной информацией. Такого

рода“дополнительные возможности” целесообразно отключать, поскольку лишнее

знание (злоумышленника) умножает печали (владельца сервера).

АУТЕНТИФИКАЦИЯ В ОТКРЫТЫХ СЕТЯХ

Методы, применяемые в открытых сетях для подтверждения и проверки

подлинностисубъектов, должны быть устойчивы к пассивному и активному

прослушиванию сети. Суть их сводится к следующему.

• Субъект демонстрирует знание секретного ключа, при этом ключ либо вообще не

передаетсяпо сети, либо передается в зашифрованном виде.

• Субъект демонстрирует обладание программным или аппаратным средством генерации

одноразовых паролей или средством, работающим врежиме “запрос-ответ”. Нетрудно

заметить, что перехват и последующее воспроизведение одноразового пароля или

ответа на запрос ничего не даетзлоумышленнику.

• Субъект демонстрирует подлинность своего местоположения, при этом используется

система навигационных спутников.

ВИРТУАЛЬНЫЕ ЧАСТНЫЕ СЕТИ

Одной из важнейших задач является защита потоков корпоративных

данных,передаваемых пооткрытым сетям. Открытые каналы могут быть надежно

защищенылишь одним методом - криптографическим.

Отметим, что так называемые выделенные линии не обладают особыми

преимуществами передлиниями общего пользования в плане информационной

безопасности. Выделенные линии хотя бы частично будут располагаться в

неконтролируемой зоне, где ихмогут повредить или осуществить к ним

несанкционированное подключение. Единственное реальное достоинство - это

гарантированная пропускная способностьвыделенных линий, а вовсе не какая-то

повышенная защищенность. Впрочем, современные оптоволоконные каналы способны

удовлетворить потребности многихабонентов, поэтому и указанное достоинство не

всегда облечено в реальную форму.

Любопытно упомянуть, что в мирное время 95% трафика Министерства обороны США

передаетсячерез сети общего пользования (в частности через Internet). В военное

время эта доля должна составлять“лишь” 70%. Можно предположить, что Пентагон -

не самая бедная организация. Американские военные полагаются на сети общего

пользования потому, чторазвивать собственную инфраструктуру в условиях быстрых

технологических изменений - занятие очень дорогое и бесперспективное,

оправданное даже длякритически важных национальных организаций только в

исключительных случаях.

Представляется естественным возложить на межсетевой экран задачу шифрования и

дешифрованиякорпоративного трафика на пути во внешнюю сеть и из нее. Чтобы

такое шифрование/дешифрование сталовозможным, должно произойти начальное

распределение ключей. Современные криптографические технологии предлагают для

этого целый ряд методов.

После того как межсетевые экраны осуществили криптографическое закрытие

корпоративных потоковданных, территориальная разнесенность сегментов сети

проявляется лишь в разной скорости обмена с разными сегментами. В остальном вся

сеть выглядит как единоецелое, а от абонентов не требуется привлечение

каких-либо дополнительных защитных средств.

ПРОСТОТА И ОДНОРОДНОСТЬ АРХИТЕКТУРЫ

Важнейшим аспектом информационной безопасности является управляемость

системы.Управляемость - это и поддержание высокой доступности системы за счет

раннего выявления и ликвидации проблем, и возможность изменения аппаратной

ипрограммной конфигурации в соответствии с изменившимися условиями или

потребностями, и оповещение о попытках нарушения информационной

безопасностипрактически в реальном времени, и снижение числа ошибок

администрирования, и многое, многое другое.

Наиболее остро проблема управляемости встает на клиентских рабочих местах и на

стыкеклиентской и серверной частей информационной системы. Причина проста -

клиентских мест гораздо больше, чем серверных, они, как правило, разбросаны

позначительно большей площади, их используют люди с разной квалификацией и

привычками. Обслуживание и администрирование клиентских рабочих мест -

занятиечрезвычайно сложное, дорогое и чреватое ошибками. Технология Intranet за

счет простоты и однородности архитектурыпозволяет сделать стоимость

администрирования клиентского рабочего места практически нулевой. Важно и то,

что замена и повторный ввод в эксплуатациюклиентского компьютера могут быть

осуществлены очень быстро, поскольку это “клиенты без состояния”, у них нет

ничего, что требовало бы длительноговосстановления или конфигурирования.

На стыке клиентской и серверной частей Intranet-системы находится Web-сервер.

Этопозволяет иметь единый механизм регистрации пользователей и наделения их

правами доступа с последующим централизованным администрированием.Взаимодействие

с многочисленными разнородными сервисами оказывается скрытым не только от

пользователей, но и в значительной степени от системного администратора.

Задача обеспечения информационной безопасности в Intranet оказывается более

простой,чем в случае произвольных распределенных систем, построенных в

архитектуре клиент/сервер. Причина тому - однородность и простота архитектуры

Intranet.Если разработчики прикладных систем сумеют в полной мере

воспользоваться этим преимуществом, то на программно-техническом уровне им будет

достаточнонескольких недорогих и простых в освоении продуктов. Правда, к этому

необходимо присовокупить продуманную политику безопасности и целостный набор

мерпроцедурного уровня.

Заключение

В процессе дипломного проектирования были исследованы 15 пакетов абонентского

программного обеспечения. В пакетах абонентскогопрограммного обеспечения

изучались их возможности в операционных средах MS-DOS и MS-Windows, методы

настройки, режимы работы, а также простотафункционирования. По результатам

исследований для каждого пакета абонентского программного обеспечения были даны

рекомендации о возможности использованиятого или иного пакета в глобальной

информационной сети работающей набазе протоколов TCP\IP.

Для сравнения пакетов абонентского программного обеспечения между собой и выбора

лучшего была написана программа экспертноговыбора.

На основании проведенных исследований можно сделать следующие выводы.

Для операционной среды MS-DOS лучшим пакетом абонентского программного

обеспечения с точки зрения пользователя являетсяпакет Minuet, разработанный

университетом Миннесоты (США). Пакет Minuet обладает полным спектром услуг сети

Internet, а также отличным пользовательскиминтерфейсом. Minuet прост в

использовании, может работать как по ЛВС так и по коммутируемым линиям и, самое

главное, значительно дешевле своих аналогов. Безсомнения пакет Minuet в

настоящее время является лучшим абонентским пакетом для ОС MS-DOS. Он может быть

рекомендован практически всем категориям абонентовсети.

Для операционной среды MS-DOS лучшим пакетом абонентского программного

обеспечения с точки зрения специалиста является пакетKA9Q. Пакет KA9Q

распространяется вместе с исходными текстами и имеет в своем составе весь спектр

сетевых услуг, он может быть рекомендован специалистам сетив качестве исходного

материала при разработке нового пакета абонентского программного обеспечения.

Для операционной среды MS-Windows лучшим пакетом абонентского прогрaммного

обеспечения может быть признан пакет Chameleon,являющийся разработкой фирмы

NetManage (CША). Пакет Chameleon обладает полным набором услуг сети Internet.

Кроме этого Chameleon имеет в своем составеNFS-сервер, а также может работать

маршрутизатором сети. На сегодняшний день Chameleon может быть признан лучшим

пакетом для операционной среды MS Windows.Пакет Chameleon может быть

рекомендован тем абонентам сети, которым необходим пакет абонентского

программного обеспечения для MS-Windows. Он также может бытьрекомендован в

качестве маршрутизатора для связи небольшой ЛВС с сетью

Лучшим почтовым пакетом для операционной среды MS-DOS является безусловно пакет

MAIL2, разработанный фирмой PC-центр Техно (Россия).Пакет Mail2 обладает

отличным пользовательским интерфейсом, прост в настройке и недорог. Он может

работать как в ЛВС, так и по коммутируемым линиям. Он можетрекомендоваться всем

категориям пользователей сети.

Лучшим почтовым пакетом для операционной среды MS-Windows можно считать пакет

DMail for Windows, разработанный фирмой Демос (Россия).Пакет DMail может быть

рекомендован к использованию тем абонентам, которые нуждаются в электронной

почте и привыкли работать в среде Windows.

Лучшим пакетом для наиболее полного использования информационных ресурсов сети

Internet является пакет Mosaic, разработанный NCSA(National Centre of

Supercomputing Applications) CША. Mosaic - наиболее мощный инструмент для

путешествия по сети Internet. С помощью Mosaic пользователи могутполучать доступ

к гипертекстовым библиотекам WWW, к обычным базам данных сети Internet и

системам поиска информации в них.

В ходе дипломного пректирования для пакетов Minuet, Mail2 и были разработаны

инструкции по установке и эксплуатации данных пакетовабонентского программного

обеспечения. Пакеты Chameleon и Dmail продаются вместе с полным комплектом

фирменной документации, пакет Mosaicраспространяется свободно вместе с довольно

полной документацией.

Список специальных терминов

Английские термины

Alta Vista - один из мощнейших поисковых серверов Internet.

Archie - архив. Система для определения местонахождения файлов в публичных

архивах сетиInternet.

ARP (Address Resolution Protocol) - протокол определения адреса, преобразует

адрескомпьютера в сети Internet в его физический адрес.

ARPA (Advanced Research Projects Agency) - бюро проектов передовых

исследованийминистерства обороны США.

ARPANET - эксперементальная сеть, работавшая в семидесятые годы, на которой

проверялисьтеоретическая база и програмное обеспечение, положеные в основу

Internet. В настоящее время не существует.

Bps (bit per second) - бит в секунду. Единица измерения пропускной способности

линиисвязи. Пропускная способность линии связи определяется количеством

информации, передаваемой по линии за единицу времени.

Cisco - маршрутизатор, разработанный фирмой Cisco-Systems.

DNS (Domain Name System) - доменная система имен. распределенная система баз

данных дляперевода имен компьютеров в сети Internet в их IP-адреса.

Ethernet - тип локальной сети. Хороша разнообразием типов проводов для

соединений,обеспечивающих пропускные способности от 2 до 10 миллионов bps(2-10

Mbps). Довольно часто компьютеры, использующие протоколы TCP/IP, через

Ethernetподсоединяются к Internet.

FTP (File Transfer Protocol) - протокол передачи файлов, протокол, определяющий

правилапересылки файлов с одного компьютера на другой.

FAQ (Frequently Asked Qustions) - часто задаваемые вопросы. Раздел

публичныхархивов сети Internet в котором хранится информация для "начинающих"

пользователей сетевой инфраструктуры.

Gopher - интерактивная оболочка для поиска, присоединения и использования

ресурсов ивозможностей Internet. Интерфейс с пользователем осуществлен через

систему меню.

HTML (Hypertext Markup Language)- язык для написания гипертекстовых

документов.Основная особенность - наличие гипертекстовых связей между

документами находящимися в различных архивах сети; благодаря этим связям

можнонепосредственно во время просмотра одного документа переходить к другим

документам.

Internet - глобальная компьютерная сеть.

internet - технология сетевого взаимодействия между компьютерами разных типов.

IP (Internet Protocol) - протокол межсетевого взаимодействия, самый важный из

протоколовсети Internet, обеспечивает маршрутизацию пакетов в сети.

IР-адрес - уникальный 32-битный адрес каждого компьютера в сети Internet.

Iptunnel - одна из прикладных программ сети Internet. Дает возможность доступа к

серверуЛВС NetWare с которым нет непосредственной связи по ЛВС, а имеется лишь

связь по сети Internet.

Lpr - сетевая печать. Команда отправки файла на печать на удаленном принтере.

Lpq - сетевая печать. Показывает файлы стоящие в очереди на печать.

NetBlazer - маршрутизатор, разработанный фирмой Telebit.

NetWare - сетевая операционная система, разработанная фирмой Novell; позволяет

строитьЛВС основанную на принципе взаимодействия клиент-сервер. Взаимодействие

между сервером и клиентом в ЛВС NetWare производится на основе собственных

протоколов(IPX), тем не менее протоколы TCP/IP также поддерживаются.

NFS (Network File System) - распределенная файловая система. Предоставляет

возможностьиспользования файловой системы удаленного компьютера в качестве

дополнительного НЖМД.

NNTP (Net News Transfer Protocol) - протокол передачи сетевых новостей.

Обеспечиваетполучение сетевых новостей и электронных досок объявлений сети и

возможность помещения информации на доски объявлений сети.

Ping - утилита проверка связи с удаленной ЭВМ.

POP (Post Office Protocol) - протокол "почтовый оффис". Используется для

обменапочтой между хостом и абонентами. Особенность протокола - обмен почтовыми

сообщениями по запросу от абонента.

PPP (Point to Point Protocol) - протокол канального уровня позволяющий

использовать длявыхода в Internet обычные модемные линии. Относительно новый

протокол, является аналогом SLIP.

RAM (Random Acsess Memory) - оперативная память.

RFC (Requests For Comments) - запросы комментариев. Раздел публичных архивов

сетиInternet в котором хранится информация о всех стандартных протоколах сети

Internet.

Rexec (Remote Execution) - выполнение одной команды на удаленной UNIX-машине.

Rsh (Remote Shell) - удаленный доступ. Аналог Telnet, но работает только в том

случае, еслина удаленном компьютере стоит ОС UNIX.

SLIP (Serial Line Internet Protocol) - протокол канального уровня позволяющий

использоватьдля выхода в Internet обычные модемные линии.

SMTP (Simple Mail Transfer Protocol) - простой протокол передачи почты.

Основннаяособенность протокола SMTP - обмен почтовыми сообщениями происходит не

по запросу одного из хостов, а через определенное время (каждые 20 - 30

минут).Почта между хостами в Internet передается на основе протокола SMTP.

Talk - одна из прикладных программ сети Internet. Дает возможность

открытия"разговора" с пользователем удаленной ЭВМ. При этом на экране

одновременно печатается вводимый текст и ответ удаленного пользователя.

Telnet - удаленный доступ. Дает возможность абоненту работать на любой ЭВМ сети

Internetкак на своей собственной.

TCP\IP - под TCP\IP обычно понимается все множество протоколов поддерживаемых в

сетиInternet.

TCP (Transmission Control Protocol) - протокол котроля передачи информации в

сети.TCP - протокол транспортного уровня, один из основных протоколов сети

Internet. Отвечает за установление и поддержание виртуального канала (т.е.

логическогосоединения), а также за безошибочную передачу информации по каналу.

UDP (User Datagram Protocol) - протокол транспортного уровня, в отличие от

протокола TCPне обеспечивает безошибочной передачи пакета.

Unix - многозадачная операционная система, основная операционная среда в

сетиInternet. Имеет различные реализации: Unix-BSD, Unix-Ware, Unix-Interactive.

UUCP - протокол копирования информации с одного Unix-хоста на другой. UUCP - не

входитв состав протоколов TCP/IP, но тем не менее все-еще широко используется в

сети Internet. На основе протокола UUCP - построены многие системы обмена

почтой, досих пор используемые в сети.

VERONICA (Very Easy Rodent-Oriented Netwide Index to Computer Archives) -

система поискаинформации в публичных архивах сети Internet по ключевым словам.

WAIS (Wide Area Information Servers) - мощная система поиска информации в базах

данныхсети Internet по ключевым словам.

WWW (World Wide Web) - всемирная паутина. Система распределенных баз данных,

обладающихгипертекстовыми связями между документами.

Whois - адресная книга сети Internet.

Webster - сетевая версия толкового словаря английского языка.

Русские термины

Драйвер - загружаемая в оперативную память программа, управляющая обменом

данными междуприкладными процессами и внешними устройствами.

Гипертекст - документ, имеющий связи с другими документами через систему

выделенных слов(ссылок). Гипертекст соединяет различные документы на основе

заранее заданного набора слов. Например, когда в тексте встречается новое слово

или понятие,система, работающая с гипертекстом, дает возможность перейти к

другому документу, в котором это слово или понятие рассматривается более

подробно.

ЛВС - локальная вычислительная сеть.

Маршрутизатор (router) - компьютер сети, занимающийся маршрутизацией пакетов в

сети, то естьвыбором кратчайшего маршрута следования пакетов по сети.

Модем - устройство проебразующее цифровые сигналы в аналоговую форму и

обратно.Используется для передачи информации между компьютерами по аналоговым

линиям связи.

НЖМД - накопители на жестком магнитном диске.

Протокол - совокупность правил и соглашений, регламентирующих формат и процедуру

междудвумя или несколькими независимыми устройствами или процессами. Стандартные

протоколы позволяют связыватся между собой компьютерам разных типов, работающимв

разных операционных системах.

Ресурс - логическая или физическая часть системы, которая может быть

выделенапользователю или процессу.

Сервер - программа для сетевого компьютера, позволяющая предоставить услуги

одногокомпьютера другому компьютеру. Обслуживаемые компьютеры сообщаются с

сервер-программой при помощи пользовательской программы

(клиент-программы).Kомпьютер в сети, предоставляющий свои услуги другим, то есть

выполняющий определенные функции по запросам других.

Узел - компьютер в сети, выполняющий основные сетевые функции (обслуживание

сети,передача сообщений и т.п.).

Хост - сетевая рабочая машина; главная ЭВМ. Сетевой компьютер, который помимо

сетевыхфункций (обслуживание сети, передача сообщений) выполняет

пользовательские задания (программы, расчеты, вычисления).

Шлюз - станция связи с внешней или другой сетью. Может обеспечивать

связьнесовместимых сетей, а также взаимодействие несовместимых приложений в

рамках одной сети.

Электронная почта - обмен почтовыми сообщениями с любым абонентом сети Internet.

Использованные источники

1. Браун С. “Мозаика” и “Всемирная паутина” для доступа к Internet: Пер. c

англ. -М.: Мир: Малип: СК Пресс, 1996. - 167c.

2. Гайкович В., Першин А. Безопасность электронных банковских систем. - М.:

"Единая Европа", 1994. - 264 c.

3. Гилстер П. Новый навигатор Internet: Пер с англ. -Киев: Диалектика, 1996.

- 495 c.

4. Игер Б. Работа в Internet / Под ред. А. Тихонова; Пер. c англ. - М.:

БИНОМ,1996. - 313 c.

5. Кент П. Internet / Пер. c англ. В.Л. Григорьева. - М.: Компьютер, ЮНИТИ,

1996. -267 c.

6. Колесников О.Э. Интернет для делового человека. - M.: МЦФ. Издат. фирма

“Яуза”,1996. - 281 c.

7. Крол Эд. Все об Internet: Руководство и каталог / Пер. c англ. С.М.

Тимачева. -Киев: BNV, 1995. 591 c.

8. Левин В.К. Защита информации в информационно-вычислительных cистемах и

сетях //Программирование. - 1994. - N5. - C. 5-16.

9. Нольден М. Ваш первый выход в Internet: Для начинающих пльзователей

Internet иширокого круга пользователей PC / Гл. ред. Е.В. Кондукова; Пер с нем.

К.А. Шиндер. - Спб.: ИКС, 1996. - 238 с.

10. Продукты года // LAN - русское издание. - апрель 1995. - том 1. - номер 1.

- C. 6-25.

11. Об информации, информатизации и защите информации: Федеральный Закон //

Российская газета. - 1995. - 22 февраля. - C.4.

12. Фролов А.В., Фролов Г.В. Глобальные сети компьютеров. Практическоевведение

в Internet, E-mail, FTP, WWW, и HTML, программирование для Windiws Sockets. -

Диалог - МИФИ, 1996. - 283 c.

13. Хоникат Д. Internet Windows 95: Руководство пользователя / Пер. с англ.

В.Неклюдова. - М.: БИНОМ, 1996. - 334 с.

14. Cheswick W.R., Bellovin S.M. Firewalls and Internet Security: Repelling the

Wily Hacker. - Addison-Wesley, 1994. - 275 c.

15. An Introduction to Computer Security: The NIST Handbook. Draft. -

NationalInstitute of Standards and Technology, Technology Administration, U.S.

Department of Commerce, 1994. - 310 c.

Похожие работы

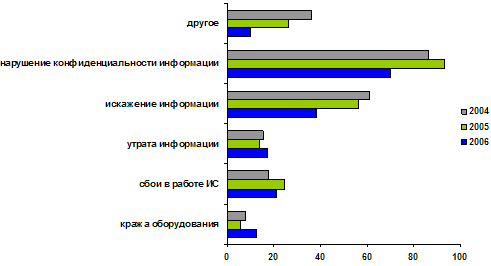

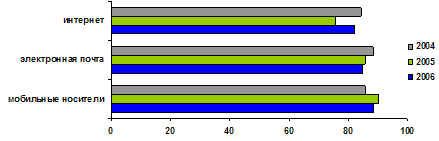

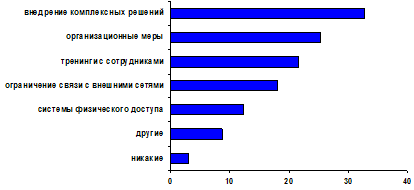

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... и локальных сетей и принесенному ими ущербу Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте России. 2.3 ...

... действий могут носить плачевный характер (см. введение) и, поэтому в следующем разделе речь идет о классификации информационных угроз и экономической оценки ущерба от их реализации. Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от внешних и внутренних угроз, затрудняющих эффективное ...

... Pro 2008 по результатам тестирования брандмауэров в лаборатории Matousec показал наилучшие результаты даже при настройках по умолчанию. Глава 3. Разработка рекомендаций по составу программного комплекса для защиты информации в ЛВС Кунгурского сельскохозяйственного колледжа Прежде, чем рекомендовать состав программного комплекса по защите информации в ЛВС КСХК. Необходимо реализовать политику ...

0 комментариев