Навигация

Отправка сообщения в будущее

Министерство образования Российской Федерации

Пермский государственный университет

Механико-математический факультет Кафедра математического обеспечения вычислительных систем

УДК 519.6+681.83

ОТПРАВКА СООБЩЕНИЯ В БУДУЩЕЕКурсовая работа.

выполнила студентка

3-го курса 1 группы

Научный руководитель

профессорМиков Александр Иванович.

Пермь 2000 г.

АннотацияВознамерившись погрузиться в летаргический сон или стать клиентом криогенного дипозитария, Вы наверняка пожелаете послать секретное сообщение в будущее в надежде на то, что его расшифруют только в нужный срок. Именно рассмотрению решений данной проблемы и посвящена эта работа. Сейчас существует два основных метода решающие проблему раскрытия сообщения в указанный срок:

- «шарады» с временным замком на базе вычислительных проблем с существенно последовательными алгоритмами решения;

- использования доверенных агентов, принимающих на себя обязательство не раскрывать информацию в течение заданного интервала времени.

Специфика первого метода заключается в том, что в отличие от традиционных криптографических методов, предполагающих наличие у получателя сообщения секретного ключа отправителя (в симметричных криптосистемах) или у отправителя сообщения аутентичного ( подлинного ) открытого ключа получателя ( в асимметричных криптосистемах ), секретный ключ уничтожается сразу после шифрования и неизвестен как отправителю, так и получателю сообщения. А при использовании второго метода с доверенными доверенных агентов возникает проблемма надёжности, которая частично может быть решена за счёт применения криптографической техники разделения секрета. В данной работе будут рассмотрены оба метода.

Оглавление

1. Ведение ……………………………………………………………4

2. Анализ литературы………………………………………………..5

3. Используемые обозначения……………………………………...6

4. Глава 1. Решаемые проблемы…………………………………....7

5. Глава 2. Методы построения криптосистем с временным раскрытием…………………………………………………………8

5.1. «Шарады» с временным замком (time – lock puzzles) ……9

5.2. Используемые понятия…………………………………….12

5.3. Схема с использованием доверенных агентов…………14

6. Заключение…………………………………………………………19

7. Список литературы………………………………………………..20

Ведение

Испокон веков не было ценности большей, чем информация. ХХ век - век информатики и информатизации. Технология дает возможность передавать и хранить все большие объемы информации. Это благо имеет и оборотную сторону. Информация становится все более уязвимой по разным причинам:

· возрастающие объемы хранимых и передаваемых данных;

расширение круга пользователей, имеющих доступ к ресурсам ЭВМ, программам и данным;· усложнение режимов эксплуатации вычислительных систем.

Поэтому все большую важность приобретает проблема защиты информации от несанкционированного доступа при передаче и хранении. Сейчас услуги криптографии необходимы почти во всех областях деятельности человека. С развитием прогресса, появляется необходимость решать задачи, которые, совсем недавно, писатели научно-фантастического жанра описывали в своих произведениях. Ещё совсем недавно проблема отправки секретных сообщений в будущее волновала только любителей фантастической литературы. Однако сегодня она становится всё более актуальной, в связи с научно-техническим прогрессом. Например, известно, что современные технологии позволяют«замораживать» тело человека до уровня поддержания минимальных функций жизнедеятельности организма и надёжно хранить определённое время. Услуги подобного рода, в ряде случаев, являются единственной надеждой людей, страдающих тяжелыми заболеваниями. Следует учесть, что с ростом продолжительности жизни человека, ухудшения экологической обстановки, количество таких болезней сильно увеличилось в наши дни. Например, если человек мучается болезнью, которая сегодня неизлечима, но имеет достаточно средств, то он может «отправить себя в будущее», воспользовавшись услугами криогенных депозитариев. Именно здесь и появляется проблема надёжности шифрования сообщений. Очевидно, что «замороженный» человек не является дееспособным и не может отвечать за какую-либо секретную информацию. Вместе с тем, он должен иметь возможность оставить некоторые распоряжения ( установить номер счёта, точное содержание завещания, если произойдёт несчастный случай, историю болезни и т. п.), которые гарантированно были бы выполнены только по истечении заданного срока – не раньше и не позже.

Эту проблему позволяют решить криптографические методы обеспечения конфиденциальности и целостности при заданном времени дешифрования сообщения на неизвестном ключе.

Анализ литературы.

Публикаций на тему данной работы очень мало. Это обусловлено, в первую очередь тем, что ранее не существовало сильной необходимости в шифровке сообщений на такой длинный период времени. Первым, кто обратился к сообществу Intеrnet с предложением рассмотреть подобную задачу в связи с потребностями людей, пользующихся услугами криогенных депозитариев, был Тимоти Мэй. Именно он и предложил использовать в криптографической схеме довереннях агентов. Как ответ на этот запрос и возникли рассматриваемые схемы, которые были разработаны известными криптографами Рональдом Л. Ривестом , Ади Шамиром и Девидом А. Вагнером. Насколько мне известно, других криптографических схем, направленых именно на решение этой проблеммы нет. Никакой литературы, кроме ответной статьи Ривеста, Шамира, Вагнера и дополнения этой же статьи в журнале “Конфидент”5’96 мне найти не удалось. Следует учесть, что предложенные схемы основываются на базовых понятиях криптографии, с которыми можно ознакомиться в любой специализированной литературе.

Используемые обозначения.

4 М-секретное сообщение.

4 К-секретный ключ, на котором шифруется М.

4 t - время, на которое шифруется М.

4 t˚- текущее время.

4 S - производительность компьютера.

4 Е- выбранный алгоритм шифрования.

4 p ,q – простые числа.

4 n –формируется, как произведение чисел p и q.

4 f(n) –формируется , как произведение чисел (p-1) и (q-1).

4 d– количество, доверенных агнтов.

4 i[М1] –номер агента.

4 θ– порог схемы разделения секрета.

4 Si,t- секретный ключ агента.

4 Di,t – открытый ключ агента.

4 yj –“тень” ключа К , j-ого агента

4 rj – криптограмма “тени” ключа К , j-ого агента

Похожие работы

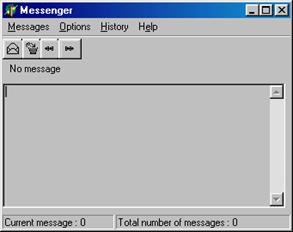

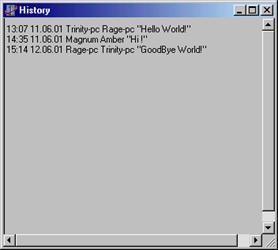

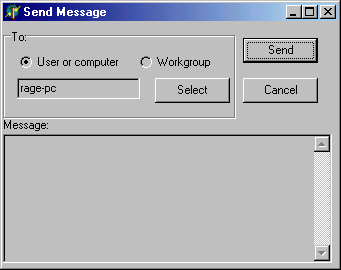

... выбрать имя в ListBox’e и нажать кнопку «OK», после чего выбранное имя автоматически отобразиться в окне получателя сообщения. Рис. 1.10. Выбор адресата получателя Поиск компьютеров в локальной сети Приведём пример кода программы, реализующую поиск компьютеров в локальной сети Microsoft. procedure TForm4. Button1Click (Sender: TObject); var Q, BufferSize: DWord; R: THandle; Buf: ^ ...

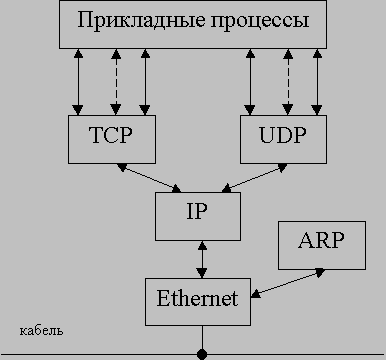

... коммуникации ARPAnet, но это решение потерпело крах, столкнувшись с бюрократией оборонной отрасли и проблемой обеспечения персоналом. Тогда NSF решил построить свою собственную сеть, основанную на IP технологии ARPAnet. Центры были соединены специальными телефонными линиями с пропускной способностью 56 KBPS (7 KB/s). Однако, было очевидно, что не стоит даже и пытаться соединить все университеты ...

... QUIT должен удалить из почтового ящика все сообщения, которые были перенесены с помощью команд RETR. Предполагается, что все сообщения, передаваемые в ходе сессии POP3, имеют текстовый формат Интернет в соответствии с документом [RFC822]. Перед работой через протокол POP3 сервер прослушивает порт 110. Когда клиент хочет использовать этот протокол, он должен создать TCP соединение с сервером. ...

... система. Соответственно перечисленным критериям можно провести характеристику вариантов решения поставленной задачи. Для того чтобы приступить к написанию программы обеспечивающую работоспособность будущей Информационной Системы Университета, следует рассмотреть возможные типы интерфейса программы. Среди существующих вариантов можно выделить два основных типа: на основе меню и на основе языка ...

0 комментариев