Навигация

Обнаружение устройств съема информации

3. Обнаружение устройств съема информации

В 1915 году немцы установили электрический барьер вдоль границы между Бельгией и Голландией. Быстро убедившись, что постоянное пропускание тока в заграждении такой длины обходится очень дорого, они начали включать ток время от времени. Многие шпионы и пленные, пытавшиеся наудачу пройти через барьер, были убиты током. В конце концов была изготовлена резиновая одежда, предохраняющая от поражения электрическим током. Одежда была черного цвета, и поэтому носившие ее практически были невидимы с наступлением темноты. Было лишь одно неудобство: несколько комплектов такой одежды было добыто германской полицией и впоследствии всех, кто в такой одежде оказывался по соседству с заграждением или у кого вовремя обыска находили сходную одежду, почти наверняка расстреливали. В дальнейшем союзники вынуждены были прибегнуть к промышленному шпионажу, чтобы выяснить, в какой момент ток выключался.

В наше время, несомненно, в подобном случае применили бы специальные индикаторы. Из детективной литературы хорошо известно, что преступник всегда оставляет следы. Так же и любое техническое устройство вносит какие-то изменения в окружающее пространство.

И если задача разведки состоит в том, чтобы сделать эти изменения как можно более незаметными, то задача тех кто занят поиском подобной техники, состоит в том, чтобы по едва уловимым следам изменения физических параметров пространства обнаружить и обезвредить технические устройства и системы ведения разведки. Задача технической контрразведки усложняется тем, что, как правило, неизвестно, какое конкретное техническое устройство контроля информации применено. Поэтому работа но поиску и обезвреживанию технических средств наблюдения дает обнадеживающий результат только в том случае, если она проводится комплексно, т.е. обследуют одновременно все возможные пути утечки информации.

Приведем достаточно условную классификацию устройств поиска технических средств разведки:

I. Устройства поиска активного тина, т.е. исследующие отклик на какое-либо воздействие:

> нелинейные локаторы — исследуют отклик на воздействие электромагнитным полем;

> рентгенметры — просвечивание с помощью рентгеновской аппаратуры;

> магнитно-резонансные локаторы, использующие явление ориентации молекул в магнитном поле;

> акустические корректоры.

II. Устройства поиска пассивного типа:

> металлоискатели;

> тепловизоры;

> устройства и системы поиска по электромагнитному излучению;

> устройства поиска по изменению параметров телефонной линии (напряжения, индуктивности, емкости, добротности);

> устройства поиска но изменению магнитного поля (детекторы записывающей аппаратуры).

В силу различных причин практическое применение нашли далеко не все из перечисленных технических средств Например, рентгеновская аппаратура очень дорога и громоздка и применяется исключительно специальными государственными организациями. То же, но в меньшей степени, относится к магнитно-резонансным локаторам. Тепловизоры, приборы, которые могут обнаруживать разницу температур, измеряемую сотыми долями градуса, могут регистрировать тепловую мощность порядка 1 мкВт. Эти, относительно дешевые приборы, в состав которых входит компьютер, могли бы стать очень эффективными и универсальными с точки зрения поиска технических средств коммерческой разведки, т.к. любое техническое средство при своей работе выделяет в окружающее пространство тепло. Скорее всего, появление на рынке подобных устройств является делом не далекого будущего.

Более подробно остановимся на устройствах, относительно широко представленных на отечественном рынке Прежде всего, это пассивные устройства поиска, основанные па исследовании электромагнитного излучения приемники, сканеры, шумомеры, детекторы излучения инфракрасного диапазона, анализаторы спектра, частотомеры, измерительные панорамные приемники, селективные микровольтметры и тп

Средства защиты информации в АС

В настоящее время на рынке представлено большое разнообразие средств защиты информации, которые условно можно разделить на несколько групп:

· средства, обеспечивающие разграничение доступа к информации в автоматизированных системах;

· средства, обеспечивающие защиту информации при передаче ее по каналам связи;

· средства, обеспечивающие защиту от утечки информации по различным физическим полям, возникающим при работе технических средств автоматизированных систем;

· средства, обеспечивающие защиту от воздействия программ-вирусов;

· материалы, обеспечивающие безопасность хранения, транспортировки носителей информации и защиту их от копирования.

Основное назначение средств защиты первой группы - разграничение доступа к локальным и сетевым информационным ресурсам автоматизированных систем. СЗИ этой группы обеспечивают:

· идентификацию и аутентификацию пользователей автоматизированных систем;

· разграничение доступа зарегистрированных пользователей к информационным ресурсам;

· регистрацию действий пользователей;

· защиту загрузки операционной системы с гибких магнитных дисков и CD-ROM;

· контроль целостности СЗИ и информационных ресурсов.

В качестве идентификаторов пользователей применяются, как правило, условные обозначения в виде набора символов. Для аутентификации пользователей применяются пароли.

Ввод значений идентификатора пользователя и его пароля осуществляется по запросу СЗИ с клавиатуры. Многие современные СЗИ используют и другие типы идентификаторов - магнитные карточки, радиочастотные бесконтактные карточки, смарт-карточки, электронные таблетки Touch Memory и другие. Отдельно стоит сказать об использовании в качестве идентификатора индивидуальных биологических параметров (отпечаток пальца, радужная оболочка глаза), присущих каждому человеку. Использование в качестве идентификаторов индивидуальных биологических параметров характеризуется, с одной стороны, высшим уровнем конфиденциальности, а с другой - очень высокой стоимостью таких систем.

Разграничение доступа зарегистрированных пользователей к информационным ресурсам осуществляется СЗИ в соответствии с установленными для пользователей полномочиями. Как правило, СЗИ обеспечивают разграничение доступа к гибким и жестким дискам, логическим дискам, директориям, файлам, портам и устройствам. Полномочия пользователей устанавливаются с помощью специальных настроек СЗИ. По отношению к информационным ресурсам средствами защиты могут устанавливаться такие полномочия, как разрешение чтения, записи, создания, запуска исполняемых файлов и другие.

Системы защиты информации предусматривают ведение специального журнала, в котором регистрируются определенные события, связанные с действиями пользователей, например запись (модификация) файла, запуск программы, вывод на печать и другие, а также попытки несанкционированного доступа к защищаемым ресурсам и их результат.

Особо стоит отметить наличие в СЗИ защиты загрузки операционной системы с гибких магнитных дисков и CD-ROM, которая обеспечивает защиту самих средств защиты от "взлома" с использованием специальных технологий. В различных СЗИ существуют программные и аппаратно-программные реализации этой защиты, однако практика показывает, что программная реализация не обеспечивает необходимой стойкости.

Контроль целостности средств защиты и защищаемых файлов заключается в подсчете и сравнении контрольных сумм файлов. При этом используются различной сложности алгоритмы подсчета контрольных сумм.

Несмотря на функциональную общность средств защиты информации данной группы, СЗИ различных производителей различаются:

· условиями функционирования (операционная среда, аппаратная платформа, автономные компьютеры и вычислительные сети);

· сложностью настройки и управления параметрами СЗИ;

· используемыми типами идентификаторов;

· перечнем событий, подлежащих регистрации;

· стоимостью средств защиты.

С развитием сетевых технологий появился новый тип СЗИ - межсетевые экраны (firewalls), которые обеспечивают решение таких задач, как защита подключений к внешним сетям, разграничение доступа между сегментами корпоративной сети, защита корпоративных потоков данных, передаваемых по открытым сетям.

Защита информации при передаче ее по каналам связи осуществляется средствами криптографической защиты (СКЗИ). Характерной особенностью этих средств является то, что они потенциально обеспечивают наивысшую защиту передаваемой информации от несанкционированного доступа к ней. Помимо этого, СКЗИ обеспечивают защиту информации от модификации (использование цифровой подписи и имитовставки).

Как правило, СКЗИ функционируют в автоматизированных системах как самостоятельное средство, однако в отдельных случаях СКЗИ может функционировать в составе средств разграничения доступа как функциональная подсистема для усиления защитных свойств последних.

Обеспечивая высокую степень защиты информации, в то же время применение СКЗИ влечет ряд неудобств:

· стойкость СКЗИ является потенциальной, т.е. гарантируется при соблюдении ряда дополнительных требований, реализация которых на практике осуществляется довольно сложно (создание и функционирование ключевой системы, распределение ключей, обеспечение сохранности ключей, необходимость в получении лицензии на право эксплуатации средств, планирование и организация мероприятий при компрометации ключевой системы);

· относительно высокая стоимость эксплуатация таких средств.

В целом, при определении необходимости использования средств криптографической защиты информации, необходимо учитывать то, что применение СКЗИ оправдано в случаях явного перехвата действительно конфиденциальной информации.

Целью статьи не является широкое обсуждение средств защиты от утечки информации по различным физическим полям, возникающим при работе технических средств автоматизированных систем, однако отметим, что для защиты информации от утечки по физическим полям используются следующие методы и средства защиты:

· электромагнитное экранирование устройств или помещений, в которых расположена вычислительная техника;

· активная радиотехническая маскировка с использованием широкополосных генераторов шумов, которые широко представлены на нашем рынке.

Радикальным способом защиты информации от утечки по физическим полям является электромагнитное экранирование технических устройств и помещений, однако это способ требует значительных капитальных затрат и практически не применяется.

И несколько слов о материалах, обеспечивающих безопасность хранения, транспортировки носителей информации и защиту их от копирования. В основном это специальные тонкопленочные материалы с изменяющейся цветовой гаммой или голографические метки, которые наносятся на документы и предметы (в том числе и на элементы компьютерной техники автоматизированных систем). Они позволяют:

· идентифицировать подлинность объекта;

контролировать несанкционированный доступ к ним.

6.Составление плана ТЗИ на объекте.

Предупреждение возможных угроз и противоправных действий может быть обеспечено самыми различными мерами и средствами, начиная от создания климата глубоко осознанного отношения сотрудников к проблеме безопасности и защиты информации до создания глубокой, эшелонированной системы защиты физическими, аппаратными, программными и криптографическими средствами.

Предупреждение угроз возможно и путем получения нформации о готовящихся противоправных актах, планируемых хищениях, подготовительных действиях и других элементах преступных деяний. Для этих целей необходима работа сотрудников службы безопасности с информаторами в интересах наблюдения и объективной оценки ситуации как внутри коллектива сотрудников, особенно главных участков ее фирмы, так и вне, среди конкурентов и преступных формирований.

В предупреждении угроз весьма существенную роль играет информационно-аналитическая деятельность службы безопасности на основе глубокого анализа криминогенной обстановки и деятельности конкурентов и злоумышленников.

Выявление имеет целью проведение мероприятий по сбору, накоплению и аналитической обработке сведений о возможной подготовке преступных действий со стороны криминальных структур или конкурентов на рынке производства и сбыта товаров и продукции. Особое внимание в этом виде деятельности должно отводиться изучению собственных сотрудников. Среди них могут быть и недовольные, и неопытные, и "внедренные".

Обнаружение угроз - это действия по определению конкретных угроз и их источников, приносящих тот или иной вид ущерба. К таким действиям можно отнести обнаружение фактов хищения или мошенничества, а также фактов разглашения конфиденциальной информации или случаев несанкционированного доступа к источникам коммерческих секретов. В числе мероприятий по обнаружению угроз значительную роль могут сыграть не только сотрудники СБ, но и сотрудники линейных подразделений и служб фирмы, а также технические средства наблюдения и обнаружения правонарушений.

Пресечение или локализация угроз - это действия, направленные на устранение действующей угрозы и конкретных преступных действий. Например, пресечение подслушивания конфиденциальных переговоров за счет акустического канала утечки информации по вентиляционным системам.

Ликвидация последствий имеет целью восстановление состояния, предшествовавшего наступлению угрозы. Например, возврат долгов со стороны заемщиков. Это может быть и задержание преступника с украденным имуществом, и восстановление разрушенного здания от подрыва и др.

Все эти способы имеют целью защитить информационные ресурсы от противоправных посягательств и обеспечить:

1. предотвращение разглашения и утечки конфиденциальной информации;

2. воспрещение несанкционированного доступа к источникам конфиденциальной информации; сохранение целостности, полноты и доступности информации;

3. соблюдение конфиденциальности информации;

4. обеспечение авторских прав.

Защита от разглашения сводится в общем плане к разработке перечня сведений, составляющих коммерческую тайну предприятия. Эти сведения должны быть доведены до каждого сотрудника, допущенного к ним, с обязательством этого сотрудника сохранять коммерческую тайну. Одним из важных мероприятий является система контроля за сохранностью коммерческих секретов.

Защита от утечки конфиденциальной информации сводится к выявлению, учету и контролю возможных каналов утечки в конкретных условиях и к проведению организационных, организационно-технических и технических мероприятий по их ликвидации.

Защита от несанкционированного доступа к конфиденциальной "формации обеспечивается путем выявления, анализа и контроля возможных способов несанкционированного доступа и проникновения к источникам конфиденциальной информации и реализацией организационных, организационно-технических и технических мероприятий по противодействию НСД.

На практике в определенной степени все мероприятия по использованию технических средств защиты информации подразделяются на три группы:

1. организационные (в части технических средств);

2. организационно-технические;

3. технические.

Организационные мероприятия - это мероприятия ограничительного характера, сводящиеся основном, к регламентации доступа и использования технических средств обработки информации. Они, как правило, проводятся силами самой организации путем использования простейших организационных мер.

В общем плане организационные мероприятия предусматривают проведение следующих действий:

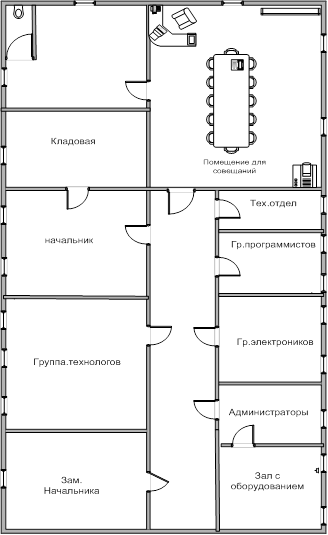

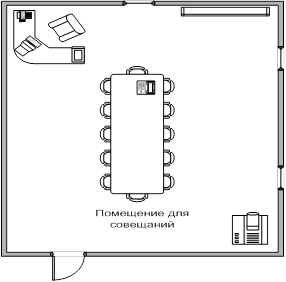

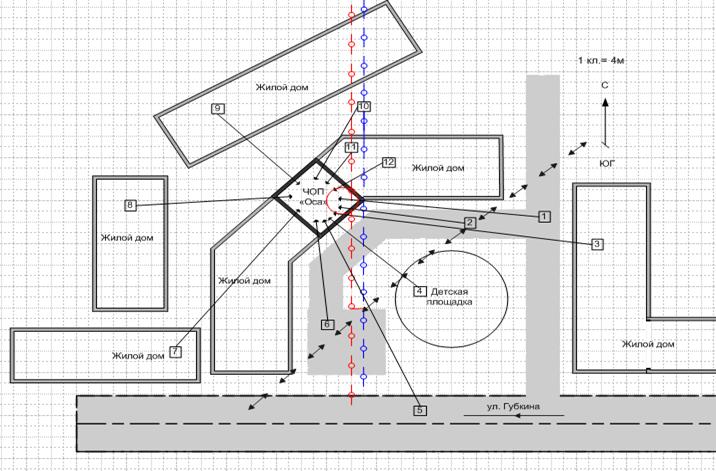

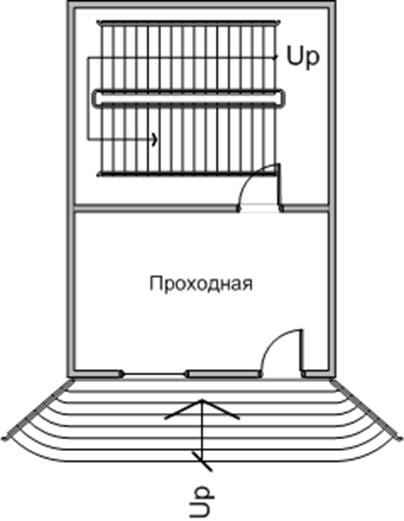

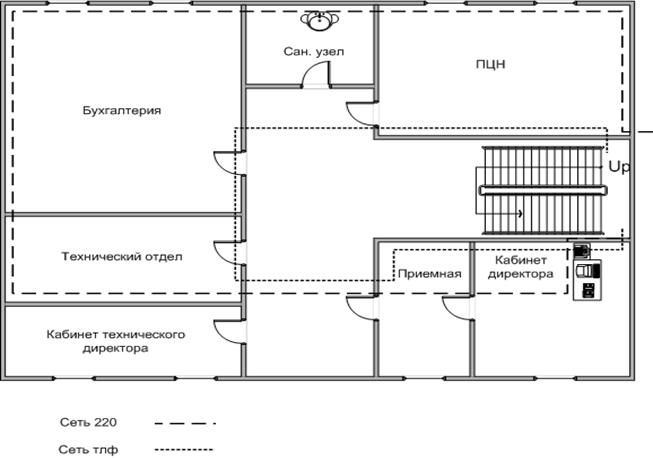

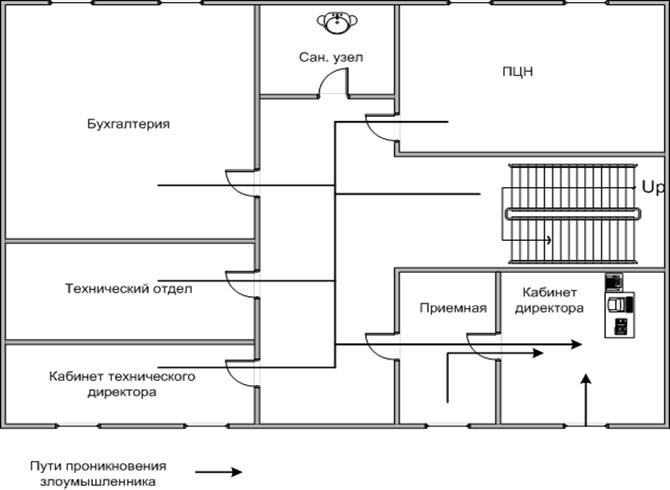

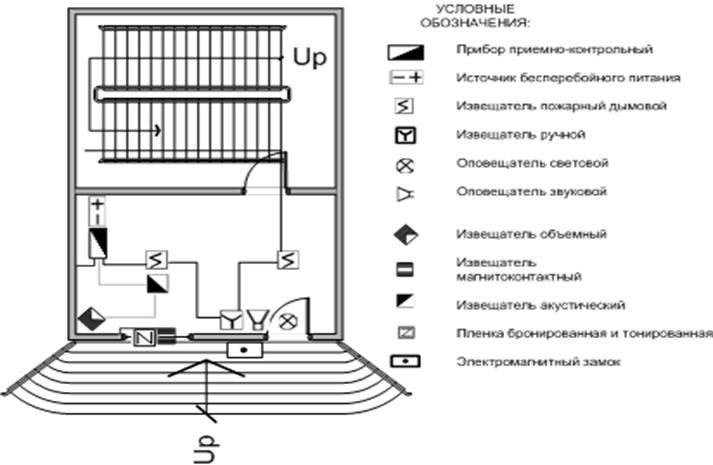

1. определение границ охраняемой зоны (территории): Охраняемая зона – это и есть кабинет директора (в моём варианте). Сама комната описана в пункте 1. данной работы;

2. определение технических средств, используемых для обработки конфиденциальной информации в пределах контролируемой территории: используются такие ТС как телефон, компьютер;

3. определение "опасных", с точки зрения возможности образования каналов утечки информации, технических средств и конструктивных особенностей зданий и сооружений: данный вопрос описан в пункте 2.. Основными каналами утечки информации на данном объекте являются: телефонные линии связи, акустический канал, ПЭМИН, цепи заземления;

Похожие работы

... ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий. 4.4 Комплексная система защиты информации объекта защиты Комплексная система защиты информации объекта защиты состоит: 1) Блокирование технических каналов утечки информации; 2) Исключение внешних и внутренних угроз ...

... и передачи защищаемой информации изготовленные в защищенном исполнении. НИИЭВМ РБ разрабатывает и выпускает защищенные носимые, возимые и стационарные ПЭВМ. 3. Средства, предназначенные для контроля эффективности защиты информации. Пассивные средства защиты акустического и виброакустического каналов утечки речевой информации. Для предотвращения утечки речевой информации по акустическому и ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... установкой антивирусных средств на рабочие станции пользователей. Это сложная задача, требующая комплексного подхода к решению. Одно из главных преимуществ данного решения - рассмотрение подсистемы защиты информации от вредоносных программ как многоуровневой системы. Первый уровень включает в себя средства защиты от вредоносных программ, устанавливаемые на стыке с глобальными сетями (Интернет ...

0 комментариев