Навигация

Выявление каналов утечки и

3. Выявление каналов утечки и

несанкционированного доступа к ресурсам.

Сущность защитных мероприятий сводится к перекрытию возможных каналов утечки защищаемой информации, которые появляются в силу объективно складывающихся условий ее распространения и возникающей у конкурентов заинтересованности в ее получении. Каналы утечки информации достаточно многочисленны. Они могут быть как естественными, так и искусственными, т.е. созданными с помощью технических средств.

Перекрытие всех возможных каналов несанкционированного съема информации требует значительных затрат, и, поэтому, в полном объеме сделать это удается далеко не всегда. Следовательно, в первую очередь необходимо обратить внимание на те из них, которыми с наибольшей вероятностью могут воспользоваться недобросовестные конкуренты.

наибольшую привлекательность для злоумышленников представляют акустические каналы утечки информации, в особенности такой канал, как виброакустический(за счет распространения звуковых колебаний в конструкции здания).

Возможные каналы утечки информации

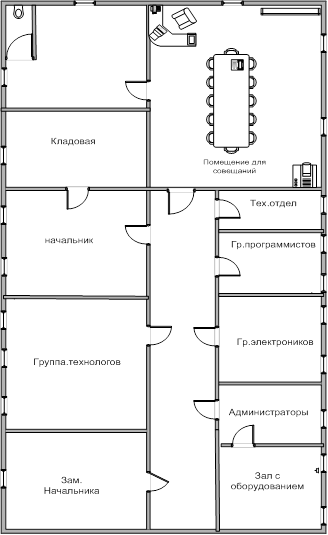

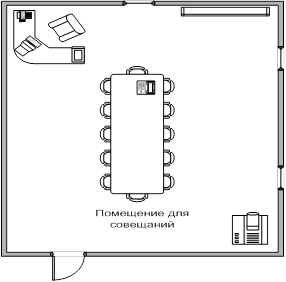

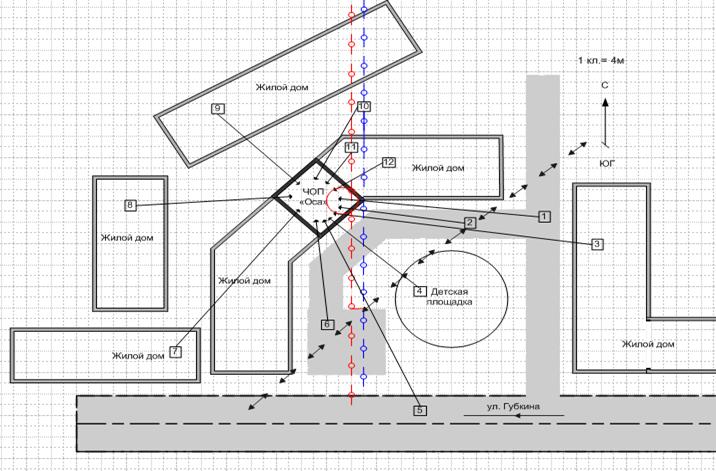

Рассмотрим возможные каналы утечки информации и несанкционированного доступа к ресурсам, которые могут быть использованы противником в данном помещении, а также возможную защиту от них.Анализ представленных материалов показывает, что в настоящее время номенклатура технических средств коммерческой разведки весьма обширна, что делает задачу надежного блокирования каналов утечки и несанкционированного доступа к информации исключительно сложной.

Решение подобной задачи возможно только с использованием профессиональных технических средств и с привлечением квалифицированных специалистов.

Основные методы и средства несанкционированного получения информации и возможная защита от них.

| N п/п | Действие человека (типовая ситуация) | Каналы утечки информации | Методы и средства получения информации | Методы и средства защиты информации |

| 1 | Разговор в помещении | Акустика Виброакустика Гидроакустика Акустоэлектроника | Подслушивание, диктофон, микрофон, направленный микрофон, полуактивная система Стетоскоп, вибродатчик Гидроакустический датчик Радиотехнические спецприемники | Шумовые генераторы, поиск закладок, защитные фильтры, ограничение доступа |

| 2 | Разговор по проводному телефону | Акустика Электросигнал в линии Наводки | Аналогично п.1 Параллельный телефон, прямое подключение, электромагнитный датчик, диктофон, телефонная закладка | Аналогично п.1 Маскирование, скремблирование, шифрование Спецтехника |

| 3 | Разговор по радиотелефону | Акустика Электромагнитные волны | Аналогично п.1 Радиоприемные устройства | Аналогично п.1 Аналогично п.2 |

| 4 | Документ на бумажном носителе | Наличие | Кража, визуально, копирование, фотографирование | Ограничение доступа, спецтехника |

| 5 | Изготовление документа на бумажном носителе | Наличие Паразитные сигналы, наводки | Аналогично п.4 Специальные радиотехнические устройства | Аналогично п.1 Экранирование |

| 6 | Почтовое отправление | Наличие | Кража, прочтение | Специальные методы защиты |

| 7 | Документ на небумажном носителе | Носитель | Хищение, копирование, считывание | Контроль доступа, физическая защита, криптозащита |

| 8 | Изготовление документа на небумажном носителе | Изображение на дисплее Паразитные сигналы, наводки | Визуально, копирование, фотографирование Специальные радиотехнические устройства | Контроль доступа, криптозащита |

| 9 | Передача документа по каналу связи | Электрические и оптические сигналы | Несанкционированное подключение, имитация зарегистрированного пользователя | Криптозащита |

| 10 | Производственный процесс | Отходы, излучения и т.п. | Спецаппаратура различноного назначения, оперативные мероприятия | Оргтехмероприятия, физическая защита |

Таким образом, основным направлением противодействия утечке информации является обеспечение физической(технические средства, линии связи, персонал) и логической (операционная система, прикладные программы и данные) защиты информационных ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий.

Основными причинами утечки информации являются:

• несоблюдение персоналом норм, требований, правил эксплуатации АС;

• ошибки в проектировании АС и систем защиты АС;

• ведение противостоящей стороной технической и агентурной разведок.

Несоблюдение персоналом норм, требований, правил эксплуатации АС может быть как умышленным, так и непреднамеренным. От ведения противостоящей стороной агентурной разведки этот случай отличает то, что в данном случае лицом, совершающим несанкционированные действия, двигают личные побудительные мотивы. Причины утечки информации достаточно тесно связаны с видами утечки информации.

В соответствии с ГОСТ Р 50922-96 рассматриваются три вида утечки информации:

• разглашение;

• несанкционированный доступ к информации;

• получение защищаемой информации разведками (как отечественными, так и иностранными).

Под разглашением информации понимается несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к защищаемой информации.

Под несанкционированным доступом понимается получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации. При этом заинтересованным субъектом, осуществляющим несанкционированный доступ к информации, может быть: государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

Получение защищаемой информации разведками может осуществляться с помощью технических средств (техническая разведка) или агентурными методами (агентурная разведка).

Канал утечки информации - совокупность источника информации, материального носителя или среды распространения несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Одним из основных свойств канала является месторасположение средства выделения информации из сигнала или носителя, которое может располагаться в пределах контролируемой зоны, охватывающей "АС, или вне ее.

Применительно к АС выделяют следующие каналы утечки:

1. Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АС. Электромагнитное поле может индуцировать токи в близко расположенных проводных линиях (наводки). Электромагнитный канал в свою очередь делится на следующие каналы:

• радиоканал (высокочастотное излучение);

• низкочастотный канал;

• сетевой канал (наводки на сеть электропитания);

• канал заземления (наводки на провода заземления);

• линейный канал (наводки на линии связи между компьютерными системами).

2. Акустический (виброакустический) канал. Связан с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих при работе устройств отображения информации АС.

3. Визуальный канал. Связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации АС без проникновения в помещения, где расположены компоненты системы. В качестве средства выделения информации в данном случае могут рассматриваться фото-, видеокамеры и т. п.

4. Информационный канал. Связан с доступом (непосредственным и телекоммуникационным) к элементам АС, к носителям информации, к самой вводимой и выводимой информации (и результатам), к программному обеспечению (в том числе к операционным системам), а также с подключением к линиям связи. Информационный канал может быть разделен на следующие каналы:

• канал коммутируемых линий связи,

• канал выделенных линий связи,

• канал локальной сети,

• канал машинных носителей информации,

• канал терминальных и периферийных устройств.

Похожие работы

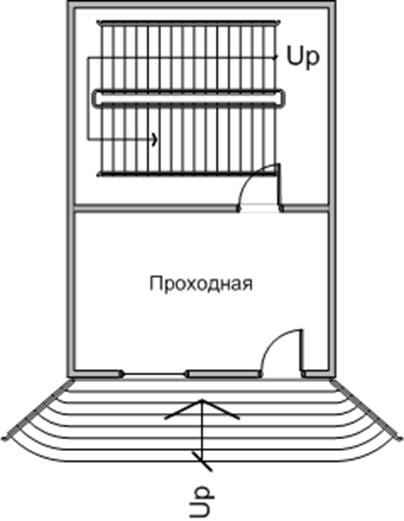

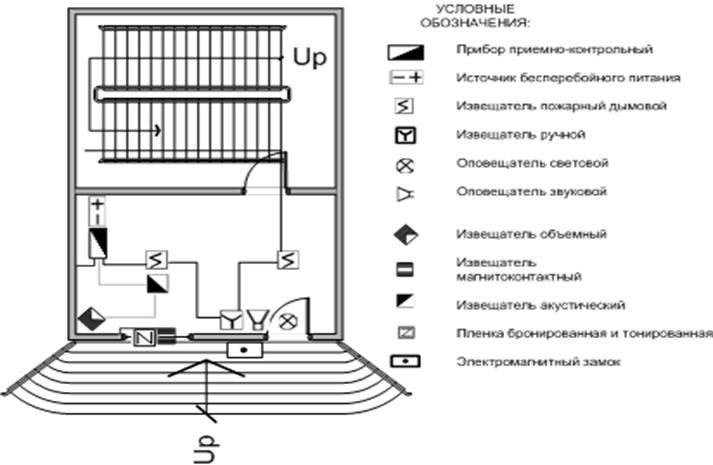

... ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий. 4.4 Комплексная система защиты информации объекта защиты Комплексная система защиты информации объекта защиты состоит: 1) Блокирование технических каналов утечки информации; 2) Исключение внешних и внутренних угроз ...

... и передачи защищаемой информации изготовленные в защищенном исполнении. НИИЭВМ РБ разрабатывает и выпускает защищенные носимые, возимые и стационарные ПЭВМ. 3. Средства, предназначенные для контроля эффективности защиты информации. Пассивные средства защиты акустического и виброакустического каналов утечки речевой информации. Для предотвращения утечки речевой информации по акустическому и ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... установкой антивирусных средств на рабочие станции пользователей. Это сложная задача, требующая комплексного подхода к решению. Одно из главных преимуществ данного решения - рассмотрение подсистемы защиты информации от вредоносных программ как многоуровневой системы. Первый уровень включает в себя средства защиты от вредоносных программ, устанавливаемые на стыке с глобальными сетями (Интернет ...

0 комментариев