Навигация

Определение подозрительных пакетов, анализ протоколов сети

Министерство Высшего и Среднего Специального

Образования Республики Узбекистан

Ташкентский Государственный Технический Университет

Факультет: «Компьютерные технологии»

Кафедра: «Компьютерные системы и сети»

РЕФЕРАТ

На тему: «Определение подозрительных пакетов, анализ протоколов сети»

| Выполнил: | маг. гр. 51М-02ИБ Д. Бобокулов |

|

|

|

| Принял: | доц. Каримов М.М. |

Ташкент-2002-03

Содержание: 1. Введение. 2. 2. Программные средства анализа подозрительных пакетов на примере ОС Linux. 3. 3. Аппаратные средства анализа пакетов (протоколов). Анализаторы. 8. 4. Критерии выбора анализатора пакетов. 11. 5. Заключение. 16. 6. Список использованных источников. 17.

Введение.

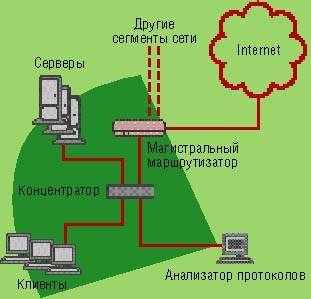

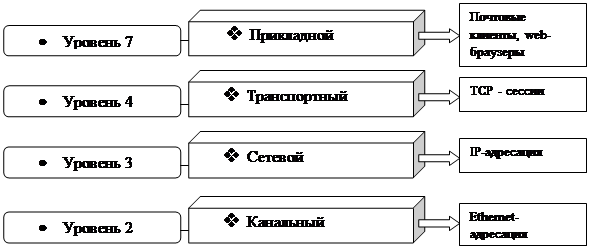

В настоящее время аппаратная архитектура Ethernet завоевала большую часть рынка при создании локальных сетей, хотя существуют и другие аппаратные решения не на IEEE 802.3, такие как FDDI, Token Ring (802.5), ARCNET, WAN, ATM и другие. Относительная недороговизна в сочетании с технической скоростью передачи данных в 10, 100 и 1000 мегабит в секунду способствует ее популярности. Сеть Ethernet работает как магистраль, через которую любой узел может пересылать пакеты на другой узел, подключенный к тому же сегменту сети. Для перенаправления пакетов из одной сети в другую необходимо пользоваться репитером, свитчем или концентратором. Процесс передачи фреймов обеспечивает межсетевой протокол, который не зависит от оборудования и представляет различные сети в одну сеть. Но при использовании этого протокола нет гарантий, что пакет достигнет адресата, но решение этой задачи обеспечивает протокол TCP/IP, занимающийся гарантированной доставкой пакетов. TCP не единственный протокол в стеке протоколов TCP/IP, существует еще протокол UDP, который много быстрее протокола TCP, так как не создает и не закрывает сеанс соединения, а узел с помощью его просто отправляет данные в дейтаграммах другим узлам в сети. Пакет, отправленный в широковещательной сети одним из узлов, принимается всеми находящимися в этом сегменте сети машинами, но только узел назначения, указанный в заголовке пакета, "смотрит" на него и начинает его обработку (относится и к TCP и к UDP протоколам).

Перехватчики сетевых пакетов могут не только использоваться администратором сети для проверки и детального анализа правильности конфигурации сетевого программного обеспечения, но и представляют собой серьезную угрозу, поскольку могут перехватывать и расшифровывать имена и пароли пользователей, конфиденциальную информацию, нарушать работу отдельных компьютеров и сети в целом.

Анализаторы пакетов относятся к классу инструментальных программных средств для мониторинга сетевого трафика и выявления некоторых типов сетевых проблем. По умолчанию сетевой интерфейс видит пакеты, предназначенные только для него. Однако анализаторы устанавливают его в режим приема всех пакетов - promiscuous mode, прослушивают сеть и заставляют сетевой интерфейс принимать все фреймы, вне зависимости от того, кому они адресованы в сети.

Программные средства анализа подозрительных пакетов на примере ОС Linux.

Для установки "вручную" сетевого интерфейса в неразборчивый режим необходимо включить флаг PROMISC: ifconfig eth0 promisc; для отключения promiscuous mode: ifconfig eth0 -promisc .

Ярким примером инструментального программного средства служит программа tcpdump, написанная Вэном Якобсоном и поставляющаяся сейчас со многими дистрибутивами. Пример использования tcpdump:

tcpdump -i eth0 -n -vv -w /root/tcpdump.log

где:

-I - сетевой интерфейс;

-n - делаем числовой вывод адресов и номеров портов;

-vv - очень подробный вывод;

-w - запись лога в файл.

Чтобы прочитать перехваченный трафик из лога (выводим не на консоль, а в файл):

tcpdump -r /root/tcpdump.log > /root/tcpdump0.log

Фрагмент работы tcpdump:

14:06:28.250082 B 192.168.5.17.1445 > 255.255.255.255.8167: udp 21

14:07:24.126187 > midian > 192.168.5.23: icmp: echo request

14:07:24.126667 < 192.168.5.23 > midian: icmp: echo reply

Первая строка показывает, что 192.168.5.17 пользуется программой для общения в локальной сети (делает широковещательный запрос, используется порт 8167), вторая и третья указывают, что хост midian проверяет машину с IP-адресом 192.168.5.23 программой ping.

Анализаторы пакетов, несомненно, полезны для решения администратором сети известных и неизвестных проблем, но существует и обратная сторона медали: неразборчивый режим приема пакетов позволяет злоумышленнику получать весь трафик в сети и фильтровать его на наличие имен, паролей пользователей, незашифрованных писем и т.д. Теперь все только ограничивается фантазией хакера.

Ettercap

Особенности этого сниффера:

Установка сниффера:

./configure

make

make install

Установка плагинов:

make plug-ins

make plug-ins_install

Некоторые опции сниффера:

-a, -s, -m - различные виды прослушивания;

-N - запускать сниффер без псевдографики;

-z - запуск в спокойном режиме;

-d - не преобразовывать IP-адреса в имена;

-i - сетевой интерфейс;

-l - вывести список хостов в сети;

-C - собирать все имена и пароли пользователей;

-f - определение операционной системы удаленного хоста;

-p - работа с плагинами;

-L - записывать в лог, имеющий формат: год:месяц:день-collected-pass.log

Рассмотрим некоторые виды использования этого сниффера. Перехватываем все имена пользователей и пароли в нашем сегменте сети и записываем в лог:

ettercap -NdzsCLi eth0

После недолгого ожидания получаем необходимое ;)

14:43:45 192.168.5.29:1755 <--> 212.48.140.154:80 www

USER: leshii

PASS: softerra

http://www.nm.ru/gateway_chat.shtml

Определяем операционную систему хоста, например, с IP-адресом 192.168.5.24:

ettercap - Ndzsfi eth0 192.168.5.24

Смотрим установленные у нас плагины и описания к ним:

ettercap - N -p list

Для активации плагина (например, пропингуем какой-нибудь хост):

ettercap - N -p ooze 192.168.5.33

Самый интересным плагином является leech. Он изолирует удаленный хост от сети. Пример работы этого плагина:

Сначала проверим, "жив" ли хост:

andrushock# ping -v -c 4 192.168.5.23

PING 192.168.5.23 (192.168.5.23): 56 data bytes

64 bytes from 192.168.5.23: icmp_seq=0 ttl=128 time=0.945 ms

64 bytes from 192.168.5.23: icmp_seq=1 ttl=128 time=0.562 ms

64 bytes from 192.168.5.23: icmp_seq=2 ttl=128 time=0.524 ms

Похожие работы

... реакции прикладного ПО. - Выявление дефектов прикладного ПО, следствием которых является неэффективное использование пропускной способности сервера и сети. Мы остановимся подробнее на первых четырех этапах комплексной диагностики локальной сети, а именно на диагностике канального уровня сети, так как наиболее легко задача диагностики решается для кабельной системы. Как уже было рассмотрено во ...

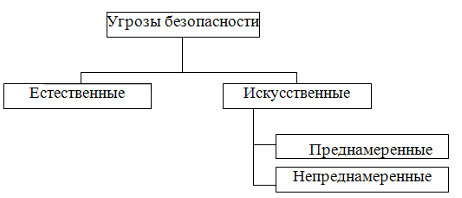

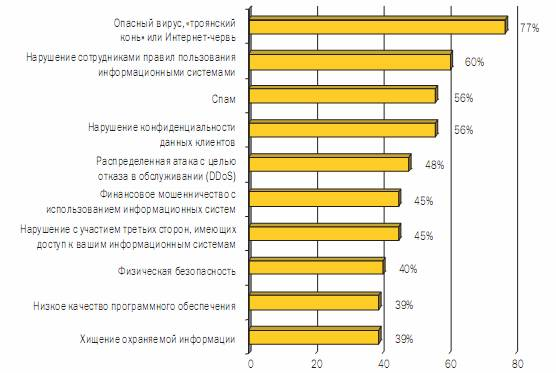

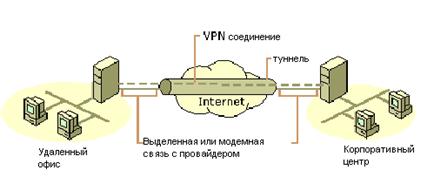

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

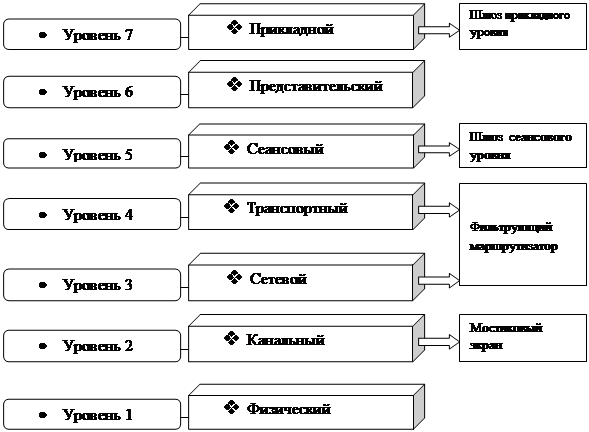

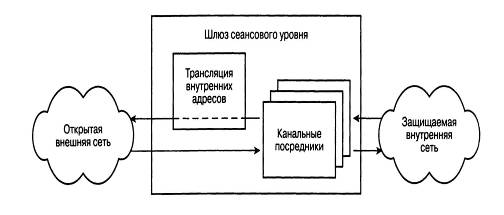

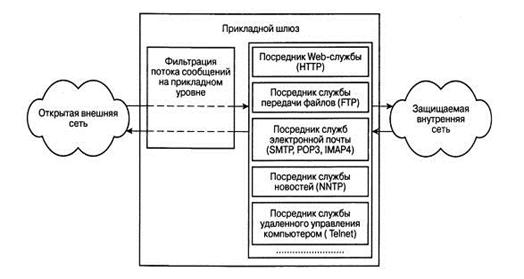

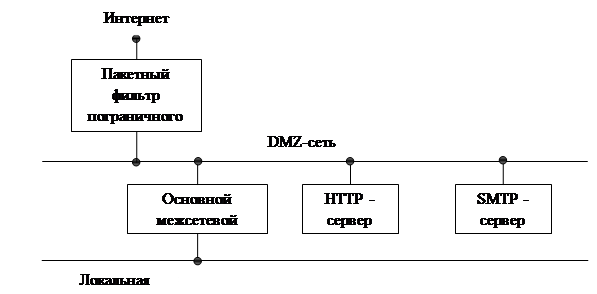

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

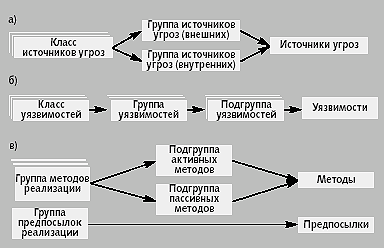

... в основу методики и выведена формула для получения количественной оценки уровня защищенности, обеспечиваемого СЗИ. 4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС 4.1 Описание защищаемой корпоративной системы Разработанная нами методика позволяет оценить уровень защищенности КИС при определенном наборе средств СЗИ и, соответственно ...

0 комментариев