Навигация

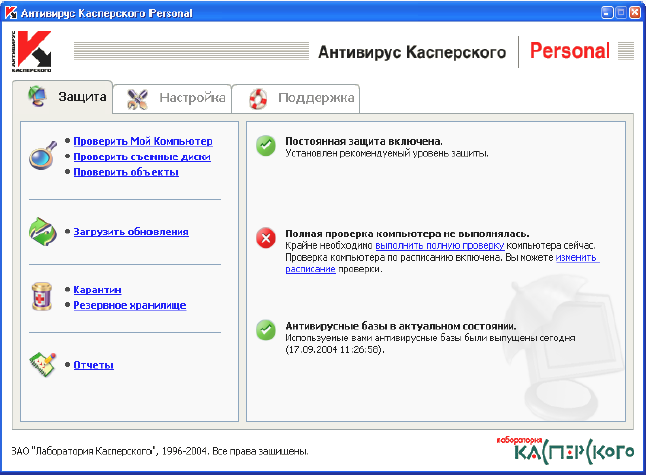

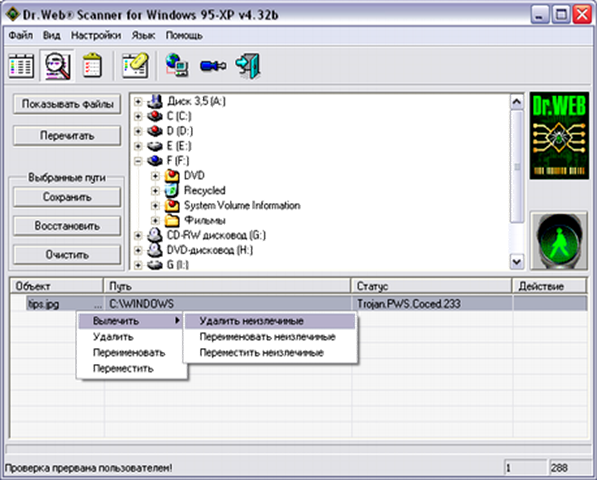

Антивирусная программа AntiViral Toolkit Pro

5. Антивирусная программа AntiViral Toolkit Pro

для Windows 95 (Windows NT).

AVP представляет из себя полностью 32-ух разрядное приложение, оптимизированное

для работы в популярной во всем мире среде Microsoft Windows 95 (Windows NT) и

использующее все ее возможности. AVP имеет удобный пользовательский интерфейс,

характерный для Windows 95, большое количество настроек, выбираемых

пользователем, а также одну из самых больших в мире антивирусных баз, что

гарантирует надежную защиту от огромного числа самых разнообразных вирусов.

В ходе работы AVP сканирует следующие области:

Оперативную память (DOS, XMS, EMS).

Файлы, включая архивные и упакованные.

Системные сектора, содержащие Master Boot Record, загрузочный сектор

(Boot-сектор) и таблицу разбиения диска (Partition Table).

AntiViral Toolkit Pro для Windows 95 имеет ряд особенностей, характеризующих его

работу:

детектирование и удаление огромного числа самых разнообразных вирусов, в том

числе;

полиморфных или самошифрующихся вирусов;

стелс-вирусов или вирусов-невидимок;

новых вирусов для Windows 3.XX и Windows 95;

макро вирусов, заражающих документы Word и таблицы Excel;

сканирование внутри упакованных файлов (модуль Unpacking Engine);

сканирование внутри архивных файлов (модуль Extracting Engine);

сканирование объектов на гибких, локальных, сетевых и CD-ROM дисках;

эвристический модуль Code Analyzer, необходимый для детектирования НЕИЗВЕСТНЫХ

вирусов;

поиск в режиме избыточного сканирования;

проверка объектов на наличие в них изменений;

“AVP Monitor” – резидентный модуль, находящийся постоянно в оперативной памяти

компьютера и отслеживающий все файловые операции в системе. Позволяет

обнаружить и удалить вирус до момента реального заражения системы в целом;

удобный пользовательский интерфейс;

создание, сохранение и загрузка большого количества различных настроек;

механизм проверки целостности антивирусной системы;

мощная система помощи;

AVP Центр Управления – программа-оболочка, позволяющая организовать

эффективную антивирусную защиту на ПК.

Опишем некоторые из них.

5.1. Механизм распаковки исполняемых модулей

(Unpacking Engine).

В настоящее время достаточно широко распространены утилиты упаковки исполняемых

файлов. Они записывают упакованный файл на диск со специальным распаковщиком.

При исполнении такого файла этот распаковщик распаковывает исполняемую программу

в оперативную память и запускает ее.

Пораженные вирусом файлы могут быть компрессированы такими паковщиками так же,

как и неинфицированные. При сканировании обычными антивирусными программами

пораженные таким образом файлы будут определяться как неинфицированные, так как

тело вируса упаковано вместе с кодом программы.

Unpacking Engine распаковывает файлы, созданные наиболее популярными утилитами

упаковки: DIET, PKLITE, LZEXE и EXEPACK различных версий, во временный файл и

передает его на повторную проверку. Если внутри упакованного файла обнаружен

известныйвирус, то возможно его удаление. При этом исходный файл замещается

распакованным и вылеченным. Механизм распаковки корректно работает и с

многократно упакованными файлами.

Модуль распаковки работает также с некоторыми версиями иммунизаторов (программы

защищающие выполняемые файлы от заражения путем присоединения к ним

контролирующих блоков) файлов (CPAV и F-XLOCK) и шифрующих программ (CryptCOM).

Модуль Unpacking Engine будет обновляться для новых паковщиков, шифровщиков и

иммунизаторов.

5.2. Механизм распаковки из архивов

(Extracting Engine).

Проблема поиска вирусов в архивированных файлах (ZIP, ARJ, LHA и RAR) становится

в данный момент, пожалуй, одной из самых насущных. Инфицированный файл может

затаиться на несколько месяцев и даже лет, и быстро распространиться при

невнимательном обращении с такими архивами. Особую опасность представляют

архивы, хранящиеся на BBS.

С такой ситуацией успешно справляется механизм распаковки из архивов Extracting

Engine. При сканировании архивов Extracting Engine распаковывает файлы из архива

по заданной маске во временный файл и передает его для проверки основному

модулю. После проверки временный файл уничтожается.

Текущая версия Extracting Engine содержит коды для распаковки архивов формата

ARJ, ZIP, LHA, RAR существующих версий.

ЗАМЕЧАНИЯ!

1. AVP не удаляет вирусы из архивов, а только детектирует их.

2. Extracting Engine не распаковывает архивы, защищенные паролем.

AVP детектирует зараженный файл, даже если он зашифрован утилитой CryptCOM,

затем упакован PKLITE и записан в архив программой PKZIP.

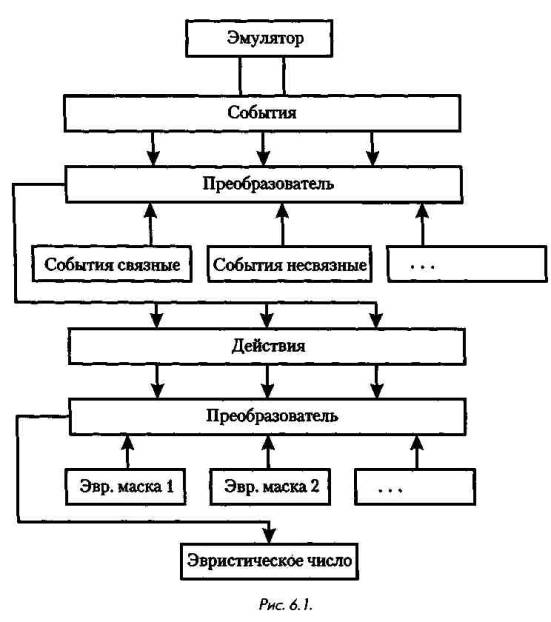

5.3. Анализатор кода

(Code Analyzer).

Анализатор кода (эвристический сканер) проверяет коды файлов и секторов по

разным ветвям алгоритма сканируемой программы на наличие вирусоподобных

инструкций и выдает сообщение, если обнаружена комбинация команд, таких как

открытие или запись в файл, перехват векторов прерываний и т.д.

Конечно, этот алгоритм может давать ложные срабатывания, как и любой из подобных

эвристических алгоритмов, но он был протестирован на очень большом количестве

файлов, и при этом не было получено ни одного действительно ложного

срабатывания.

При сканировании кода Code Analyzer проверяет много ветвей алгоритма программы

(включая несколько подуровней). Вследствие этого AVP работает примерно на 20%

медленнее при включенном Code Analyzer, чем при выключенном. Но данный механизм

определяет около 80% вирусов (включая многие шифрованные) из нашей коллекции, и

мы рассчитываем, что новые неизвестные вирусы будут определяться с такой же

вероятностью.

Сообщения Code Analyzer:

Сообщения выдаются в формате:

: подозрение на вирус типа TYPE - подозрение на вирус , где "TYPE" является

одной из строк:

Com - файл выглядит как зараженный неизвестным вирусом, поражающим COM файлы;

Exe - файл выглядит как зараженный неизвестным вирусом, поражающим EXE файлы;

ComExe - файл выглядит как зараженный неизвестным вирусом, поражающим файлы

формата COM и EXE;

ComTSR, ExeTSR, ComExeTSR - файл выглядит как зараженный неизвестным резидентным

вирусом, поражающим файлы формата COM, EXE, или COM и EXE файлы;

Boot - файл/сектор выглядит как зараженный неизвестным boot-вирусом или как

инсталлятор boot-вируса;

Trojan - файл выглядит как троянская программа;

Похожие работы

... вирус Christmas tree. К 1980-м годам число активных вирусов измерялось уже сотнями. А появление и распространение персональных компьютеров породило настоящую эпидемию – счёт вирусов пошёл на тысячи. Правда, термин «компьютерный вирус» появился только в 1984 году: впервые его использовал в своём докладе на конференции по информационной безопасности сотрудник Лехайского Университета США Ф. Коэн. ...

... антивирусные программы, позволяющие выявлять вирусы, позволяющие выявлять вирусы, лечить заражённые файлы и диски, обнаруживать и предотвращать подозрительные(характерные для вирусов ) действия. Разумеется, антивирусные программы надо применять наряду с регулярным резервированием данных и использованием профилактических мер, позволяющих уменьшить вероятность заражения вирусом. 7.1. Виды ...

... контрпримера к данной отличительной черте можно привести десятки совершенно безобидных вирусов, которые кроме своего распространения ничем больше не отличаются. Основная же особенность компьютерных вирусов - возможность их самопроизвольного внедрения в различные объекты операционной системы - присуща многим программам, которые не являются вирусами. Например, самая распространенная операционная ...

... - вать программы test.com и test.exe. Вот их исходные тексты на языке Assembler. test.com cseg segment assume cs:cseg, ds:cseg, ss:cseg org -lOOh Start: db 1249 dup (OFAh,90h,OFBh,OF8h) 1 60 Методы борьбы с вирусами mov ah,4Ch int 21h cseg ends End Start test.exe cseg segment assume cs:cseg, ds:cseg Start: db 1000 dup (OFAh,90h,OFBh,OF8h) mov ah,4Ch int 21h cseg ends sseg ...

0 комментариев