Навигация

Безопасность общих папок

6.4. Безопасность общих папок

Общие папки (shares) — это каталоги или тома на рабочей станции или сервере, к которым имеют доступ другие компьютеры в сети. Доступ к общим папкам может быть либо открытым, либо контролироваться разрешениями. Общие папки используют безопасность уровня общих папок (share-level security), которая управляет разрешениями общих папок, но не конкретных объектов внутри папки. Безопасность уровня файлов преобладает над безопасностью уровня общих папок, но может применяться только на томах NTFS.

Хотя при помощи общих папок можно установить приемлемую безопасность в маленькой сети, техника безопасности общих папок в действительности плохо масштабируется для обеспечения безопасности больших сетей и окружений.

Основная причина для установки сети — это совместное использование файлов. Любой каталог на любой рабочей станции или сервере в сети может быть определен как общий каталог. Хотя общие папки не обладают тем же уровнем безопасности, как каталоги NTFS на выделенном сервере, Windows 2000 предоставляет простой набор возможностей безопасности для общих каталогов.

Доступ к общим папкам. На сервере может быть сконфигурировано несколько общих папок — тома целиком, каталоги на более глубоких уровнях, — все они видятся пользователям как единый список под именем сервера. Пользователи могут получить доступ к папке с именем сервера через значок My Network Places (Мое сетевое окружение) и затем открыть ее, чтобы отобразить список общих папок.

Общие папки по умолчанию. В Shared Folder Manager (диспетчер общих папок), несколько общих папок с именами, заканчивающимися знаком доллара: С$, ADMIN$ и т. п. Это административные общие папки (administrative shares) — общие папки, автоматически конфигурируемые Windows 2000 и доступные только для администраторов и самой операционной системы. Эти общие папки используются для удаленного администрирования и взаимодействия между системами.

Административные общие папки представляют определенный риск с точки зрения безопасности. Хакер, получивший доступ к учетной записи Administrator на одной рабочей станции в рабочей группе, сможет получить доступ к системным дискам других рабочих станций, легко получая доступ уровня администратора ко всей рабочей группе.

Можно повысить безопасность, отключив автоматические административные общие папки, созданные для корневых каталогов дисков жесткого диска (С$, 0$ и т. д.).

Безопасность уровня общих папок аналогична безопасности файловой системы, но далеко не так разнообразна (или безопасна), потому что записи управления доступом общих папок могут применяться только к общей папке как к единому целому. Безопасность нельзя настроить внутри общей папки.

У безопасности уровня общих папок есть одно существенное преимущество: она работает с любым общим каталогом, находится ли он на томе NTFS или FAT. Безопасность уровня общих папок — единственный способ обеспечить безопасность каталогов FAT. Однако установленные разрешения для общей папки влияют только на удаленных пользователей. Пользователи, локально вошедшие в систему компьютера, имеют доступ ко всем папкам на томе FAT, независимо от того, общие они или нет. Безопасность уровня общих папок также не применима к пользователям, вошедшим в систему локально, или клиентам Terminal Services (службы терминала).

Разрешения общих папок. Для общих папок возможны следующие разрешения, каждое из которых может быть разрешено или запрещено:

• Read (Чтение) — позволяет пользователям просматривать содержимое каталога, открывать и читать файлы и запускать программы;

• Change (Изменение) — разрешает все, что и разрешение Read (Чтение). Плюс к этому пользователи могут создавать, удалять и изменять файлы;

• Full Control (Полный доступ) — разрешает все, что и разрешения Read (Чтение) и Change (Изменение). Плюс к этому пользователи могут изменять разрешения и менять владельца файлов.

6.5. Шифрование сетевого уровня

Виртуальные частные сети (virtual private network, VPN) это высокозатратный способ расширить локальную сеть через Интернет до удаленных сетей и удаленных клиентских компьютеров. Сети VPN используют Интернет для передачи трафика локальной сети из одной частной сети в другую, инкапсулируя трафик локальной сети в IP-пакеты. Зашифрованные пакеты не могут быть прочитаны промежуточными компьютерами Интернета и могут содержать любой вид взаимодействий локальной сети, включая доступ к файлам и принтерам, электронную почту локальной сети, вызовы удаленных процедур и клиент-серверный доступ к базам данных.

Виртуальные частные сети между локальными сетями можно устанавливать при помощи компьютеров-серверов, брандмауэров или маршрутизаторов. Доступ клиентов к VPN может осуществляться при помощи программного обеспечения VPN на клиентских компьютерах или путем удаленного телефонного подключения к поставщикам услуг Интернета (ISP), поддерживающим протокол VPN. При втором методе, однако, ISP становится вашим партнером в безопасности сети.

Одни только системы VPN не обеспечивают достаточной защиты сети также потребуется брандмауэр и другие службы безопасности Интернета для обеспечения безопасности сети. Проблемы с безопасностью в особенности свойственны протоколу РРТР

Использование Интернета для связи локальных сетей и предоставления удаленным компьютерам доступа к локальной сети влечет за собой проблемы безопасности, производительности, надежности и управляемости. Клиенты и серверы локальной сети должны быть защищены от Интернета при помощи трансляции сетевых адресов, осуществляемой брандмауэром, и/или прокси-серверами так, чтобы (в идеале) злоумышленники в сети не могли даже узнать об их существовании, что сильно снижает их подверженность индивидуальным атакам. Для того чтобы затруднить хакерам возможность захвата закрытой информации фирмы, большинство брандмауэров конфигурируются так, чтобы не пропускать типичные служебные протоколы локальной сети, такие как SMB, NetBIOS, NetWare Core Protocol или NFS.

SMB работает особенно хорошо в чистом виде через Интернет. Имея высокоскоростной канал, можно просто использовать совместное использование файлов через Интернет без брандмауэров или сконфигурировать ваш брандмауэр для передачи трафика 8MB и Kerberos или NetBIOS и разрешить удаленный доступ к службам файлов и печати. Это позволит хакерам предпринять попытку получить доступ к вашим данным, просто предоставив допустимое имя учетной записи и пароль или проведя атаку на протокол и воспользовавшись его ошибкой.

Похожие работы

... c 4.2 Firewall a c c 4.3 Аудит доступа a c c 5 Общая оценка состояния сервера a c c Отчет по состоянию сети п/н Критично Не удовлет-ворительно Удовлет-ворительно 1 Сегмент ЛВС c c a 2 Канал выхода в Интернет c c a 3 Защита от НСД изнутри a c c 4 Защита от НСД из вне a c c 5 Общая оценка состояния ЛВС c a c 1 Сегмент ЛВС c c a 1.1 ...

... . Становление рыночной экономики в России породило ряд проблем. Одной из таких проблем является обеспечение безопасности бизнеса. На фоне высокого уровня криминализации общества, проблема безопасности любых видов экономической деятельности становится особенно актуальной. Информационная безопасность среди других составных частей экономической безопасности (финансовой, интеллектуальной, кадровой, ...

... разрабатываются специально для Windows 9x, особенно для Windows 95. Такие программы создаются без учета огромного количества особенностей, отличающих мощные сетевые операционные системы Windows NT/2000 от операционных систем Windows 9x, предназначенных для домашних персональных компьютеров. Основной причиной нарушений в работе таких приложений является система безопасности NT/2000. Например, если ...

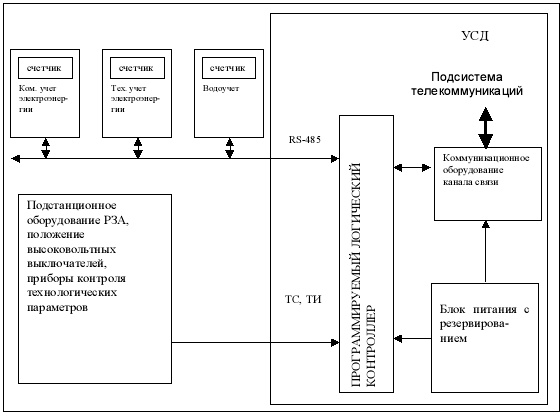

... К. Сатпаева» для просмотра и ввода информации системы оперативно-диспетчерского контроля и управления, создаваемые на Visual Basic. Специфика используемого в системе оперативно-диспетчерского контроля и управления РГП «Канал им. К. Сатпаева» ПО такая, что разработка ПО, как таковая, может производиться только при создании самой системы. Применяемое ПО является полуфабрикатом. Основная задача ...

0 комментариев