Навигация

Модель нарушителя в СД МТ

2.1.2. Модель нарушителя в СД МТ

Безусловно, при построении защищенного компьютерного комплекса, значительные усилия приходится направлять на создание средств защиты от НСД. Поскольку невозможно разрабатывать эти средства без определения того, от кого обеспечивается защита, вводится понятие модели нарушителя – “абстрактное (неформализованное) описание нарушителя. Перечень правил, определяющих ограничения, исходя из которых анализируются возможные действия нарушителя”.

В разрабатываемой системе угрозы разрушения информационных массивов или несанкционированного доступа к данным могут возникнуть из двух источников внешнего, то есть со стороны пользователя СД МТ, и внутреннего, то есть исходящие от злоумышленника, пытающегося проникнуть в систему из вне. Исходя из этого, представляется целесообразным рассмотрение двух типов нарушителей, обладающих различными характеристиками, которые за счет своих умышленных или неумышленных действия могут нанести урон целостности системы или получить доступ к конфиденциальным данным.

Итак предполагается, что внутренний пользователь:

· хорошо разбирается во всех документированных возможностях ОС и пользовательского ПО и обладает программистскими навыками;

· не знает об недокументированных особенностях функционирования ОС;

· не знает об возможных программных закладках, оставленных разработчиками в пользовательском и системном ПО;

· не обладает спецсредствами для фиксации электромагнитного излучения, создаваемого компьютерами других пользователей, а также не обладает возможностью встраивать физические закладки в рабочие места других пользователей;

· не может узнать пароль администратора системы.

В свою очередь считается, что внешний нарушитель:

· не обладает спецсредствами для улавливания электромагнитного излучения, создаваемого СВТ работающих в составе СД МТ, он также не обладает оптическими и звуковыми приборами, позволяющими получить несанкционированный доступ к системе;

· лишен возможности проводить активные мероприятия по установке подслушивающих устройств и камер слежения;

· является опытным программистом хорошо знакомым с сетевыми протоколами и недокументированными возможностями ОС, способен к написанию компьютерных вирусов типа “Троянский конь”, макровирусов.

Данные допущения выработаны на основе обследования объекта автоматизации, а также требований, предъявляемых заказчиком к системе СД МТ. Именно исходя из них, необходимо определять комплекс мер по защите информации, на основе которых будет создаваться СЗИ.

2.1.3. Выбор классов защищенности информации от НСД

Согласно руководящему документу “Автоматизированные системы защита от несанкционированного доступа к информации (классификация автоматизированных систем и требования по защите информации)” Гостехкомиссии России устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся:

· наличие в АС информации различного уровня конфиденциальности;

· уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

· режим обработки данных в АС: коллективный или индивидуальный.

Разбитие классов на группы производится следующим образом. Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса 3Б и 3А. Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса 2Б и 2А. Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов 1Д, 1Г, 1В, 1Б и 1А.

В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД, условно состоящей из следующих четырех подсистем:

· управления доступом;

· регистрации и учета;

· криптографической;

· обеспечения целостности.

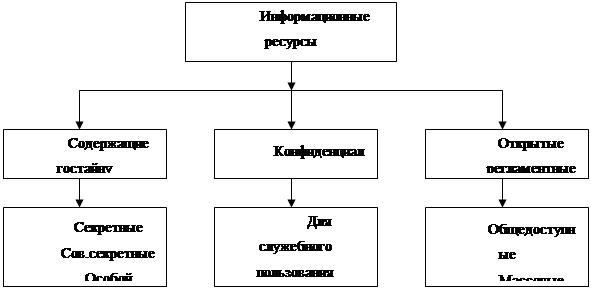

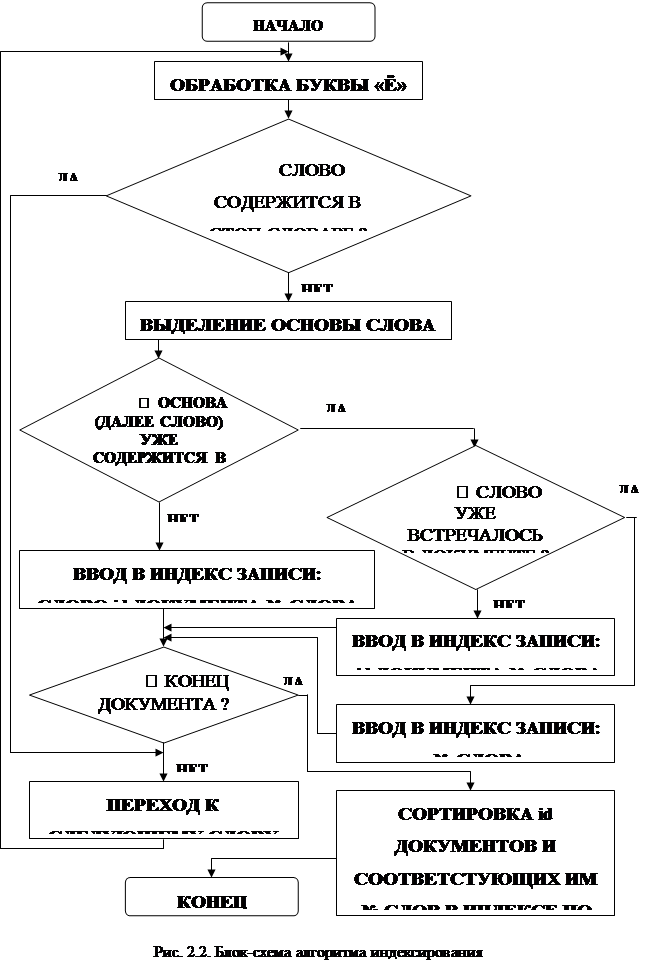

Состав данных подсистем приведен на рисунке 2.2.

Проведенный анализ информации, обрабатываемой в СД МТ, а также возможных угроз безопасности системы и описанная модель нарушителя, позволяют выбрать класс 1В по защите от НСД к информации, согласно РД Гостехкомиссии России, поскольку:

· СД МТ – это иерархическая, многопользовательская система, в которой одновременно обрабатывается и хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации;

· информация циркулирующая в СД МТ не относится к категории закрытой, поскольку рассматриваемая система оперирует с информацией общедоступной и конфиденциальной (для служебного пользования).

Согласно упомянутому РД Гостехкомиссии России, для разработки АС подлежащей защите от НСД по классу 1В необходимо использовать сертифицированные СВТ не ниже 4 класса.

Классификация СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований устанавливается в другом РД Гостехкомиссии России – "Средства вычислительной техники, защита от несанкционированного доступа к информации, показатели защищенности от НСД к информации". Под СВТ в данном документе понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Таблица. 2.1.

| Наименование | Класс защищенности показателя | ||||||||||

| 6 | 5 | 4 | 3 | 2 | 1 | ||||||

| Дискреционный принцип контроля доступа | + | + | + | = | + | = | |||||

| Мандатный принцип контроля доступа | - | - | + | = | = | = | |||||

| Очистка памяти | - | + | + | + | = | = | |||||

| Изоляция модулей | - | - | + | = | + | = | |||||

| Маркировка документов | - | - | + | = | = | = | |||||

| Защита ввода и вывода на отчуждаемый физический носитель информации | - | - | + | = | = | = | |||||

| Сопоставление пользователя с устройством | - | - | + | = | = | = | |||||

| Идентификация и аутентификация | + | = | + | = | = | = | |||||

| Гарантии проектирования | - | + | + | + | + | + | |||||

| Регистрация | - | + | + | + | = | = | |||||

| Взаимодействие пользователя с КСЗ | - | - | - | + | = | = | |||||

| Надежное восстановление | - | - | - | + | = | = | |||||

| Целостность КСЗ | - | + | + | + | = | = | |||||

| Контроль модификации | - | - | - | - | + | = | |||||

| Контроль дистрибуции | - | - | - | - | + | = | |||||

| Гарантии архитектуры | - | - | - | - | - | + | |||||

| Тестирование | + | + | + | + | + | = | |||||

| Руководство пользователя | + | = | = | = | = | = | |||||

| Руководство по КСЗ | + | + | = | + | + | = | |||||

| Тестовая документация | + | + | + | + | + | = | |||||

| Конструкторская (проектная) документация | + | + | + | + | + | + | |||||

Данный РД предусматривает семь классов защищенности СВТ от НСД. Перечень показателей по классам защищенности СВТ приведен в таблице 2.1. Приведенные в таблице наборы требований к показателям каждого класса являются минимально необходимыми. Используемые обозначения: "-" нет требований к данному классу; "+" новые или дополнительные требования, "=" требования совпадают с требованиями к СВТ предыдущего класса.

Более подробно остановимся на показателях соответствующих четвертому классу.

Дискреционный принцип контроля доступа. КСЗ должен контролировать доступ наименованных субъектов к наименованным объектам. Для каждой пары субъект-объект в СВТ должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т.д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ. КСЗ должен содержать механизм, претворяющий в жизнь дискреционные ПРД. Контроль доступа должен быть применим к каждому объекту и каждому субъекту (индивиду или группе равноправных индивидов). Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения ПРД, в том числе возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов. Права изменять ПРД должны предоставляться выделенным субъектам (администрации, службе безопасности. Кроме того, КСЗ должен содержать механизм, претворяющий в жизнь дискреционные ПРД, как для явных действий пользователя, так и для скрытых, обеспечивая тем самым защиту объектов от НСД (т.е. от доступа, не допустимого с точки зрения заданного ПРД). Под "явными" здесь подразумеваются действия, осуществляемые с использованием системных средств системных макрокоманд, инструкций языков высокого уровня и т.д., а под "скрытыми" иные действия, в том числе с использованием собственных программ работы с устройствами. Дискреционные ПРД для систем данного класса являются дополнением мандатных ПРД.

Мандатный принцип контроля доступа. Для реализации этого принципа каждому субъекту и каждому объекту должны сопоставляться классификационные метки, отражающие место данного субъекта (объекта) в соответствующей иерархии. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни (уровни уязвимости, категории секретности и т.п.), являющиеся комбинациями иерархических и неиерархических категорий. Данные метки должны служить основой мандатного принципа разграничения доступа. КСЗ при вводе новых данных в систему должен запрашивать и получать от санкционированного пользователя классификационные метки этих данных. При санкционированном занесении в список пользователей нового субъекта должно осуществляться сопоставление ему классификационных меток. Внешние классификационные метки субъектов и объектов должны точно соответствовать внутренним меткам (внутри КСЗ). КСЗ должен реализовывать мандатный принцип контроля доступа применительно ко всем объектам при явном и скрытом доступе со стороны любого из субъектов: субъект может читать объект, только если иерархическая классификация в классификационном уровне субъекта не меньше, чем иерархическая классификация в классификационном уровне объекта, и неиерархические категории в классификационном уровне субъекта включают в себя все иерархические категории в классификационном уровне объекта; субъект осуществляет запись в объект, только если классификационный уровень субъекта в иерархической классификации не больше, чем классификационный уровень объекта в иерархической классификации, и все иерархические категории в классификационном уровне субъекта включаются в неиерархические категории в классификационном уровне объекта. Реализация мандатных ПРД должна предусматривать возможности сопровождения: изменения классификационных уровней субъектов и объектов специально выделенными субъектами. В СВТ должен быть реализован диспетчер доступа, т.е. средство, осуществляющее перехват всех обращений субъектов к объектам, а также разграничение доступа в соответствии с заданным принципом разграничения доступа. При этом решение о санкционированности запроса на доступ должно приниматься только при одновременном разрешении его и дискреционными, и мандатными ПРД. Таким образом, должен контролироваться не только единичный акт доступа, но и потоки информации.

Очистка памяти. При первоначальном назначении или при перераспределении внешней памяти КСЗ должен затруднять субъекту доступ к остаточной информации. При перераспределении оперативной памяти КСЗ должен осуществлять ее очистку.

Изоляция модулей. При наличии в СВТ мультипрограммирования в КСЗ должен существовать программно-технический механизм, изолирующий программные модули одного процесса, от программных модулей других процессов, т.е. в оперативной памяти ЭВМ программы разных пользователей должны быть защищены друг от друга.

Маркировка документов. При выводе защищаемой информации на документ в начале и конце проставляют штамп N 1 и заполняют его реквизиты в соответствии с Инструкцией N 0126-87.

Защита ввода и вывода на отчуждаемый физический носитель информации. КСЗ должен различать каждое устройство ввода-вывода и каждый канал связи как произвольно используемые или идентифицированные ("помеченные"). При вводе с "помеченного" устройства (вывода на "помеченное" устройство) КСЗ должен обеспечивать соответствие между меткой вводимого (выводимого) объекта (классификационным уровнем) и меткой устройства. Такое же соответствие должно обеспечиваться при работе с "помеченным" каналом связи. Изменения в назначении и разметке устройств и каналов должны осуществляться только под контролем КСЗ.

Сопоставление пользователя с устройством. КСЗ должен обеспечивать вывод информации на запрошенное пользователем устройство как для произвольно используемых устройств, так и для идентифицированных (при совпадении маркировки). Идентифицированный КСЗ должен включать в себя механизм, посредством которого санкционированный пользователь надежно сопоставляется выделенному устройству.

Идентификация и аутентификация. КСЗ должен требовать от пользователей идентифицировать себя при запросах на доступ. КСЗ должен подвергать проверке подлинность идентификатора субъекта осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации. КСЗ должен препятствовать входу в СВТ неидентифицированного пользователя или пользователя, чья подлинность при аутентификации не подтвердилась. КСЗ должен обладать способностью надежно связывать полученную идентификацию со всеми действиями данного пользователя.

Гарантии проектирования. Проектирование КСЗ должно начинаться с построения модели защиты, включающей в себя: непротиворечивые ПРД; непротиворечивые правила изменения ПРД; правила работы с устройствами ввода и вывода информации и каналами связи.

Регистрация. КСЗ должен быть в состоянии осуществлять регистрацию следующих событий:

· использование идентификационного и аутентификационного механизма;

· запрос на доступ к защищаемому ресурсу (открытие файла, запуск программы и т.д.);

· создание и уничтожение объекта; действия по изменению ПРД.

· Для каждого из этих событий должна регистрироваться следующая информация:

· дата и время;

· субъект, осуществляющий регистрируемое действие;

· тип события (если регистрируется запрос на доступ, то следует отмечать объект и тип доступа);

· успешно ли осуществилось событие (обслужен запрос на доступ или нет).

КСЗ должен содержать средства выборочного ознакомления с регистрационной информацией. Кроме того должны регистрироваться все попытки доступа, все действия оператора и выделенных пользователей (администраторов защиты и т.п.).

Целостность КСЗ. В СВТ данного класса защищенности должен осуществляться периодический контроль за целостностью КСЗ. Программы КСЗ должны выполняться в отдельной части оперативной памяти.

Тестирование. В данном классе защищенности должно тестироваться:

· реализация ПРД (перехват запросов на доступ, правильное распознавание санкционированных и несанкционированных запросов в соответствии с дискреционными и мандатными правилами, верное сопоставление меток субъектам и объектам, запрос меток вновь вводимой информации, средства защиты механизма разграничения доступа, санкционированное изменение ПРД);

· невозможность присвоения субъектом себе новых прав; очистка оперативной и внешней памяти;

· работа механизма изоляции процессов в оперативной памяти; маркировка документов;

· защита вода и вывода информации на отчуждаемый физический носитель и сопоставление пользователя с устройством;

· идентификация и аутентификация, а также их средства защиты;

· запрет на доступ несанкционированного пользователя; работа механизма, осуществляющего контроль за целостностью СВТ;

· регистрация событий, средства защиты регистрационной информации и возможность санкционированного ознакомления с этой информацией.

Кроме этого выдвигается ряд требований по разработке документации на КСЗ.

Необходимо также упомянуть, что все используемые при построении СЗИ средства криптографической защиты, должны быть надлежащим образом сертифицированы уполномоченным органом – ФАПСИ.

Похожие работы

... операций в несколько раз. 4 Обоснование экономической эффективности проекта Задачей проекта является проектирование автоматизированной системы управления документооборотом Отдела организации деятельности участковых уполномоченных милиции Ленинского РОВД. Результатом проекта является снижение трудоемкости, сокращение объема документооборота, повышение достоверности и качества входящей и ...

... , практически, не используются. Проблема информатизации Минторга может быть решена путем создания Автоматизированной Информационной системы Министерства Торговли РФ (АИС МТ РФ) в соответствии с настоящим Техническим предложением. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСА ЗАДАЧ "СИСТЕМА ДОКУМЕНТООБОРОТА УЧЕРЕЖДЕНИЯ”. функции поиска и архивации 2.1. Постановка задачи и её спецификация ...

... · (25 – 20)· 80 / 1992=11752,41рублей, что составляет 20% от годового фонда заработной платы менеджера 11 разряда, занятого подготовкой и переработкой документов в автоматизированной системе документооборота. 5.2. Экономия затрат на оплату машинного времени При замене базового программного продукта (ПП) на новое, как правило, уменьшается время использования вычислительных средств. Расчет ...

... сетям, что позволяет иметь более полную информацию о рынке труда в целом и даже об отдельных работниках - их прошлых мест работы, специализации, квалификации и т.п. 2. Анализ информационно-технического обеспечения системы управления персоналом ООО "БТСП" 2.1 Краткая характеристика предприятия ООО "БТСП" ООО "БТСП" - это предприятие по перевозке пассажиров, грузов и ремонту прочих ...

0 комментариев