Навигация

Обоснование проектных решений

2.2. Обоснование проектных решений

2.2.1. Математическая модель мандатного управления доступом

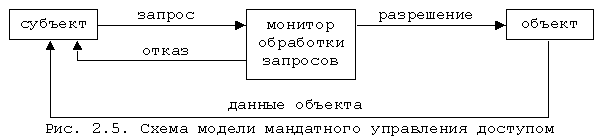

Рассмотрим модель доступа используемую в данном ДП, схема которой приведена на рисунке 2.5. Она состоит из следующих элементов:

· множества субъектов S;

· множества объектов О;

· множества уровней защиты L;

· множества прав доступа G;

· списка текущего доступа b;

· списка запросов Z.

Каждому субъекту s S сопоставляются два уровня защиты: базовый Is(Si) L, задаваемый в начале работы и остающийся неизменным, и текущий It(Si) L, зависящий от уровней защиты тех объектов, к которым субъект Si имеет доступ в настоящий момент времени.

Множество объектов О наделяется структурой дерева таким образом, что каждому объекту Oj соответствует список объектов, непосредственно следующих за ним (объектов-сыновей) и, если Oj отличен от корня дерева, то существует единственный объект O(j),непосредственно предшествующий ему (отец объекта Oj). Каждому объекту Oj приписывается уровень защиты I(Oj) L.

Множество L, является конечным частично упорядоченным множеством, обладавшим свойством алгебраической решетки. Возможно представление каждого уровня защиты Lr L, в виде вектора из двух компонент: классификации и множества категорий. Будем говорить, что уровень защиты I1 больше уровня защиты I2, если классификация I1 больше или равна классификации I2, и множество категорий I1 содержит множество категорий I2 ( в формализованном виде: I1 I2).

Множество прав доступа G имеет вид:

G = {r, а, w, e}, (2.2)

где r – чтение объектом субъекта (получение субъектом данных, содержащихся в объекте ) ;

а – модификация данных объекта субъектом без их предварительного прочтения;

w – запись-модификация данных объекта после их предварительного прочтения субъектом;

е – исполнение субъектом объекта (действие, не связанное ни с чтением, ни с модификацией данных).

Расширения модели допускают использование права С-управления, при котором субъект Si может передать права доступа, которыми он владеет по отношению к объекту Oj, другому субъекту Sk.

При описании модели будем рассматривать следующую схему управления передачей прав доступа: передача прав доступа к объекту Oj субъектом Si субъекту Sk связана с наличием у субъекта Si права w к "отцу" объекта Oj. Матрица доступа M = ||Mij|| не содержит пустых столбцов. Однако, наличие элемента Mij 0 является необходимым, но недостаточным условием разрешения доступа. Список текущего доступа b содержит записи вида (Si, Oj, X), если субъекту Si разрешен доступ x G к объекту Oj и это разрешение к настоящему моменту времени не отменено. Разрешение доступа действительно до тех пор, пока субъект не обратился с запросом на отказ от доступа к монитору. Список запросов Z описывает возможности доступа субъекта к объекту, передачи прав доступа другим субъектам, создания или уничтожения объекта. В настоящей модели рассматриваются 11 следующих запросов:

1) запрос на чтение (r) объекта;

2) запрос на запись (w) в объект;

3) запрос на модификацию (a) объекта;

4) запрос на исполнение (е) объекта;

5) запрос на отказ от доступа;

6) запрос на передачу доступа к другому объекту ;

7) запрос на лишение права доступа другого субъекта;

8) запрос на создание объекта без сохранения согласованности;

9) запрос на создание объекта с сохранением согласованности;

10) запрос на уничтожение объекта;

11) запрос на изменение своего текущего уровня защиты.

Можно сформулировать два условия защиты для модели:

1) простое условие защиты;

2) * - условие.

Простое условие защиты предложено для исключения прямой утечки секретных данных и состоит в следующем. Если субъекту Sj запрещен доступ:

а) по чтению r объекта Oj, тогда Is(Si) I(Oj);

б) по записи w в объект Oj, тогда Is(Si) I(Oj).

Простое условие защиты накладывает ограничения на базовые уровни защищенных объектов.

*-условие защиты (*-свойство) предназначено для предотвращения косвенной утечки данных. Это условие накладывает ограничения на уровни защиты тех объектов, к которым субъект может иметь доступ одновременно. Если субъект S имеет доступ X1 к объекту O1 и доступ X2 к объекту O2, то, в зависимости от вида доступа, должны выполняться соотношения между уровнями защиты, приведенные в таблице 2.3.

Таблица 2.3

| Доступ к О1 | Доступ к О2 | Соотношение |

| Чтение - r | Дополнение - а | I(S1) I(O2) |

| Чтение - r | Запись - w | I(S1) I(O2) |

| Запись - w | Дополнение - а | I(S1) I(O2) |

| Запись - w | Запись - w | I(S1) I(O2) |

Введение *-условия предназначено для предотвращения потока данных вида "чтение объекта для переписи данных в объект с меньшим либо несравнимым уровнем защиты" (напомним, что доступ w предполагает предварительное чтение).

Состояние системы считается безопасным, если соотношения между уровнями защиты объектов и субъектов удовлетворяют как простому условию защиты, так и *-условию.

Система защиты должна обеспечивать безопасность данных, если она не допускает перехода из безопасного состояния в состояние, не являвшееся безопасным.

Для обеспечения безопасности данных необходимо и достаточно, чтобы изменение состояний системы приводило только к безопасным состояниям, если исходное состояние было безопасным.

В рассматриваемой модели описываются правила разрешения каждого из 11 возможных запросов. Эти правила используют понятие текущего уровня защиты субъекта, которое определяется следующим образом.

Пусть Or, Ow, Oa – множества тех объектов, к которым субъект S имеет доступ r, w и а соответственно. Если Ow 0, то

It(s) = max I(Oj) = min I(Oj) (2.3)

(Oj Ow) (Oj Ow)

Если Ow = 0, то It(s) может иметь уровень защиты в пределах:

max I(Oj) It (s) min I(Oj) (2.4)

(Oj Or) (Oj Oa)

В случае, если нижняя граница в этом неравенстве берется по пустому множеству, она полагается равной

min I(Oj), (2.5 а)

(Oj Ow)

а верхняя – Ib(s) (2.5 б)

Рассмотрим правила выполнения каждого из 11 возможных запросов модели.

1. Запрос на чтение субъектом Si объекта Oj разрешается, если выполняется условие:

r Mij ^ Is(Si) I(Oj) ^ It(Si) I(Oj) (2.6 а)

При невыполнении условия (2.6 а) запрос отвергается.

2. Запрос на запись субъектом Si в объект Oj разрешается, если выполняется условие:

w Mij ^ Is(Si) I(Oj) ^ It(Si) I(Oj) (2.6 б)

При невыполнении условия (2.6 б) запрос отвергается.

3. Запрос на дополнение субъектом Si объекта Oj разрешается, если выполняется условие:

a Mij ^ It(Si) I(Oj) (2.6 в)

При невыполнении условия (2.6 в) запрос отвергается.

4. Запрос на исполнение субъектом Si объекта Oj разрешается, если e Mij, и отвергается - в противном случае.

5. Отказ субъекта Si от доступа x G к объекту разрешается безусловно. При этом происходит изменение состояния системы :

b' = b {Si,Oi,x} (2.6 г)

6. Передача субъекту Sk субъектом Si права на доступ x к объекту Oj разрешается, если субъект Sk имеет доступ w к "отцу" Os(j) объекта Oj, то есть если

{Sk,Os(j),w} b, (2.6 д)

и отвергается - в противном случае. При этом происходит изменение состояния системы:

M'ij = Mij {x}, x G (2.6 е)

7. Лишение субъекта Sk субъектом Si права на доступ x к объекту Oj разрешается, если субъект Sk имеет доступ w к "отцу" Os(j) объекта Oj, то есть если

{Sk,Os(j),w} b, (2.6 ж)

и отвергается - в противном случае. При этом происходит изменение состояния системы:

M'ij = Mij {x}, x G (2.6 з)

8. Создание субъектом Si объекта Ot(j) с уровнем защиты I, являющегося "сыном" объекта Oj, разрешается, если список текущего доступа b содержит записи:

{Si,Oj,w} ^ {Si,Oj,a} (2.6 и)

и отвергается - в противном случае. При этом происходит изменение состояния системы:

O' = O {Ot(j)}; M' = M Mt(j) (2.6 к)

где столбец Mt(j) содержит один ненулевой элемент Mit(j), значение которого зависит от дополнительного параметра, указываемого при запросе. Оно может принимать значения либо {r,а,w}, либо {r,а,w,е).

9. Создание субъектом Si объекта Ot(j) с уровнем защиты I, являющегося "сыном" объекта Oj, с сохранением согласованности разрешается, если список текущего доступа b содержит записи:

{Si,Oj,w} ^ {Si,Oj,a} ^ I > I(Oj) (2.6 л)

и отвергается - в противном случае. Изменение состояния системы происходит аналогично восьмому запросу.

10. Уничтожение субъектом Si объекта Oj (и всех объектов Oj1,Oj2,… Ojk, являющихся "последователями" по структуре дерева) разрешается, если субъект Si имеет доступ w к "отцу" Oi(j) объекта Oj, и отвергается - в противном случае. Изменение состояния системы происходит следующим образом: из списка текущего доступа b удаляются все записи, содержащие объекты Oj1,Oj2,… Ojk; из матрицы M удаляются столбцы с номерами j1,j2,… jk.

11. Изменение субъектом Si своего текущего уровня защиты It(Si) на It' разрешается, если выполняются условия:

а) Is(Si) It' и

б) It' I(Oj), если субъект Si имеет доступ а к какому-либо объекту Oj

в) It' = I(Oj), если субъект Si имеет доступ w к какому-либо объекту Oj

г) It' I(Oj), если субъект Si имеет доступ r к какому-либо объекту Oj.

В противном случае запрос отвергается.

Похожие работы

... операций в несколько раз. 4 Обоснование экономической эффективности проекта Задачей проекта является проектирование автоматизированной системы управления документооборотом Отдела организации деятельности участковых уполномоченных милиции Ленинского РОВД. Результатом проекта является снижение трудоемкости, сокращение объема документооборота, повышение достоверности и качества входящей и ...

... , практически, не используются. Проблема информатизации Минторга может быть решена путем создания Автоматизированной Информационной системы Министерства Торговли РФ (АИС МТ РФ) в соответствии с настоящим Техническим предложением. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСА ЗАДАЧ "СИСТЕМА ДОКУМЕНТООБОРОТА УЧЕРЕЖДЕНИЯ”. функции поиска и архивации 2.1. Постановка задачи и её спецификация ...

... · (25 – 20)· 80 / 1992=11752,41рублей, что составляет 20% от годового фонда заработной платы менеджера 11 разряда, занятого подготовкой и переработкой документов в автоматизированной системе документооборота. 5.2. Экономия затрат на оплату машинного времени При замене базового программного продукта (ПП) на новое, как правило, уменьшается время использования вычислительных средств. Расчет ...

... сетям, что позволяет иметь более полную информацию о рынке труда в целом и даже об отдельных работниках - их прошлых мест работы, специализации, квалификации и т.п. 2. Анализ информационно-технического обеспечения системы управления персоналом ООО "БТСП" 2.1 Краткая характеристика предприятия ООО "БТСП" ООО "БТСП" - это предприятие по перевозке пассажиров, грузов и ремонту прочих ...

0 комментариев