Навигация

Варианты обеспечения безопасности

2.1.4. Варианты обеспечения безопасности

Существует три метода решения задач, связанных с проблемами обеспечения информационной безопасности АС.

Прежде всего это – программный метод. В этом случае на этапе разработки комплекса необходимо предусмотреть механизмы безопасности, обеспечивающие невозможность НСД в следующих условиях:

Нарушитель знает о реализованных в комплексе механизмах безопасности.

Если в комплексе используются криптографические средства, то нарушитель владеет исходными текстами этих средств.

Нарушитель имеет полный физический доступ к комплексу.

Противоположностью этого метода является организационный метод. При организационном подходе комплекс создается на базе уже имеющихся программных средств. Применяются административные ограничения на доступ в помещение, в котором расположен комплекс, ПЭВМ комплекса тщательно охраняются. Вводятся инструкции по работе, которых четко придерживаются все пользователи. Считается, что при соблюдении инструкций невозможна утечка защищаемых данных.

Третий путь – комбинация программного и организационного методов. К стандартному программному обеспечению добавляются модули, обеспечивающие безопасность, а также вводится ряд инструкций и правил, направленных на эти же цели.

Следует отметить, что при использовании третьего метода необходимо четко скоррелировать набор дополнительных программных средств и вводимых правил.

Рассмотрим теперь достоинства и недостатки вышеперечисленных методов.

Для реализации программного метода как минимум необходимо:

Написать свою операционную систему.

Разработать средства общего управления и восстановления.

Разработать программные средства защиты.

Разработать собственную систему аналогичную Microsoft Exchange Server.

Разработать собственную систему управления базами данных аналогичную Microsoft SQL Server.

При выполнении вышеперечисленных требований этот метод обладает следующими достоинствами:

Утечка защищаемой информации из комплекса невозможна.

Обеспечивается защита хранимой информации при получении нарушителем физического доступа к комплексу.

Есть уверенность в том, что при разработке комплекса туда не было встроено закладок.

Возможность предусмотреть оптимальную настройку комплекса под нужды и специфику конкретного учреждения.

Главным недостатком является чрезвычайно высокая сложность реализации проекта. Такую задачу невозможно выполнить за приемлемое время и с приемлемыми экономическими затратами.

Основным достоинством организационного метода является, напротив, простота реализации с точки зрения программиста. Для реализации этого метода необходимо разработать правила, регламентирующие работу пользователей, и систему административных мер, ограничивающих доступ к комплексу, соблюдение которых полностью исключает утечку информации. При этом нет необходимости применять какие-либо криптографические средства, разрабатывать дополнительные программные модули. Однако, в этом случае к каждому компьютеру необходимо будет поставить круглосуточную охрану или убирать его в сейф. Также этот метод не предусматривает защиты от ошибок пользователей, которые могут повлечь за собой утечку или разрушение защищаемой информации. Кроме того, при помощи административных мер трудно обеспечить действенную защиту информации от потери в результате сбоев системы.

Применение третьего, программно-организационнго метода, несомненно, оптимально. Комбинируя административные меры со специально разработанными программными средствами можно получить достаточно надежную защиту при разумной затрате сил и средств. Следуя этому методу, разработчик может выбирать какие механизмы защиты можно реализовать программно, а какие проще решить при помощи административных санкций. Этот метод имеет ряд достоинств. Вот основные:

Разработчик может обеспечить защиту от ошибок пользователя при помощи специально разработанных программных средств.

Достаточно просто организуется защита хранимой информации при помощи сертифицированных криптографических средств.

Защиту от модификации имеющегося ПО и от закладок можно реализовать при помощи административных ограничений и использованием контрольных сумм.

Как и любой другой метод, комбинация организационных и программных средств имеет свои недостатки. Главным из них является трудность выбора границы между этими средствами. Необходимо найти "золотую середину", которая будет отражать оптимальное использование как административных, так и программных средств. Также необходимо убедиться, что совокупность используемых средств защиты полностью обеспечивает защиту информации от утечки, потери, модификации.

Итак, проанализировав вышеперечисленные методы обеспечения безопасности информации, а также требования предъявляемые к системе защиты СД МТ, надо отметить необходимость создания некоторых специальных программных средств для обеспечения безопасности, несмотря на то, что большинство мер СЗИ от НСД можно реализовать с помощью средств, предоставляемых ПО, служащим основой для разрабатываемой СД МТ, (примером может служить дискреционное управление доступом, обеспечиваемое ОС Windows NT), или с помощью специальных программных комплексов и средств, таких как межсетевые экраны или сканеры безопасности, создаваемых компаниями специализирующимися на разработках в области информационной безопасности, а также некоторого набора организационных мер. Создаваемое СПО призвано не заменить существующие механизмы и средства защиты, а напротив, усилить их, позволяя обеспечить соответствие выбранному классу защиты.

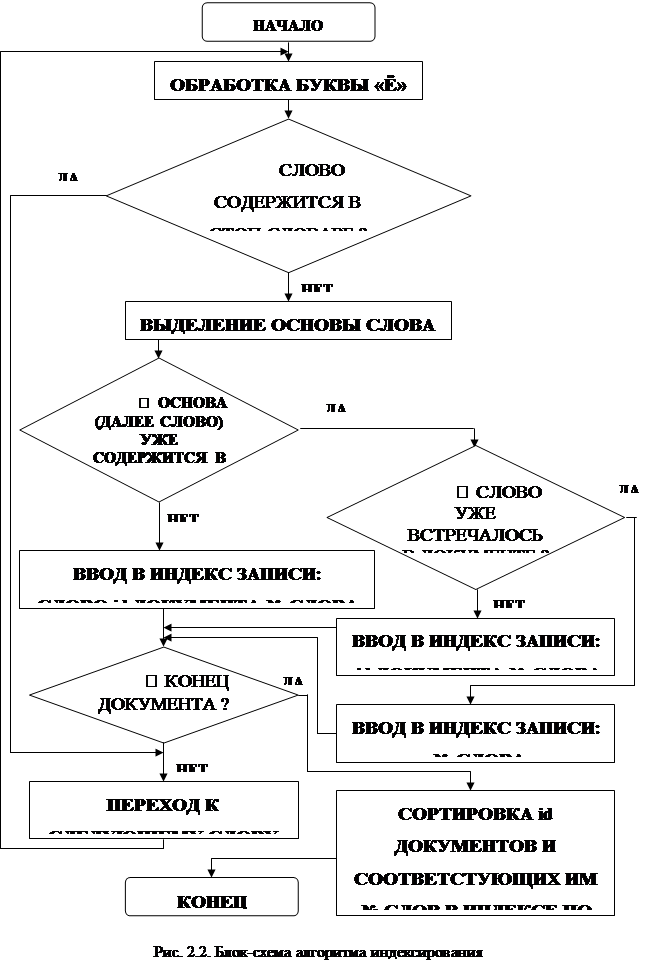

В настоящем дипломном проекте основное внимание уделяется управлению доступом к данным, конкретно – реализации механизма мандатного управления доступом.

Похожие работы

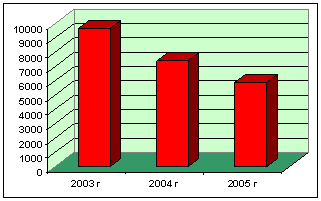

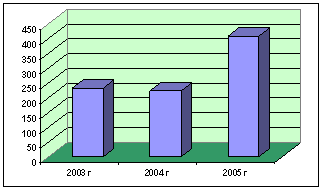

... операций в несколько раз. 4 Обоснование экономической эффективности проекта Задачей проекта является проектирование автоматизированной системы управления документооборотом Отдела организации деятельности участковых уполномоченных милиции Ленинского РОВД. Результатом проекта является снижение трудоемкости, сокращение объема документооборота, повышение достоверности и качества входящей и ...

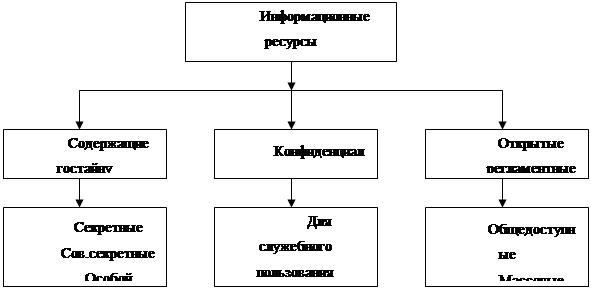

... , практически, не используются. Проблема информатизации Минторга может быть решена путем создания Автоматизированной Информационной системы Министерства Торговли РФ (АИС МТ РФ) в соответствии с настоящим Техническим предложением. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСА ЗАДАЧ "СИСТЕМА ДОКУМЕНТООБОРОТА УЧЕРЕЖДЕНИЯ”. функции поиска и архивации 2.1. Постановка задачи и её спецификация ...

... · (25 – 20)· 80 / 1992=11752,41рублей, что составляет 20% от годового фонда заработной платы менеджера 11 разряда, занятого подготовкой и переработкой документов в автоматизированной системе документооборота. 5.2. Экономия затрат на оплату машинного времени При замене базового программного продукта (ПП) на новое, как правило, уменьшается время использования вычислительных средств. Расчет ...

... сетям, что позволяет иметь более полную информацию о рынке труда в целом и даже об отдельных работниках - их прошлых мест работы, специализации, квалификации и т.п. 2. Анализ информационно-технического обеспечения системы управления персоналом ООО "БТСП" 2.1 Краткая характеристика предприятия ООО "БТСП" ООО "БТСП" - это предприятие по перевозке пассажиров, грузов и ремонту прочих ...

0 комментариев