Навигация

Обеспечение системы документооборота

Математическое Министерства торговли Российской Федерации.

ВВЕДЕНИЕ

Широкое внедрение информационных технологий в жизнь современного общества привело к необходимости решения ряда общих проблем информационной безопасности. Потенциальная уязвимость информационной системы (ИС) по отношению к случайным и предумышленным отрицательным воздействиям выдвинула проблемы информационной безопасности в разряд важнейших, стратегических, определяющих принципиальную возможность и эффективность применения ряда ИС в гражданских и военных отраслях.

Требования по обеспечению безопасности в различных ИС могут существенно отличаться, однако они всегда направлены на достижение трех основных свойств:

· целостность – информация, на основе которой принимаются решения, должна быть достоверной и точной, защищенной от возможных непреднамеренных и злоумышленных искажений;

· доступность (готовность) – информация и соответствующие автоматизированные службы должны быть доступны, готовы к работе всегда, когда в них возникает необходимость;

· конфиденциальность – засекреченная информация должна быть доступна только тому, кому она предназначена.

Для решения проблем информационной безопасности необходимо сочетание законодательных, организационных, программно-технологических мероприятий.

Так сложилось, что основное внимание в теории и практике обеспечения безопасности применения информационных технологий и систем сосредоточено на защите от злоумышленных разрушений, искажений и хищений программных средств и информации баз данных. Для этого разработаны и развиваются проблемно-ориентированные методы и средства защиты:

· от несанкционированного доступа;

· от различных типов вирусов;

· от утечки информации по каналам электромагнитного излучения.

Целью настоящей работы является разработка математического и программного обеспечения модуля мандатного разграничения прав доступа для системы документооборота Министерства Торговли.

Мандатный принцип контроля доступа является необходимым требованием при реализации комплекса средств защиты (КСЗ) средств вычислительной техники (СВТ) от несанкционированного доступа (НСД) четвертого и более высокого класса в соответствие с руководящим документом Гостехкомиссии России. Надо сказать, что четвертый класс, по упомянутой классификации, является наиболее приемлемым для многопользовательских ИС, в которых содержатся данные конфиденциального порядка или же содержащие государственную тайну.

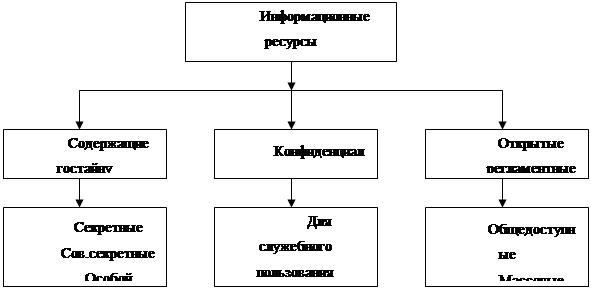

Суть мандатного принципа контроля доступа состоит в сопоставлении каждому субъекту (пользователю) и объекту системы классификационных меток, которые можно условно считать уровнями секретности, кроме того внутри каждого уровня секретности содержатся категории (их можно понимать как отделы или подразделения).

Субъект может читать информацию из объекта, если уровень секретности субъекта не ниже, чем у объекта, а все категории, перечисленные в метке безопасности объекта, присутствуют в метке субъекта. В таком случае говорят, что метка субъекта доминирует над меткой объекта. Смысл сформулированного правила — читать можно только то, что положено.

Субъект может записывать информацию в объект, если метка безопасности объекта доминирует над меткой субъекта. В частности, "конфиденциальный" субъект может писать в секретные файлы, но не может — в несекретные (разумеется, должны также выполняться ограничения на набор категорий). На первый взгляд подобное ограничение может показаться странным, однако оно вполне разумно. Ни при каких операциях уровень секретности информации не должен понижаться, хотя обратный процесс вполне возможен. Посторонний человек может случайно узнать секретные сведения и сообщить их куда следует, однако лицо, допущенное к работе с секретными документами, не имеет права раскрывать их содержание простому смертному.

В основном данный механизм направлен на защиту от ошибок пользователей, которые могут непреднамеренно разгласить конфиденциальные данные. Кроме того, при использовании описанной схемы разграничения прав доступа, после того, как зафиксированы метки безопасности субъектов и объектов, оказываются зафиксированными и права доступа, что позволяет проведение более жесткой и четкой сформулированной политики безопасности.

ГЛАВА 1. СИСТЕМНЫЙ АНАЛИЗ И СИНТЕЗ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ

1.1. Анализ замысла, целей, направлений и этапов разработки системы

1.1.1. Замысел и цели разработки системы

Настоящая глава является частью "Технического предложения", разработанного в соответствии с "Соглашением о намерениях по взаимодействию в области создания Системы внешнеторговой информации между Министерством торговли Российской Федерации и НИИ автоматической аппаратуры им. академика В.С. Семенихина", подписанного Министром торговли и Директором НИИ АА 12 октября 1998 г. Соглашение предусматривало инициативное проведение информационного обследования Минторга России специалистами НИИ АА и разработку "Технического предложения" по информатизации Министерства. В результате выполнения работы необходимо было получить ответы на вопросы:

существует ли проблема информатизации Министерства торговли РФ;

если существует, то каким образом ее можно решить.

Похожие работы

... операций в несколько раз. 4 Обоснование экономической эффективности проекта Задачей проекта является проектирование автоматизированной системы управления документооборотом Отдела организации деятельности участковых уполномоченных милиции Ленинского РОВД. Результатом проекта является снижение трудоемкости, сокращение объема документооборота, повышение достоверности и качества входящей и ...

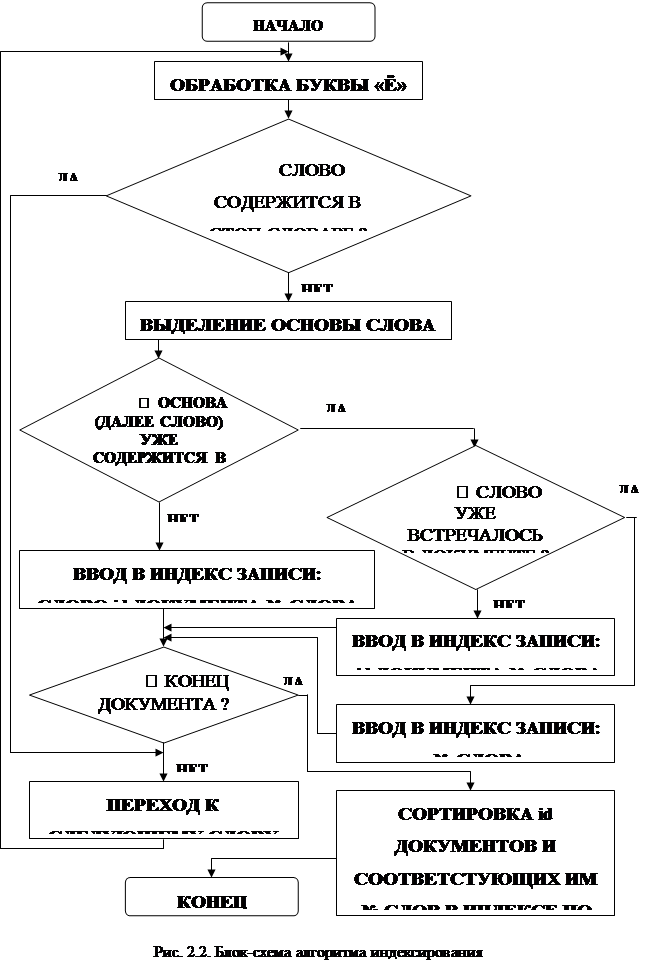

... , практически, не используются. Проблема информатизации Минторга может быть решена путем создания Автоматизированной Информационной системы Министерства Торговли РФ (АИС МТ РФ) в соответствии с настоящим Техническим предложением. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСА ЗАДАЧ "СИСТЕМА ДОКУМЕНТООБОРОТА УЧЕРЕЖДЕНИЯ”. функции поиска и архивации 2.1. Постановка задачи и её спецификация ...

... · (25 – 20)· 80 / 1992=11752,41рублей, что составляет 20% от годового фонда заработной платы менеджера 11 разряда, занятого подготовкой и переработкой документов в автоматизированной системе документооборота. 5.2. Экономия затрат на оплату машинного времени При замене базового программного продукта (ПП) на новое, как правило, уменьшается время использования вычислительных средств. Расчет ...

... сетям, что позволяет иметь более полную информацию о рынке труда в целом и даже об отдельных работниках - их прошлых мест работы, специализации, квалификации и т.п. 2. Анализ информационно-технического обеспечения системы управления персоналом ООО "БТСП" 2.1 Краткая характеристика предприятия ООО "БТСП" ООО "БТСП" - это предприятие по перевозке пассажиров, грузов и ремонту прочих ...

0 комментариев