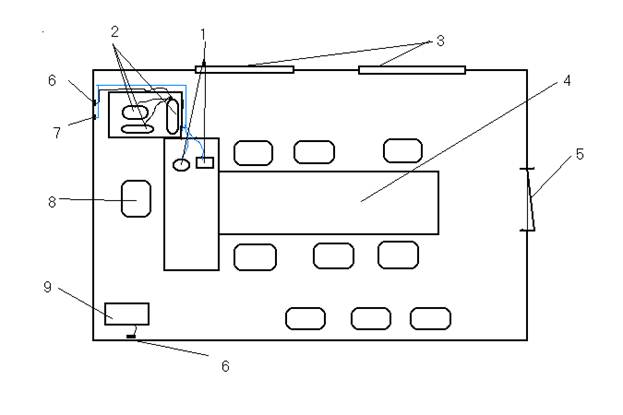

Навигация

8. Плакат для проектора.

9.Окно.

10.Проектор

11.Вх.дверь.

4.3.2 Определение нормы блокированияКонтролируемая зона – это территория объекта, на которой исключено неконтролируемое пребывания лиц не имеющие постоянного или разового доступа.

Контролируемая зона может ограничиваться периметром охраняемой территорией частично, охраняемой территорией охватывающей здания и сооружения, в которых проводятся закрытые мероприятия, частью зданий, комнаты, кабинеты, в которых проводятся закрытые мероприятия. Контролируемая зона может устанавливаться больше чем охраняемая территория, при этом обеспечивающая постоянный контроль за не охраняемой частью территории. Постоянная контролируемая зона – это зона границы, которой устанавливается на длительный срок. Временная зона – это зона, устанавливаемая для проведения закрытых мероприятий разового характера.

Первой категории универсального объекта, требуется 50 метров контролируемой зоны. Второй категории объекта, требуется 30 метров, а третей категории объектов требуется 15 метров контролируемой зоны.

Также требуется определенный размер контролируемой зоны для разных типов специализированных объектов таблица №1.

При выборе мест для размещения объектов необходимо строго

соблюдать требования по обеспечению размера КЗ.

Требования размеров КЗ по защите перехвата побочных электромагнитных излучений.

Таблица№1

| Тип СО | КЗ (м) |

| Телефон.ап | 250 |

| ПК | 100 |

| окно | 50 |

| Стол | 45 |

| Вх.дверь | 40 |

| Факс | 35 |

| Тел.розетка | 30 |

| Место.рук | 20 |

| проектор | 15 |

Возможности по перехвату информации будут во многом определяться затуханием информационного сигнала в ограждающих конструкциях и уровнем внешних шумов в месте установки контактного микрофона (табл. 2).

Таблица№2

| Наименование конструкции | Затухание сигнала, дБ |

| Стена в 0,5 кирпича | 40 – 48 |

| Стена в 1 кирпич | 44 – 53 |

| Стена в 2 кирпича | 46 – 60 |

| Стена из железобетонных блоков (100 мм) | 40 – 50 |

| Стена из железобетонных блоков (200 мм) | 44 – 60 |

| Окно одинарное (4 мм) | 22 – 28 |

| Окно двойное (4 мм) | 32 – 48 |

| Дверь типовая | 23 – 34 |

| Дверь металлическая, облицованная | 32 – 48 |

Качество добываемой средствами акустической разведки речевой информации по прямому акустическому и виброакустическому каналам вполне достаточно для составления подробной справки о содержании перехваченного разговора (табл. 3)

Таблица№3

| Место установки датчика аппаратуры акустической разведки | Вид принимаемого сигнала | Словесная разборчивость, % |

| За окном на расстоянии 1,0 - 1,5 м от оконной рамы при закрытой форточке | Прямой акустический | 67 – 80 |

| За окном на расстоянии 1,0 - 1,5 м от оконной рамы при открытой форточке | Прямой акустический | 97 – 98 |

| На оконной раме или внешнем оконном стекле при закрытой форточке | Виброакустический | 71 – 80 |

| За дверью (без тамбура) | Прямой акустический | 91 – 97 |

| За перегородкой из материалов типа гипсолит, асбестоцемент | Прямой акустический | 71 – 87 |

| На перегородке из материалов типа гипсолит, асбестоцемент | Виброакустический | 84 – 95 |

| На железобетонной стене | Виброакустический | 80 – 98 |

| В воздуховоде (6 - 8 м от ввода) | Прямой акустический | 87 – 95 |

| На трубопроводе (через этаж) | Виброакустический | 95 – 97 |

По конструкции помещения, можно сделать вывод, что через монолитные бетонные стены информацию считать невозможно. Но стеновые перегородки, межкомнатные двери, системы отопления, пожаротушения и система вентиляции подлежат блокированию. Так же информацию можно считать через канал радиовещания, телефонную линию, электрическую розетку. Через окна можно снять информацию электронным стетоскопом.

4.3.3 Меры по блокированию ТКУИСущность защитных мероприятий сводится к перекрытию возможных каналов утечки защищаемой информации, которые появляются в силу объективно складывающихся условий ее распространения и возникающей у конкурентов заинтересованности в ее получении. Каналы утечки информации достаточно многочисленны. Они могут быть как естественными, так и искусственными, т.е. созданными с помощью технических средств.

4.3.3.1 Средства и системы защитыВозможные каналы утечки информации

Рассмотрим возможные каналы утечки информации и несанкционированного доступа к ресурсам, которые могут быть использованы противником в данном помещении, а также возможную защиту от них. Анализ представленных материалов показывает, что в настоящее время номенклатура технических средств коммерческой разведки весьма обширна, что делает задачу надежного блокирования каналов утечки и несанкционированного доступа к информации исключительно сложной. Решение подобной задачи возможно только с использованием профессиональных технических средств и с привлечением квалифицированных специалистов. (табл.4)

Таблица№3 Основные методы и средства несанкционированного получения информации и возможная защита от них.

| N п/п | Действие человека (типовая ситуация) | Каналы утечки информации | Методы и средства получения информации | Методы и средства защиты информации |

| 1 | Разговор в помещении | · Акустика · Виброакустика · Гидроакустика · Акустоэлектроника | · Подслушивание, диктофон, микрофон, направленный микрофон, полуактивная система · Стетоскоп, вибродатчик · Гидроакустический датчик · Радиотехнические спецприемники | Шумовые генераторы, поиск закладок, защитные фильтры, ограничение доступа |

| 2 | Разговор по проводному телефону | · Акустика · Электросигнал в линии · Наводки | · Аналогично п.1 Параллельный телефон, прямое подключение, электромагнитный датчик, диктофон, телефонная закладка | · Аналогично п.1 · Маскирование, скремблирование, шифрование · Спецтехника |

| 3 | Разговор по радиотелефону | · Акустика · Электромагнитные волны | · Аналогично п.1 · Радиоприемные устройства | · Аналогично п.1 · Аналогично п.2 |

| 4 | Документ на бумажном носителе | Наличие | Кража, визуально, копирование, фотографирование | Ограничение доступа, спецтехника |

| 5 | Изготовление документа на бумажном носителе | · Наличие · Паразитные сигналы, наводки | · Аналогично п.4 · Специальные радиотехнические устройства | · Аналогично п.1 · Экранирование |

| 6 | Почтовое отправление | Наличие | Кража, прочтение | Специальные методы защиты |

| 7 | Документ на небумажном носителе | Носитель | Хищение, копирование, считывание | Контроль доступа, физическая защита, криптозащита |

| 8 | Изготовление документа на небумажном носителе | · Изображение на дисплее · Паразитные сигналы, наводки | · Визуально, копирование, фотографирование · Специальные радиотехнические устройства | Контроль доступа, криптозащита |

| 9 | Передача документа по каналу связи | Электрические и оптические сигналы | Несанкционированное подключение, имитация зарегистрированного пользователя | Криптозащита |

| 10 | Производственный процесс | Отходы, излучения и т.п. | Спецаппаратура различноного назначения, оперативные мероприятия | Оргтехмероприятия, физическая защита |

Таким образом, основным направлением противодействия утечке информации является обеспечение физической(технические средства, линии связи, персонал) и логической (операционная система, прикладные программы и данные) защиты информационных ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий.

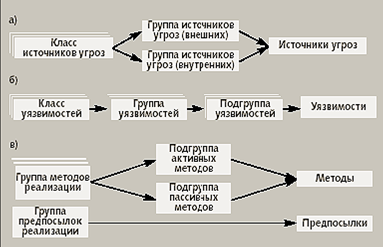

4.4 Комплексная система защиты информации объекта защитыКомплексная система защиты информации объекта защиты состоит:

1) Блокирование технических каналов утечки информации;

2) Исключение внешних и внутренних угроз;

3) Дополнительные меры.

Основными причинами утечки информации являются:

• несоблюдение персоналом норм, требований, правил эксплуатации АС;

• ошибки в проектировании АС и систем защиты АС;

• ведение противостоящей стороной технической и агентурной разведок.

Несоблюдение персоналом норм, требований, правил эксплуатации АС может быть как умышленным, так и непреднамеренным. От ведения противостоящей стороной агентурной разведки этот случай отличает то, что в данном случае лицом, совершающим несанкционированные действия, двигают личные побудительные мотивы. Причины утечки информации достаточно тесно связаны с видами утечки информации.

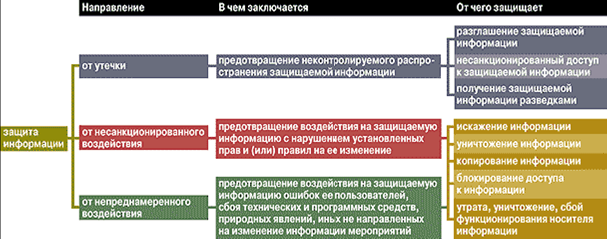

В соответствии с ГОСТ Р 50922-96 рассматриваются три вида утечки информации:

• разглашение;

• несанкционированный доступ к информации;

• получение защищаемой информации разведками (как отечественными, так и иностранными).

4.1.1 Политика безопасности объекта защитыПолитика безопасности – это, в первую очередь, обеспечение информационной безопасности, которая включает в себя защиту от воздействия внешних и внутренних угроз.

Для защиты персональных данных по виброакустическому каналу утечки информации используем следующие действительные меры.

Вибрационные

Перехват акустических сигналов

* электронными стетоскопами

* стетоскопам и, комплексированными с устройствами передачи информации по радиоканалу

* стетоскопами, комплексированными с устройствами передачи информации по оптическому каналу в ИК-диапазоне длин волн

* стетоскопами 2 комплексированными с устройствами передачи информации по трубам водоснабжения, отопления, металлоконструкциям и т.п.

4.1.1.1 Решение по технической защите информацииУтечка информации по вибро-акустическим каналам может произойти при проведении совещаний и переговоров в помещении для селекторного слушания. Чтобы этого избежать, примем следующие меры:

1. Перед началом совещания нужно проверить помещение портативным многофункциональным прибором СРМ-700 или спектральным кореллятором OSCOR OSC-5000.

2. Использовать приборы виброакустической защиты SI-3001 для исключения утечки через окна, две стеновые перегородки, а так же через двери и другие опасные зоны.3. Перед началом совещания нужно снять со стен зеркала, картины, планшеты и т.п.

4. В батареи желательно вставить резиновые прокладки между комнатами.

5. Перед началом совещания в помещении для переговоров также необходимо потребовать оставить в своих рабочих кабинетах все сотовые и радиотелефоны.

4.1.2 Вывод об адекватности принятых мерКак правило, у потребителя, столкнувшегося с задачей реализации виброакустической защиты информации, возникает проблема выбора системы для ее обеспечения. При этом большинство покупателей руководствуется следующими критериями: низкая цена, минимальные габариты и количество вибропреобразователей, подключаемых к генератору. К сожалению, при подобном подходе не всегда удается построить высококачественную систему защиты. Эффективность любой системы виброакустического зашумления обычно зависит от следующих основных параметров:

· коэффициент полезного действия (КПД) вибропреобразователей;

· возможность регулировки спектра помехового сигнала в октавных полосах;

· наличие системы контроля эффективности работы.

Таким образом, итоговый уровень паразитных акустических помех во многом зависит от правильности настройки (регулировки) системы наряду с ее правильно выбранной конфигурацией. Контроль эффективности работы позволяет осуществлять наблюдение за выполнением норм по защите помещения при работе приборов виброакустического зашумления. Это обеспечивается установкой разветвленной системы измерения уровня сигнала на ограждающих конструкциях. Использование данных систем гарантирует решение следующих задач:

· контроль работоспособности преобразователей и системы в целом;

· контроль выполнения требований по защите помещений.

Если первая задача не предполагает серьезных требований к системе контроля и на рынке уже представлены приборы, в которых она нашла реализацию, то для решения второй задачи необходимо применение точных измерительных устройств (шумомеров) 0-1 класса точности, что значительно повышает стоимость системы. Рассмотрев основные особенности систем виброакустического зашумления, следует отметить и их дополнительных функций, к которым относятся:

· активация системы по голосу (по наличию сигнала);

· модульная реализация системы.

5. Результаты курсовой работы

Результатом курсовой работы является законченное решение по защите информации обрабатываемой на объекте защиты включающее в себя:

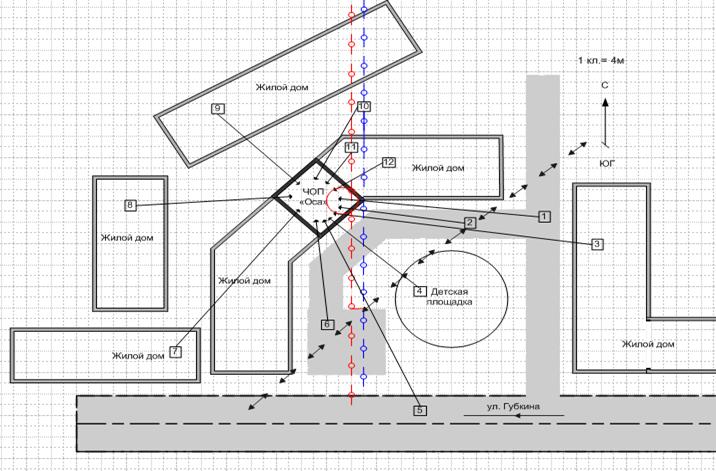

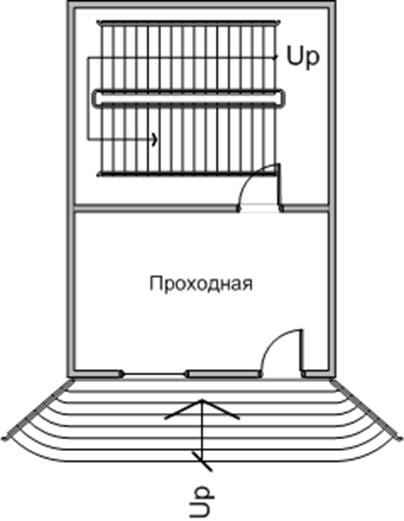

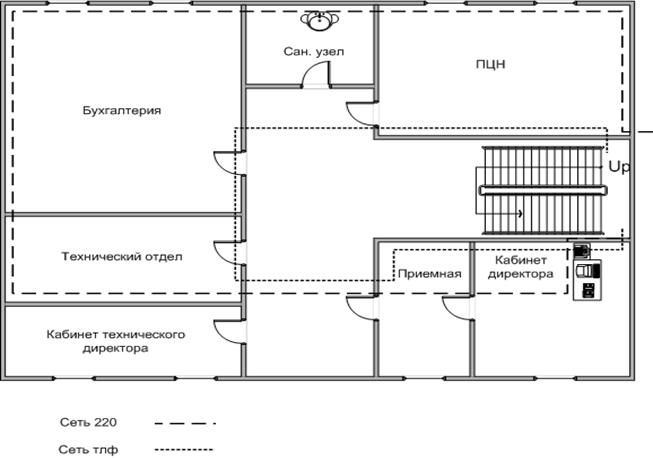

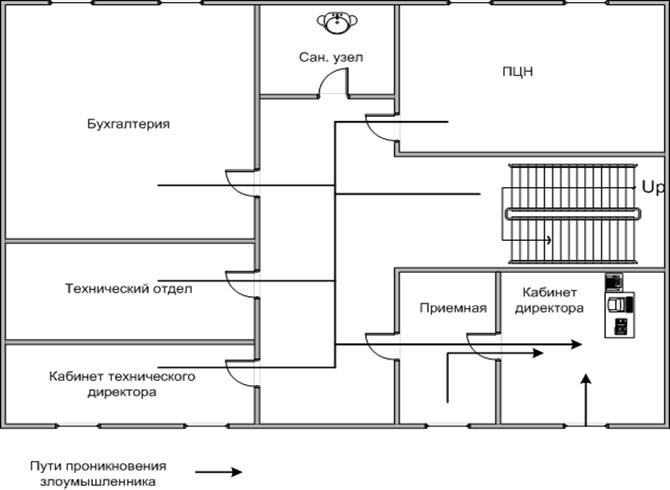

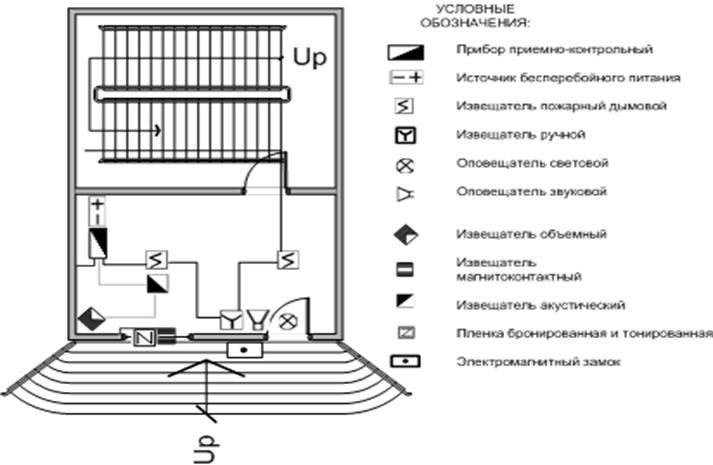

- План объекта защиты включая взаимное расположение соседних помещений и (или) зданий (чертеж);

- Перечень информации ограниченного доступа;

- Перечень угроз информации ограниченного доступа;

- Должностные инструкции работников по обработке информации с ограниченным доступом;

- Матрица доступа;

- План объекта защиты с определенными разведопасными направлениями (чертеж);

- Перечень средств и систем используемых для защиты информации;

- Политика безопасности.

Заключение

В данной курсовой работе рассмотрена комплексная система защиты информационных ресурсов объекта – помещения для презентаций и совещаний ответственных лиц регионального отдела. Изложены основные сведения, которые требуются для организации такой защиты. Среди них и теоретическая база, и практические решения информационной безопасности такие как: выявление каналов утечки информации и их защита, способов несанкционированного доступа и их предотвращение, модели угроз и приемы их реализации.

Способы защиты информационных ресурсов должны представлять собой целостный комплекс защитных мероприятий, которые должны быть тщательно спланированы. Главной целью злоумышленника является получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов (фирмы, изделия, проекта, рецепта, технологии и т.д.) в целях удовлетворения своих информационных потребностей. Возможно в корыстных целях и внесение определенных изменений в состав информации, циркулирующей на объекте конфиденциальных интересов. Более опасной целью является уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Полный объем сведений о деятельности конкурента не может быть получен только каким-нибудь одним из возможных способов доступа к информации.

Главной целью данной курсовой работы была разработка комплексной системы защиты информации через виброакуститеские каналы утечки информации, эта работа выполнена.

Список литературы

1. Волокитин А.В., Маношкин А.П., Солдатенков А.В., Савченко С.А., Петров Ю.А. Информационная безопасность государственных организаций и коммерческих фирм. Справочное пособие (под общей редакцией Реймана Л.Д.) М.: НТЦ «ФИОРД-ИНФО», 2002г.-272с.

2. Петраков А.В. Основы практической защиты информации. 3-е изд. Учебное пособие-М.: Радио и связь, 2001г.-368с.

3. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных /П.Ю.Белкин, О.О.Михальский, А.С. Першаков и др.- М.: Радио и связь, 1999.

4. Хисамов Ф.Г. Макаров Ю.П. Оптимизация аппаратных средств криптографической защиты информации //Системы безопасности. -2004. – февраль-март №1 (55). –стр.108.

5. WEB-сайт www.razvedka.ru

6. www.confident.ru

Похожие работы

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... выходят из строя. Более детальное рассмотрение вопросов защиты от НСВ по коммуникационным каналам приведено в следующем подразделе. Защита по виброакустическому каналу утечки информации Метод съема информации по виброакустическому каналу относится к так называемым беззаходовым методам, и это является важным его преимуществом. Обнаружить аппаратуру такого съема информации крайне трудно, так как ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

... средства защиты должны строиться с учетом их сопряжения с ее аппаратными и программными средствами. В целях перекрытия возможных каналов НСД к информации ЭВМ, кроме упомянутых, могут быть применены и другие методы и средства защиты. При использовании ЭВМ в многопользовательском режиме необходимо применить в ней программу контроля и разграничения доступа. Существует много подобных программ, ...

0 комментариев