Навигация

Визначаємо сумарні дисконтовані доходи нарощуваним підсумком

2. Визначаємо сумарні дисконтовані доходи нарощуваним підсумком

![]()

доти, доки не виконуватиметься нерівність

![]() <

<![]() <

<![]()

![]()

![]()

Виконується нерівність ![]() <

<![]() <

<![]() : 9,64<10,53<20,23

: 9,64<10,53<20,23

3. Визначаємо період окупності:

![]() ,

,

де ![]() - повна кількість років окупності.

- повна кількість років окупності.

![]()

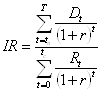

Індекс рентабельності (R) – визначається відношенням доходної частини NPV до видаткової.

![]()

Розрахувавши показники ( чистий зведений дохід, внутрішню норму дохідності, строк окупності інвестицій і індекс рентабельності) можна зробити висновок, що використання інформаційних систем на підприємстві «Сумбуд» являється ефективним, так як NPV>1 (NPV=28,57), r < IRR (r = 11%I, RR=77%) та R>1 (R=4,01)

4. Правове забезпечення роботи з інформацією

Для захисту своєї інформації використано Закон України "Про захист інформації в інформаційно-телекомунікаційних системах".

Цей Закон регулює відносини в сфері захисту інформації в інформаційних, телекомунікаційних і інформаційно-телекомунікаційних системах і складається із тринадцяти статей.

Перша стаття вміщає в себе визначення термінів, які використаються в цьому законі:

• власник інформації - фізична або юридична особа, якій належить право власності на інформацію;

• власник системи - фізична або юридична особа, якій належить право власності на систему;

• доступ до інформації в системі - одержання користувачем можливості обробляти інформацію в системі;

• захист інформації в системі - дії, у результаті яких, інформація в системі зникає;

• комплексна система захисту інформації – взаємозв’язана сукупність організаційних і інженерно - технічних заходів, способів і методів захисту інформації;

• користувач інформацією - фізична або юридична особа, що у встановленому законодавством порядку одержала право доступу до інформації;

• криптографічний захист інформації - вид захисту інформації, що реалізується шляхом перетворення інформації з використанням спеціальних даних з метою відновлення змісту , підтвердження її дійсності, цілісності, авторства й т.д.;

• обробка інформації - виконання однієї або декількох операцій, а саме: збір, введення, запис, переробка, зчитування, заощадження, знищення, регістрація, прийняття, одержання, передання, які відбуваються в системі за допомогою технічних і програмних засобів;

• технічний захист інформації - вид захисту, направлений на забезпечення за допомогою заходів або програмних і технічних коштів, знищення й блокування інформації, порушення цілісності й режиму доступу до інформації.

Згідно статті 2 ЗУ "Про захист інформації в інформаційно–телекомунікаційних системах" об'єктами захисту в системі є інформація, що обробляється в ній і програмне забезпечення, що призначено для обробки цієї інформації.

Згідно статті 3 ЗУ "Про захист інформації в інформаційно-телекомунікаційних системах" суб'єктами відносин, пов'язаних із захистом інформації в системі, є:

• власники інформації;

• власники системи;

• користувачі;

• уповноважений орган у сфері захисту інформації в системах.

На основі договору або з доручення власник інформації може надати право розпоряджатися інформацією іншій юридичній або фізичній особі - розпорядникові інформації.

На основі договору або з доручення власник інформації може дати

право розпоряджатися інформацією іншій юридичній або фізичній особі - розпорядникові системи.

Стаття 4 - доступ до інформації в системі. Порядок доступу до інформаційної системи, перечислення користувачів і їхніх повноважень на рахунок цієї інформації визначаються власником цієї інформації. У випадках, передбачених законом, доступ до інформації в системі може відбуватися без дозволу її власника один по одному, установленому законом.

Стаття 5 описує відносини між власником інформації й власником системи. Власник системи забезпечує захист інформації в системі в порядку й умовах, установлених у договорі, що складаються їм із власником інформації, якщо інше не передбачено законом. Власник системи на прохання власника інформації надає відомості на рахунок захисту інформації в системі.

Стаття 6 описує відносини між власником системи й користувачем. Власник системи надає користувачеві відомості про правила й режими роботи системи й забезпечує йому доступ до інформації в системі щодо порядку доступу.

Сьома 7 описує відносини між власниками системи. Власник системи, що використовується для обробки інформації з іншої системи, забезпечує захист такої інформації в порядку й умовах, які визначаються договором, що складається між власником систем, якщо інше не встановлено законодавством.

Стаття 8 містить умови обробки інформації в системі, які визначаються власником системи відповідно до договору із власником інформації.

Стаття 9 подає інформацію про забезпечення захисту інформації в системі. Відповідальність за забезпечення захисту інформації в системі покладається на власника системи.

Стаття 10 описує повноваження державних органів у сфері захисту інформації в системах. Обов'язки вповноваженого органа в сфері захисту інформації в системах виконує центральний орган виконавчої влади в сфері криптографічного й технічного захисту інформації.

Уповноважений орган у сфері захисту інформації в системах:

- Розробляє пропозиції по державної політики у сфері захисту інформації забезпечує її реалізацію в рамках своєї компетенції;

- Визначає вимоги й порядок створення комплексної системи захисту інформації, що є власністю держави, або інформація з обмеженим доступом, вимоги захисту якої встановлені законом;

- Організовує проведення державної експертизи комплексних систем захисту інформації, експертизи й підтвердження відповідальності коштів технічного й криптографічного захисту інформації;

- Відбувається контроль над забезпеченням захисту інформації, що є власністю держави, або інформація з обмеженим доступом, вимоги захисту якої встановлені законом.

Державні органи в рамках своїх повноважень за згодою з уповноваженим органом у сфері захисту інформації визначають особливості захисту інформації, що є власністю держави, або інформації, з обмеженим доступом вимоги захисту якої встановлені законом.

Стаття одинадцять - це відповідальність за порушення законодавства про захист інформації в системах. Особистості, винні в порушенні законодавства про захист інформації в системах, несуть відповідальність згідно із законом.

Стаття дванадцять містить інформацію про міжнародні договори. Якщо міжнародним договором, згода на обов'язковість якого дана Верховною Радою України, визначені інші правила, чим ті, які передбачені цим Законом, застосовуються норми міжнародного договору.

Стаття тринадцять включає наступну інформацію:

1) Цей Закон входить у дію з 1 січня 2006 року;

2) Нормативно - правові акти до приведення їх у відповідність із цим Законом діють у частині, що не суперечить цьому Закону;

3) Кабінету Міністрів України й Національному банку України в рамках своїх повноважень протягом шести місяців від дня входження в дії цього Закону:

• привести свої нормативно - правові акти у відповідність із цим Законом;

• забезпечити приведення міністерствами й іншими центральними органами виконавчої влади їх нормативно - правових актів у відповідність із цим Законом [1].

ВисновокПроаналізувавши дану роботу, можна зробити наступні висновки:

• розглянуто інформаційну структуру бухгалтерського відділу;

• дано характеристику ВАТ “Сумбуд”;

• описано організаційну структуру підприємства, вхідна й вихідна інформація відділу, у якості вхідний - накладна, у якості вихідний - баланс підприємства й звіт про фінансові результати;

• зроблено аналіз програмного забезпечення, використовуваного у відділі, а також використання графічних, табличних, інтегрованих пакетів у відділі й використовуваний тип бази даних;

• зроблено економічну оцінку впровадження нових інформаційних технологій на підприємстві;

• розглянуто правове забезпечення роботи з інформацією.

У якості програмного забезпечення, використовуваного у відділі, представлена програма 1С: Бухгалтерія. 1С: Бухгалтерія предназначена для обліку наявності й руху коштів підприємства.

Стандартні об'єкти програми 1С: Бухгалтерія дозволили створити універсальний механізм, що забезпечує роботу розподіленої інформаційної бази практично без серйозних зусиль із боку розроблювача прикладного рішення. Система сама забезпечує регістрацію змін, формує пропорцію обміну даними, синхронізацію інформації, відновлення всіх облікових реєстрів. Будь-яка інформаційна база 1С: Бухгалтерія із самого початку практично готова до роботи в розподіленій системі й під час переходу до розподіленої обробки інформації в різних інформаційних базах, а також для часткової організації часткової еміграції даних.

У бухгалтерському відділі ВАТ “Сумбуд” використовуються такі пакети, як Word - прикладне програмне забезпечення, використовуване для створення текстових документів різного ступеня складності й Excel - пакет прикладних програм, орієнтованих на обробку даних, поданих у табличній формі.

У відділі також використовується такий вид бази даних, як СУБД Microsoft Access.

Access - це система керування базами даних (СУБД). Як і інші продукти цієї категорії, вона призначена для зберігання й пошуку даних, подання інформації в зручному виді й автоматизації часто повторюваних операцій (таких, як ведення рахунків, облік, планування й т.п.). За допомогою Access можна розробляти прості й зручні форми введення даних, а також здійснювати обробку даних і видачу складних звітів.

При оцінці економічної ефективності впровадження нових технологій були розглянуті такі показники:

• чистий приведений дохід;

• внутрішня норма прибутковості;

• період окупності;

• індекс рентабельності.

Розрахувавши ці показники, можна зробити висновок, що впровадження нових технології є ефективним.

Для захисту своєї інформації ВАТ “Сумбуд” використовує Закон України "Про захист інформації в інформаційно-телекомунікаційних системах".

Цей Закон регулює відносини в сфері захисту інформації в інформаційних, телекомунікаційних і інформаційно-телекомунікаційних системах і складається із тринадцяти статей.

Список використаної літератури

1. Білоусько В.С., Беленкова М.І. та інші. Теорія бухгалтерського обліку: Навчальний посібник. Видання 4-тє. – Харків. – 2007, - 423с.

2. Василь Сопко, Зіновій Куцайлюк, та інші. Бухгалтерський облік: навчальний посібник для студентів спеціальностей «Облік і аудит» вищих навчальних закладів. – Тернопіль:Астон, - 2005, -496с

3. Єрьоміна Н.В. Банківські інформаційні системи: Навч. посібник. — К.: КНЕУ, 2000. — 220 с.

4. Закон України "Про захист інформації в інформаційно- телекомунікаційних системах".

5. Закон України "Про інформацію" - від 2 жовтня 1992р.

6. Заміський В.П. Бухгалтерський облік в Україні: Учеб. - практ. - допомога - 4-і изд., доп. і перероблене. - К.: А.С.К., 1999. - 864з

7. Керри Р. Праг, Майкл Р. Ирвин Microsoft Access: Біблія користувача. - Москва. Санкт-Петербург. Київ: Компл видавництво діалектика, 2004. - 653с.

8. Макарова Н.В. Інформатика: Підручник. - М.: Фінанси й статистика, 1997. - 768с.: іл.

9. Мірошник Л.Г., Иляшенко С.Н., Касьяненко В.А. Економіка інформації й информмационные системи підприємства: Учебн. допомога. - Суми: ИТД "Університетська книга", 2004. - 400с.

10. Партин Г.О., Загородній А.Г., Корягін М.В. Теорія бухгалтерського обліку: Навчальний посібник. – Львів: «Магнолія Плюс», 2006, - 240с.

11. Пересада А.А. Основы инвестиционной деятельности. – К.: «Издательство Либра» ООО, 1996

12. Пушкарь О.І. Інформатика. Комп’ютерна техніка. Комп’ютерні технології. Підручник. – К.: Видавничий центр «Академія», - 2002, - 174с.

13. Рудакова О. С. Банковские електронные услуги: Учеб. пособие для вузов. — М.: Банки и биржи, ЮНИТИ, 1997. — 261 с.

14. Савицькаи Г.В. Економічний аналіз діяльності підприємства: Навчальний посібник – з-тє вид., випр. і доп. – К.: Знання, 20007, - 668 с.

15. Стельмащук А.М., Силоленко П. Бухгалтерський облік: навчальний посібник – К.: Центр учбової літератури, 2001 – 528 с.

16. Чаповська Р., Жмуркевич А. Робота з базами даних Micrоsoft Access.- К.: ЦУЛ, -2003

17.http://www.invoco.com.ua/software.php?cat=33

18.http://www.smida.gov.ua

0 комментариев